Comment Illumio met en place une sécurité cohérente pour les conteneurs

Le déploiement de microservices à l'aide de conteneurs tels que Kubernetes et OpenShift offre de précieux avantages en termes d'évolutivité. Mais ces solutions ne disposent souvent pas de fonctionnalités de sécurité suffisantes en dehors du cluster et d'une visibilité nulle sur les environnements multicloud et hybrides. Le maintien d'une posture de sécurité cohérente entre les déploiements est donc une tâche ardue pour de nombreuses équipes de sécurité.

Segmentation Zero Trust d'Illumio résout ce problème en appliquant des politiques de sécurité et offrant une visibilité complète sur le trafic réseau dans tous ces types d'environnements, le tout sur une seule plateforme.

Le défi : une sécurité cohérente dans les environnements hybrides et multicloud

L'adoption croissante d'architectures basées sur le cloud et les microservices a ouvert de nouveaux horizons aux organisations qui cherchent à améliorer l'évolutivité et l'agilité de leurs opérations. Les conteneurs répondent à ce besoin. Par nature, ce sont des charges de travail légères, agiles et parfois éphémères, qui peuvent être facilement déployées n'importe où dans l'infrastructure. Cela a conduit à une augmentation du déploiement de solutions telles que Kubernetes et OpenShift.

L'ajout de ce type de charge de travail introduit un nouveau domaine que les attaquants peuvent exploiter et accroît la complexité de la gestion des environnements hybrides et/ou multicloud. La gestion de la sécurité dans ces environnements est difficile pour trois raisons :

- Cela nécessite une expérience de domaine au sein de plusieurs clouds (Azure, AWS), de différents types de systèmes d'exploitation (Linux, Windows, Unix) et de différentes versions d'orchestration de conteneurs (Docker, Kubernetes, Openshift).

- Bien que Kubernetes propose de précieuses fonctionnalités de sécurité réseau intégrées au sein du cluster, cette protection ne dépasse souvent pas les limites du cluster. Cette limitation pose des défis importants lors de la sécurisation des communications entre les microservices, en particulier dans les déploiements multicloud et hybrides.

- Vous avez besoin de visibilité à la fois sur le trafic de pod à pod au sein des clusters Kubernetes et sur le trafic entrant et sortant de vos clusters vers votre environnement.

Les offres existantes ne résolvent que la sécurité de votre environnement cloud ou de vos environnements sur site et terminaux. Mais pour garantir une posture de sécurité globale dans ces environnements complexes, vous devez disposer d'une solution capable de tout faire.

La solution : la segmentation Illumio Zero Trust

Illumio est indépendant de l'environnement sous-jacent. Cela vous permet d'obtenir une visibilité complète sur le trafic réseau et d'appliquer des politiques de segmentation Zero Trust dans tous les environnements et à grande échelle. Plus le nombre d'environnements de conteneurs déployés est élevé, plus il est essentiel que votre environnement puisse gérer plus de 100 000 charges de travail et s'adapter aux changements de l'environnement en temps réel.

Visibilité de bout en bout : mappage des dépendances des applications

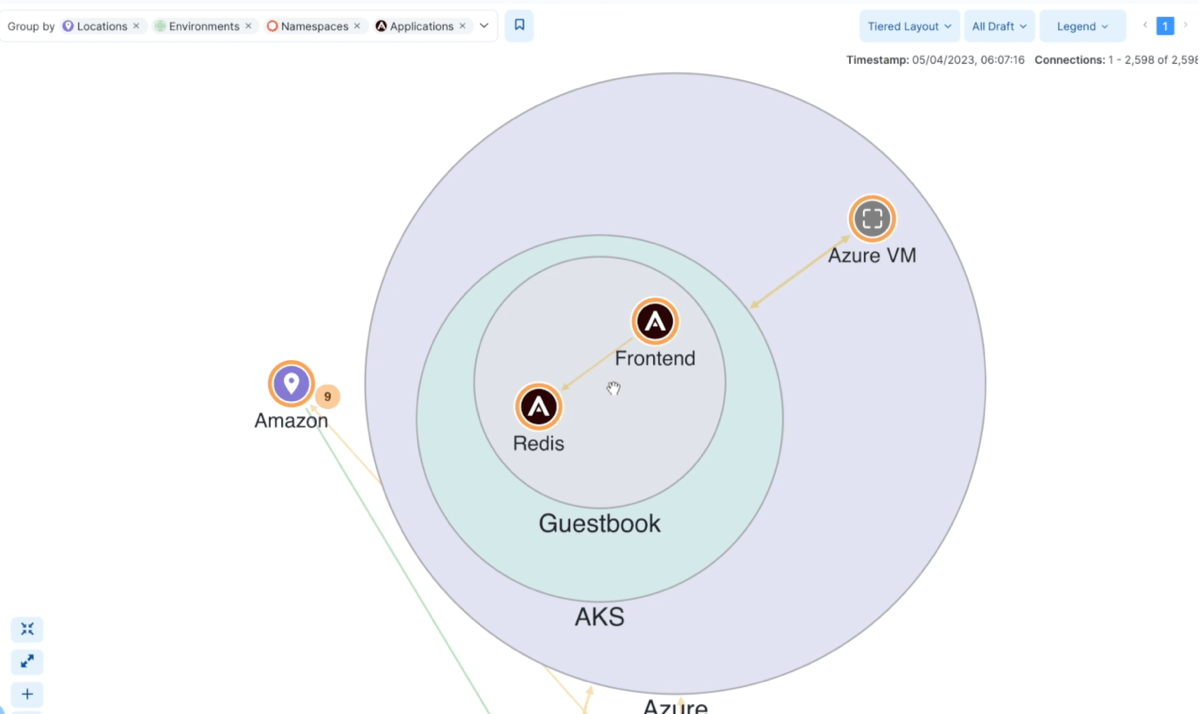

En utilisant Carte de Illumio, les équipes de sécurité obtiennent une vue claire et détaillée de la façon dont les données circulent dans les différents segments de l'infrastructure de l'entreprise. Cela fournit des informations complètes sur le trafic environnemental, couvrant les pods de vos clusters ainsi que tout le trafic entrant ou sortant vers ces espaces vers votre infrastructure, qu'il s'agisse de déploiements sur site, dans le cloud ou sur des terminaux.

En étant capable de visualiser à la fois le trafic pod-to-pod et cluster-workload, Illumio peut vous aider à découvrir toutes les communications jusqu'alors inconnues et vous permettre de comprendre le trafic de référence au sein de l'environnement afin d'élaborer des politiques de sécurité plus éclairées.

Segmentation Zero Trust dans les environnements cloud

ceux d'Illumio Segmentation Zero Trust permet aux équipes de sécurité de sécuriser divers déploiements. En tirant parti des étiquettes définies par l'utilisateur, les entreprises peuvent mettre en œuvre des politiques de sécurité précises qui couvrent l'ensemble de l'environnement. Cette approche garantit que les mesures de sécurité sont appliquées de manière cohérente, quelle que soit la complexité de l'infrastructure. Il peut également empêcher qu'un attaquant puisse prendre le contrôle d'un hôte qui exécute plusieurs applications et provoquer ainsi des attaques en cascade sur l'ensemble de l'infrastructure.

Bien que Kubernetes et OpenShift fournissent des fonctionnalités intégrées pour sécuriser le trafic, celles-ci ne protègent que le trafic au sein du cluster lui-même. Lorsqu'il s'agit d'applications qui s'étendent sur plusieurs clusters, sans parler de plusieurs environnements cloud ou hybrides, il devient impossible de tirer parti uniquement des fonctionnalités de sécurité intégrées à Kubernetes.

Avec Illumio, les pods et les services héritent des politiques associées de manière dynamique et sont mis en ligne de manière totalement sécurisée. Les étiquettes définies par l'utilisateur d'Illumio garantissent une politique de segmentation cohérente au sein de vos clusters Kubernetes et OpenShift, ainsi que dans l'ensemble de votre environnement, éliminant ainsi les risques liés à une approche cloisonnée de la sécurité.

Sécurisez les conteneurs rapidement et facilement avec Illumio

L'utilisation d'Illumio pour sécuriser les conteneurs aide votre organisation à :

- Visibilité totale : Inventoriez les clusters de conteneurs et visualisez le trafic en temps réel entre les pods, leurs hôtes et l'ensemble de l'infrastructure.

- Politique uniforme dans tous les environnements : Empêchez la propagation des violations grâce à une politique unique pour toutes les charges de travail, et ce, sans matériel.

- Suivez les meilleures pratiques DevOps et intégrez-les aux flux de travail existants : Déployez facilement avec le Helm Chart et soutenez les processus CICD existants.

- Segmentation fluide : Simplifiez la sécurité des conteneurs en utilisant les iptables du noyau Linux de votre hôte Kubernetes pour appliquer la politique.

Vous souhaitez en savoir plus sur la sécurisation de vos conteneurs avec Illumio ? Contactez-nous dès aujourd'hui.

.png)

.webp)