Comment la confiance zéro permet de renforcer la cybersécurité au niveau fédéral en période d'incertitude

.webp)

Lorsque j'ai pris place pour le Federal Tech Podcast récemment, c'était pendant une nouvelle fermeture du gouvernement américain - la plus longue de l'histoire de notre pays, en fait.

Le timing ne m'a pas échappé. Dans tout l'État de Washington, les agences ont manqué de personnel, les opérations ont été ralenties et de nombreux travaux essentiels ont été interrompus.

Mais il y a une chose qui ne fait pas de pause, quel que soit l'état dans lequel se trouve le gouvernement fédéral : les cybermenaces.

Nos adversaires ne prennent pas de congés pendant une fermeture. Ils lisent les mêmes titres que nous. Ils savent quand les agences sont distraites, en sous-effectif et à bout de souffle. Et ils sont prêts à l'exploiter.

Cela fait plus de 35 ans que je travaille dans le domaine de la cybersécurité au sein du gouvernement et du gouvernement fédéral, et j'ai vu ce schéma se répéter à l'infini. Chaque fois que le personnel fédéral est confronté à l'incertitude, les cyberadversaires en profitent.

La question n'est pas de savoir si une attaque se produira pendant ces périodes, mais si votre agence est prête à la contenir.

Lors de ma récente conversation avec John Gilroy dans l'épisode du Federal Tech Podcast intitulé " How Zero Trust Automation Helps Federal Agencies Do More with Less", j'ai expliqué pourquoi la confiance zéro est la clé du maintien de la résilience lorsque les ressources sont limitées et que l'incertitude est inévitable.

Lorsque l'incertitude s'accroît, Zero Trust intervient

Une fermeture du gouvernement fédéral comme celle que nous venons de vivre est un test de résistance pour la cybersécurité. Vous avez soudain moins de personnes au bureau, moins d'yeux sur les écrans et plus de tâches qui s'empilent pour ceux qui travaillent encore.

Ce type d'instabilité est une recette parfaite pour le risque.

Zero Trust aide à réduire ce risque en faisant ce que les gens ne peuvent pas toujours faire : automatiser la vérification et appliquer la politique en temps réel.

Au lieu de dépendre de chaque décision de sécurité d'une personne assise derrière un clavier, une architecture de confiance zéro vérifie en permanence qui accède à quoi, quand et comment. Il applique automatiquement les règles que vous avez définies, sans exception, sans raccourci, sans contournement manuel.

C'est l'équivalent numérique d'un agent de sécurité qui travaille 24 heures sur 24, 7 jours sur 7, sans jamais être fatigué, distrait ou licencié.

Cette automatisation permet à vos équipes humaines de se concentrer sur les problèmes à forte valeur ajoutée qu'elles sont les seules à pouvoir résoudre. Et dans un monde où les problèmes de ressources et de personnel sont inévitables, c'est l'un des investissements les plus judicieux qu'une agence fédérale puisse faire.

Renforcer la résilience des processus de sécurité de votre agence

Il y a une autre raison pour laquelle la confiance zéro est importante en cas d'imprévu. Il part du principe qu'un échec se produira.

J'ai déjà dit que les défenseurs doivent avoir raison tout le temps, mais que les adversaires n'ont raison qu'une seule fois. Vous ne pouvez pas prévoir d'être parfait, mais vous pouvez prévoir d'être résilient.

Une stratégie solide de confiance zéro ne se contente pas d'essayer de prévenir les violations. Il intègre le confinement des brèches directement dans votre architecture, de sorte que si des attaquants pénètrent dans votre entreprise, les dégâts s'arrêtent rapidement.

C'est là qu'intervient la segmentation. Chez Illumio, nous utilisons la segmentation pour créer ce que j'appelle des "anneaux de défense". Au lieu d'ériger un grand mur autour de votre réseau, vous construisez plusieurs petits murs à l'intérieur de celui-ci.

Si un attaquant franchit un anneau, il ne peut pas se déplacer librement dans vos systèmes. Chaque application, charge de travail ou serveur possède sa propre limite de protection. Plus vous construisez de frontières, plus il est difficile pour les attaquants de se déplacer et plus il est facile pour les défenseurs de les repérer.

En bref, la confiance zéro rend votre environnement résilient par conception, et non dépendant du temps de réaction de l'homme.

De la politique à la preuve : comment Zero Trust renforce la conformité

Si vous avez déjà subi un audit fédéral, vous savez que les auditeurs adorent les données. Ils veulent des preuves que ce que vous dites faire se produit réellement.

C'est un autre avantage de la confiance zéro.

Trop souvent, les agences disposent d'excellentes politiques de sécurité écrites qui ne se traduisent pas dans la pratique. Les contrôles existent sur le papier, mais pas au niveau du "clavier et de la souris". Un environnement de confiance zéro comble cette lacune.

Lorsque vous mettez en œuvre la vérification continue, le contrôle d'accès automatisé et la microsegmentation, vous obtenez des preuves en temps réel que vos politiques sont appliquées, et pas seulement documentées.

Ce type de visibilité ne vous rend pas seulement plus sûr. Les audits sont plus rapides, les rapports de conformité sont plus faciles à établir et les dirigeants sont plus confiants dans le fait que vos politiques ne sont pas de simples documents d'archives.

Maîtriser la complexité grâce à une visibilité totale

Les environnements informatiques fédéraux sont parmi les plus complexes au monde.

Vous avez des systèmes hérités vieux de plusieurs dizaines d'années qui cohabitent avec des applications natives du cloud, des dispositifs d'extrémité et maintenant des modèles d'IA. La surface d'attaque augmente de jour en jour.

La complexité est l'ennemie de la sécurité. Et sans une visibilité fine de cette complexité, vous ne pouvez pas protéger ce que vous ne pouvez pas voir.

C'est pourquoi une visibilité totale est une première étape cruciale vers la confiance zéro. Vous devez voir comment les applications et les systèmes interagissent dans les environnements sur site, hybrides et multicloud, en vous basant sur des données réseau réelles, et non sur des hypothèses.

Une fois que vous pouvez voir ces connexions, vous pouvez commencer à appliquer des politiques logiques : n'autorisez que ce qui est nécessaire, bloquez tout le reste et ajustez dynamiquement les systèmes au fur et à mesure qu'ils évoluent.

C'est la confiance zéro opérationnelle en action.

Pourquoi l'IA est-elle à la fois un risque et une opportunité ?

Aujourd'hui, aucune conversation sur la cybersécurité au niveau fédéral n'est complète sans parler de l'IA.

L'IA représente un défi à double tranchant :

- D'une part, l'IA peut aider les défenseurs fédéraux à détecter les menaces plus rapidement. Chez Illumio, nous utilisons l'IA pour analyser les modèles de trafic, identifier les connexions à risque et découvrir les activités d'IA " fantômes ", telles que les grands modèles de langage (LLM) exécutés sans approbation ni surveillance.

- D'autre part, l'IA elle-même doit être protégée. Il s'agit d'une application critique de plus, qui pourrait exposer des données sensibles si elle n'est pas correctement maîtrisée.

C'est pourquoi je conseille aux agences d'encadrer leurs modèles d'IA. En appliquant une segmentation alimentée par l'IA, vous pouvez limiter les données auxquelles vos systèmes d'IA peuvent accéder, vous assurer qu'ils n'analysent que des ensembles de données approuvés et éviter qu'ils ne deviennent une fuite de données involontaire.

L'informatique fantôme a toujours été un problème. Aujourd'hui, nous avons des LLM fantômes, et ils sont tout aussi risqués. La confiance zéro et la segmentation vous permettent de contrôler ces deux éléments.

Assurez-vous que vous utilisez correctement le modèle de maturité de la confiance zéro de la CISA.

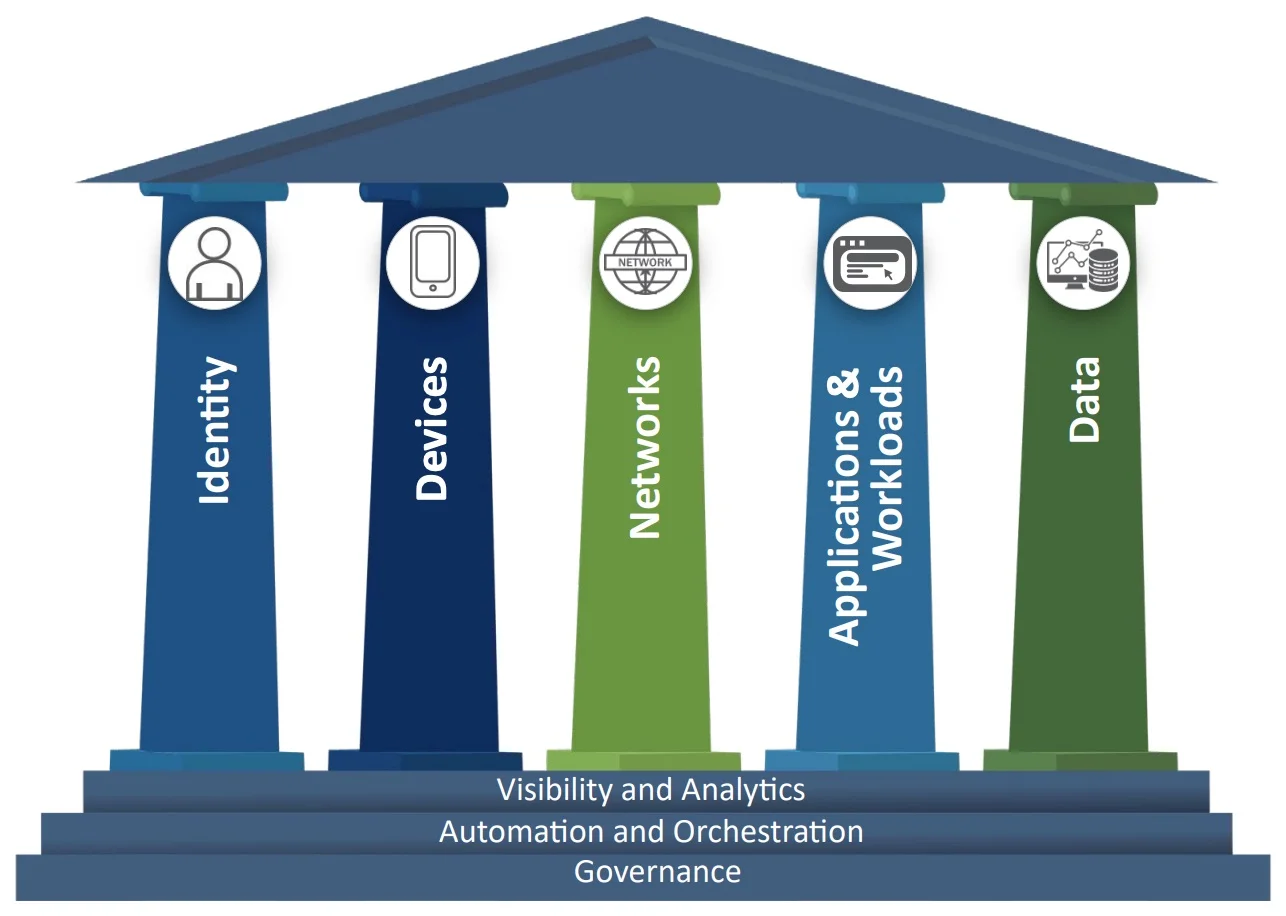

De nombreuses agences mesurent leurs progrès à l'aide du modèle de maturité de la confiance zéro de la CISA. Il s'agit d'un cadre utile, mais il est facile de le mal comprendre.

J'ai vu trop d'organisations l'aborder comme une liste de contrôle : "Finissons-en avec l'identité, puis passons aux appareils, puis aux réseaux".

Ce n'est pas ainsi que fonctionne la confiance zéro.

Vous ne pouvez pas l'envisager comme une liste de contrôle séquentielle où vous pouvez cocher le premier pilier, puis le deuxième, et ainsi de suite. Vous devez travailler simultanément sur tous les piliers.

Pensez à votre bulletin scolaire. Votre note finale ne consiste pas à obtenir 100% dans un cours et un zéro dans un autre. C'était la moyenne de tout. Il en va de même pour votre parcours "Zéro confiance".

Concentrez-vous sur l'équilibre et le progrès dans tous les domaines, et non sur la perfection dans un seul. Les agences qui comprennent cela sont celles qui construisent une véritable résilience, et pas seulement une conformité.

L'urgence pour le gouvernement fédéral de faire plus avec moins

S'il est une chose que des décennies de cybersécurité au niveau fédéral m'ont apprise, c'est que l'incertitude n'est pas près de disparaître. Vous pouvez être certain que les budgets se resserreront, que le personnel fluctuera et que les menaces évolueront.

Mais Zero Trust vous aide à faire plus avec moins - non pas en rognant sur les coûts, mais en rendant votre architecture de réseau plus intelligente. Zero Trust vous permet de le faire :

- Automatisez les processus manuels afin que votre personnel puisse se concentrer sur des tâches plus importantes.

- Établissez des mesures de confinement afin d'éviter qu'une brèche unique ne devienne une crise.

- Offrez une visibilité qui vous permette de prouver aux auditeurs que vos défenses fonctionnent.

- Maintenir la sécurité et la continuité même lorsque le monde autour de vous n'est pas stable

Les agences fédérales n'ont pas le luxe d'attendre des conditions parfaites. Les adversaires n'attendent pas votre prochain cycle budgétaire ou votre prochain recrutement.

Zero Trust vous donne le contrôle, la confiance et la résilience nécessaires pour continuer à protéger les données critiques, quoi qu'il arrive à Washington.

Prêt à faire passer la confiance zéro de la stratégie à l'action ? Découvrez Illumio Segmentation gratuitement pour découvrir à quel point il est simple de contenir les violations, d'automatiser la mise en œuvre et de prouver la conformité, le tout à partir d'une seule plateforme.

.webp)

.webp)

.webp)