Illumio Segmentation

Sécurisez les actifs critiques, les charges de travail et les appareils dans votre environnement hybride et multi-cloud. Visualisez les risques, définissez les politiques et empêchez les mouvements latéraux avec le leader du zero trust.

Une segmentation moderne pour des réseaux modernes

Les outils de sécurité traditionnels n'ont pas été conçus pour les environnements hybrides et multi-cloud. La Illumio Segmentation applique les principes de la Zero Trust pour arrêter les mouvements latéraux et augmenter la résilience cybernétique.

La segmentation, simplifiée

Illumio Segmentation combine la télémétrie en temps réel avec l'IA pour recommander des politiques de façon instantanée et accélérer la prise de décisions en matière de sécurité.

Une segmentation cohérente et automatisée pour toutes les charges de travail dans le cloud, sur les terminaux et dans les centres de données. Une segmentation qui évolue avec vous.

La segmentation est un pilier de Zero Trust. Appliquez l'accès au moindre privilège et éliminez la confiance implicite dans votre environnement hybride multi-cloud.

Une solution. Pour tous les environnements.

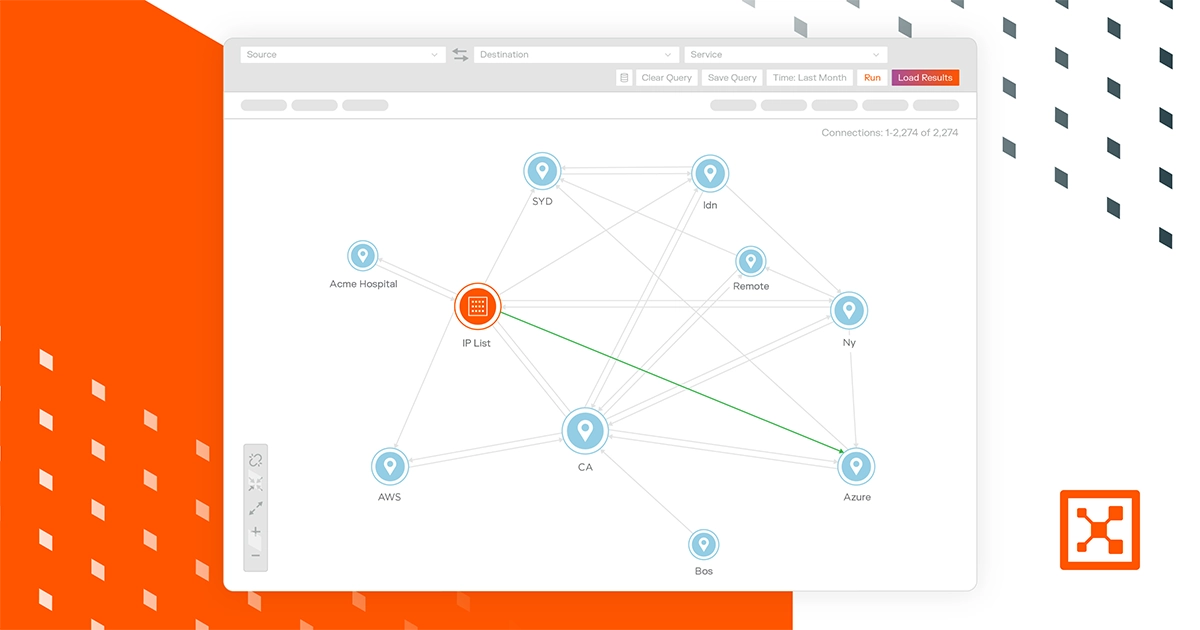

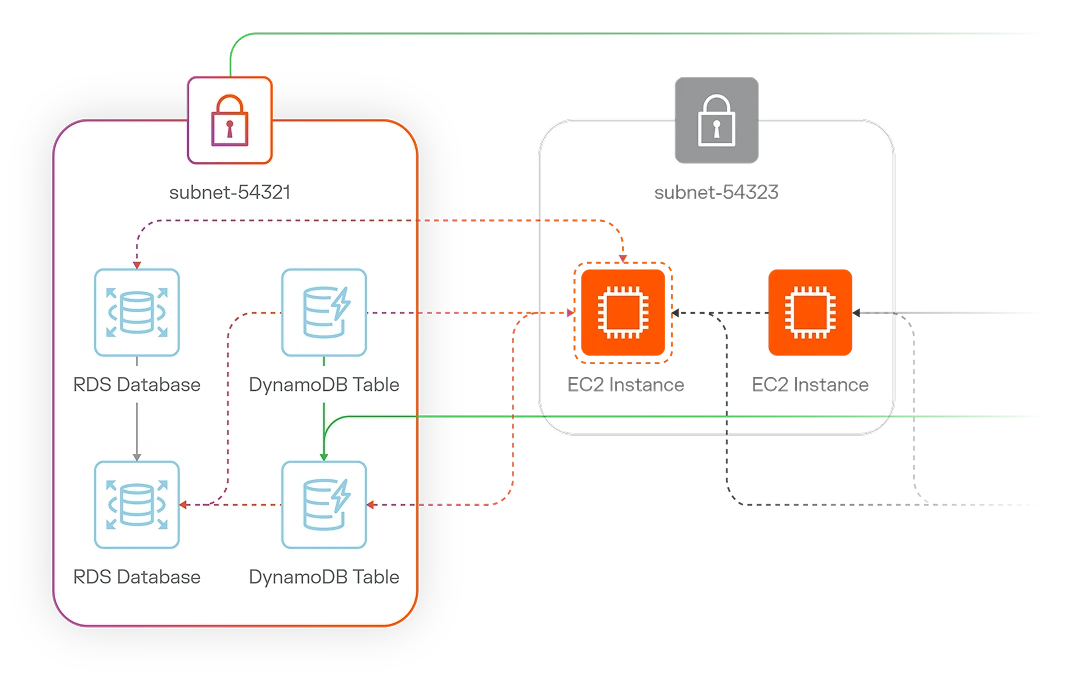

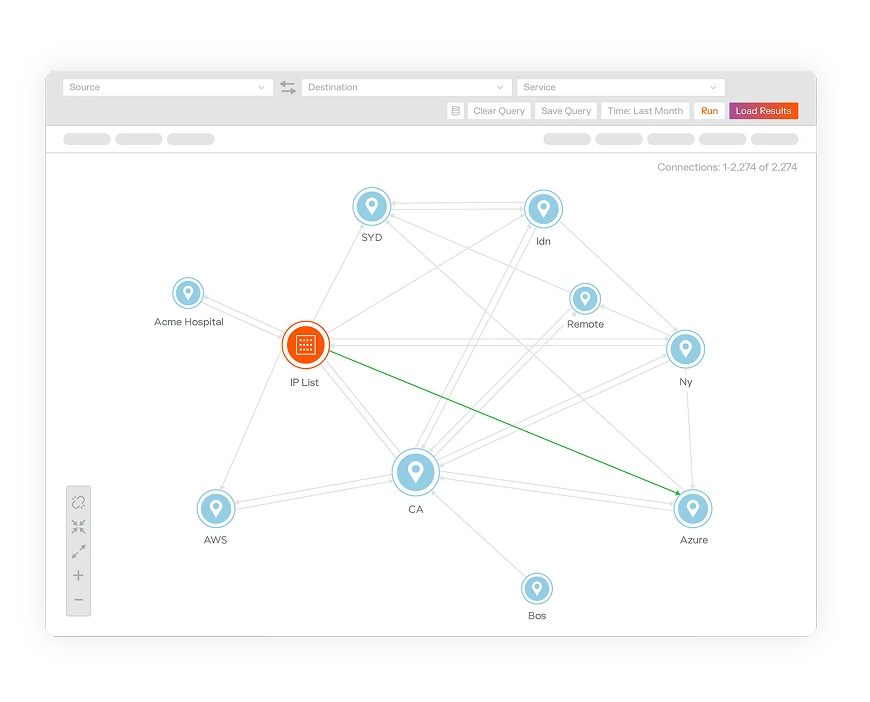

Cloud

Visualisez les déploiements d’applications cloud, les ressources, les flux de trafic et les métadonnées. Créez une segmentation cohérente et dynamique dans les environnements hybrides, multi-cloud et les conteneurs. Contenez les attaques du cloud à leur source.

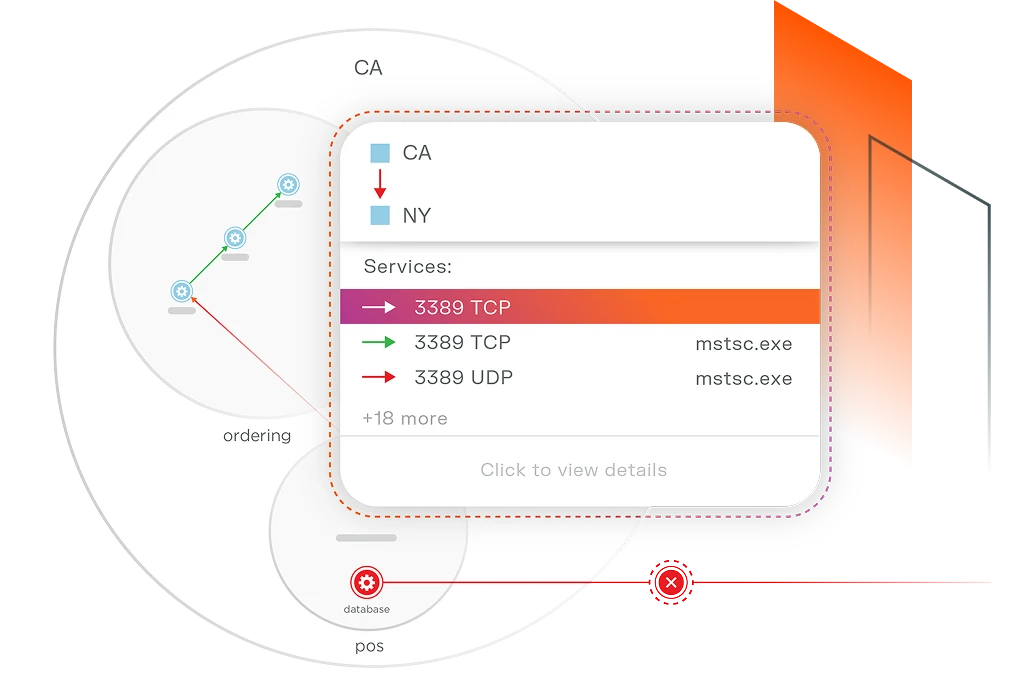

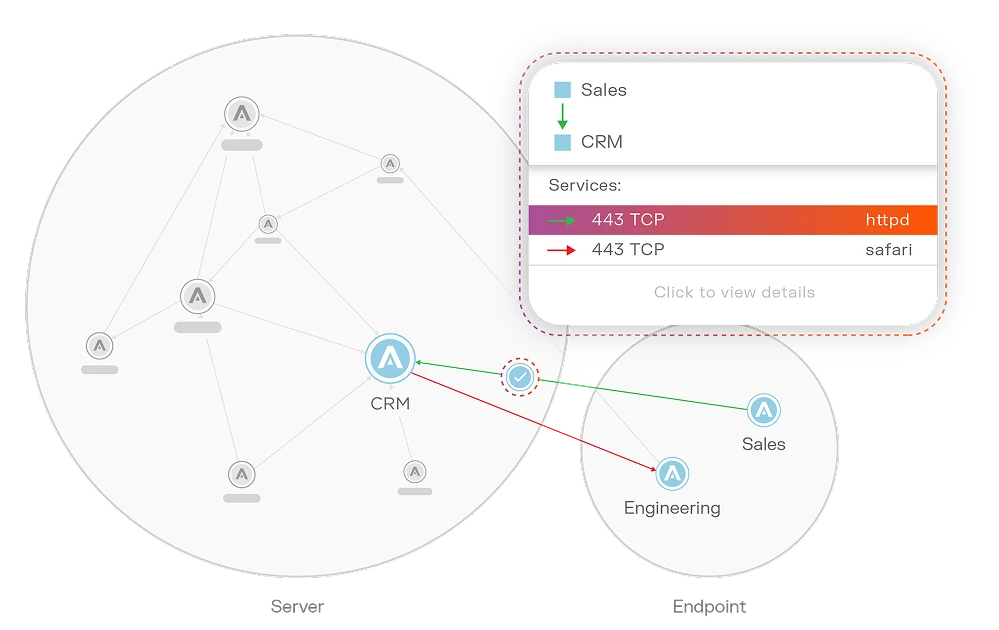

terminal

Visualisez le trafic des terminaux partout. Contrôlez l'accès aux applications. Limitez les violations à un poste de travail, un ordinateur portable ou une machine virtuelle, avant même qu'elles ne soient détectées par d'autres outils de sécurité.

centre de données

Visualisez tout le trafic dans les centres de données, les conteneurs, l'IT/OT et les machines virtuelles. Segmentez les charges de travail sans interrompre les opérations. Contenez la violation, quelles qu'en soient l’architecture, la taille ou la complexité.

%20(1).webp)

Oracle NetSuite protège ses applications phares avec la segmentation Illumio