Detecte e contenha movimentos laterais na nuvem com o Illumio Insights

A adoção da nuvem está disparando e com ela vem uma nova onda de ameaças.

Os invasores não simplesmente “invadem”. Eles se movem pela sua rede o mais rápido possível e procuram ativos de alto valor na ampla infraestrutura de nuvem. Essa tática é chamada de movimento lateral e é uma das violações de segurança mais difíceis de detectar e conter.

A detecção e resposta a ameaças tradicionais não são suficientes. Fadiga de alerta, ferramentas isoladas e pontos cegos deixam as equipes de segurança em apuros enquanto agentes mal-intencionados avançam silenciosamente pelo tráfego leste-oeste.

A boa notícia é que uma nova geração de ferramentas de detecção e resposta alimentadas por inteligência artificial (IA) está remodelando o jogo.

Nesta publicação, detalharemos o que é movimento lateral, por que ele é um risco tão crítico nos cenários de ameaças atuais, como a IA está ajudando a detectar anomalias e conter invasores e por que o Illumio Insights é o caminho mais inteligente a seguir.

O que é movimento lateral?

Se os invasores obtiverem acesso ao seu ambiente, o primeiro passo deles geralmente não é exfiltrar dados ou executar um ransomware.

Em vez disso, eles ficam bisbilhotando. Eles verificam conexões, tentam aumentar privilégios e exploram brechas nos controles de segurança para se aprofundar no seu ambiente.

Trata-se de movimento lateral, de navegar lateralmente pelas cargas de trabalho depois de se estabelecer um ponto de apoio inicial.

Pense nisso como um ladrão que entra por uma janela destrancada. Eles não pegam a primeira coisa que veem. Eles exploram, testam portas e, por fim, encontram o cofre com seus itens mais valiosos no quarto dos fundos.

Em ambientes de nuvem, esse “seguro” poderia ser:

- Um banco de dados com PII do cliente

- Um pipeline DevOps com segredos e tokens

- Integrações SaaS essenciais para operações comerciais

Os objetivos dos invasores são persistência e privilégio. O movimento lateral é o caminho para ambos.

Por que detectar movimento lateral na nuvem é tão difícil

As equipes de segurança estão confiantes em capturar o tráfego norte-sul (o fluxo de entrada e saída entre os usuários e a internet). Mas o tráfego leste-oeste — a conversa entre cargas de trabalho dentro de ambientes híbridos — é outra história.

Veja por que detectar movimento lateral na nuvem é tão desafiador:

- Os pontos cegos se multiplicam. Cargas de trabalho em nuvem em constante mudança aparecem e desaparecem constantemente. Sem uma segurança consistente que acompanhe as mudanças, os invasores podem explorar as lacunas.

- Os alertas se acumulam. Ferramentas que geram milhares de sinais muitas vezes não conseguem separar o ruído das verdadeiras ameaças emergentes. Isso leva à fadiga de alertas na sua equipe do centro de operações de segurança (SOC) e à possibilidade de perder alertas importantes.

- Anomalias se escondem à vista de todos. Sem uma análise inteligente do comportamento, a atividade suspeita do usuário parece apenas tráfego normal. Os invasores podem se esconder nas sombras do seu ambiente de nuvem por um longo tempo para evitar serem detectados.

- A identidade é abusada. Credenciais roubadas permitem que agentes de ameaças ajam como infiltrados, ignorando as defesas tradicionais. Os logins podem parecer legítimos e permitir que invasores burlem sua segurança.

- Ferramentas legadas não conseguem acompanhar. Ferramentas legadas de detecção e resposta não foram projetadas para detectar movimentos laterais na infraestrutura de nuvem moderna. Isso deixa lacunas de segurança e inconsistências que os invasores encontram e abusam.

Apesar dos maiores gastos com segurança do que nunca, as organizações estão tendo dificuldades para proteger a nuvem híbrida. Não é de se admirar que agentes mal-intencionados possam permanecer sem serem detectados por semanas enquanto se preparam para ataques devastadores.

As ferramentas de detecção e resposta mais populares da atualidade

As organizações contam com diversas categorias de ferramentas para detecção e resposta a ameaças.

SIEMs

SIEMs (gerenciamento de eventos e informações de segurança) coletam logs e telemetria de todo o seu ambiente.

Eles são ótimos para arquivar grandes quantidades de dados, correlacionar alertas e dar suporte à conformidade. Mas, na prática, os SIEMs muitas vezes têm dificuldades com velocidade.

Quando os analistas analisam os registros, os agentes mal-intencionados podem já ter aumentado os privilégios e se movido lateralmente.

SIEMs são reativos. Eles informam o que aconteceu depois do fato, não o que está acontecendo no monitoramento em tempo real.

EDR e XDR

As ferramentas EDR (detecção e resposta de endpoints) focam na atividade dos endpoints, como o rastreamento de processos, alterações de arquivos e atividades do usuário em servidores e dispositivos.

Eles são altamente eficazes contra ransomware ou ataques de phishing que colocam malware em um laptop. Mas quando ocorre movimento lateral na infraestrutura de nuvem, o EDR nem sempre consegue seguir o invasor além do ponto final.

As plataformas XDR (detecção e resposta estendidas) ampliam a visibilidade em e-mails, identidades e endpoints, mas ainda têm pontos cegos na detecção de tráfego leste-oeste na nuvem.

NDR

As soluções NDR (detecção e resposta de rede) monitoram os fluxos de rede, aplicando análise de comportamento e aprendizado de máquina para detectar anomalias no tráfego. Eles são particularmente fortes em detectar comunicações laterais incomuns ou canais ocultos de comando e controle.

No entanto, em ambientes de nuvem elásticos e efêmeros, onde as cargas de trabalho aumentam e diminuem constantemente, o NDR pode ser desafiado pela escala e complexidade. Os invasores podem se misturar aos padrões normais de tráfego de rede, passando até pelos filtros mais inteligentes.

IAM e PAM

Como a maior parte do movimento lateral depende de credenciais comprometidas, as ferramentas IAM (gerenciamento de identidade e acesso) e PAM (gerenciamento de acesso privilegiado) são essenciais. Eles ajudam a impor controles de segurança, gerenciar privilégios mínimos e evitar escalonamento de privilégios descontrolado.

Mas eles não fornecem visibilidade sobre o que os invasores fazem depois de sequestrar contas válidas. Em outras palavras, eles podem bloquear o abuso inicial, mas muitas vezes perdem a atividade posterior dos agentes de ameaças quando o acesso é obtido.

SOAR

As plataformas SOAR (orquestração de segurança, automação e resposta) são projetadas para acelerar a resposta a violações na nuvem automatizando fluxos de trabalho. Eles se integram com SIEM, EDR e outras ferramentas para acionar manuais (como desabilitar uma conta ou isolar um host) quando uma ameaça é detectada.

A eficácia do SOAR depende inteiramente da qualidade das detecções que o alimentam. Se as ferramentas upstream não detectarem as anomalias detectadas no movimento lateral, o SOAR não poderá responder a elas.

CSPMs e CNAPPs

Ferramentas nativas da nuvem, como CSPM (Cloud Security Posture Management) e CNAPP (Cloud Native Application Protection Platforms), focam na configuração e conformidade em ambientes de nuvem. Eles reduzem o risco, garantindo que as normas de segurança básicas estejam em vigor em todos os serviços e cargas de trabalho.

Embora sejam essenciais para evitar configurações incorretas, a maioria não foi criada para impedir que agentes de ameaças ativos se movam lateralmente pela sua nuvem híbrida.

Como a IA potencializa a detecção e a resposta na nuvem

Cada ferramenta de detecção e resposta em nuvens fornece uma peça do quebra-cabeça. O que falta é correlação: a capacidade de analisar grandes conjuntos de dados, detectar anomalias em contexto e entender como os agentes maliciosos se movimentam em ambientes híbridos.

É aí que a IA muda o cenário.

A mudança para IA na segurança de rede é essencial. Os invasores já automatizam. Os defensores precisam aproveitar a IA para revidar.

A IA oferece à sua equipe de segurança uma maneira rápida e automatizada de:

- Analise grandes quantidades de dados. A IA pode processar registros, fluxos e telemetria em uma escala que nenhuma equipe humana conseguiria gerenciar.

- Monitore a rede em tempo real. Ele permite a detecção de ataques de phishing, movimentos laterais e outros comportamentos conforme eles acontecem.

- Detecte anomalias mais rapidamente. A análise de comportamento orientada por IA destaca riscos que as ferramentas tradicionais não percebem.

- Priorize alertas com base no risco. Os analistas veem primeiro os caminhos de ataque mais arriscados, não apenas uma enxurrada de alertas.

- Reconheça rapidamente padrões de comportamento. A IA identifica comportamentos repetíveis de agentes maliciosos e agentes de ameaças em todos os ambientes.

Gráficos de segurança de IA: mapeando os caminhos de ataque ocultos da nuvem

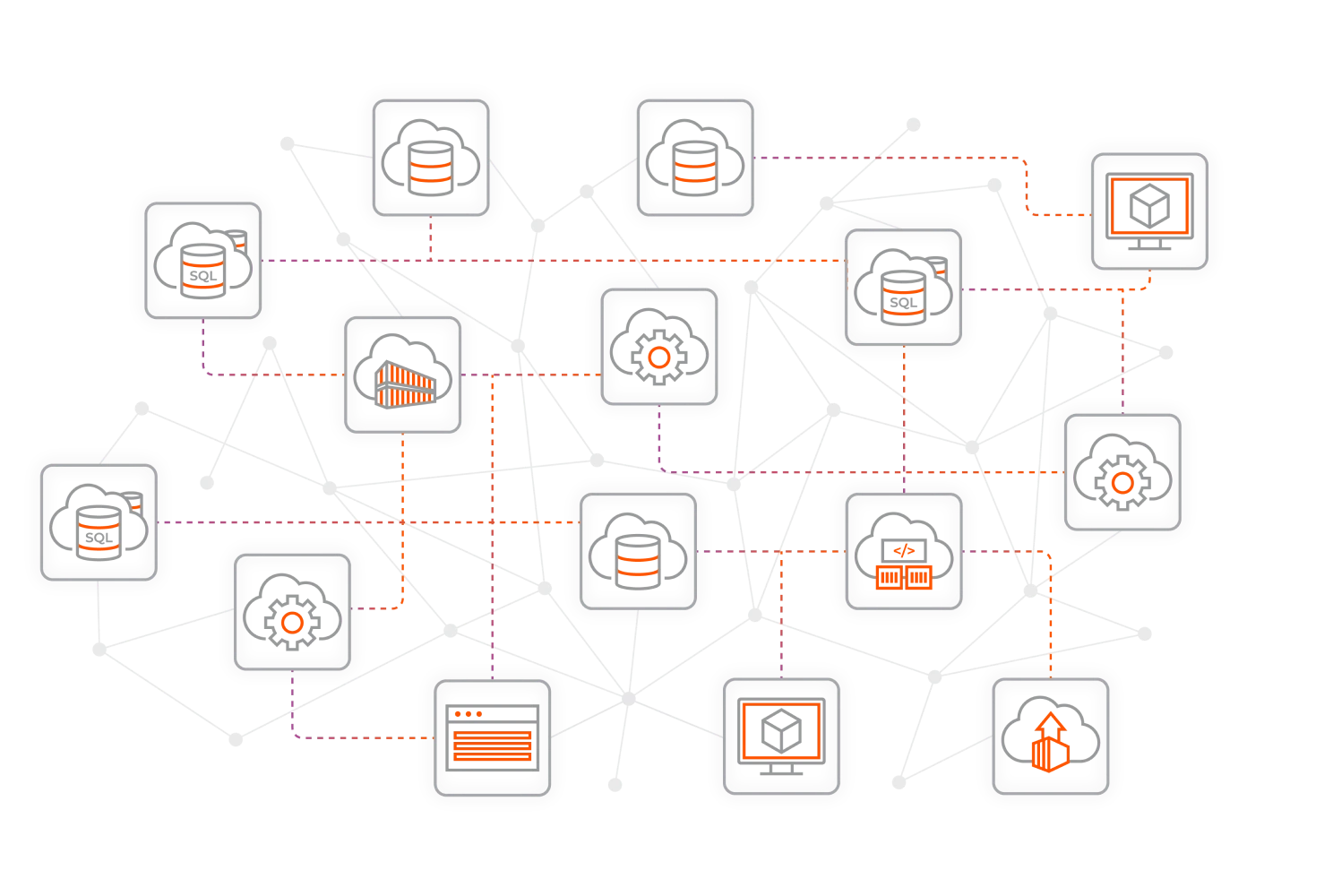

Uma inovação fundamental da IA na cibersegurança são os grafos de segurança. Um gráfico de segurança com IA cria um mapa dinâmico e em constante evolução da sua infraestrutura em nuvem. A plataforma conecta todas as cargas de trabalho, usuários e comunicações, utilizando inteligência artificial para destacar padrões incomuns.

Com ele, as equipes de segurança podem:

- Detecte o tráfego leste-oeste em escala

- Veja anomalias detectadas em contexto

- Simule cenários hipotéticos para testar controles de segurança

- Identifique tentativas de escalonamento de privilégios antes que elas tenham sucesso

- Entenda o raio potencial de explosão de uma violação

Ao aproveitar a IA, as equipes vão além do alerta reativo e passam a adotar uma resposta proativa a violações na nuvem.

Illumio Insights: detecção e contenção de violações com tecnologia de IA

É aí que a Illumio Insights faz a diferença. É a primeira plataforma a combinar segmentação automatizada com detecção e resposta a ameaças orientadas por IA.

Com o Insights, você desbloqueia:

- Detecção de violações de IA: identifique movimentos laterais que os invasores tentam esconder.

- Visibilidade unificada: mapeie todas as cargas de trabalho e atividades do usuário em nuvens híbridas.

- Detecção de anomalias: identifique anomalias no monitoramento em tempo real usando análise de comportamento baseada em IA.

- Resposta priorizada: saiba quais agentes de ameaças e caminhos de ataque são mais importantes.

- Contenção automatizada: bloqueie instantaneamente conexões leste-oeste arriscadas com aplicação de políticas.

Ao aproveitar o gráfico de segurança da IA, o Insights permite que você veja, entenda, priorize e contenha ataques de movimento lateral antes que eles se espalhem pela sua rede.

Por que o Illumio Insights é importante no cenário de ameaças atual

A situação nunca foi tão crítica. Os agentes maliciosos estão se adaptando rapidamente, usando ataques baseados em IA para se infiltrar de forma rápida e silenciosa na infraestrutura de nuvem.

Eles estão explorando brechas nos controles de segurança e mascarando seus movimentos em atividades de usuários que parecem normais.

Os defensores não conseguem acompanhar o ritmo apenas com métodos manuais. Eles precisam de IA para detecção de ameaças internas, detecção de violações de IA e ferramentas que possam analisar grandes quantidades de dados em tempo real.

É por isso que o Illumio Insights é importante. Ela dá às equipes de segurança o poder de combater agentes mal-intencionados em igualdade de condições, usando IA para revelar anomalias detectadas em escala, conter violações instantaneamente e restaurar a confiança em sua capacidade de interromper ataques.

Contenha o movimento, controle o resultado

O perímetro desapareceu. Violações são inevitáveis. A verdadeira questão é se você pode impedi-los de se mover quando estiverem dentro da sua rede.

Com o Illumio Insights, você pode. Ao combinar IA para segurança na nuvem com segmentação, o Insights capacita equipes a detectar anomalias, conter movimentos laterais e eliminar ameaças emergentes antes que elas causem danos duradouros.

No cenário de ameaças atual, as organizações que sobrevivem não são aquelas que impedem todas as intrusões. São eles que detectam e contêm o movimento lateral em tempo real.

Comece o seu Teste gratuito do Illumio Insights hoje.

.webp)

%20(1).webp)