Como a abordagem Zero Trust mantém a cibersegurança federal robusta em tempos de incerteza.

.webp)

Quando me sentei para gravar o Federal Tech Podcast recentemente, estávamos em meio a mais uma paralisação do governo americano — a mais longa da história do país, aliás.

A oportunidade não me passou despercebida. As agências em Washington estavam com falta de pessoal, as operações foram desaceleradas e muitos trabalhos essenciais foram interrompidos.

Mas há uma coisa que não para, independentemente da situação do governo federal: as ameaças cibernéticas.

Nossos adversários não tiram folga durante uma paralisação. Eles leem as mesmas manchetes que nós. Eles sabem quando as agências estão distraídas, com falta de pessoal e sobrecarregadas. E eles estão prontos para explorar isso.

Trabalho na área de segurança cibernética governamental e federal há mais de 35 anos e tenho visto esse padrão se repetir inúmeras vezes. Sempre que os funcionários federais enfrentam incertezas, os adversários cibernéticos se aproveitam da situação.

A questão não é se um ataque ocorrerá durante esses períodos, mas sim se a sua agência está preparada para contê-lo.

Em minha recente conversa com John Gilroy no episódio do Federal Tech Podcast intitulado "Como a Automação de Confiança Zero Ajuda as Agências Federais a Fazerem Mais com Menos", compartilhei por que a Confiança Zero é a chave para manter a resiliência quando os recursos são limitados e a incerteza é inevitável.

Quando a incerteza aumenta, a estratégia Zero Trust entra em ação.

Uma paralisação do governo federal como a que acabamos de vivenciar é um teste de estresse para a segurança cibernética. De repente, você tem menos pessoas no escritório, menos pessoas olhando para as telas e mais tarefas se acumulando para aqueles que ainda estão trabalhando.

Esse tipo de instabilidade é a receita perfeita para o risco.

A abordagem Zero Trust ajuda a reduzir esse risco fazendo o que as pessoas nem sempre conseguem: automatizar a verificação e aplicar políticas em tempo real.

Em vez de depender de que cada decisão de segurança venha de alguém sentado atrás de um teclado, uma arquitetura de Confiança Zero verifica constantemente quem está acessando o quê, quando e como. Ele aplica automaticamente as regras que você definiu, sem exceções, atalhos ou soluções alternativas manuais.

É o equivalente digital de um segurança 24 horas por dia, 7 dias por semana, que nunca se cansa, se distrai ou é dispensado do trabalho.

Essa automação dá às suas equipes humanas espaço para se concentrarem nos problemas de alto valor que só elas podem resolver. E num mundo onde os desafios em relação a recursos e pessoal são inevitáveis, esse é um dos investimentos mais inteligentes que uma agência federal pode fazer.

Incorporando resiliência aos processos de segurança da sua agência

Existe outro motivo pelo qual a política de Confiança Zero é importante quando o inesperado acontece. Pressupõe que ocorrerá uma falha.

Eu já disse antes que os defensores precisam estar certos o tempo todo, mas os adversários só precisam estar certos uma vez. Você não pode planejar ser perfeito, mas pode planejar ser resiliente.

Uma estratégia robusta de Zero Trust não se limita a tentar prevenir violações de segurança. Isso integra a contenção de violações diretamente na sua arquitetura, de forma que, quando os invasores conseguirem entrar (e não se conseguirem), o dano seja interrompido rapidamente.

É aí que entra a segmentação . Na Illumio, usamos segmentação para criar o que eu chamo de "anéis de defesa". Em vez de depender de uma grande barreira ao redor da sua rede, você constrói várias barreiras menores dentro dela.

Se um invasor ultrapassar uma das camadas de segurança, ele não poderá se mover livremente pelos seus sistemas. Cada aplicação, carga de trabalho ou servidor possui seu próprio limite de proteção. Quanto mais barreiras você construir, mais difícil será para os atacantes se movimentarem e mais fácil será para os defensores localizá-los.

Resumindo, o Zero Trust torna seu ambiente resiliente por natureza, não dependendo do tempo de reação humana.

Da política à comprovação: como a Zero Trust fortalece a conformidade.

Se você já passou por uma auditoria federal, sabe que os auditores adoram dados. Eles querem provas de que o que você diz estar fazendo está realmente acontecendo.

Essa é mais uma vantagem do Zero Trust.

Com muita frequência, as agências têm ótimas políticas de segurança escritas que não se traduzem em prática. Os controles existem no papel, mas não no nível do "teclado e mouse". Um ambiente de Confiança Zero elimina essa lacuna.

Ao implementar verificação contínua, controle de acesso automatizado e microsegmentação, você gera evidências em tempo real de que suas políticas estão sendo aplicadas, e não apenas documentadas.

Esse tipo de visibilidade não apenas aumenta sua segurança. Isso agiliza as auditorias, facilita a elaboração de relatórios de conformidade e aumenta a confiança da liderança de que suas políticas não são apenas documentos ineficazes.

Domando a complexidade com visibilidade completa.

Os ambientes de TI federais estão entre os mais complexos do mundo.

Você tem sistemas legados com décadas de existência convivendo com aplicativos nativos da nuvem, dispositivos de endpoint e, agora, modelos de IA. A superfície de ataque aumenta a cada dia.

A complexidade é inimiga da segurança. E sem uma visão detalhada dessa complexidade, você não pode proteger o que não consegue ver.

É por isso que a visibilidade completa é um primeiro passo crucial rumo à Confiança Zero. É preciso observar como os aplicativos e sistemas interagem em ambientes locais, híbridos e multicloud com base em dados reais de rede, e não em suposições.

Ao conseguir visualizar essas conexões, você pode começar a implementar políticas que façam sentido: permitir apenas o necessário, bloquear todo o resto e ajustar-se dinamicamente conforme os sistemas evoluem.

Isso é o Zero Trust operacional em ação.

Por que a IA representa tanto um risco quanto uma oportunidade?

Nenhuma conversa federal sobre segurança cibernética hoje está completa sem falar sobre IA (Inteligência Artificial).

A IA traz um desafio de duas faces:

- Por um lado, a IA pode ajudar os defensores federais a identificar ameaças mais rapidamente. Na Illumio, usamos IA para analisar padrões de tráfego, identificar conexões de risco e descobrir atividades de IA "ocultas", como grandes modelos de linguagem (LLMs) executados sem aprovação ou supervisão.

- Por outro lado, a própria IA precisa ser protegida. Trata-se apenas de mais uma aplicação crítica, que pode expor dados sensíveis se não for devidamente protegida.

Por isso, aconselho as agências a protegerem seus modelos de IA. Ao aplicar a segmentação com inteligência artificial, você pode limitar os dados aos quais seus sistemas de IA têm acesso, garantir que analisem apenas conjuntos de dados aprovados e evitar vazamentos de dados não intencionais.

A TI paralela sempre foi um problema. Agora temos os LLMs paralelos, e eles são igualmente arriscados. A abordagem Zero Trust e a segmentação são as formas de manter ambos sob controle.

Certifique-se de estar usando o Modelo de Maturidade Zero Trust da CISA corretamente.

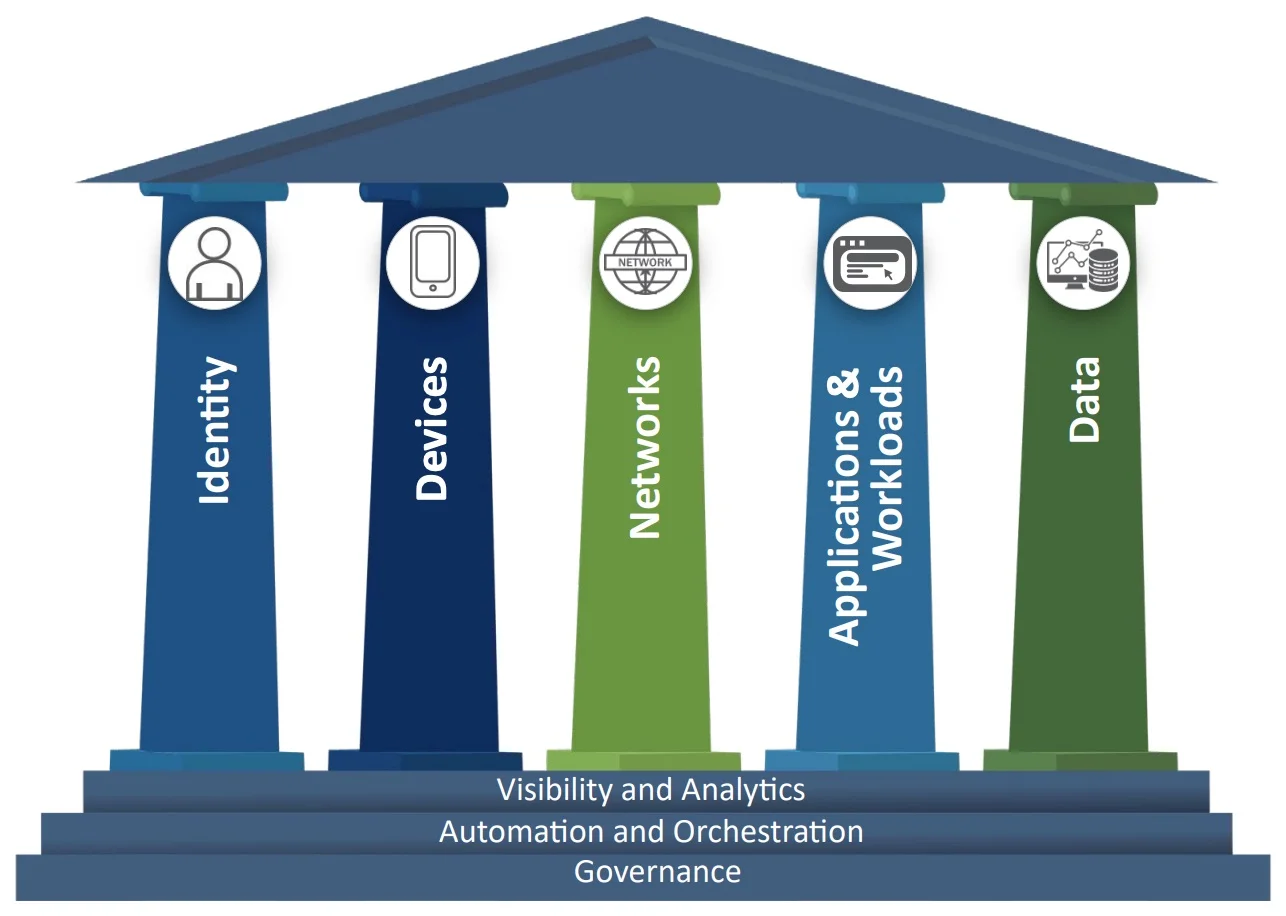

Muitas agências medem seu progresso usando o Modelo de Maturidade Zero Trust da CISA. É uma estrutura útil, mas é fácil de ser mal interpretada.

Tenho visto muitas organizações abordarem isso como uma lista de tarefas: "Vamos terminar a identidade, depois passamos para os dispositivos e, por fim, para as redes."

Não é assim que funciona o modelo de Confiança Zero.

Não dá para pensar nisso como uma lista de verificação sequencial onde você marca o primeiro pilar, depois o segundo, e assim por diante. É preciso trabalhar em todos os pilares simultaneamente.

Relembre o seu boletim escolar. Sua nota final não dependia de tirar 100% em uma matéria e zero em outra. Era a média de tudo. Sua jornada rumo à Confiança Zero é a mesma.

Priorize o equilíbrio e o progresso em todas as áreas, não a perfeição em apenas uma. As agências que entendem isso são as que constroem verdadeira resiliência, e não apenas conformidade.

A urgência do governo federal em fazer mais com menos

Se há uma coisa que décadas trabalhando com segurança cibernética federal me ensinaram, é que a incerteza não vai desaparecer. Pode ter certeza de que os orçamentos ficarão mais apertados, o quadro de funcionários sofrerá flutuações e as ameaças evoluirão.

Mas o Zero Trust ajuda você a fazer mais com menos — não economizando em recursos, mas tornando sua arquitetura de rede mais inteligente. O Zero Trust garante que você possa:

- Automatize processos manuais para que sua equipe possa se concentrar em tarefas mais importantes.

- Crie mecanismos de contenção para que uma única violação não se transforme em uma crise.

- Garanta a visibilidade para que você possa comprovar aos auditores que suas defesas estão funcionando.

- Mantenha a segurança e a continuidade mesmo quando o mundo ao seu redor não estiver estável.

As agências federais não têm o luxo de esperar por condições perfeitas. Os adversários não estão esperando pelo seu próximo ciclo orçamentário ou rodada de contratações.

A abordagem Zero Trust oferece o controle, a confiança e a resiliência necessárias para continuar protegendo dados críticos, independentemente do que esteja acontecendo em Washington.

Pronto para transformar a estratégia de Zero Trust em ação? Experimente a segmentação Illumio gratuitamente. Veja como é simples conter violações, automatizar a aplicação de medidas e comprovar a conformidade — tudo a partir de uma única plataforma.

.webp)

.webp)

.webp)