Por que a detecção falha sem contenção (e como os gráficos de segurança podem ajudar a corrigir isso)

Há alguns anos, as equipes de segurança mediam o sucesso pela rapidez com que conseguiam detectar uma intrusão.

Hoje em dia, muitos deles conseguem identificar comportamentos suspeitos em minutos, às vezes até em segundos. As modernas ferramentas de detecção baseadas em IA conseguem correlacionar sinais, sinalizar anomalias e emitir alertas mais rapidamente do que qualquer analista humano jamais conseguiria.

No entanto, as violações continuam a aumentar.

Em diversos incidentes, os atacantes são detectados precocemente, mas ainda assim conseguem roubar dados e interromper as operações. Os alertas chegam a tempo, mas os danos ainda acontecem.

Essa desconexão se tornou uma das realidades mais frustrantes na segurança moderna. A detecção mais rápida não se traduziu em melhores resultados.

O motivo não é que as ferramentas de detecção estejam falhando. O problema é que a detecção, por si só, nunca foi projetada para impedir a propagação de um ataque.

Sem um sistema integrado de contenção de violações baseado em um gráfico de segurança com IA, nem mesmo os alertas mais rápidos conseguem impedir a movimentação lateral ou limitar o raio de impacto depois que um invasor entra na sua rede.

Os limites de detecção

A detecção de ameaças tem suas limitações. Mas as novas capacidades da IA, sem dúvida, tornaram a detecção mais inteligente.

Os modelos de aprendizado de máquina podem reconhecer comportamentos anormais e reduzir a fadiga de alertas. Isso pode fornecer às equipes de segurança um contexto muito melhor do que os sistemas tradicionais baseados em regras jamais poderiam.

Esse progresso é importante, especialmente em ambientes complexos de nuvem híbrida, onde os sinais são ruidosos e a mudança é constante.

Mas mesmo as melhores ferramentas de detecção ainda se concentram na observação. Eles sinalizam problemas, sugerem o que pode estar acontecendo e ajudam os analistas a priorizar uma resposta.

O que eles não fazem, propositalmente, é limitar o que os atacantes podem alcançar em seguida.

Uma vez que os atacantes conquistam uma posição, seu objetivo é se movimentar. Eles exploram o ambiente, reutilizam credenciais legítimas e transitam entre diferentes cargas de trabalho usando protocolos padrão que as equipes de segurança geralmente consideram seguros.

Os atacantes se movem lateralmente — rápida e silenciosamente — muitas vezes antes que um processo de resposta a incidentes possa ser totalmente acionado.

As ferramentas de detecção por IA conseguem observar essa atividade em andamento. Não é possível impedir isso a menos que já exista algo em vigor para impor limites.

É aí que a maioria das violações se transforma de uma única invasão em um incidente de grande escala.

Por que a detecção precoce ainda leva a grandes violações de segurança?

Quando a detecção é o principal controle, o confinamento torna-se reativo.

As equipes de segurança recebem um alerta, investigam-no, validam a intenção e, em seguida, decidem como responder.

Em teoria, isso parece razoável. Na prática, pressupõe-se que as pessoas sempre consigam se mover mais rápido do que os atacantes.

Durante uma violação ativa, essa suposição deixa de valer. Os analistas podem estar lidando com vários alertas simultaneamente. As etapas de resposta a incidentes podem exigir coordenação entre as equipes. As ações de contenção podem envolver alterações manuais que levam tempo para serem aprovadas e implementadas.

Entretanto, os atacantes não estão esperando. Eles continuam a se movimentar lateralmente, expandindo o acesso e aumentando o impacto a cada conexão bem-sucedida. Quando o confinamento finalmente acontece, o raio da explosão já é muito maior do que o necessário.

É por isso que tantas equipes estão enfrentando o que parece ser um paradoxo. Eles detectam ataques mais cedo do que nunca, mas ainda sofrem ataques de ransomware, perda de dados e interrupções prolongadas.

O sistema de detecção cumpriu sua função. Acontece que o controle da doença chegou tarde demais.

O controle da violação é o fator que falta.

A contenção altera a equação. Isso limita o que os atacantes podem fazer depois de serem detectados, não antes.

Em vez de depender de que as pessoas reajam perfeitamente sob pressão, o confinamento estabelece limites que existem o tempo todo.

Quando o confinamento está em vigor, uma carga de trabalho comprometida não obtém automaticamente acesso a tudo o que estiver ao seu alcance. O tráfego leste-oeste está restrito. A confiança não é concedida por padrão. Os trajetos de movimento lateral são reduzidos ou eliminados por completo.

Nesse modelo, a detecção se torna mais poderosa porque opera dentro de limites impostos. Um alerta já não sinaliza o início de uma corrida contra o tempo, mas sim um evento que já está controlado.

Por que isso é importante para a implementação de Zero Trust em ambientes de nuvem híbrida?

O conceito de Zero Trust baseia-se na ideia de que o acesso deve ser explícito, limitado e continuamente avaliado.

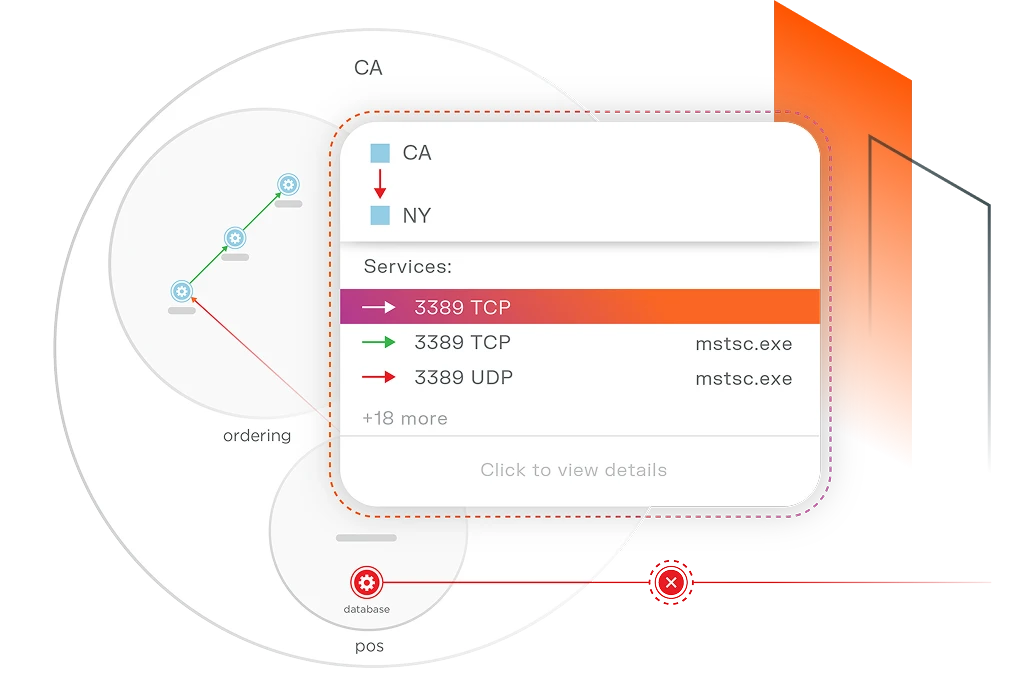

Em ambientes dinâmicos de nuvem híbrida, alcançar esse nível de controle sem visibilidade das conexões é praticamente impossível.

Os gráficos de segurança fornecem a visibilidade que a estratégia Zero Trust exige. E a segmentação, como parte fundamental de qualquer estratégia de Confiança Zero, proporciona a sua aplicação. Em conjunto, garantem que, quando as ferramentas de detecção identificarem uma ameaça, essa ameaça já esteja contida por projeto.

Essa abordagem é especialmente importante em ambientes de nuvem e híbridos, onde a mudança é constante e os controles estáticos rapidamente se tornam obsoletos.

Um gráfico de segurança continuamente atualizado reflete novas cargas de trabalho, conexões e riscos à medida que surgem. Isso permite que o confinamento acompanhe o próprio ambiente.

Como a Illumio transforma a detecção em contenção

A Illumio foi criada com base na ideia de que as violações de segurança são inevitáveis, mas que danos generalizados não precisam ser.

Durante anos, a Illumio concentrou-se em um dos problemas mais críticos e difíceis em segurança: impedir o movimento lateral depois que um invasor entra em sua rede.

O que diferencia o Illumio é que ele não trata detecção, visibilidade e contenção como problemas separados. Isso os conecta por meio de uma compreensão compartilhada de como os ambientes realmente funcionam.

Esse entendimento compartilhado é o gráfico de segurança da IA.

No núcleo da plataforma Illumio está um modelo do seu ambiente que é atualizado continuamente em tempo real. Ele mapeia cargas de trabalho, fluxos de tráfego e relações de risco em infraestruturas de nuvem, locais e híbridas.

O gráfico de segurança reflete conexões reais, comportamentos reais e exposição real à medida que o ambiente muda.

Tudo o que a Illumio faz, incluindo o Illumio Insights e o Illumio Segmentation, se baseia nessa fundação.

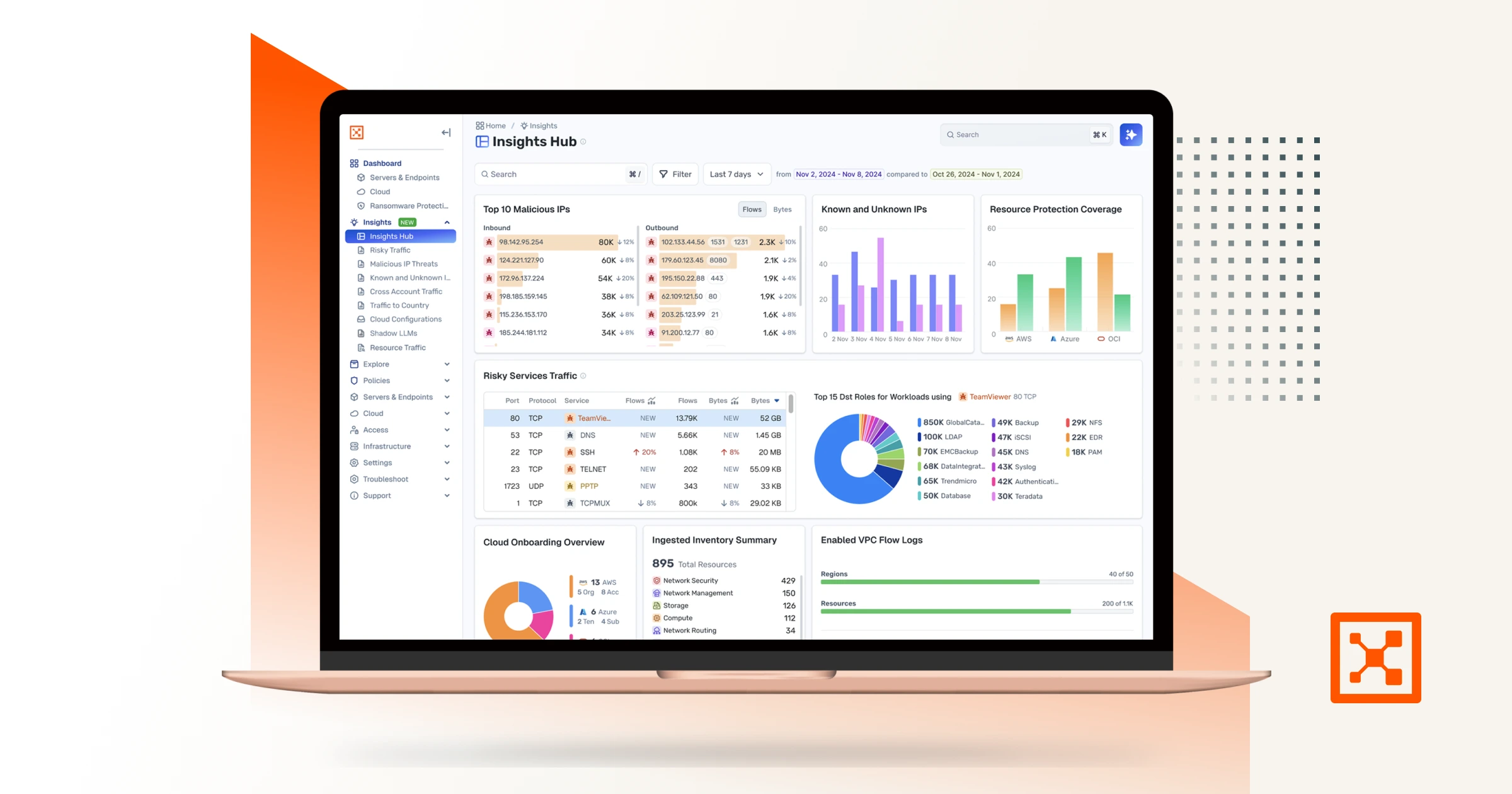

Illumio Insights: detecção com contexto em tempo real, não apenas alertas.

O Illumio Insights utiliza o gráfico de segurança com inteligência artificial para obter observabilidade em tempo real do seu ambiente de nuvem híbrida.

Em vez de analisar eventos isoladamente, o Insights examina o comportamento sob a perspectiva de como os sistemas estão conectados e como os invasores realmente se movimentam.

Isso é importante porque nem toda atividade suspeita acarreta o mesmo risco. Uma tentativa de conexão que não leva a lugar nenhum é muito diferente de uma que abre um caminho claro para sistemas críticos.

Com a capacidade de observar os fluxos de tráfego de rede, o Insights ajuda as equipes a identificar e priorizar ameaças emergentes mais cedo e com muito mais contexto. Destaca comportamentos de risco, caminhos de ataque expostos e padrões de movimento anormais que indicam que um atacante está buscando acesso lateral.

O resultado é uma melhor detecção — não porque haja mais alertas, mas porque os alertas estão diretamente ligados ao impacto potencial. As equipes de segurança podem se concentrar no que é mais importante, em vez de perder tempo com ruídos.

E, como parte do Insights, o Insights Agent oferece um assistente com inteligência artificial, alinhado ao perfil do usuário, que funciona continuamente em segundo plano no seu ambiente. Ele age como um colega de equipe confiável que fala a sua língua, seja você um analista de ameaças, um responsável pela conformidade, um engenheiro de nuvem ou alguém em outras funções de segurança, e traz as descobertas mais relevantes diretamente para você.

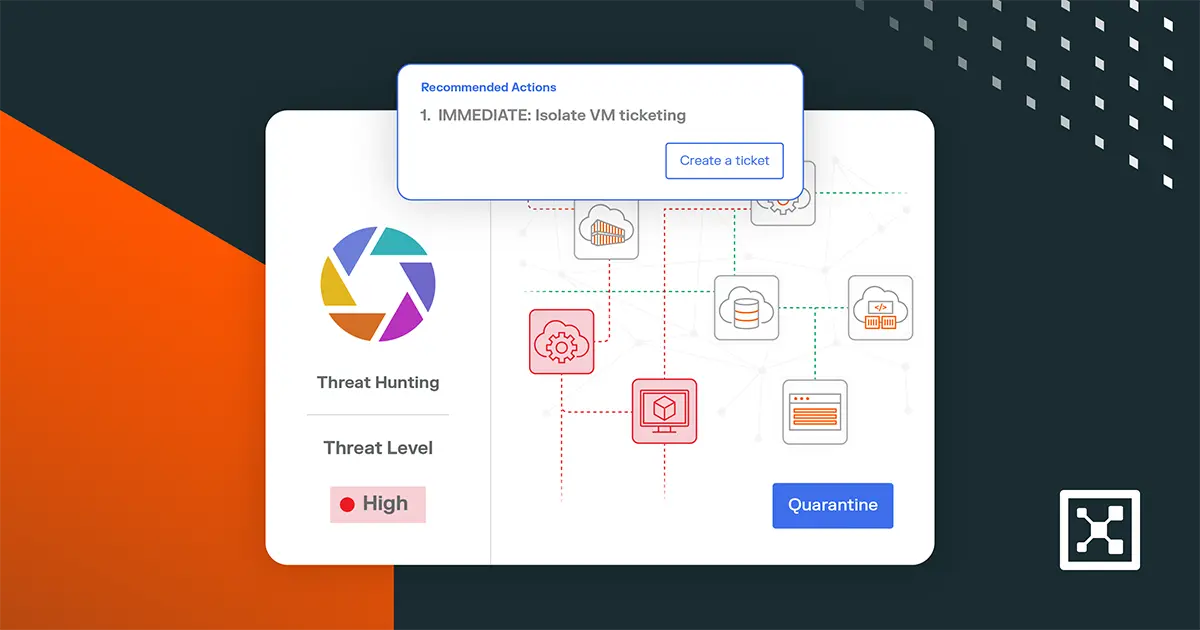

O agente analisa comunicações de carga de trabalho e fluxos de rede em tempo real, mapeando comportamentos suspeitos para a estrutura MITRE ATT&CK. Ele detecta anomalias e, em seguida, explica o que elas significam, por que são importantes e como reagir.

Por estar integrado ao Illumio Segmentation, ele não se limita à detecção. Oferece opções de contenção com um clique, ajudando você a interromper a movimentação lateral e isolar cargas de trabalho comprometidas instantaneamente.

Segmentação Illumio: impondo contenção por design

A segmentação do Illumio impõe o princípio do menor privilégio entre as cargas de trabalho para conter violações antes que elas se espalhem pelo seu ambiente.

Em vez de depender de redes planas ou amplas zonas de confiança, a segmentação limita quais sistemas podem se comunicar e sob quais condições.

Com a segmentação implementada, é possível reduzir ou eliminar caminhos de movimentação lateral antes mesmo que um invasor tente explorá-los. Se uma carga de trabalho for comprometida, sua capacidade de atingir outros sistemas já estará contida.

Isso faz com que o confinamento seja o estado padrão do ambiente.

Detecção sem contenção já não é suficiente.

A inteligência artificial aumentou as expectativas sobre a rapidez com que as equipes de segurança conseguem identificar ameaças. Os atacantes aumentaram as expectativas quanto à rapidez com que podem explorar o acesso.

As equipes que dependem apenas da detecção ainda apostam em respostas humanas perfeitas em condições imperfeitas. Essa aposta falha com mais frequência do que os líderes estão dispostos a admitir.

Os gráficos de segurança alteram o resultado. Eles fornecem o contexto que as equipes de segurança precisam para apoiar a contenção, e não apenas a conscientização. Quando as violações de segurança são inevitáveis, limitar seu impacto torna-se a diferença entre um incidente de segurança e uma crise empresarial.

Por isso, o confinamento deixou de ser opcional. É o controle que transforma a detecção precoce em resiliência real.

Experimente o Illumio Insights gratuitamente. Veja como os gráficos de segurança com inteligência artificial ajudam você a conter violações em tempo real.