Cómo crear una estrategia de confianza cero que priorice la contención de las infracciones

Mi primer puesto en ciberseguridad fue en 2001 y, desde entonces, trabajé con numerosos otros proveedores en distintas capacidades. En todo momento hubo un hilo conductor claro: trabajar para prevenir infracciones, detener a los atacantes en el perímetro, reparar vulnerabilidades y mantener a los actores maliciosos fuera de las redes corporativas.

Dos décadas después, adversarios cada vez más sofisticados, riesgos en la cadena de suministro, amenazas internas y vulnerabilidades de día cero significan que incluso las organizaciones más maduras y concienzudas enfrentarán infracciones exitosas.

Una mentalidad de prevención ante todo dio forma a toda la industria de la seguridad durante décadas. Por un tiempo fue suficiente, pero ya no.

Con un modelo de seguridad confiable Cero, se debe priorizar la contención de las infracciones tanto como la prevención. Pero el camino para llegar allí no siempre es sencillo.

Entonces, ¿por dónde empezar? En esta publicación, explicaré por qué es tan importante pasar de la prevención a la contención y proporcionaré una lista de verificación simple para ayudarlo a desarrollar estrategias de contención impulsadas por la detección y respuesta, la microsegmentación y la visibilidad granular.

Por qué la prevención por sí sola no es suficiente

El antiguo modelo de ciberseguridad se basaba en una premisa simple: mantener a los atacantes fuera. Esta fue una estrategia de seguridad centrada en el perímetro de la red. Hoy en día, con amenazas sofisticadas y entornos en expansión, los actores maliciosos continúan traspasando el perímetro.

Los equipos de seguridad aún necesitan bloquear lo que puedan, y la prevención sigue siendo una parte fundamental de cualquier estrategia de seguridad moderna. Sin embargo, los líderes de seguridad reconocen cada vez más que ningún control es impenetrable, ninguna base de datos de vulnerabilidades está completa y ningún usuario está perfectamente capacitado.

Todo control eventualmente fallará. Es por eso que hoy la ciberseguridad necesita tanto prevención como contención, no como estrategias separadas, sino como dos caras de la misma moneda.

La contención de brechas es la nueva estrella del norte para la ciberseguridad

El verdadero desafío no es sólo mantener a los atacantes fuera: es garantizar que cuando inevitablemente entren, su impacto sea limitado.

La contención ya no es algo “agradable de tener”. Es la capacidad esencial que separa los desastres cibernéticos de los incidentes manejables.

En el estudio sobre el costo global del ransomware, la investigación del Instituto Ponemon validó este punto. Señaló que “dado que ningún control de ciberseguridad puede prevenir todos los ataques, las estrategias de contención y respuesta eran igualmente críticas”.

Pete Finalle, gerente de investigación de IDC, coincide: “Cerciorar el perímetro ya no es suficiente para garantizar la continuidad de las operaciones comerciales, y las organizaciones que priorizan la contención están mejor posicionadas para minimizar el impacto. Al limitar el movimiento lateral y reducir el radio de explosión de un ataque, la contención evolucionó desde una capacidad “agradable de tener” a un componente esencial de Zero Trust y la resiliencia empresarial”.

En el panorama de amenazas actual, la prevención y la contención de infracciones son dos caras de la misma moneda, y las organizaciones deben priorizar ambas para mantener a la vanguardia de los actores maliciosos.

La confianza cero requiere contención

Al igual que los edificios que están diseñados con puertas firewall y sistemas de rociadores para evitar que las llamas se propaguen, las redes corporativas necesitan controles integrados para minimizar los daños y detener el movimiento una vez que un atacante logra ingresar.

Esto se alinea con el marco de Confianza Cero, que alienta a las organizaciones a asumir que las infracciones son inevitables y centrar en reducir su impacto a través de estrictos controles de acceso y segmentación.

Un elemento fundamental del marco de Confianza Cero es la microsegmentación, que ofrece una solución práctica para imponer la contención.

Al mapear activos y segmentar sistemas críticos, los equipos de seguridad pueden aislar amenazas en tiempo real y evitar que los atacantes se muevan lateralmente.

Alinee sus estrategias de contención con la guía de Arquitectura de Confianza Cero del NIST y el Modelo de Madurez de Confianza Cero de CISA para la detección, contención y recuperación. Estos marcos ofrecen un enfoque estructurado y basado en evidencia para construir una estrategia de Confianza Cero única para su entorno.

En resumen, Zero Trust convierte la contención de las infracciones en un principio de diseño central, garantizando que cada infracción se detenga antes de que pueda comenzar.

Lista de verificación de inicio rápido para la contención de brechas de Confianza Cero

Está listo para priorizar la contención de las violaciones, pero ¿por dónde debería empezar?

A continuación se presenta una lista de verificación sencilla para organizaciones que buscan implementar estrategias de contención empleando herramientas como detección y respuesta y microsegmentación:

- Comprenda su entorno actual. Mapee activos críticos, flujos de datos y dependencias de red. Identifique objetivos de alto valor y rutas potenciales para que los atacantes se muevan lateralmente a través de su red.

- Planear la microsegmentación. Defina sus políticas de segmentación en función del riesgo y la función del negocio. Comience con las áreas de alto impacto, incluidas las zonas de datos confidenciales y los sistemas privilegiados. Imponer acceso con privilegios mínimos entre segmentos de red.

- Implementar herramientas de detección y respuesta. Comience a emplear herramientas de detección y respuesta de identidad, red, puntos finales y nube (CDR, EDR, NDR y XDR). Integre alertas en una plataforma centralizada de monitoreo o gestión de eventos e información de seguridad (SIEM).

- Establecer manuales para la respuesta a incidentes. Define los desencadenantes que contendrán las infracciones, como aislar un segmento o revocar credenciales. Autorizar previamente acciones rápidas que reducirán los retrasos en la toma de decisiones durante los incidentes.

- Probar y optimizar. Ejecute escenarios de infracciones simulados para validar sus flujos de trabajo de segmentación y respuesta. Mejore continuamente las políticas y las reglas de detección en función de sus hallazgos.

Siguiendo estos pasos, los equipos pueden pasar de reaccionar a los ataques a contenerlos, convirtiendo Zero Trust de un objetivo en una práctica diaria.

Por qué la microsegmentación debería ser el foco de su proyecto de contención de brechas

Las infracciones más devastadoras de la actualidad no son causadas por un único sistema comprometido. Ocurren porque a los atacantes se les permite mover lateralmente, aprovechando su primer punto de apoyo para alcanzar objetivos más valiosos.

El concepto fundamental de contención es limitar el radio de explosión de un ataque. Si un actor malicioso logra establecer en un único punto final o aplicación, no es necesario que se convierta en una interrupción comercial a gran escala.

Al implementar una segmentación granular entre cargas de trabajo, aplicaciones y entornos, las organizaciones pueden garantizar que una violación en un área no ponga automáticamente en peligro todos los demás activos.

Aquí es donde la microsegmentación marca la diferencia.

La microsegmentación es la clave para detener el movimiento lateral.

A diferencia de las defensas perimetrales más tradicionales, la microsegmentación proporciona visibilidad y control profundos en todo el entorno: entre servidores, nubes y almacenes de datos. Al emplear estas tecnologías, los equipos de seguridad pueden establecer políticas que eviten rápidamente el movimiento lateral no autorizado, que suele ser el objetivo principal de los atacantes una vez dentro de una red.

Con este enfoque, incluso los adversarios más decididos se encontrarán atrapados en una zona contenida.

La microsegmentación acelera la respuesta ante las brechas

De igual importancia es que la contención de las brechas mediante la microsegmentación acelera la respuesta a las brechas.

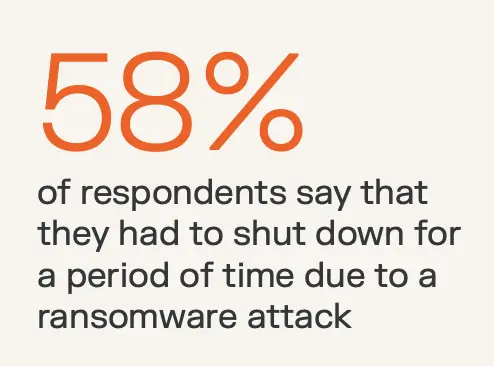

En el estudio sobre el costo global del ransomware, el 58% de los encuestados afirmó que un ataque de ransomware les hizo detener sus operaciones comerciales. El apagado promedio duró 12 horas.

Cuando ocurre un incidente, las organizaciones pueden usar la microsegmentación para aislar los sistemas comprometidos casi en tiempo real, deteniendo la propagación mientras los equipos de seguridad investigan la violación.

La capacidad de responder tan rápidamente no sólo limita la cantidad de daño potencial que puede causar un ataque. También garantiza que los sistemas críticos para el negocio permanezcan resilientes y disponibles.

Equilibrar la prevención con la contención

La tecnología avanzó casi exponencialmente desde que comencé mi carrera y la narrativa cambió significativamente.

El futuro de la ciberseguridad exige un equilibrio: sí, las organizaciones deben seguir invirtiendo en fuertes medidas de prevención, pero también deben reconocer que ninguna defensa es impenetrable.

La contención de brechas es la pieza necesaria del rompecabezas que convierte una crisis potencial en un evento manejable.

Es hora de ir más allá de la mentalidad centrada únicamente en la prevención. Haga de la contención de infracciones su misión: invierta en detección y respuesta, microsegmentación, visibilidad e integración de respuesta a incidentes.

No espere a que una infracción se convierta en un desastre.

Comience hoy mismo evaluando sus capacidades de contención y alineando su estrategia de seguridad con los marcos de seguridad modernos para abordar las realidades del panorama de amenazas actual.

Cuando las organizaciones combinan detección y respuesta, microsegmentación y visibilidad, obtienen lo mejor de ambos mundos. Basadas en los principios de Confianza Cero, estas modernas estrategias de contención ayudan a prevenir la mayoría de los ataques y a impedir que el resto se propague cuando la prevención no es suficiente.