Análisis del caso F5: Lo que nos muestra sobre los ciberataques patrocinados por estados

Los ciberataques patrocinados por estados se extendieron mucho más allá de los objetivos gubernamentales, alcanzando a todos los sectores de la economía.

Estas operaciones, que en un principio se centraban principalmente en el ciberespionaje, ahora incluyen ataques destructivos contra infraestructuras críticas. Con frecuencia, trabajan junto a grupos de ciberdelincuentes.

Estos atacantes son pacientes, sigilosos y cuentan con buenos recursos. Explotan vulnerabilidades de día cero. Se desplazan lateralmente a través de las redes. Y lo peor de todo es que pueden permanecer sin ser detectados durante meses.

La industria de la ciberseguridad logró importantes avances ayudando a los equipos de seguridad a defender contra estos ataques avanzados. Pero, ¿cuántos defensores saben realmente quién está activo en su propiedad en este momento? ¿Y cuántos pueden ver qué combinaciones de riesgo ya fueron explotadas y siguen activas?

Una vez que los atacantes obtienen acceso, pueden propagar rápidamente. Y las defensas perimetrales no pueden detenerlos a todos.

Un reciente caso de alto perfil de una brecha de seguridad en el proveedor de seguridad F5 sirve como ejemplo perfecto. Es un caso práctico que demuestra cómo un único punto de acceso puede dar a los atacantes acceso a activos de alto valor, incluso dentro de un programa de seguridad maduro y bien financiado.

Para comprender qué hace que esta brecha sea tan instructiva —y qué revela sobre las campañas patrocinadas por el Estado en la actualidad—, echemos un vistazo más de cerca. Exploraremos:

- Cómo se desarrolló

- Lo que revela sobre los ataques de los estados-nación modernos

- Cómo Illumio Insights puede ayudar a detectarlos, contenerlos y detenerlos más rápidamente

Lo que sabemos sobre la brecha de seguridad de F5

La brecha, descubierta en agosto de 2025, fue realizada por el actor de amenazas UNC5221. Se sospecha que el grupo tiene vínculos con China y es conocido por emplear tácticas avanzadas.

UNC5221 se incorporó a los entornos de conocimiento de ingeniería y desarrollo de productos BIG-IP de F5. Los atacantes robaron el código fuente de BIG-IP, detalles sobre vulnerabilidades no divulgadas (no críticas o no explotables de forma remota) y un pequeño subconjunto de datos de configuración de clientes.

No hay evidencia de que los atacantes alteraron el código. Pero los datos de vulnerabilidad robados podrían permitir futuras explotaciones de día cero.

Luego de la violación, F5 lanzó un plan de respuesta. Los clientes de BIG-IP afectados obtuvieron una oferta de un año de protección de detección y respuesta de puntos finales (EDR) de CrowdStrike Falcon.

Cómo puede ayudar Illumio Insights

Monitorear su patrimonio F5 con CrowdStrike es un primer paso estable. Pero no mostrará cómo se comporta el tráfico este-oeste ni revelará servicios riesgosos en subredes, nubes privadas virtuales (VPC) y redes virtuales (VNets). Y no ayudará a contener a los atacantes mientras se mueven lateralmente a través de su red.

Una vez que los atacantes obtienen acceso, se mueven a través de cargas de trabajo, subredes y redes virtuales. El mayor riesgo reside en el tráfico este-oeste. Esa es la comunicación interna entre sistemas que la mayoría de las defensas pasan por alto.

He aquí por qué es importante: si no puedes ver el tráfico de este a oeste o entender su contexto, no puedes controlarlo. Y sin una observación y un contexto profundos, los atacantes pueden mover libremente por su entorno.

Pero la información basada en gráficos de seguridad puede visualizar todo su patrimonio, descubrir riesgos ocultos antes de que sean explotados y detectar rápidamente comportamiento malicioso para minimizar su impacto.

A continuación te mostramos cómo puedes emplear Illumio Insights para prevenir y contener ataques como la violación de seguridad de F5.

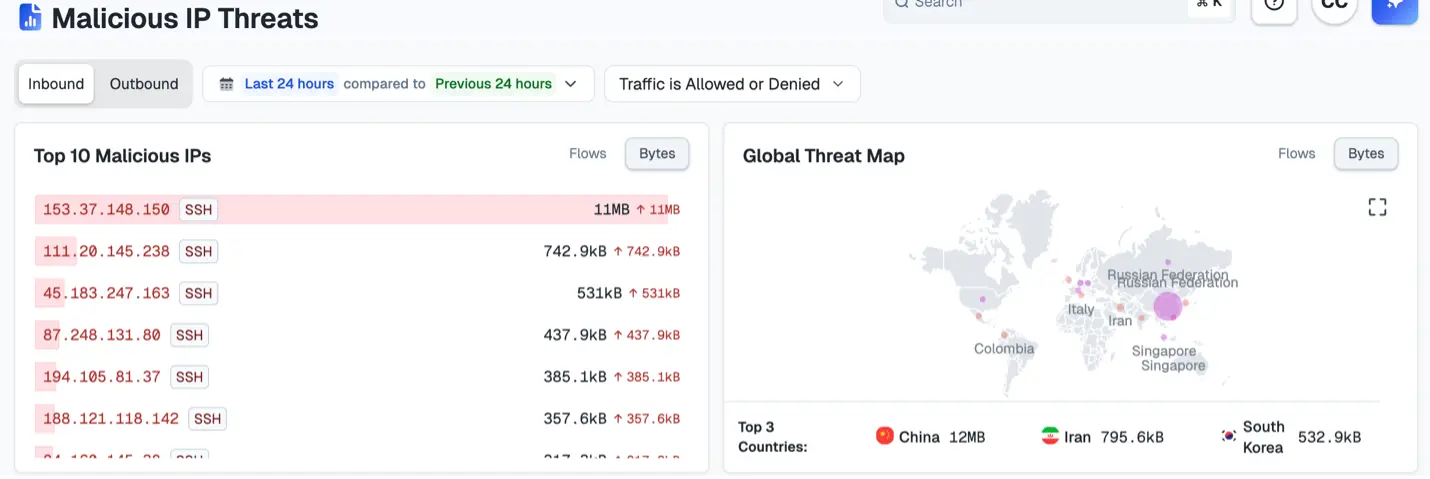

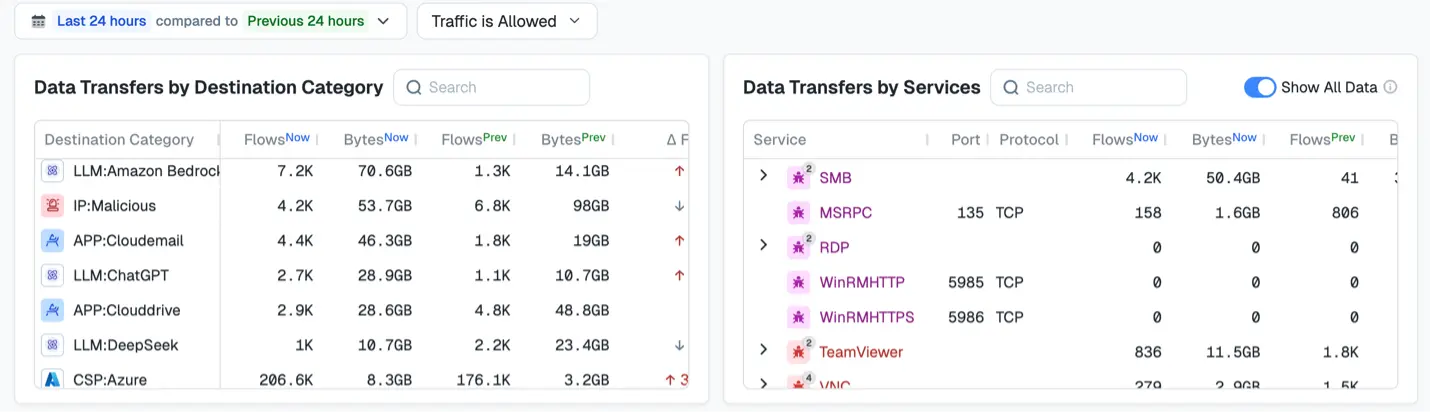

Paso 1: Revisar la conectividad de IP maliciosas en el centro de Insights

Las direcciones IP maliciosas suelen ser los primeros indicadores de una intrusión. Insights emplea inteligencia sobre amenazas para detectar actores maliciosos conocidos y conexiones externas sospechosas.

Revisar esto te ayudará:

- Detectar actividades tempranas de reconocimiento o de mando y control (C2).

- Priorizar la investigación según la gravedad de la amenaza.

- Identificar cargas de trabajo que se comunican con destinos riesgosos

En conjunto, estas perspectivas te brindan un sistema de alerta temprana. Te ayudan a detectar posibles brechas de seguridad antes de que se agraven.

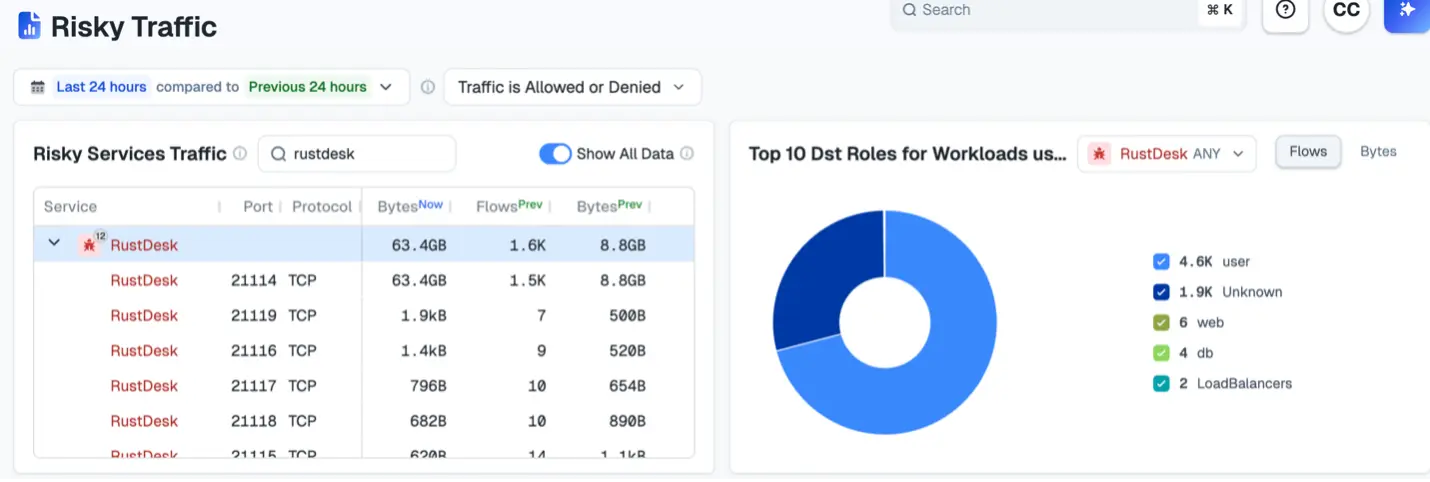

Paso 2: Evaluar todos los servicios riesgosos en uso

Los atacantes suelen emplear herramientas de acceso remoto para mover lateralmente u obtener privilegios superiores. Revise periódicamente cómo se emplean estos servicios para que pueda:

- Detectar intentos de acceso no autorizados o métodos de inicio de sesión inusuales.

- Descubra las herramientas de TI en la sombra o de acceso remoto inseguras que no pertenecen a su entorno.

- Realizar un seguimiento de los cambios en el uso a lo largo del tiempo.

Comparar la actividad a lo largo del tiempo lo ayuda a comprender el funcionamiento normal de su red y a detectar rápidamente anomalías que podrían indicar una vulneración.

Por ejemplo, un aumento repentino en las conexiones del protocolo Secure Shell (SSH) podría indicar un problema. La comparación también vincula la actividad sospechosa con incidentes o alertas conocidos, lo que agrega un contexto valioso para las investigaciones.

En el ejemplo siguiente, la conectividad de Rustdesk se disparó en las últimas 24 horas. Se trata de una clara anomalía que merece ser investigada.

El gráfico de seguridad de IA agrega un contexto crucial al mostrar tanto el tráfico como sus relaciones. Eso plantea cuestiones clave. ¿Por qué Rustdesk se conecta a su entorno de usuario? ¿Y esa actividad es legítima o una señal de compromiso?

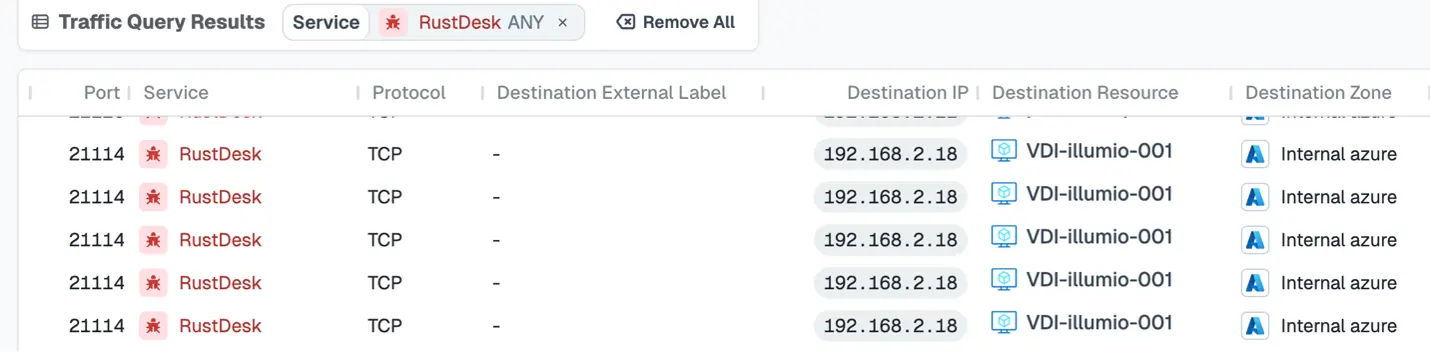

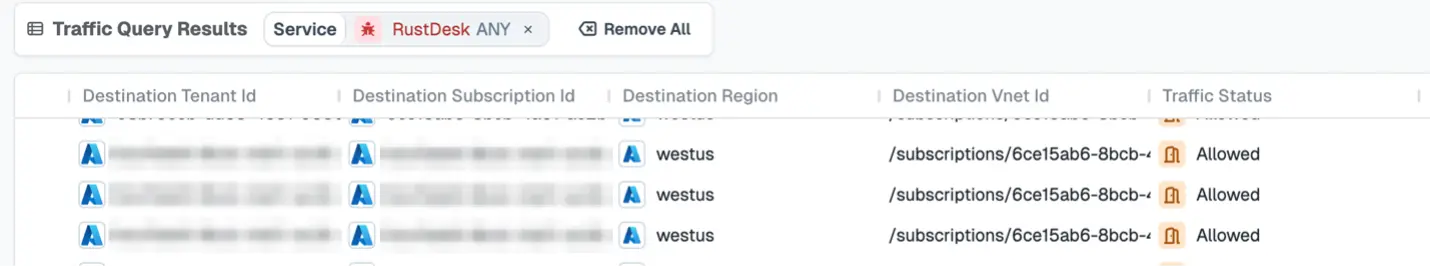

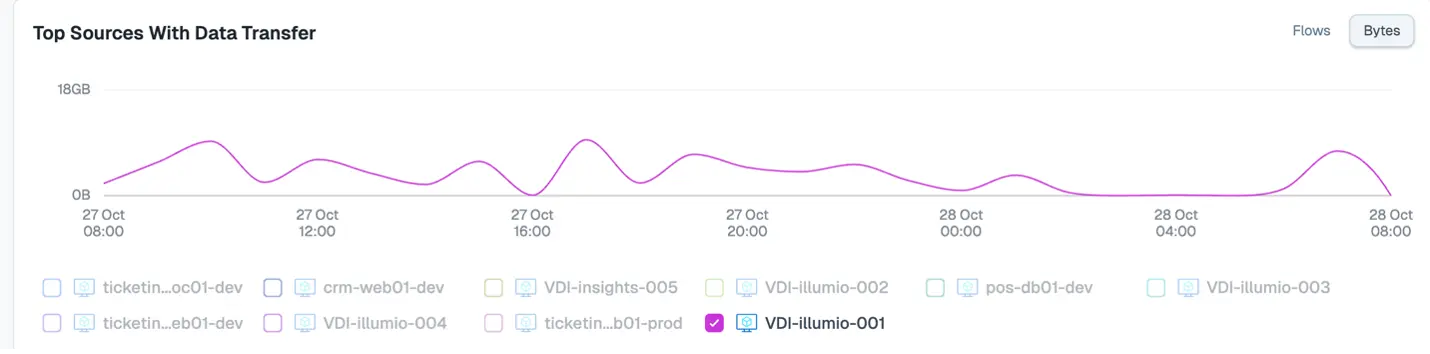

A continuación, podemos delimitar la carga de trabajo en cuestión a nuestra infraestructura de escritorio virtual (VDI): VDI-Illumio-001.

Y podemos comprobar si el tráfico eludió algún control de seguridad.

Paso 3: Evaluar la transferencia de datos de la carga de trabajo

Comparar los volúmenes de transferencia de datos en diferentes periodos de tiempo (por ejemplo, las últimas 24 horas en comparación con las 24 anteriores) ayuda a detectar picos o patrones inusuales. Estos pueden indicar robo de datos o preparación para ransomware.

Este paso nos ayuda de tres maneras clave. En primer lugar, crea líneas de base determinando el volumen y la dirección normales de los flujos de datos. También proporciona contexto para las transferencias a destinos externos o no confiables. Finalmente, revela el tráfico peer-to-peer que podría eludir los controles perimetrales.

Al alinear estos datos con las cronologías de ataques conocidos (como la violación de F5), puede ver cómo se desarrolló la actividad, rastrear los pasos del atacante y enfocar rápidamente su investigación. Puede rastrear cuándo comenzaron las transferencias y si coinciden con inicios de sesión sospechosos o actividades riesgosas como el protocolo de escritorio remoto (RDP) o el uso de Rustdesk.

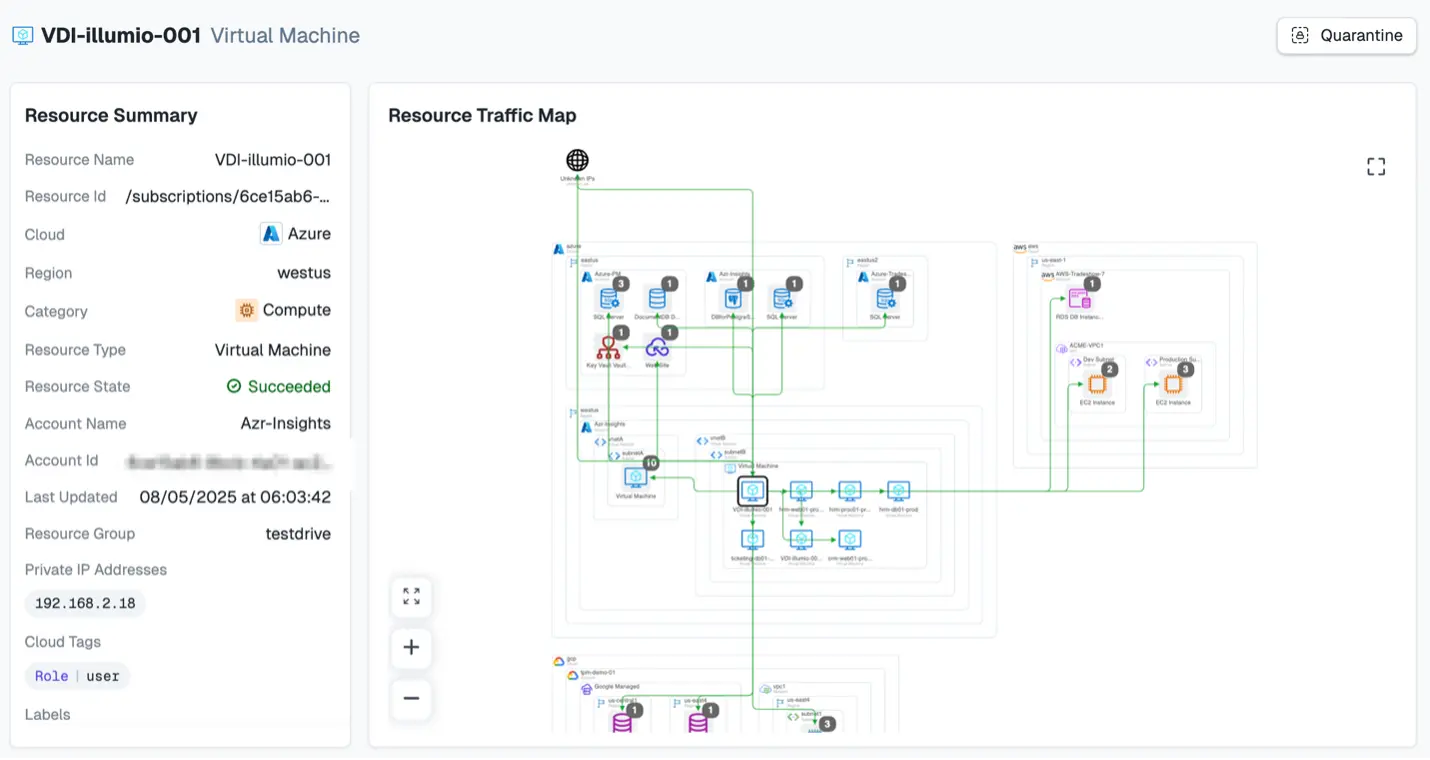

Paso 4: Emplee el gráfico de recursos para identificar el tráfico sospechoso.

El tráfico este-oeste es fácil de pasar por alto. Pero es fundamental para detectar movimientos laterales.

El gráfico de recursos de Insights te ayuda a:

- Visualice cómo se conectan las cargas de trabajo, las VPC, las VNet y los servicios.

- Detecta conexiones inesperadas entre entornos, como el de desarrollo y el de producción.

- Identifique las cargas de trabajo que eluden sus políticas de segmentación.

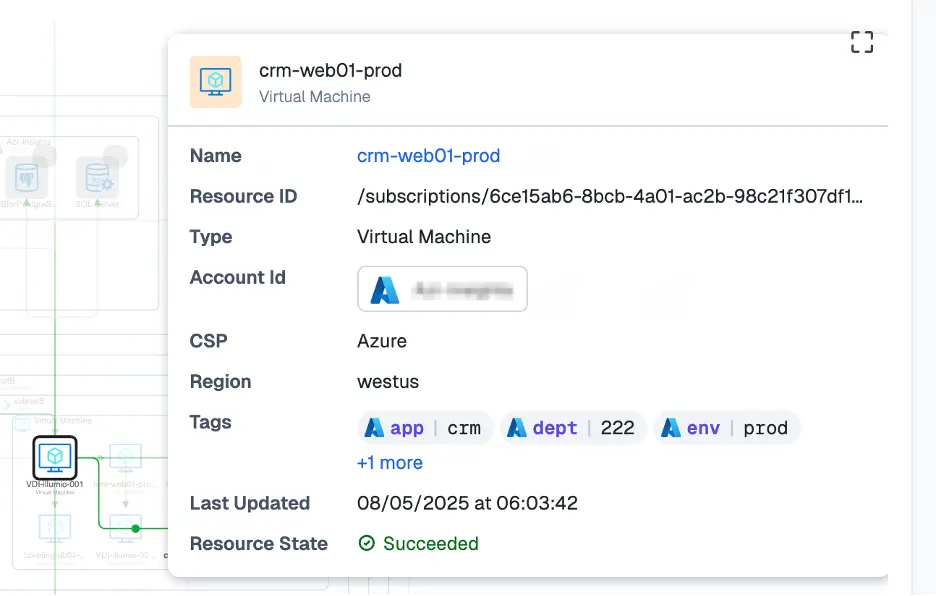

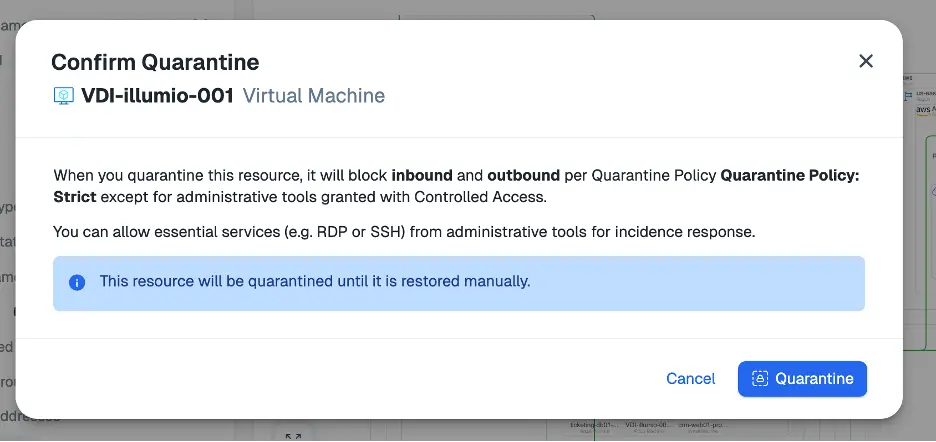

En Insights, podemos investigar más a fondo nuestra carga de trabajo VDI que tenía tráfico entrante de Rustdesk. Fíjate en el botón de cuarentena en la parte superior derecha de la captura de pantalla: lo usarás en el siguiente paso.

Insights le proporciona el contexto que necesita para evaluar el impacto potencial. Preguntar: ¿Tenemos acceso no autorizado al sistema de gestión de relaciones con el cliente (CRM) o a los registros de clientes?

Paso 6: Emplee la contención con un solo clic para limitar la propagación del ataque y respaldar el análisis forense.

Cuando se detecta actividad sospechosa —como un aumento repentino en la conectividad de Rustdesk o un tráfico inusual de este a oeste— el tiempo es crucial.

La contención tradicional a menudo requiere cambios manuales en el firewall o una orquestación compleja que puede tardar horas o incluso días.

La contención con un solo clic —accesible a través del botón Cuarentena— cambia esa dinámica. Permite a los equipos de seguridad aislar instantáneamente las cargas de trabajo comprometidas sin interrumpir el entorno general.

Con la contención con un solo clic, usted puede:

- Detenga el movimiento lateral inmediatamente. Evite que los atacantes penetren más profundamente en su entorno o accedan a cargas de trabajo confidenciales .

- Preservar las pruebas forenses. El aislamiento mantiene intacto el sistema comprometido para su investigación al tiempo que elimina las amenazas activas.

- Reduzca el radio de la explosión. Limite el impacto a una sola carga de trabajo en lugar de a segmentos o aplicaciones completas.

- Acelerar la respuesta. Convierte un proceso manual de varios pasos en una sola acción decisiva.

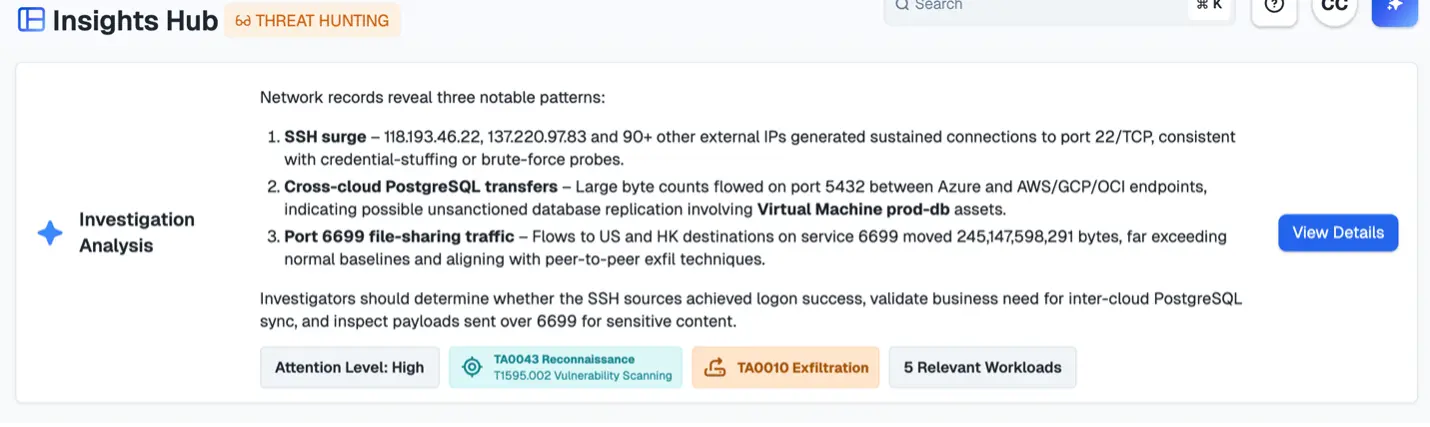

Paso 7: Emplee Insights Agent para revisar y generar reportes de investigación.

Imagine un asistente digital que acelere todo su proceso de investigación. Insights Agent es su camino más rápido hacia la claridad y la contención de infracciones.

Esto es lo que lo hace tan poderoso:

- Investigación automatizada. El agente monitoriza continuamente los datos de red a escala de nube y las comunicaciones de carga de trabajo. Aplicando un gráfico de seguridad de IA, correlaciona instantáneamente las operaciones en toda su infraestructura para descubrir amenazas.

- Reportes con abundante contexto. Genera un análisis clasificado por gravedad adaptado a cada rol. Por ejemplo, los analistas de amenazas, los equipos de respuesta y los analistas de cumplimiento obtienen información relevante para su trabajo. Cada hallazgo se relaciona con el marco MITRE ATT&CK para proporcionar un contexto adicional.

- Recomendaciones proactivas. Más allá de la detección, sugiere acciones de contención priorizadas y políticas de segmentación para reducir el riesgo, guiándote desde la comprensión hasta la ejecución.

- Contención integrada con un solo clic. La detección da paso sin problemas a la remediación. Puede aislar las cargas de trabajo comprometidas al instante. Se integra de forma nativa con Illumio Segmentation, por lo que la contención no depende de los agentes del host.

Al emplear Insights Agent, su equipo pasa de la evaluación reactiva a la resolución proactiva. Esto te ayuda a filtrar el ruido de las alertas, obtener claridad práctica y contener las amenazas antes de que se agraven.

El tiempo corre.

La filtración de F5 demuestra que cualquiera puede ser sorprendido por atacantes sigilosos, persistentes y patrocinados por un Estado.

Para cuando se descubre una brecha de seguridad, los atacantes ya pueden robar datos confidenciales, mapeado su entorno y preparado el terreno para su próximo movimiento.

Las defensas tradicionales no fueron diseñadas para este tipo de adversario. Los firewall, las herramientas para endpoints y la monitorización perimetral no pueden seguir el ritmo de la velocidad y la sutileza de una campaña patrocinada por un Estado.

Lo que necesitan ahora los defensores es una visibilidad profunda y continua. Necesitan saber no solo qué entra y qué sale de la red, sino también qué se mueve dentro de ella.

Ese es el poder de Insights y del nuevo agente de Insights impulsado por IA. En conjunto, proporcionan a los equipos de seguridad el contexto, la velocidad y la precisión necesarias para detectar movimientos laterales de forma temprana y contener las amenazas rápidamente.

Los ataques patrocinados por el Estado no disminuyen. Pero tu respuesta puede ser más rápida, más inteligente y más controlada. Todos deberían preparar como si la próxima brecha de seguridad al estilo F5 ya estuviera ocurriendo en su red, porque podría ser así.

No esperes a que se produzca la próxima brecha de seguridad para que se vean tus puntos ciegos. Experiencia Illumio Insights Gratis hoy.

.webp)