Deje de perseguir sombras: Búsqueda de amenazas más inteligente con Illumio Insights

Hoy en día los atacantes se mueven rápido. Y con la ayuda de la IA, son más sigilosos que nunca.

Las herramientas de detección tradicionales a menudo inundan a los analistas con alertas. Sin el contexto adecuado, es como perseguir sombras.

Ahí es donde entra en juego la caza de amenazas: buscar de forma proactiva señales de compromiso antes de que los atacantes puedan propagar por su entorno.

Illumio Insights lleva esto un paso más allá. Al brindar una visibilidad profunda del tráfico de carga de trabajo a carga de trabajo y de carga de trabajo a Internet, ayuda a los defensores a ver lo que otras herramientas pasan por alto.

En lugar de perseguir falsos positivos, Insights ayuda a los cazadores de amenazas a identificar rápidamente las rutas de ataque reales y contener las infracciones antes de que puedan propagar a recursos críticos.

Los desafíos de la caza de amenazas moderna

Mientras los atacantes se vuelven más sofisticados, los defensores todavía confían en suposiciones obsoletas, como la idea de que la visibilidad del perímetro es suficiente.

En un mundo de infraestructura híbrida y cargas de trabajo en la nube en constante expansión, los enfoques tradicionales resultan insuficientes.

Entonces, ¿qué es lo que se interpone en el camino? Estos puntos críticos comunes hacen que la búsqueda efectiva de amenazas sea más difícil de lo que debería ser:

- Puntos ciegos este-oeste: la mayoría de las herramientas se centran en el tráfico del perímetro norte-sur, dejando el movimiento lateral en la oscuridad.

- Complejidad híbrida y multicloud: la combinación de Amazon Sitio web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP), Oracle Cloud Infrastructure (OCI) y cargas de trabajo locales puede dificultar la correlación.

- Fatiga de alertas: demasiadas señales sin la suficiente priorización dejan a los equipos ahogados en alertas.

- Investigaciones lentas: el aislamiento de datos obligan a realizar cambios constantes entre herramientas, lo que ralentiza la respuesta.

Estos desafíos no sólo ralentizan las investigaciones. Crean puntos ciegos peligrosos que los adversarios están más que dispuestos a explotar.

Para superar las amenazas modernas, los equipos de seguridad necesitan una visibilidad más inteligente, una integración más estrecha y formas más rápidas de identificar y contener el movimiento lateral.

Cómo Illumio Insights simplifica la búsqueda de amenazas

Illumio Insights ingiere registros de flujo de AWS, Azure, GCP, OCI, entornos locales, firewalls, VPN y más. Mapea cada conexión, aceptada o denegada, en un solo lugar empleando un gráfico de seguridad de IA.

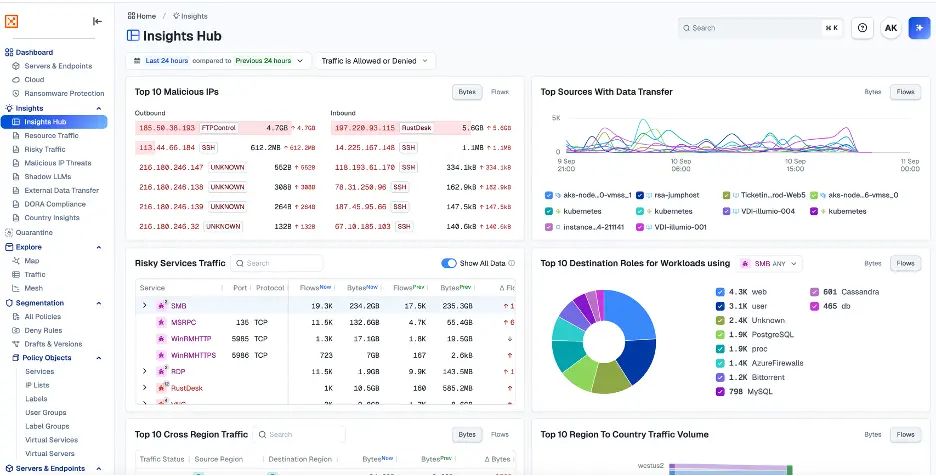

Como cazador de amenazas, el centro Insights le permite ver todas las amenazas a su entorno, ya sean IP maliciosas que se comunican con cualquier recurso en la red, transferencias de datos externas o servicios de alto riesgo dentro del entorno.

Aquí hay un ejemplo:

Desde el panel de control, los cazadores pueden detectar anomalías rápidamente. Por ejemplo, se destaca un aumento repentino en el tráfico de Rustdesk desde una IP maliciosa.

Al examinar los detalles de la conexión, vemos tráfico continuo de Rustdesk entre la IP maliciosa y una máquina virtual (VM) interna.

Este patrón no es sólo una sonda única. Indica que el atacante estableció una sesión remota activa dentro del entorno.

.webp)

Rustdesk en sí no es malo en sí mismo, pero cuando una IP maliciosa conocida se conecta a través de él, suenan las alarmas. Con unos pocos clics, el cazador de amenazas puede rastrear la ruta del atacante:

- El atacante primero mapea el entorno, escaneando y sondeando hasta que descubre una amplia gama de recursos. Esto incluye servicios PaaS críticos de los que muchas organizaciones dependen a diario.

- Durante esta exploración, descubren y obtienen acceso a una bóveda de claves, que almacena las credenciales y secretos confidenciales que protegen los activos más valiosos del medio ambiente.

- Armado con estas claves robadas, el atacante avanza sistemáticamente hacia los sistemas de misión crítica, como bases de datos llenas de registros de clientes, cuentas de almacenamiento de alto valor y capas de caché que respaldan aplicaciones principales.

- Al tener control sobre estos activos, el atacante establece una ruta para extraer datos confidenciales del entorno. Lo canalizan a una cuenta de almacenamiento externa bajo su control, todo mientras intentan permanecer bajo el radar.

.webp)

En este punto, el cazador puede hacer más que simplemente ver el ataque: puede detenerlo de inmediato con la cuarentena de un clic de Illumio Insights. Esta función permite a los cazadores de amenazas aislar instantáneamente la carga de trabajo comprometida, lo que evita que se comunique con el resto del entorno o con destinos externos.

Lo que lo hace poderoso es la velocidad. No es necesario acceder a consolas de firewall independientes ni esperar cambios manuales. La contención es inmediata.

Y como Illumio brinda acceso controlado a los sistemas en cuarentena, los administradores y los equipos del centro de operaciones de seguridad (SOC) aún pueden iniciar sesión para investigar, recopilar información forense y remediar el problema, sin correr el riesgo de una mayor propagación.

En otras palabras, los cazadores de amenazas pueden visualizar la ruta de ataque y contenerla en tiempo real.

La ciencia forense no se detiene en la cuarentena. Con datos de flujo históricos, los cazadores pueden preguntar:

- ¿Cuándo esta carga de trabajo habló por primera vez con la IP maliciosa?

- ¿Cuántos datos se transfirieron?

- ¿Otras cargas de trabajo muestran el mismo comportamiento sospechoso?

Este contexto agiliza las investigaciones, agudiza la priorización y fortalece la respuesta.

Illumio Insights: pasar de la defensa reactiva a la proactiva

La caza de amenazas no consiste únicamente en atrapar a los malos actores. También se trata de reducir el riesgo y detener el movimiento lateral antes de que se propague.

Con Illumio Insights, los equipos de seguridad pasan de alertas aisladas a una visibilidad contextual de la ruta de ataque. Esto significa:

- Investigaciones más rápidas con todos los datos en un solo lugar.

- Priorización más inteligente basada en rutas de ataque reales.

- Respuesta más fuerte a través de una cuarentena integrada.

- Escalabilidad en entornos híbridos y multicloud.

En lugar de ahogar en el ruido, los defensores obtienen información útil y un paso crucial por delante de los atacantes.

Intentar Prueba gratis de 14 días de Illumio Insights Hoy.