Détecter et contenir les mouvements latéraux dans l'informatique en nuage avec Illumio Insights

L'adoption de l'informatique en nuage monte en flèche et s'accompagne d'une nouvelle vague de menaces.

Les attaquants ne se contentent pas d'entrer par effraction. Ils se déplacent sur votre réseau aussi rapidement que possible et recherchent des actifs de grande valeur dans une infrastructure en nuage tentaculaire. Cette tactique, appelée mouvement latéral, est l'une des failles de sécurité les plus difficiles à détecter et à contenir.

La détection et la réponse traditionnelles aux menaces ne suffisent pas. La fatigue des alertes, les outils cloisonnés et les angles morts laissent les équipes de sécurité dans l'embarras tandis que les acteurs malveillants se faufilent discrètement dans le trafic est-ouest.

La bonne nouvelle, c'est qu'une nouvelle génération d'outils de détection et de réponse alimentés par l'intelligence artificielle (IA) est en train de remodeler le jeu.

Dans cet article, nous allons expliquer ce qu'est le mouvement latéral, pourquoi il s'agit d'un risque si critique dans les paysages de menaces actuels, comment l'IA aide à détecter les anomalies et à contenir les attaquants, et pourquoi Illumio Insights est la solution la plus intelligente pour aller de l'avant.

Qu'est-ce que le mouvement latéral ?

Si des attaquants parviennent à accéder à votre environnement, leur première étape n'est généralement pas d'exfiltrer des données ou d'exécuter un ransomware.

Au lieu de cela, ils fouinent. Ils recherchent des connexions, tentent d'escalader les privilèges et exploitent les lacunes des contrôles de sécurité pour pénétrer plus profondément dans votre environnement.

Il s'agit d'un mouvement latéral, d'une navigation latérale entre les charges de travail une fois qu'un premier point d'ancrage a été établi.

Pensez à un cambrioleur qui entre par une fenêtre non verrouillée. Ils ne saisissent pas la première chose qu'ils voient. Ils explorent, testent les portes et finissent par trouver le coffre-fort contenant vos objets les plus précieux dans la chambre du fond.

Dans les environnements en nuage, ce "sûr" pourrait être :

- Une base de données contenant les IIP des clients

- Un pipeline DevOps avec des secrets et des jetons

- Intégrations SaaS essentielles pour les activités de l'entreprise

Les objectifs des attaquants sont la persistance et les privilèges. Le mouvement latéral est leur voie vers l'un et l'autre.

Pourquoi est-il si difficile de détecter les mouvements latéraux dans l'informatique dématérialisée ?

Les équipes de sécurité sont confiantes dans leur capacité à capter le trafic nord-sud (le flux d'entrée et de sortie entre les utilisateurs et l'internet). Mais le trafic est-ouest, c'est-à-dire les échanges entre les charges de travail dans les environnements hybrides, est une autre histoire.

Voici pourquoi il est si difficile de détecter les mouvements latéraux dans le nuage :

- Les angles morts se multiplient. Des charges de travail en nuage en constante évolution apparaissent et disparaissent en permanence. Sans une sécurité cohérente et évolutive, les pirates peuvent exploiter les failles.

- Les alertes s'accumulent. Les outils qui génèrent des milliers de signaux ne parviennent souvent pas à distinguer le bruit des véritables menaces émergentes. L'équipe de votre centre d'opérations de sécurité (SOC) se lasse alors des alertes et risque de manquer des alertes importantes.

- Les anomalies se cachent à la vue de tous. Sans analyse intelligente du comportement, les activités suspectes des utilisateurs ressemblent à du trafic normal. Les attaquants peuvent se cacher dans l'ombre de votre environnement en nuage pendant longtemps pour éviter d'être détectés.

- L'identité est malmenée. Les informations d'identification volées permettent aux acteurs de la menace d'agir comme des initiés, en contournant les défenses traditionnelles. Les identifiants peuvent sembler légitimes et permettre aux pirates de contourner votre sécurité.

- Les outils traditionnels ne peuvent pas suivre. Les anciens outils de détection et de réponse n'ont pas été conçus pour détecter les mouvements latéraux dans les infrastructures modernes en nuage. Il en résulte des lacunes et des incohérences en matière de sécurité, que les pirates découvrent et utilisent à mauvais escient.

Malgré des dépenses de sécurité plus importantes que jamais, les entreprises ont du mal à sécuriser le nuage hybride. Il n'est donc pas étonnant que des acteurs malveillants puissent passer inaperçus pendant des semaines tout en préparant des attaques dévastatrices.

Les outils de détection et de réponse les plus populaires aujourd'hui

Les organisations s'appuient sur plusieurs catégories d'outils pour détecter les menaces et y répondre.

SIEM

Les systèmes de gestion des informations et des événements de sécurité (SIEM) collectent les journaux et les données télémétriques de l'ensemble de votre environnement.

Ils sont parfaits pour archiver de grandes quantités de données, corréler les alertes et assurer la conformité. Mais dans la pratique, les SIEM ont souvent des problèmes de rapidité.

Au moment où les analystes se penchent sur les journaux, les acteurs malveillants peuvent déjà avoir augmenté leurs privilèges et s'être déplacés latéralement.

Les SIEM sont réactifs. Ils vous disent ce qui s'est passé après coup, et non ce qui se passe dans le cadre du suivi en temps réel.

EDR et XDR

Les outils EDR (endpoint detection and response) se concentrent sur l'activité des points d'accès, comme le suivi des processus, des modifications de fichiers et de l'activité des utilisateurs sur les serveurs et les appareils.

Ils sont très efficaces contre les ransomwares ou les attaques de phishing qui introduisent des logiciels malveillants sur un ordinateur portable. Mais lorsque des mouvements latéraux se produisent dans l'infrastructure en nuage, l'EDR ne peut pas toujours suivre l'attaquant au-delà du point de terminaison.

Les plateformes XDR (extended detection and response) étendent la visibilité au courrier électronique, à l'identité et aux terminaux, mais elles présentent encore des lacunes dans la détection du trafic est-ouest dans l'informatique en nuage.

NDR

Les solutions NDR (network detection and response) surveillent les flux du réseau, en appliquant l'analyse du comportement et l'apprentissage automatique pour détecter les anomalies dans le trafic. Ils sont particulièrement doués pour repérer les communications latérales inhabituelles ou les canaux de commandement et de contrôle cachés.

Toutefois, dans les environnements en nuage élastiques et éphémères, où les charges de travail sont en constante évolution, la NDR peut être confrontée à des problèmes d'échelle et de complexité. Les attaquants peuvent se fondre dans les schémas normaux du trafic réseau, échappant ainsi aux filtres les plus intelligents.

IAM et PAM

Étant donné que la plupart des mouvements latéraux dépendent d'informations d'identification compromises, les outils IAM (gestion des identités et des accès) et PAM (gestion des accès privilégiés) sont essentiels. Ils contribuent à l'application des contrôles de sécurité, à la gestion du moindre privilège et à la prévention de l'escalade des privilèges non contrôlée.

Mais ils ne permettent pas de savoir ce que font les attaquants une fois qu' ils ont détourné des comptes valides. En d'autres termes, ils peuvent bloquer les abus initiaux mais passent souvent à côté de l'activité en aval des acteurs de la menace, une fois l'accès obtenu.

SOAR

Les plateformes SOAR (security orchestration, automation, and response) sont conçues pour accélérer la réponse aux brèches dans le cloud en automatisant les flux de travail. Ils s'intègrent au SIEM, à l'EDR et à d'autres outils pour déclencher des programmes (comme la désactivation d'un compte ou l'isolement d'un hôte) lorsqu'une menace est détectée.

L'efficacité de SOAR dépend entièrement de la qualité des détections qui l'alimentent. Si les outils en amont ne voient pas les anomalies détectées dans les mouvements latéraux, SOAR ne peut pas y répondre.

CSPM et CNAPP

Les outils "cloud-native" tels que CSPM (cloud security posture management) et CNAPP (cloud-native application protection platforms) se concentrent sur la configuration et la conformité dans les environnements "cloud". Ils réduisent les risques en garantissant la mise en place de bases de sécurité pour les services et les charges de travail.

Bien qu'ils soient essentiels pour prévenir les erreurs de configuration, la plupart d'entre eux ne sont pas conçus pour arrêter les acteurs de la menace active qui se déplacent latéralement dans votre nuage hybride.

L'IA au service de la détection et de l'intervention dans les nuages

Chaque outil de détection et d'intervention dans le nuage fournit une pièce du puzzle. Ce qui manque, c'est la corrélation : la capacité d'analyser de vastes ensembles de données, de détecter les anomalies dans le contexte et de comprendre comment les acteurs malveillants se déplacent dans les environnements hybrides.

C'est là que l'IA change la donne.

Le passage à l'IA dans la sécurité des réseaux est essentiel. Les attaquants automatisent déjà. Les défenseurs doivent tirer parti de l'IA pour riposter.

L'IA offre à votre équipe de sécurité un moyen rapide et automatisé de :

- Analyser de grandes quantités de données. L'IA peut traiter les journaux, les flux et la télémétrie à une échelle qu'aucune équipe humaine ne pourrait gérer.

- Surveillez le réseau en temps réel. Il permet de détecter les attaques de phishing, les déplacements latéraux et d'autres comportements au moment où ils se produisent.

- Détectez les anomalies plus rapidement. L'analyse comportementale pilotée par l'IA met en évidence les risques que les outils traditionnels ne détectent pas.

- Classez les alertes par ordre de priorité en fonction du risque. Les analystes repèrent d'abord les voies d'attaque les plus risquées, et ne se contentent pas d'un flot d'alertes.

- Reconnaître rapidement les modèles de comportement. L'IA identifie les comportements répétitifs des acteurs malveillants et des acteurs de la menace dans tous les environnements.

Graphes de sécurité de l'IA : cartographier les chemins d'attaque cachés de l'informatique dématérialisée

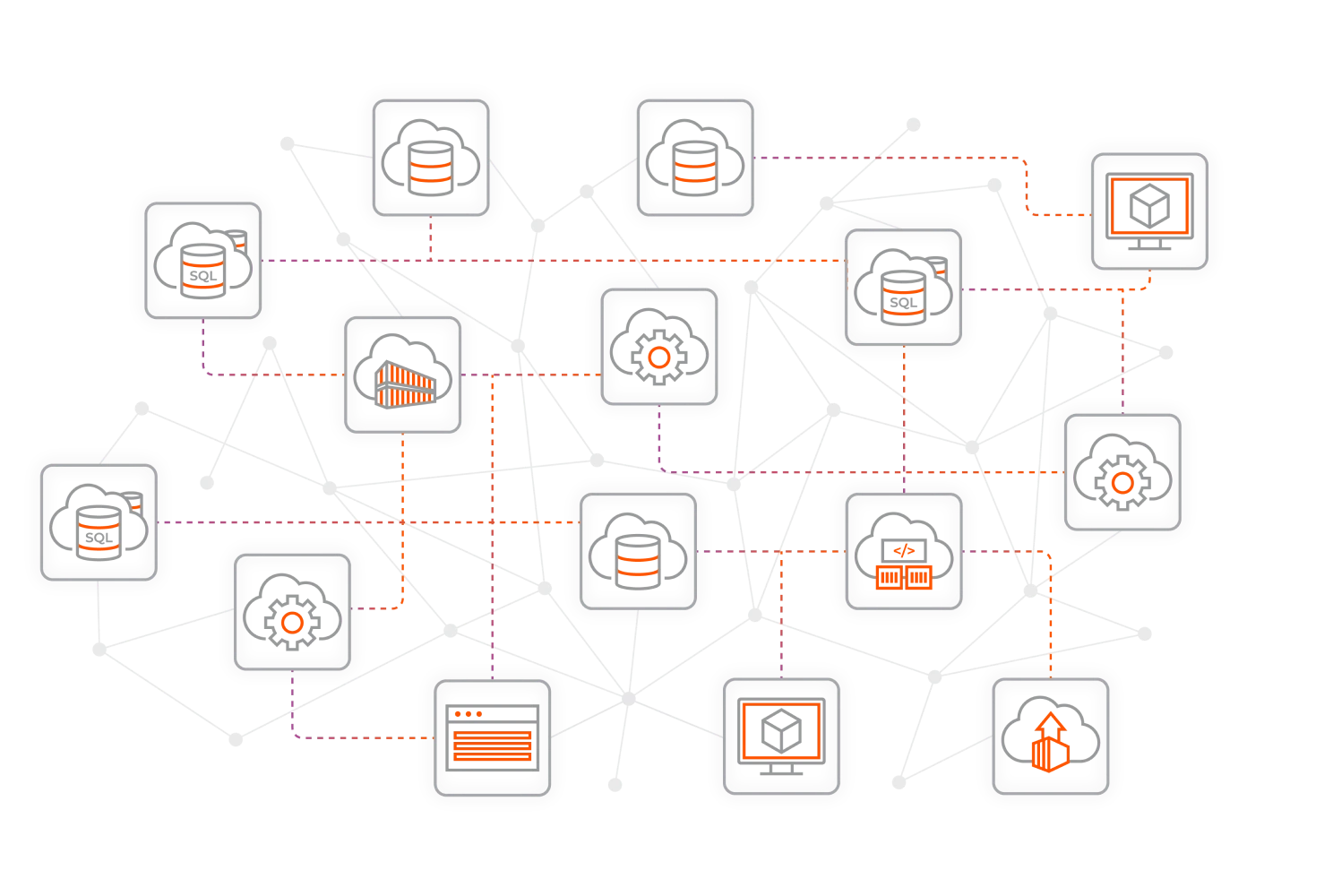

Les graphes de sécurité constituent une innovation clé de l'IA dans le domaine de la cybersécurité. Un graphique de sécurité de l'IA établit une carte vivante de votre infrastructure en nuage. Il connecte chaque charge de travail, chaque utilisateur et chaque communication, puis utilise l'intelligence artificielle pour mettre en évidence des schémas inhabituels.

Grâce à lui, les équipes de sécurité peuvent :

- Détecter le trafic est-ouest à l'échelle

- Voir les anomalies détectées dans le contexte

- Simuler des scénarios de type "what-if" pour tester les contrôles de sécurité

- Détectez les tentatives d'escalade des privilèges avant qu'elles n'aboutissent

- Comprendre le rayon d'action potentiel d'une brèche

En tirant parti de l'IA, les équipes ne se contentent plus d'alerter de manière réactive, mais réagissent de manière proactive en cas de violation du cloud.

Illumio Insights : Détection et confinement des brèches par l'IA

C'est là qu'Illumio Insights se montre à la hauteur. Il s'agit de la première plateforme à combiner la segmentation automatisée avec la détection et la réponse aux menaces basées sur l'IA.

Avec Insights, vous débloquez :

- Détection des brèches par l'IA : repérez les mouvements latéraux que les attaquants tentent de dissimuler.

- Visibilité unifiée : cartographie de chaque charge de travail et de l'activité des utilisateurs dans les nuages hybrides.

- Détection des anomalies : identifiez les anomalies en temps réel grâce à l'analyse du comportement basée sur l'intelligence artificielle.

- Réponse prioritaire : sachez quels sont les acteurs de la menace et les voies d'attaque les plus importants.

- Confinement automatisé : bloquez instantanément les connexions est-ouest à risque grâce à l'application de règles.

En exploitant le graphe de sécurité de l'IA, Insights vous permet de voir, de comprendre, de hiérarchiser et de contenir les attaques par mouvement latéral avant qu'elles ne se propagent dans votre réseau.

Pourquoi Illumio Insights est-il important dans le paysage actuel des menaces ?

Les enjeux n'ont jamais été aussi importants. Les acteurs de la menace s'adaptent rapidement, en utilisant des attaques basées sur l'IA pour s'infiltrer rapidement et discrètement dans l'infrastructure en nuage.

Ils exploitent les lacunes des contrôles de sécurité et masquent leurs actions par des activités d'utilisateurs qui semblent normales.

Les défenseurs ne peuvent pas se contenter de méthodes manuelles. Elles ont besoin de l'IA pour la détection des menaces internes, la détection des brèches par l'IA et des outils capables d'analyser de grandes quantités de données en temps réel.

C'est pourquoi Illumio Insights est important. Elle donne aux équipes de sécurité la possibilité de lutter à armes égales contre les acteurs malveillants, en utilisant l'IA pour faire remonter les anomalies détectées à grande échelle, contenir instantanément les brèches et rétablir la confiance dans leur capacité à stopper les attaques.

Contenir le mouvement, contrôler le résultat

Le périmètre a disparu. Les failles sont inévitables. La vraie question est de savoir si vous pouvez les empêcher de se déplacer une fois qu'ils sont à l'intérieur de votre réseau.

Avec Illumio Insights, vous pouvez. En associant l'IA pour la sécurité du cloud à la segmentation, Insights permet aux équipes de détecter les anomalies, de contenir les mouvements latéraux et d'arrêter les menaces émergentes avant qu'elles ne causent des dommages durables.

Dans le paysage actuel des menaces, les organisations qui survivent ne sont pas celles qui arrêtent toutes les intrusions. Ce sont eux qui détectent et contiennent les mouvements latéraux en temps réel.

Commencez votre Essai gratuit d'Illumio Insights aujourd'hui.

.webp)

%20(1).webp)