Approfondissez la segmentation zéro confiance d'Illumio avec des documents de réflexion, des profils d'Illumineur, des guides d'instruction, et plus encore.

.svg)

P R O D U I T S I L L U M I O

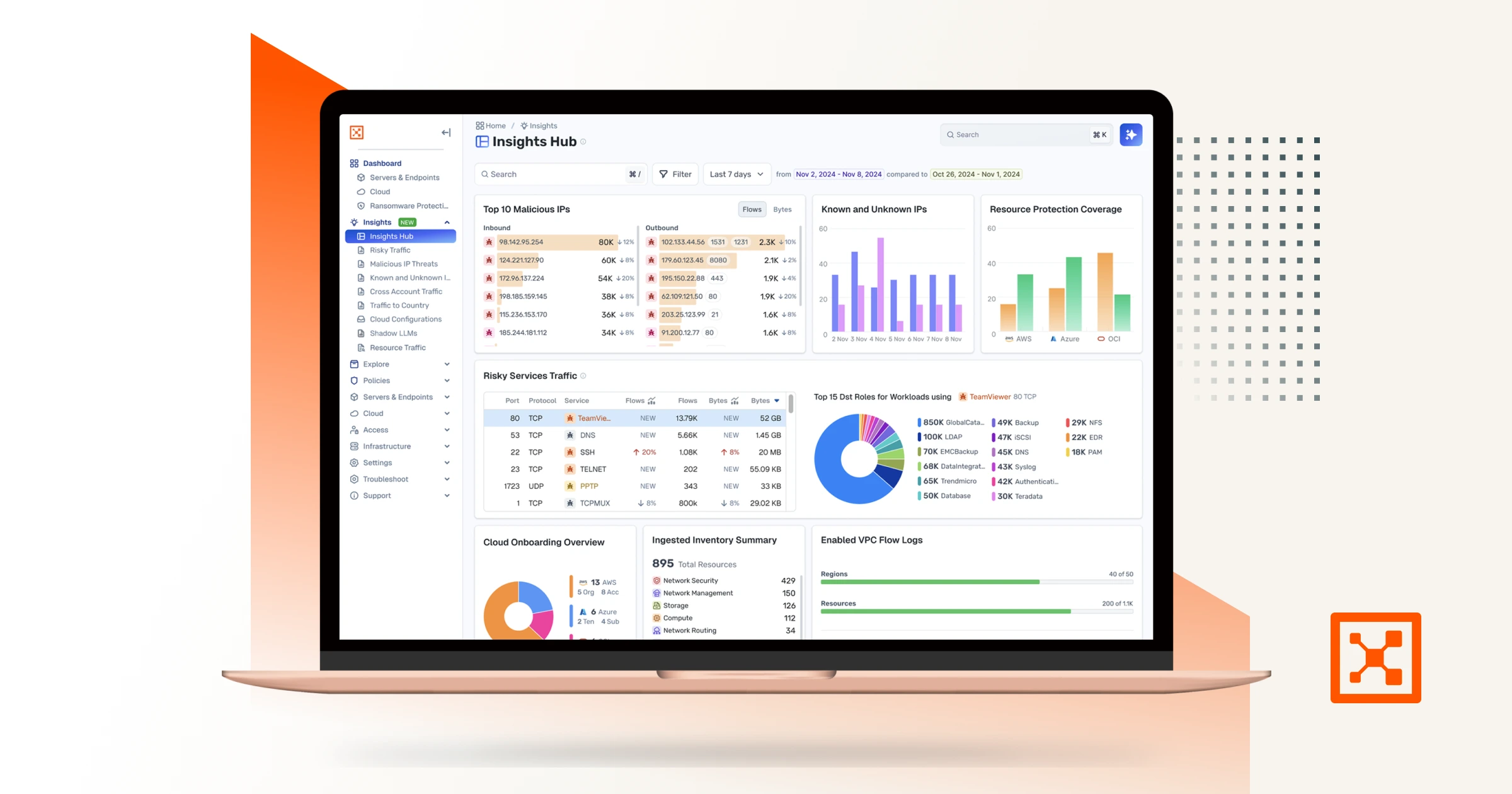

La détection et la réponse dans le nuage (CDR) évoluent. Voici où Illumio Insights s'inscrit.

Voyez où la détection et la réponse aux nuages atteignent leurs limites et comment Illumio Insights améliore la détection en temps réel et le confinement des mouvements latéraux.

Illumio est le choix des clients de Gartner Peer Insights pour la microsegmentation de la sécurité des réseaux (2026)

Découvrez pourquoi les clients reconnaissent Illumio comme le choix des clients de Gartner Peer Insights 2026 pour la microsegmentation et l'endiguement des brèches.

Comment la détection et la réponse en nuage avec Illumio Insights vous aident à rester conforme

Découvrez comment la détection et la réponse dans le nuage avec Illumio Insights aident à respecter la conformité GDPR, HIPAA, PCI DSS et DORA avec une meilleure visibilité et une réponse plus rapide.

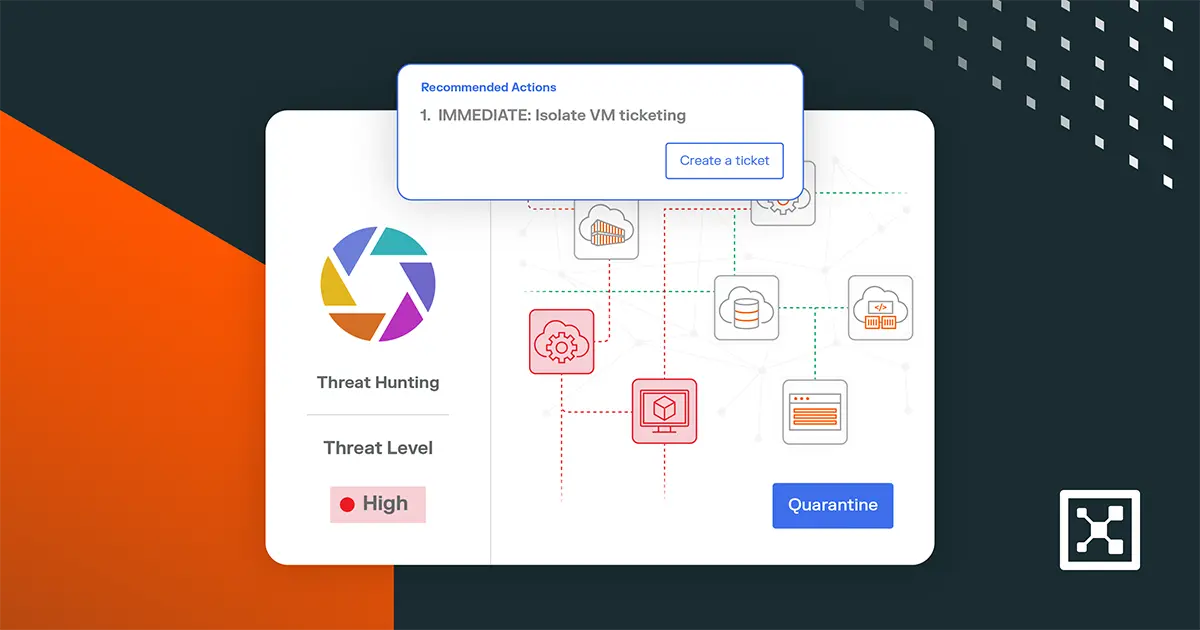

Découvrez Insights Agent : Votre partenaire IA pour la détection et la réponse aux menaces

Découvrez comment Illumio Insights Agent utilise l'IA pour détecter, enquêter et contenir les menaces plus rapidement grâce à des informations basées sur les personas, une réponse en un clic et un système de tickets.

.webp)

10 raisons pour lesquelles Illumio est le moyen le plus rapide de mettre en place un système de confinement des brèches

Découvrez 10 façons dont Illumio permet de contenir les brèches à la vitesse de l'éclair grâce à une visibilité instantanée et à l'isolation des menaces en un clic.

Illumio pour Microsoft Sentinel : Sécurité unifiée et graphique à l'échelle du nuage

Découvrez comment Illumio pour Microsoft Sentinel offre un confinement des brèches unifié et alimenté par les graphes, ainsi qu'une détection pilotée par l'IA dans l'écosystème cloud de Microsoft.

Arrêtez de chasser les ombres : Une chasse aux menaces plus intelligente avec Illumio Insights

Découvrez comment Illumio Insights offre aux chasseurs de menaces un contexte réel, des enquêtes plus rapides et un confinement des brèches en un seul clic.

Détecter et contenir les mouvements latéraux dans l'informatique en nuage avec Illumio Insights

Découvrez comment Illumio Insights détecte et contient les mouvements latéraux dans le nuage, arrête les attaquants en temps réel et renforce votre posture de sécurité.

Illumio Agentless Container Security s'étend à AKS, GKE et OpenShift OVN

Découvrez comment la sécurité des conteneurs sans agent d'Illumio protège désormais AKS, GKE et OpenShift OVN, offrant une protection rapide et sans friction de Kubernetes.

.webp)

Comment contenir les brèches et reprendre le contrôle de votre environnement multi-cloud ?

Découvrez comment Illumio offre une visibilité et un confinement des brèches à travers les plateformes cloud, vous aidant à stopper les mouvements latéraux et à sécuriser les environnements hybrides et multi-cloud.

L'observabilité du nuage alimentée par l'IA : Un regard plus approfondi sur Illumio Insights avec le CPO Mario Espinoza

Découvrez comment Illumio Insights utilise l'observabilité du cloud alimentée par l'IA pour détecter et contenir les cybermenaces en temps réel.

.webp)

Découvrez les nouveautés d'Illumio : Plus de sécurité, de visibilité et d'efficacité

Découvrez les dernières mises à jour de la plateforme Illumio conçues pour simplifier la sécurité, améliorer la visibilité et aider les équipes à stopper les brèches plus rapidement dans les environnements hybrides et multi-cloud.

Supposons une rupture.

Minimiser l'impact.

Augmenter la résilience.

Vous souhaitez en savoir plus sur la segmentation zéro confiance ?