Arrêtez de chasser les ombres : Une chasse aux menaces plus intelligente avec Illumio Insights

Aujourd'hui, les attaquants agissent rapidement. Et avec l'aide de l'IA, ils sont plus furtifs que jamais.

Les outils de détection traditionnels inondent souvent les analystes d'alertes. Sans le bon contexte, c'est comme si vous poursuiviez des ombres.

C'est là qu'intervient la chasse aux menaces : il s'agit de rechercher de manière proactive les signes de compromission avant que les attaquants ne se répandent dans votre environnement.

Illumio Insights va encore plus loin. En offrant une visibilité approfondie de la charge de travail à la charge de travail et de la charge de travail au trafic Internet, il aide les défenseurs à voir ce que d'autres outils ne voient pas.

Au lieu de courir après les faux positifs, Insights aide les chasseurs de menaces à cibler rapidement les véritables voies d'attaque et à contenir les brèches avant qu'elles ne s'étendent aux ressources critiques.

Les défis de la chasse aux menaces moderne

Alors que les attaquants sont de plus en plus sophistiqués, les défenseurs s'appuient encore sur des hypothèses dépassées, comme l'idée que la visibilité du périmètre est suffisante.

Dans un monde d'infrastructures hybrides et de charges de travail en nuage en constante expansion, les approches traditionnelles ne suffisent plus.

Qu'est-ce qui fait obstacle ? Ces problèmes communs rendent la chasse aux menaces plus difficile qu'elle ne devrait l'être :

- Taches aveugles est-ouest : la plupart des outils se concentrent sur le trafic périphérique nord-sud, laissant les mouvements latéraux dans l'ombre.

- Complexité hybride et multi-cloud : le mélange d'Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP), Oracle Cloud Infrastructure (OCI) et de charges de travail sur site peut rendre la corrélation difficile.

- L'épuisement des alertes : trop de signaux et pas assez de priorités font que les équipes se noient dans les alertes.

- Lenteur des enquêtes : les silos de données obligent à passer sans cesse d'un outil à l'autre, ce qui ralentit la réponse.

Ces défis ne ralentissent pas seulement les enquêtes. Elles créent de dangereuses zones d'ombre que les adversaires ne sont que trop prêts à exploiter.

Pour déjouer les menaces modernes, les équipes de sécurité ont besoin d'une meilleure visibilité, d'une intégration plus étroite et de moyens plus rapides pour repérer et contenir les mouvements latéraux.

Comment Illumio Insights simplifie la chasse aux menaces

Illumio Insights ingère des journaux de flux provenant d'AWS, Azure, GCP, OCI, d'environnements sur site, de pare-feu, de VPN, etc. Il répertorie toutes les connexions, acceptées ou refusées, en un seul endroit à l'aide d'un graphe de sécurité IA.

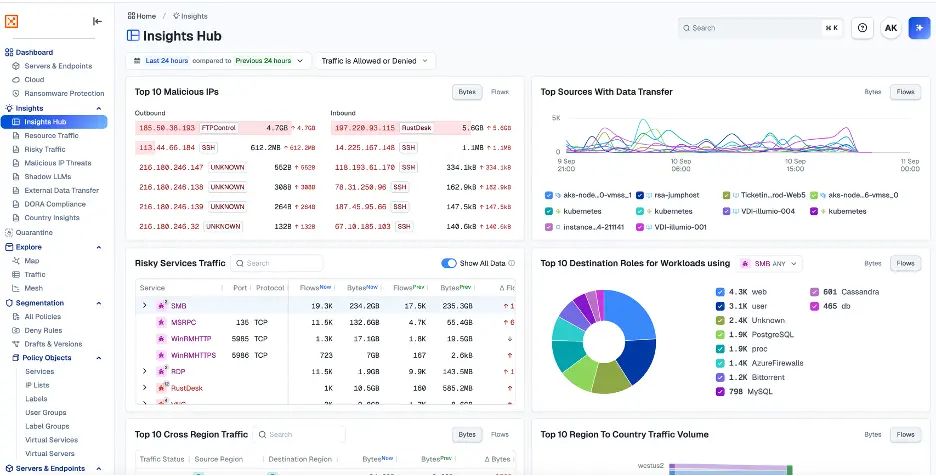

En tant que chasseur de menaces, le hub Insights vous permet de voir toutes les menaces qui pèsent sur votre environnement, qu'il s'agisse d'IP malveillantes communiquant avec des ressources du réseau, de transferts de données externes ou de services à haut risque au sein de l'environnement.

En voici un exemple :

À partir du tableau de bord, les chasseurs peuvent rapidement repérer les anomalies. Par exemple, un pic soudain dans le trafic de Rustdesk provenant d'une IP malveillante se distingue.

En examinant les détails de la connexion, nous constatons un trafic Rustdesk continu entre l'IP malveillante et une machine virtuelle (VM) interne.

Ce modèle n'est pas une simple sonde ponctuelle. Il indique que l'attaquant a établi une session distante active dans l'environnement.

.webp)

Rustdesk n'est pas mauvais en soi, mais lorsqu'une adresse IP malveillante connue se connecte par son intermédiaire, il faut tirer la sonnette d'alarme. En quelques clics, le chasseur de menaces peut retracer le parcours de l'attaquant :

- L'attaquant commence par cartographier l'environnement, en scannant et en sondant jusqu'à ce qu'il découvre un large éventail de ressources. Il s'agit notamment des services PaaS critiques dont de nombreuses organisations dépendent quotidiennement.

- Au cours de cette exploration, ils découvrent et accèdent à un coffre-fort où sont conservés les informations d'identification et les secrets qui protègent les biens les plus précieux de l'environnement.

- Armé de ces clés volées, l'attaquant se dirige systématiquement vers les systèmes critiques, tels que les bases de données remplies d'enregistrements de clients, les comptes de stockage de grande valeur et les couches de mise en cache qui soutiennent les applications de base.

- En contrôlant ces actifs, l'attaquant met en place une voie pour exfiltrer des données sensibles hors de l'environnement. Ils l'acheminent vers un compte de stockage externe qu'ils contrôlent, tout en essayant de rester discrets.

.webp)

À ce stade, le chasseur peut faire plus que simplement voir l 'attaque - il peut l'arrêter dans son élan grâce à la mise en quarantaine en un clic d'Illumio Insights. Cette fonction permet aux chasseurs de menaces d'isoler instantanément la charge de travail compromise, ce qui l'empêche de communiquer avec le reste de l'environnement ou avec des destinations externes.

Ce qui fait sa force, c'est sa rapidité. Il n'est pas nécessaire d'accéder à des consoles de pare-feu distinctes ou d'attendre des modifications manuelles. Le confinement est immédiat.

Et comme Illumio offre un accès contrôlé aux systèmes mis en quarantaine, les administrateurs et les équipes des centres d'opérations de sécurité (SOC) peuvent toujours se connecter pour enquêter, recueillir des données médico-légales et remédier à la situation, sans risquer de se propager davantage.

En d'autres termes, les chasseurs de menaces peuvent à la fois visualiser la trajectoire de l'attaque et la contenir en temps réel.

La criminalistique ne s'arrête pas à la quarantaine. Grâce aux données historiques sur les flux, les chasseurs peuvent poser des questions :

- Quand cette charge de travail a-t-elle communiqué pour la première fois avec l'adresse IP malveillante ?

- Quelle quantité de données a été transférée ?

- D'autres charges de travail présentent-elles le même comportement suspect ?

Ce contexte permet d'accélérer les enquêtes, de mieux définir les priorités et de renforcer la réponse.

Illumio Insights : passer d'une défense réactive à une défense proactive

La chasse aux menaces ne consiste pas seulement à attraper les mauvais acteurs. Il s'agit également de réduire les risques et d'arrêter les mouvements latéraux avant qu'ils ne se propagent.

Avec Illumio Insights, les équipes de sécurité passent d'alertes cloisonnées à une visibilité contextuelle du cheminement des attaques. En d'autres termes :

- Des enquêtes plus rapides avec toutes les données en un seul endroit.

- Une priorisation plus intelligente basée sur des chemins d'attaque réels.

- Une réponse plus forte grâce à la quarantaine intégrée.

- Évolutivité dans les environnements hybrides et multiclouds.

Au lieu d'être noyés dans le bruit, les défenseurs obtiennent des informations exploitables et une longueur d'avance sur les attaquants.

Essayez Illumio Insights Essai gratuit de 14 jours aujourd'hui.