Sécurité zéro confiance : Le guide ultime de la cyberdéfense moderne

Qu'est-ce que la sécurité zéro confiance ?

La sécurité "Zero Trust" signifie que personne n'a jamais d'accès automatique. Pas les personnes, pas les appareils, pas les applications. Tout doit prouver son identité chaque fois qu'il essaie de se connecter, même s'il se trouve déjà dans le réseau.

La sécurité traditionnelle suppose que vous pouvez faire confiance à tout ce qui se trouve dans votre système. Mais aujourd'hui, les menaces peuvent venir de n'importe où, même à l'intérieur de vos propres murs. C'est pourquoi Zero Trust s'appuie sur une idée maîtresse : "Ne jamais faire confiance, toujours vérifier". Découvrons cette stratégie essentielle et comment Illumio peut aider à protéger votre organisation contre les menaces.

Pourquoi la sécurité traditionnelle n'est pas à la hauteur

L'ancienne méthode de sécurité, qui consistait à ériger des murs autour de votre réseau comme un château avec des douves, ne fonctionne tout simplement plus aujourd'hui. Il a été conçu pour une époque où tout était regroupé en un seul endroit, comme un bureau ou un centre de données.

Mais aujourd'hui, le travail se fait partout : dans le nuage, à la maison, en déplacement. Les cyberattaques sont devenues beaucoup plus sophistiquées.

Principales faiblesses des modèles de sécurité existants :

- Trop de confiance au sein du réseau. Une fois que les pirates sont entrés, ils peuvent se déplacer facilement, voler des données ou propager des logiciels rançonneurs.

- Le périmètre a disparu. Les gens travaillent dans des cafés, des espaces de travail collaboratif ou à leur domicile. Il est difficile de protéger une frontière qui n'existe plus vraiment.

- Les initiés peuvent causer des dommages. Toutes les menaces ne viennent pas de l'extérieur. Parfois, c'est quelqu'un qui dispose d'un accès réel qui fait du mal - et les anciens outils passent souvent à côté.

- L'informatique dématérialisée complique les choses. Les entreprises utilisent des tonnes d'applications en nuage et des configurations hybrides, ce qui rend plus difficile de voir et de contrôler qui fait quoi.

- Les VPN et les pare-feu ralentissent les choses. L'acheminement de l'ensemble du trafic par un seul point peut réduire les performances et vous laisser avec un seul point de défaillance.

- Le réseau n'est pas surveillé en temps réel. Les outils traditionnels font l'objet d'une vérification de temps à autre. Ce n'est pas suffisant pour appréhender les menaces qui se déplacent rapidement.

C'est exactement la raison pour laquelle la confiance zéro est la meilleure solution. Il supprime la confiance aveugle et vérifie chaque utilisateur, chaque appareil et chaque demande, quelle que soit sa provenance.

Les principes fondamentaux de la sécurité zéro confiance

Zero Trust repose sur quelques règles clés qui permettent de préserver la sécurité de vos systèmes, quels que soient l'endroit où se trouvent les utilisateurs et les appareils qu'ils utilisent.

1. Vérifiez toujours

Il ne suffit pas de contrôler quelqu'un une fois pour le laisser entrer à jamais. Chaque utilisateur, appareil et charge de travail doit prouver son identité à maintes reprises en utilisant des éléments tels que l'authentification multifactorielle (MFA), la biométrie et les signaux de risque. L'objectif est de s'assurer que les personnes qui accèdent au réseau sont bien celles qu'elles prétendent être, à chaque fois.

2. Appliquer l'accès au moindre privilège

Même les utilisateurs de confiance ne devraient avoir accès qu'à ce dont ils ont besoin, rien de plus. Zero Trust utilise des outils intelligents comme l'accès basé sur les rôles pour s'assurer que personne n'a plus de pouvoir qu'il n'en a besoin. Vous pouvez également accorder un accès temporaire en cas de besoin, puis le retirer, ce qui permet d'empêcher les attaquants de prendre le contrôle.

3. Supposez une violation

Zero Trust n'attend pas une attaque, elle la prépare. Cela signifie qu'il faut surveiller les comportements étranges, détecter rapidement les menaces et veiller à ce que les dégâts soient limités. La surveillance en temps réel et les outils d'IA permettent de trouver et d'arrêter les attaques avant qu'elles ne deviennent incontrôlables.

4. Microsegmentation

La microsegmentation divise votre réseau en petits morceaux. Ainsi, si une zone est touchée, l'attaquant ne peut pas se déplacer librement. Tout reste confiné et seules les connexions approuvées sont autorisées entre les systèmes. La microsegmentation est à la base de toute stratégie de confiance zéro.

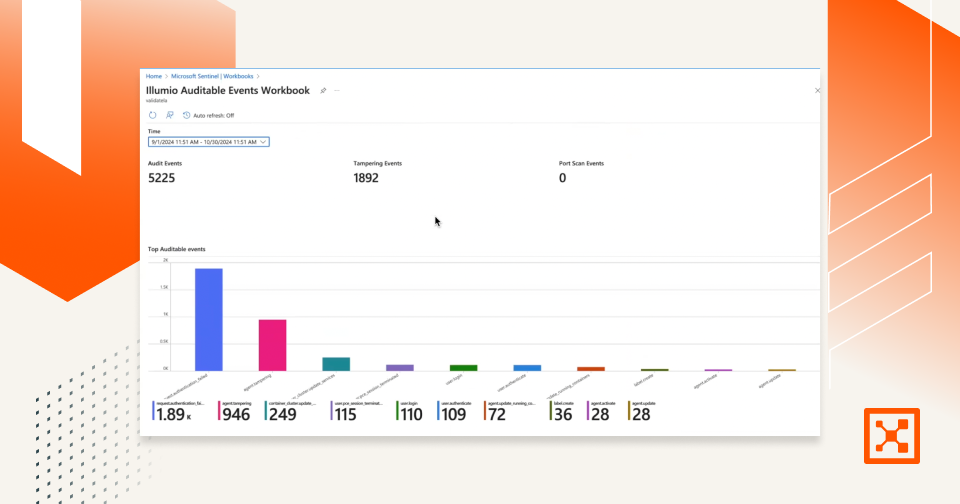

5. Contrôle et analyse continus

Zero Trust utilise une surveillance continue pour repérer les activités inhabituelles. L'apprentissage automatique permet de comprendre à quoi ressemble la "normalité", de sorte que tout ce qui est bizarre se remarque immédiatement. Cela signifie une détection et une réponse plus rapides aux menaces.

6. Appliquer des politiques de confiance zéro sur l'ensemble du réseau

Il ne s'agit pas seulement de votre réseau. Les politiques de confiance zéro doivent s'appliquer à l'ensemble des appareils, des utilisateurs, des applications et des systèmes en nuage. Les outils automatisés permettent d'appliquer les mêmes règles intelligentes partout, en s'adaptant à l'évolution des menaces en temps réel.

La sécurité "Zero Trust" en action

Sécurité de l'informatique dématérialisée (Zero Trust)

L'informatique dématérialisée rend les choses plus complexes : tout est partagé et les charges de travail changent constamment. La sécurité cloud Zero Trust permet de verrouiller et de séparer chaque charge de travail, quel que soit l'endroit où elle est exécutée. Cela signifie que même dans un nuage occupé et en mouvement rapide, vos données restent en sécurité.

Comment Zero Trust renforce la sécurité de l'informatique dématérialisée :

- Gestion de l'identité et de l'accès (IAM) : Chaque demande d'accès est authentifiée et autorisée.

- Segmentation de la charge de travail : Empêche les mouvements latéraux entre les applications en nuage.

- Cryptage et communications sécurisées : Veille à ce que tous les transferts de données soient cryptés de bout en bout.

Sécurité des données Zero Trust

Vos données sont votre bien le plus précieux, et Zero Trust les traite comme tel. Pour le garder en sécurité, vous avez besoin de protections solides telles que :

- Classifiez les données : Marquez et suivez vos données sensibles afin de savoir où elles se trouvent.

- Mettez en place des contrôles d'accès stricts : Seules les personnes compétentes doivent avoir accès à l'information - ni plus, ni moins.

- Automatisez le chiffrement : Les données sont cryptées lorsqu'elles sont immobiles, en cours d'envoi ou en cours d'utilisation, de sorte qu'elles sont toujours protégées.

Sécurité des points d'accès Zero Trust

De plus en plus de personnes travaillant à distance, les pirates informatiques s'attaquent aux ordinateurs portables et aux téléphones. La sécurité des points d'accès Zero Trust permet d'y mettre un terme :

- Vérification de l'état des appareils : Veiller à ce que seuls les appareils conformes puissent accéder aux ressources.

- Surveillance comportementale : Détection d'activités inhabituelles sur les points d'extrémité.

- Liste blanche d'applications : Empêcher l'exécution de logiciels non autorisés.

Cadre de sécurité "Zero Trust" (confiance zéro)

Un cadre de sécurité "zéro confiance" fournit une approche structurée de la mise en œuvre. Il s'agit notamment de

- Gestion des identités et des accès (IAM)

- microsegmentation

- Sécurité et conformité des appareils

- Détection des menaces en temps réel

Comment Illumio construit la sécurité Zero Trust

Illumio aide les organisations à verrouiller leurs environnements avec la microsegmentation sans ralentir les choses. En tant qu'entreprise de sécurité Zero Trust de premier plan, Illumio vous offre des outils puissants pour arrêter les attaques avant qu'elles ne se propagent - dans les centres de données, les nuages, les conteneurs et les points d'extrémité.

Principales solutions de sécurité Illumio Zero Trust :

- Illumio Insights : Donne aux équipes de sécurité le contexte en temps réel dont elles ont besoin pour voir, prioriser et agir sur les risques plus rapidement.

- Illumio Segmentation : Stoppez la propagation des attaques en isolant les charges de travail dans votre environnement hybride et multicloud.

Sécurité des conteneurs avec Illumio

Les conteneurs sont parfaits pour évoluer rapidement, mais ils sont difficiles à sécuriser. Illumio vous facilite la tâche :

- Segmentation de la charge de travail : Applique les règles Zero Trust à l'intérieur de Kubernetes pour que seules les bonnes applications communiquent entre elles.

- Application dynamique des politiques : Mise à jour automatique des politiques de sécurité au fur et à mesure que vos conteneurs changent.

- Visibilité en temps réel : Montre ce qui se passe dans votre trafic de conteneurs afin que vous puissiez arrêter les menaces à temps.

Impact positif pour les équipes de sécurité des entreprises

L'utilisation du modèle de sécurité " Zero Trust " d'Illumio permet d'obtenir des résultats :

- Surface d'attaque réduite : La microsegmentation et les contrôles d'accès stricts limitent la propagation des menaces.

- Réponse plus rapide aux incidents : La visibilité en temps réel accélère la détection des menaces et les efforts d'atténuation.

- Conformité simplifiée : Zero Trust permet de répondre aux exigences réglementaires telles que GDPR, HIPAA et NIST, en facilitant les audits et en réduisant les risques de conformité.

- Efficacité opérationnelle : L'automatisation des politiques de sécurité minimise les interventions manuelles, ce qui permet aux équipes de sécurité de se concentrer sur des tâches plus prioritaires.

Amélioration de la posture de sécurité : En adoptant les solutions Zero Trust d'Illumio, les organisations renforcent leur résilience en matière de cybersécurité face à l'évolution des menaces.

Questions fréquemment posées sur la sécurité de Zero Trust (FAQ)

Question : 1. En quoi la confiance zéro diffère-t-elle des modèles de sécurité traditionnels ?

Les modèles de sécurité traditionnels reposent sur des défenses périmétriques, tandis que la confiance zéro ne suppose aucune confiance implicite et applique des contrôles d'accès stricts. la confiance zéro ne suppose aucune confiance implicite et impose des contrôles d'accès stricts.

Question : La sécurité "Zero Trust" peut-elle empêcher les attaques par ransomware ?

Réponse : Oui, en mettant en œuvre l'accès au moindre privilège et la microsegmentation, Zero Trust arrête la propagation des ransomwares.

Question : 3. Quels sont les secteurs qui bénéficient le plus de la confiance zéro ?

Réponse : Les services financiers, les soins de santé, les administrations publiques et toutes les organisations qui traitent des données sensibles en bénéficient grandement.

Question : 4. La mise en œuvre de la sécurité "Zero Trust" est-elle coûteuse ?

Réponse : Bien que le déploiement initial puisse être complexe, les économies à long terme réalisées grâce à la prévention des infractions en font un investissement rentable.

Question : 5. Comment Zero Trust protège-t-il les travailleurs à distance ?

Réponse : La sécurité des points d'accès à confiance zéro garantit que les dispositifs distants respectent les politiques de sécurité avant d'autoriser l'accès.

Question : 6. Quel est le rôle de la microsegmentation dans le cadre de la confiance zéro ?

Réponse : La microsegmentation isole les charges de travail, empêchant les mouvements latéraux des attaquants.

Question : 7. La sécurité "Zero Trust" peut-elle être appliquée aux environnements "cloud" ?

Réponse : Oui, la sécurité zéro confiance dans le nuage applique des contrôles d'accès stricts aux charges de travail dans le nuage.

Question : 8. Comment Illumio active-t-il la sécurité Zero Trust ?

Réponse : Illumio offre la segmentation, la sécurité des points d'extrémité et la visibilité en temps réel pour appliquer les politiques de confiance zéro.

Question : 9. la sécurité "Zero Trust" a-t-elle un impact sur l'expérience de l'utilisateur ?

Réponse : Lorsqu'elle est mise en œuvre correctement, la confiance zéro renforce la sécurité sans entraîner de perturbations importantes.

Conclusion

Zero Trust aide les organisations à mettre en place des défenses plus solides pour faire face à l'évolution rapide des menaces. Des entreprises comme Illumio ouvrent la voie en facilitant et en renforçant plus que jamais la mise en œuvre de la confiance zéro.

.png)

%20(1).webp)

%20(1).webp)

.webp)