Como construir uma estratégia de confiança zero que priorize a contenção de violações

Meu primeiro cargo em segurança cibernética foi em 2001 e, desde então, trabalhei com vários outros fornecedores em diversas funções. Durante todo o processo, um ponto crucial ficou claro: trabalhar para evitar violações, deter invasores no perímetro, corrigir vulnerabilidades e manter agentes mal-intencionados fora das redes corporativas.

Duas décadas depois, adversários cada vez mais sofisticados, riscos na cadeia de suprimentos, ameaças internas e vulnerabilidades de dia zero significam que até mesmo as organizações mais maduras e conscientes enfrentarão violações bem-sucedidas.

Uma mentalidade de prevenção em primeiro lugar moldou todo o setor de segurança por décadas. Por um tempo, foi o suficiente, mas não é mais.

Com um modelo de segurança Zero Trust, você deve priorizar a contenção de violações tanto quanto a prevenção. Mas o caminho para chegar lá nem sempre é simples.

Então, por onde você começa? Nesta postagem, explicarei por que é tão importante mudar da prevenção para a contenção e fornecerei uma lista de verificação simples para ajudar você a criar estratégias de contenção baseadas em detecção e resposta, microssegmentação e visibilidade granular.

Por que a prevenção por si só não é suficiente

O antigo modelo de segurança cibernética foi construído com base em uma premissa simples: manter os invasores afastados. Esta era uma estratégia de segurança focada no perímetro da rede. Hoje em dia, com ameaças sofisticadas e ambientes extensos, os criminosos continuam a ultrapassar o perímetro.

As equipes de segurança ainda precisam bloquear o que puderem, e a prevenção ainda é uma parte essencial de qualquer estratégia de segurança moderna. No entanto, os líderes de segurança reconhecem cada vez mais que nenhum controle é impenetrável, nenhum banco de dados de vulnerabilidades é completo e nenhum usuário é perfeitamente treinado.

Todo controle acabará falhando. É por isso que a segurança cibernética hoje precisa de prevenção e contenção — não como estratégias separadas, mas como dois lados da mesma moeda.

A contenção de violações é a nova estrela-guia para a segurança cibernética

O verdadeiro desafio não é apenas manter os invasores afastados — é garantir que, quando eles inevitavelmente entrarem, seu impacto seja limitado.

A contenção não é mais algo "bom de se ter". É a capacidade essencial que separa desastres cibernéticos de incidentes gerenciáveis.

No estudo "O Custo Global do Ransomware", a pesquisa do Instituto Ponemon validou esse ponto. O relatório observou que "como nenhum controle de segurança cibernética pode impedir todos os ataques, as estratégias de contenção e resposta são igualmente cruciais".

Pete Finalle, gerente de pesquisa da IDC, concorda: “Proteger o perímetro não é mais suficiente para garantir a continuidade das operações comerciais, e as organizações que priorizam a contenção estão mais bem posicionadas para minimizar o impacto. Ao limitar o movimento lateral e reduzir o raio de explosão de um ataque, a contenção evoluiu de uma capacidade "boa de ter" para um componente essencial do Zero Trust e da resiliência empresarial.”

No cenário de ameaças atual, a prevenção e a contenção de violações são dois lados da mesma moeda, e as organizações devem priorizar ambos para se manterem à frente dos malfeitores.

Zero Trust requer contenção

Assim como os edifícios são projetados com portas corta-fogo e sistemas de sprinklers para impedir que as chamas se espalhem, as redes corporativas precisam de controles integrados para minimizar os danos e interromper o movimento quando um invasor consegue entrar.

Isso está alinhado com a estrutura de Confiança Zero, que incentiva as organizações a partirem do princípio de que as violações de segurança são inevitáveis e a se concentrarem em reduzir seu impacto por meio de controles de acesso rigorosos e segmentação.

A microssegmentação é fundamental para a estrutura Zero Trust, e oferece uma solução prática para impor a contenção.

Ao mapear ativos e segmentar sistemas críticos, as equipes de segurança podem isolar ameaças em tempo real e impedir que invasores se movam lateralmente.

Alinhe suas estratégias de contenção com as diretrizes da Arquitetura Zero Trust do NIST e do Modelo de Maturidade Zero Trust da CISA para detecção, contenção e recuperação. Essas estruturas oferecem uma abordagem estruturada e baseada em evidências para a construção de uma estratégia de Confiança Zero específica para o seu ambiente.

No geral, o Zero Trust transforma a contenção de violações em um princípio fundamental de design, garantindo que cada violação pare antes de começar.

Uma lista de verificação de início rápido para contenção de violações de Zero Trust

Você está pronto para priorizar a contenção de violações, mas por onde começar?

Aqui está uma lista de verificação simples para organizações que buscam implementar estratégias de contenção usando ferramentas como detecção e resposta e microssegmentação:

- Entenda seu ambiente atual. Mapeie ativos críticos, fluxos de dados e dependências de rede. Identifique alvos de alto valor e possíveis caminhos para invasores se moverem lateralmente pela sua rede.

- Planeje a microssegmentação. Defina suas políticas de segmentação com base no risco e na função comercial. Comece com áreas de alto impacto, incluindo zonas de dados confidenciais e sistemas privilegiados. Aplique acesso de privilégio mínimo entre segmentos de rede.

- Implante ferramentas de detecção e resposta. Comece a usar ferramentas de detecção e resposta de nuvem, endpoint, rede e identidade (CDR, EDR, NDR e XDR). Integre alertas em uma plataforma centralizada de monitoramento ou gerenciamento de informações e eventos de segurança (SIEM).

- Estabelecer manuais para resposta a incidentes. Defina os gatilhos que conterão violações, como isolar um segmento ou revogar credenciais. Pré-autorize ações rápidas que reduzirão atrasos na decisão durante incidentes.

- Teste e otimize. Execute cenários simulados de violação para validar seus fluxos de trabalho de segmentação e resposta. Refine continuamente as políticas e regras de detecção com base em suas descobertas.

Seguindo essas etapas, as equipes podem deixar de reagir aos ataques e passar a contê-los, transformando o Zero Trust de uma meta em uma prática diária.

Por que a microssegmentação deve ser o foco do seu projeto de contenção de violações

As violações mais devastadoras de hoje não são causadas por um único sistema comprometido. Elas acontecem porque os atacantes podem se mover lateralmente, explorando seu primeiro ponto de apoio para atingir alvos mais valiosos.

O ponto central da contenção é o conceito de limitar o raio de explosão de um ataque. Se um agente mal-intencionado conseguir se estabelecer em um único ponto de extremidade ou aplicativo, isso não precisa causar uma interrupção total nos negócios.

Ao impor segmentação granular entre cargas de trabalho, aplicativos e ambientes, as organizações podem garantir que uma violação em uma área não coloque automaticamente todos os outros ativos em perigo.

É aqui que a microssegmentação faz toda a diferença.

A microssegmentação é a chave para interromper o movimento lateral

Ao contrário das defesas de perímetro mais tradicionais, a microsegmentação proporciona visibilidade e controle profundos em todo o ambiente — entre servidores, nuvens e armazenamentos de dados. Utilizando essas tecnologias, as equipes de segurança podem estabelecer políticas que impeçam rapidamente a movimentação lateral não autorizada, que geralmente é o principal objetivo dos invasores quando estão dentro de uma rede.

Com essa abordagem, até mesmo adversários determinados ficarão presos em uma zona contida.

A microssegmentação acelera a resposta a violações

De igual importância, a contenção de violações por meio da microsegmentação acelera a resposta a violações.

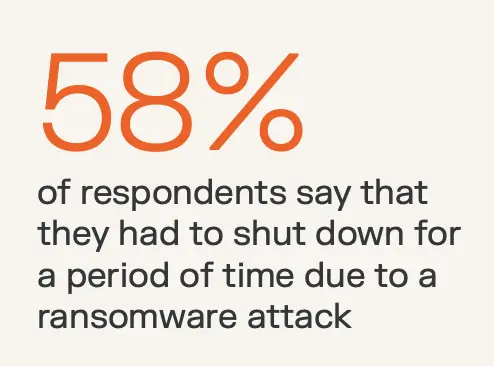

No estudo The Global Cost of Ransomware, 58% dos entrevistados disseram que um ataque de ransomware fez com que interrompessem as operações comerciais. O desligamento médio durou 12 horas.

Quando ocorre um incidente, as organizações podem usar a microssegmentação para isolar sistemas comprometidos quase em tempo real, interrompendo a propagação enquanto as equipes de segurança investigam a violação.

A capacidade de responder tão rapidamente não limita apenas a quantidade de dano potencial que um ataque pode causar. Ele também garante que os sistemas essenciais para o negócio permaneçam resilientes e disponíveis.

Equilibrando a prevenção com a contenção

A tecnologia avançou quase exponencialmente desde que comecei minha carreira, e a narrativa mudou significativamente.

O futuro da segurança cibernética exige equilíbrio: sim, as organizações devem continuar investindo em fortes medidas de prevenção, mas também precisam reconhecer que nenhuma defesa é impenetrável.

A contenção de violações é a peça necessária do quebra-cabeça que transforma uma crise potencial em um evento administrável.

É hora de ir além da mentalidade de prevenção. Faça da contenção de violações sua missão — invista em detecção e resposta, microssegmentação, visibilidade e integração de resposta a incidentes.

Não espere que uma violação se torne um desastre.

Comece hoje mesmo avaliando suas capacidades de contenção e alinhando sua estratégia de segurança com as estruturas de segurança modernas para abordar as realidades do cenário de ameaças atual.

Quando as organizações combinam detecção e resposta, microssegmentação e visibilidade, elas obtêm o melhor dos dois mundos. Baseadas nos princípios de Confiança Zero, essas estratégias modernas de contenção ajudam a prevenir a maioria dos ataques e impedem que os demais se espalhem quando a prevenção não é suficiente.