Por dentro da violação de dados da F5: o que ela nos ensina sobre ciberataques patrocinados por Estados

Os ciberataques patrocinados por Estados expandiram-se muito além dos alvos governamentais, atingindo todos os setores da economia.

Antes focadas principalmente em espionagem cibernética, essas operações agora incluem ataques destrutivos a infraestruturas críticas. Frequentemente, eles trabalham em conjunto com grupos de cibercriminosos.

Esses atacantes são pacientes, furtivos e bem financiados. Eles exploram vulnerabilidades de dia zero. Eles se movem lateralmente pelas redes. E o pior de tudo é que podem permanecer sem serem detectados durante meses.

O setor de cibersegurança fez grandes progressos em ajudar as equipes de segurança a se defenderem contra esses ataques avançados. Mas quantos defensores realmente sabem quem está atuando em seu patrimônio neste momento? E quantos conseguem ver quais combinações de risco já foram exploradas e permanecem ativas?

Uma vez que os atacantes obtêm acesso, eles podem se espalhar rapidamente. E as defesas perimetrais não conseguem parar todos eles.

Uma recente violação de segurança de alto perfil da empresa de segurança F5 serve como um excelente exemplo. É um estudo de caso sobre como uma única brecha pode dar aos invasores acesso a ativos de alto valor, mesmo dentro de um programa de segurança consolidado e bem financiado.

Para entender o que torna essa violação tão instrutiva — e o que ela revela sobre as campanhas patrocinadas pelo Estado atualmente — vamos analisá-la mais de perto. Vamos explorar:

- Como tudo aconteceu

- O que isso revela sobre os ataques modernos de Estados-nação

- Como o Illumio Insights pode ajudar a detectar, conter e deter esses vírus mais rapidamente

O que sabemos sobre a violação de segurança da F5

A violação, descoberta em agosto de 2025, foi realizada pelo grupo de ameaças UNC5221. O grupo é suspeito de ter ligações com a China e é conhecido por usar táticas avançadas.

O UNC5221 entrou nos ambientes de desenvolvimento de produtos e conhecimento de engenharia do BIG-IP da F5. Os atacantes roubaram o código-fonte do BIG-IP, detalhes sobre vulnerabilidades não divulgadas (não críticas ou não exploráveis remotamente) e um pequeno subconjunto de dados de configuração do cliente.

Não há evidências de que os atacantes tenham adulterado o código. Mas os dados de vulnerabilidade roubados podem viabilizar futuras explorações de vulnerabilidades de dia zero.

Após a violação de segurança, a F5 lançou um plano de resposta. Os clientes afetados do BIG-IP receberam uma oferta de um ano de proteção contra detecção e resposta de endpoints (EDR) do CrowdStrike Falcon.

Como o Illumio Insights pode ajudar

Monitorar seu ambiente F5 com o CrowdStrike é um primeiro passo importante. Mas não mostrará como o tráfego leste-oeste se comporta, nem revelará serviços de risco em sub-redes, nuvens privadas virtuais (VPCs) e redes virtuais (VNets). E isso não ajudará a conter os atacantes enquanto eles se movem lateralmente pela sua rede.

Uma vez que os atacantes obtêm acesso, eles se movem entre cargas de trabalho, sub-redes e redes virtuais. O maior risco reside no tráfego leste-oeste. Essa é a comunicação interna entre sistemas que a maioria das defesas ignora.

Eis o motivo pelo qual isso é importante: se você não consegue ver o tráfego leste-oeste ou entender seu contexto, você não pode controlá-lo. E sem observabilidade e contexto aprofundados, os atacantes podem se mover livremente pelo seu ambiente.

Mas as informações obtidas por meio de gráficos de segurança podem visualizar toda a sua infraestrutura, revelar riscos ocultos antes que sejam explorados e detectar rapidamente comportamentos maliciosos para minimizar seu impacto.

Veja como você pode usar o Illumio Insights para prevenir e conter ataques como a violação de segurança da F5.

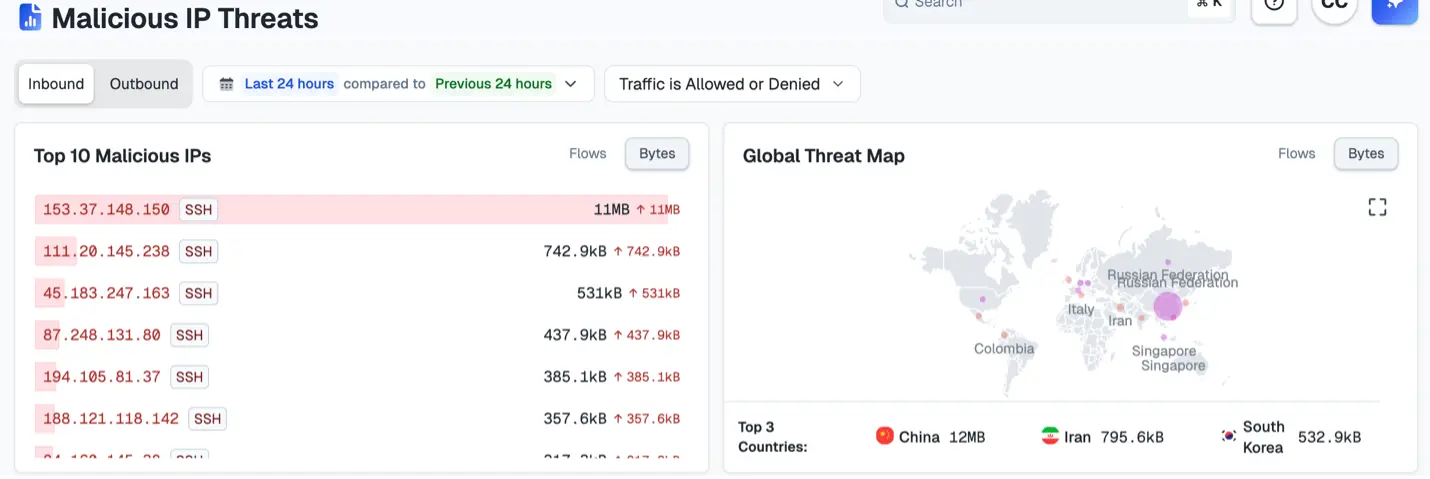

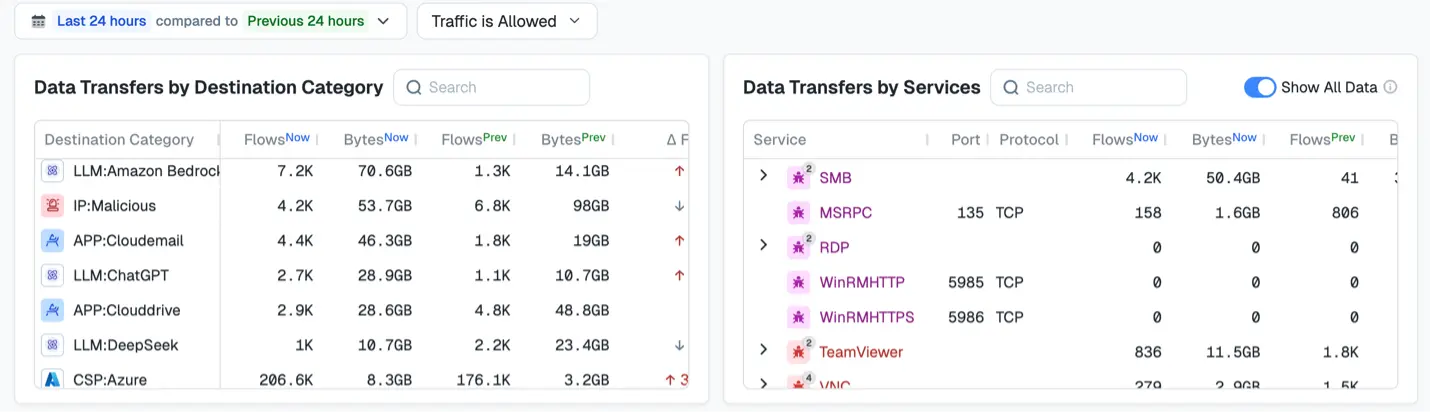

Etapa 1: Analise a conectividade IP maliciosa no hub de Insights.

Endereços IP maliciosos são frequentemente os primeiros indicadores de comprometimento. O Insights utiliza inteligência de ameaças para identificar agentes mal-intencionados conhecidos e conexões externas suspeitas.

Analisar estes tópicos ajuda você a:

- Detectar atividades iniciais de reconhecimento ou comando e controle (C2)

- Priorize as investigações de acordo com a gravidade da ameaça.

- Identificar cargas de trabalho que se comunicam com destinos de risco.

Em conjunto, essas informações fornecem um sistema de alerta precoce. Eles ajudam você a identificar possíveis violações antes que elas se agravem.

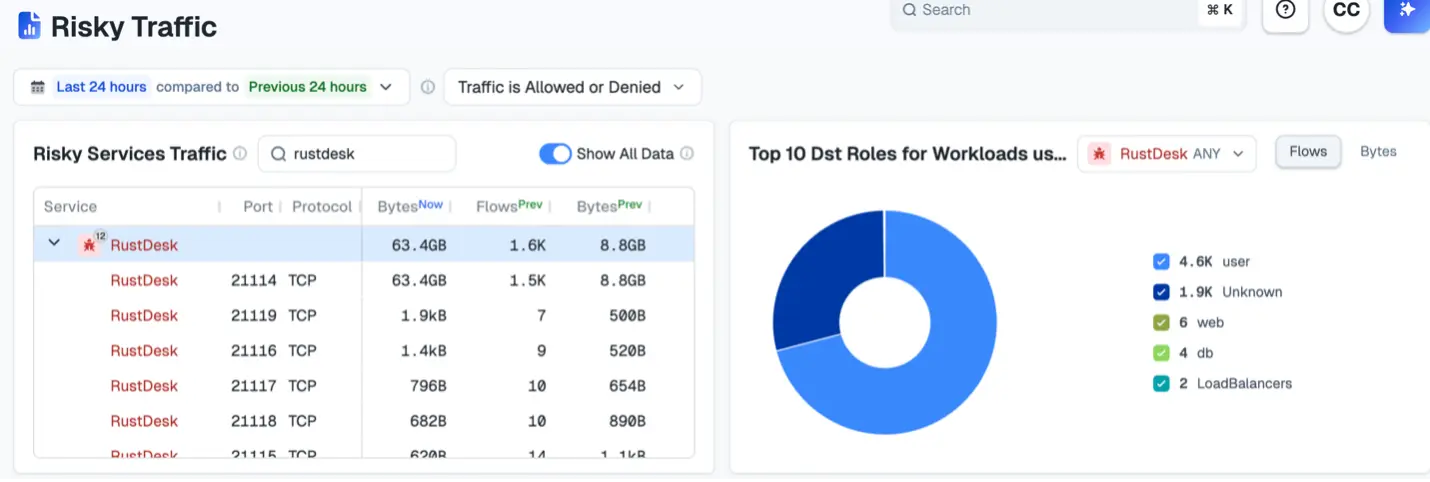

Etapa 2: Avalie todos os serviços de risco em uso.

Os atacantes costumam visar ferramentas de acesso remoto para se movimentarem lateralmente ou obterem privilégios mais elevados. Analise regularmente como esses serviços são utilizados para que você possa:

- Identifique tentativas de acesso não autorizado ou métodos de login incomuns.

- Descubra o uso indevido de TI paralela ou ferramentas de acesso remoto inseguras que não deveriam estar presentes no seu ambiente.

- Acompanhe as mudanças de uso ao longo do tempo.

Comparar a atividade ao longo do tempo ajuda a compreender a linha de base normal da sua rede e a identificar rapidamente anomalias que possam indicar uma violação de segurança.

Por exemplo, um aumento repentino nas conexões do protocolo Secure Shell (SSH) pode sinalizar um problema. A comparação também conecta atividades suspeitas a incidentes ou alertas conhecidos, adicionando um contexto valioso para as investigações.

No exemplo abaixo, a conectividade com o Rustdesk apresentou um pico nas últimas 24 horas. Trata-se de uma anomalia evidente que merece ser investigada.

O gráfico de segurança com IA adiciona um contexto crucial, mostrando tanto o tráfego quanto seus relacionamentos. Isso levanta questões importantes. Por que o Rustdesk está se conectando à sua rede de usuários? E essa atividade é legítima ou um sinal de comprometimento?

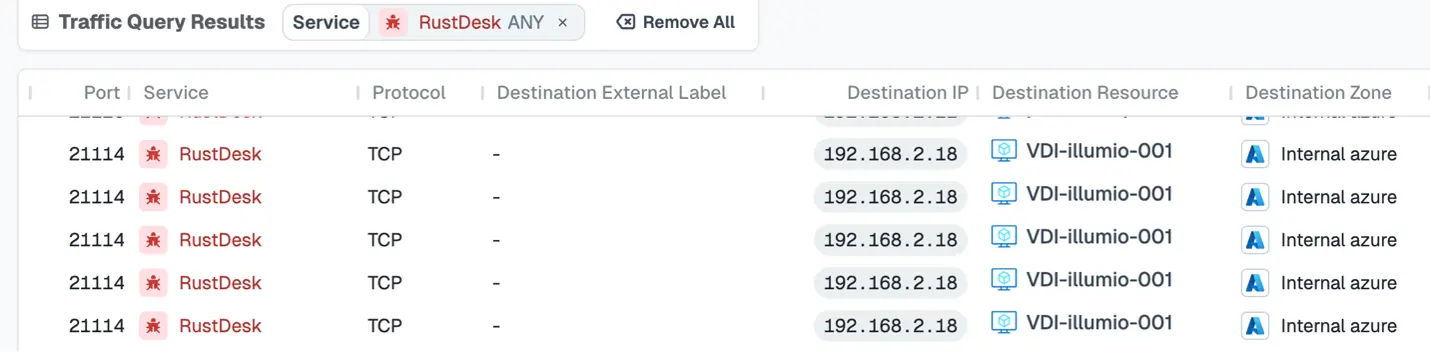

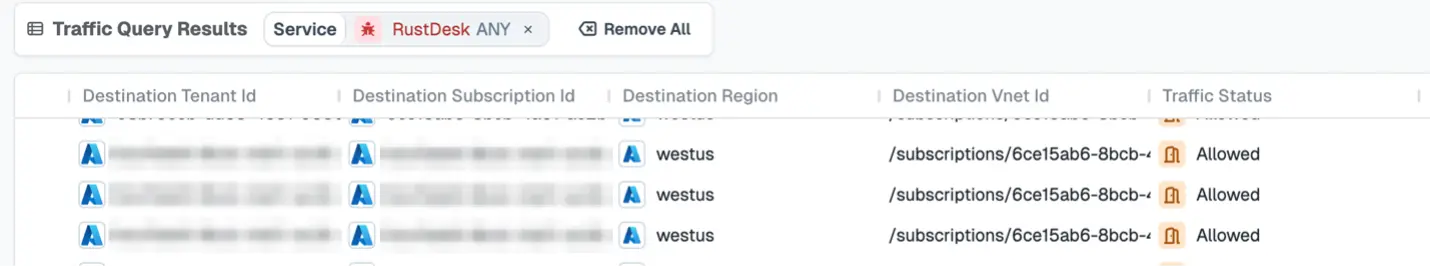

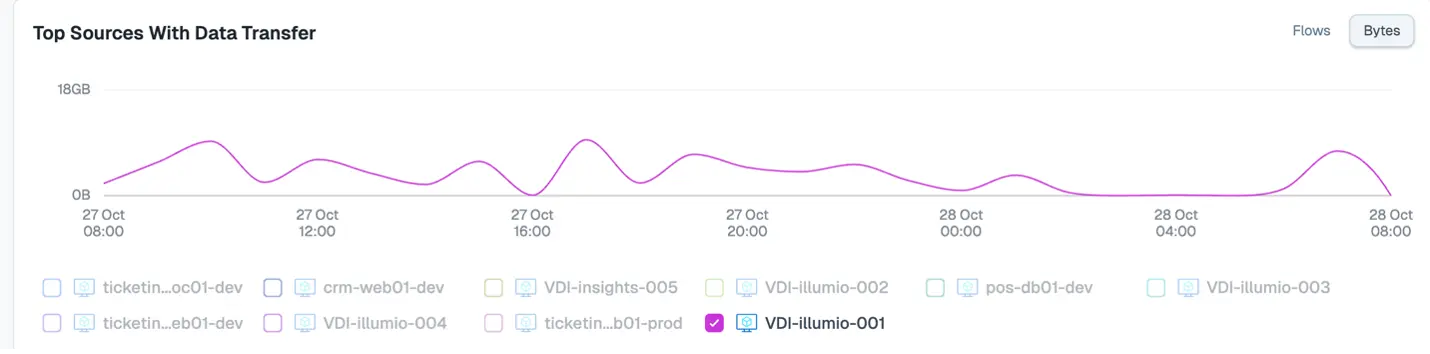

Em seguida, podemos restringir a carga de trabalho em questão ao nosso ambiente de infraestrutura de desktop virtual (VDI): VDI-Illumio-001.

E podemos verificar se o tráfego contornou algum controle de segurança.

Etapa 3: Avaliar a transferência de dados da carga de trabalho

Comparar os volumes de transferência de dados em diferentes períodos — como as últimas 24 horas em comparação com as 24 horas anteriores — ajuda a identificar picos ou padrões incomuns. Esses sinais podem indicar roubo de dados ou preparação para um ataque de ransomware.

Essa etapa nos ajuda de três maneiras principais. Primeiramente, cria linhas de base determinando o volume e a direção normais dos fluxos de dados. Também fornece contexto para transferências para destinos externos ou não confiáveis. Por fim, revela tráfego ponto a ponto que pode contornar os controles de perímetro.

Ao cruzar esses dados com cronogramas de ataques conhecidos — como a violação da F5 — você pode ver como a atividade se desenrolou, refazer os passos do invasor e direcionar rapidamente sua investigação. Você pode rastrear quando as transferências começaram e se elas correspondem a logins suspeitos ou atividades de risco, como o uso do protocolo de área de trabalho remota (RDP) ou do Rustdesk.

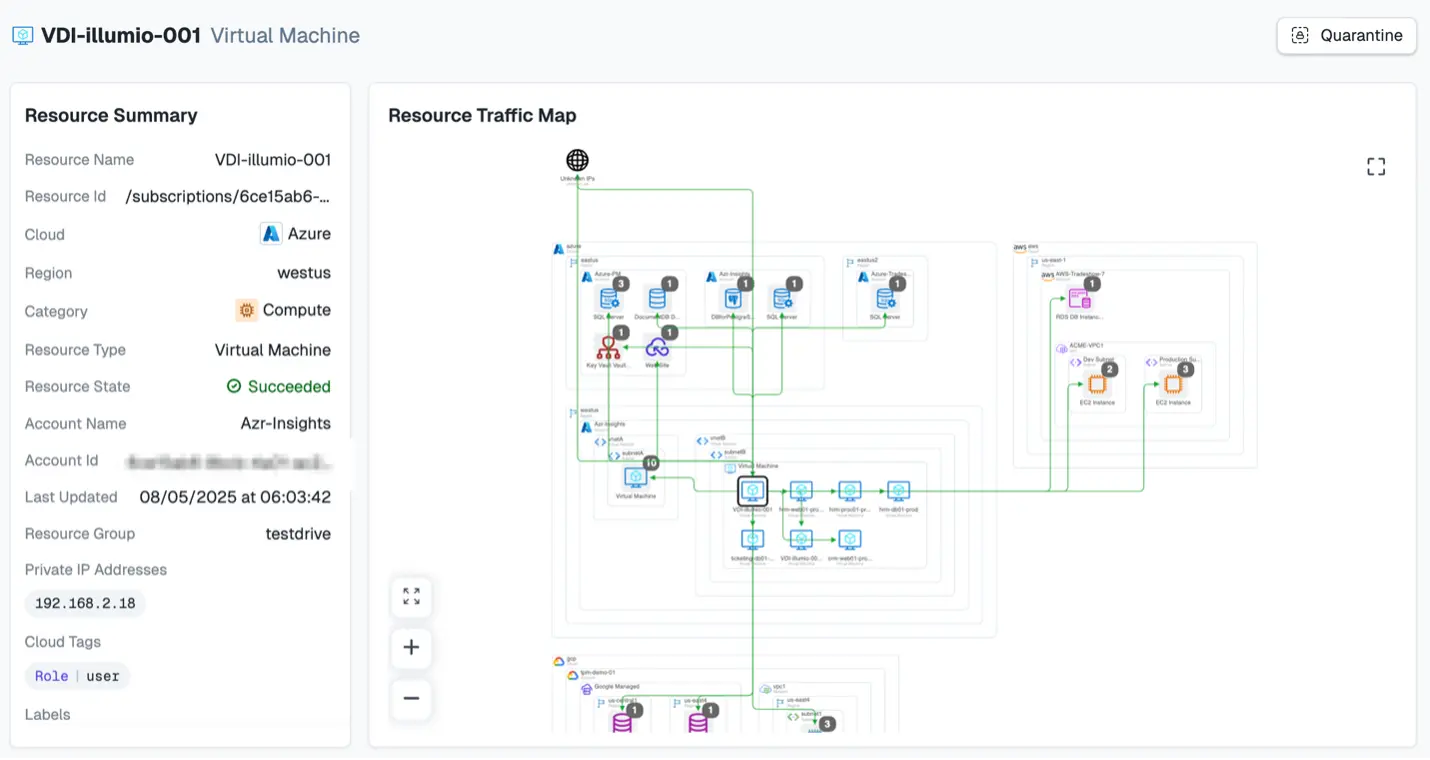

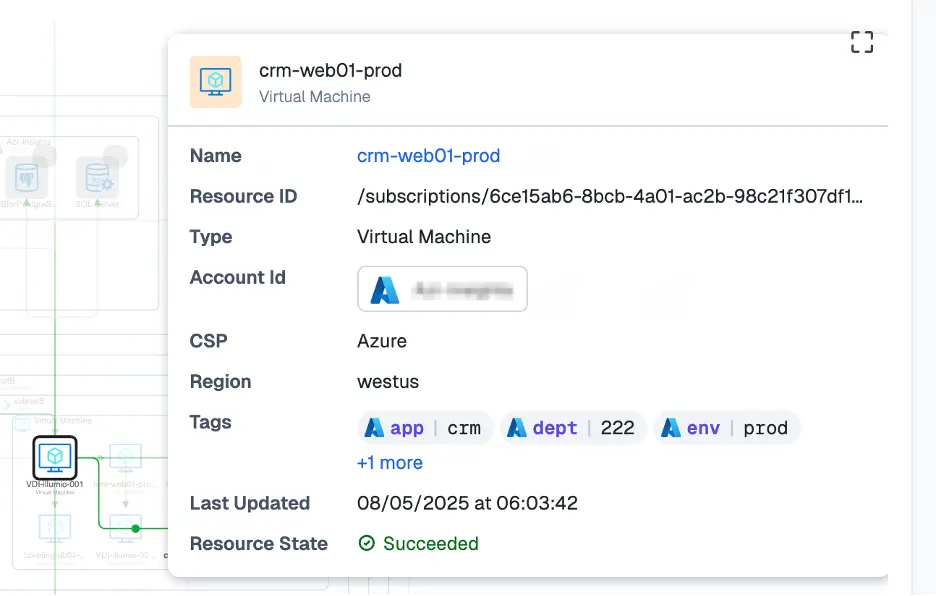

Etapa 4: Use o gráfico de recursos para identificar tráfego suspeito.

O tráfego leste-oeste é fácil de passar despercebido. Mas é fundamental para detectar movimentos laterais.

O gráfico de recursos do Insights ajuda você a:

- Visualize como as cargas de trabalho, VPCs, VNets e serviços se conectam.

- Identificar conexões inesperadas entre ambientes, como do desenvolvimento à produção.

- Identifique as cargas de trabalho que ignoram suas políticas de segmentação.

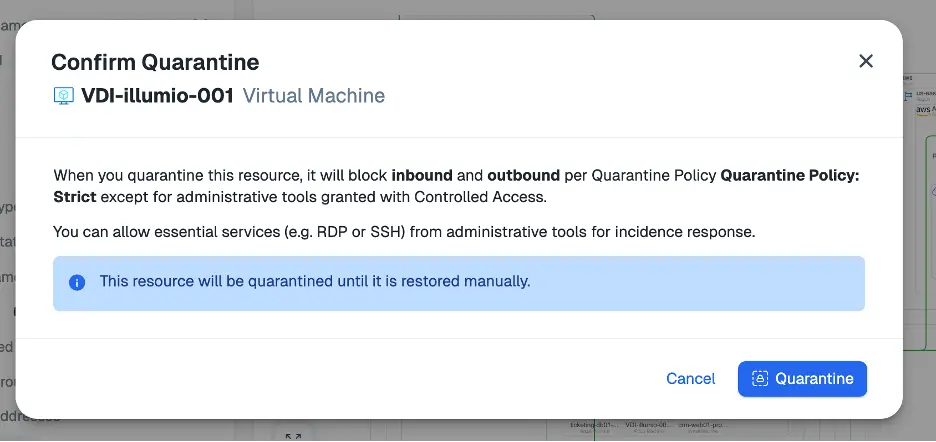

No Insights, podemos investigar mais a fundo nossa carga de trabalho VDI que tinha tráfego de entrada do Rustdesk. Observe o botão Quarentena no canto superior direito da captura de tela: você o usará na próxima etapa.

O Insights fornece o contexto necessário para avaliar o impacto potencial. Pergunte-se: Temos acesso não autorizado ao sistema de gestão de relacionamento com o cliente (CRM) ou aos registros de clientes?

Etapa 6: Use o recurso de contenção com um clique para limitar a propagação do ataque e auxiliar na análise forense.

Ao detectar atividades suspeitas — como um pico na conectividade do Rustdesk ou tráfego incomum no sentido leste-oeste — o tempo é crucial.

O controle tradicional de acesso geralmente exige alterações manuais no firewall ou uma orquestração complexa que pode levar horas ou até mesmo dias.

O isolamento com um clique — acessível através do botão Quarentena — muda essa dinâmica. Isso permite que as equipes de segurança isolem instantaneamente as cargas de trabalho comprometidas sem interromper o ambiente geral.

Com o confinamento em um clique, você pode:

- Interrompa imediatamente o movimento lateral. Impeça que invasores penetrem mais profundamente em seu ambiente ou acessem cargas de trabalho confidenciais .

- Preservar as provas forenses. O isolamento mantém o sistema comprometido intacto para investigação, ao mesmo tempo que elimina ameaças ativas.

- Reduzir o raio da explosão. Limitar o impacto a uma única carga de trabalho, em vez de segmentos ou aplicações inteiras.

- Acelere a resposta. Transforme um processo manual e complexo em uma única ação decisiva.

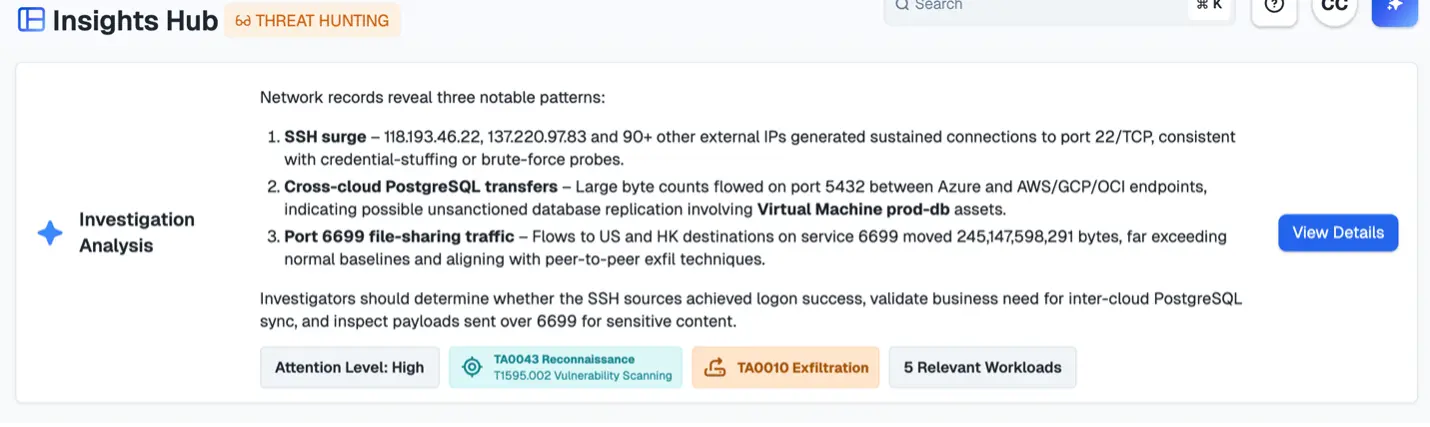

Etapa 7: Utilize o Insights Agent para revisar e gerar relatórios de investigação.

Imagine um assistente digital que agiliza todo o seu processo de investigação. O Insights Agent é o caminho mais rápido para clareza e contenção de violações.

Eis o que o torna tão poderoso:

- Investigação automatizada. O agente monitora continuamente os dados de rede em escala de nuvem e as comunicações de carga de trabalho. Aplicando um gráfico de segurança de IA, ele correlaciona instantaneamente as operações em toda a sua infraestrutura para descobrir ameaças.

- Relatórios com contexto adequado. Produz análises classificadas por gravidade, adaptadas a cada função. Por exemplo, os profissionais de busca de ameaças, resposta a incidentes e análise de conformidade obtêm informações relevantes para o seu trabalho. Cada descoberta é mapeada no framework MITRE ATT&CK para fornecer contexto adicional.

- Recomendações proativas. Além da detecção, sugere ações de contenção priorizadas e políticas de segmentação para reduzir o risco, guiando você desde a análise até a execução.

- Contenção integrada com um único clique. A detecção se integra perfeitamente à remediação. Você pode isolar cargas de trabalho comprometidas instantaneamente. Ele se integra nativamente com o Illumio Segmentation, portanto, o confinamento não depende de agentes do host.

Ao utilizar o Insights Agent, sua equipe passa da triagem reativa para a resolução proativa. Isso ajuda você a filtrar o ruído dos alertas, obter clareza para ações concretas e conter ameaças antes que elas se agravem.

O tempo está passando.

A violação de segurança da F5 demonstra que qualquer pessoa pode ser surpreendida por ataques furtivos e persistentes patrocinados por estados.

Quando uma violação de segurança é descoberta, os invasores podem já ter roubado dados confidenciais, mapeado seu ambiente e preparado o terreno para seu próximo ataque.

As defesas tradicionais não foram projetadas para esse tipo de adversário. Firewalls, ferramentas de endpoint e monitoramento baseado em perímetro não conseguem acompanhar a velocidade e a sutileza de uma campanha patrocinada por um Estado.

O que os defensores precisam agora é de visibilidade profunda e contínua. Eles precisam saber não apenas o que entra e sai da rede, mas também o que se move dentro dela.

Esse é o poder do Insights e do novo Agente de Insights baseado em IA. Em conjunto, eles fornecem às equipes de segurança o contexto, a velocidade e a precisão necessárias para detectar movimentos laterais precocemente e conter ameaças rapidamente.

Os ataques patrocinados por Estados não estão diminuindo. Mas sua resposta pode se tornar mais rápida, inteligente e controlada. Todos devem se preparar como se a próxima violação de segurança no estilo da F5 já estivesse acontecendo em sua rede — porque pode estar.

Não espere pela próxima violação de segurança para expor seus pontos cegos. Experiência Illumio Insights grátis hoje.

.webp)

.webp)

%20(4).webp)

.webp)