Illumio + Appgate : sécurisation du trafic réseau intérieur et périphérique

Si quelqu'un avait affirmé il y a quelques années que, dans un avenir proche, des personnes auraient accès à des informations sensibles, classifiées ou juridiquement risquées depuis leur domicile et leurs cafés, il aurait répondu que c'était impossible.

L'accès à des informations sensibles a toujours nécessité de le faire dans des environnements étroitement contrôlés. Mais la pandémie a changé la donne, rendant indispensable pour de nombreuses organisations d'avoir accès à ces informations bien en dehors de leurs environnements traditionnels étroitement contrôlés.

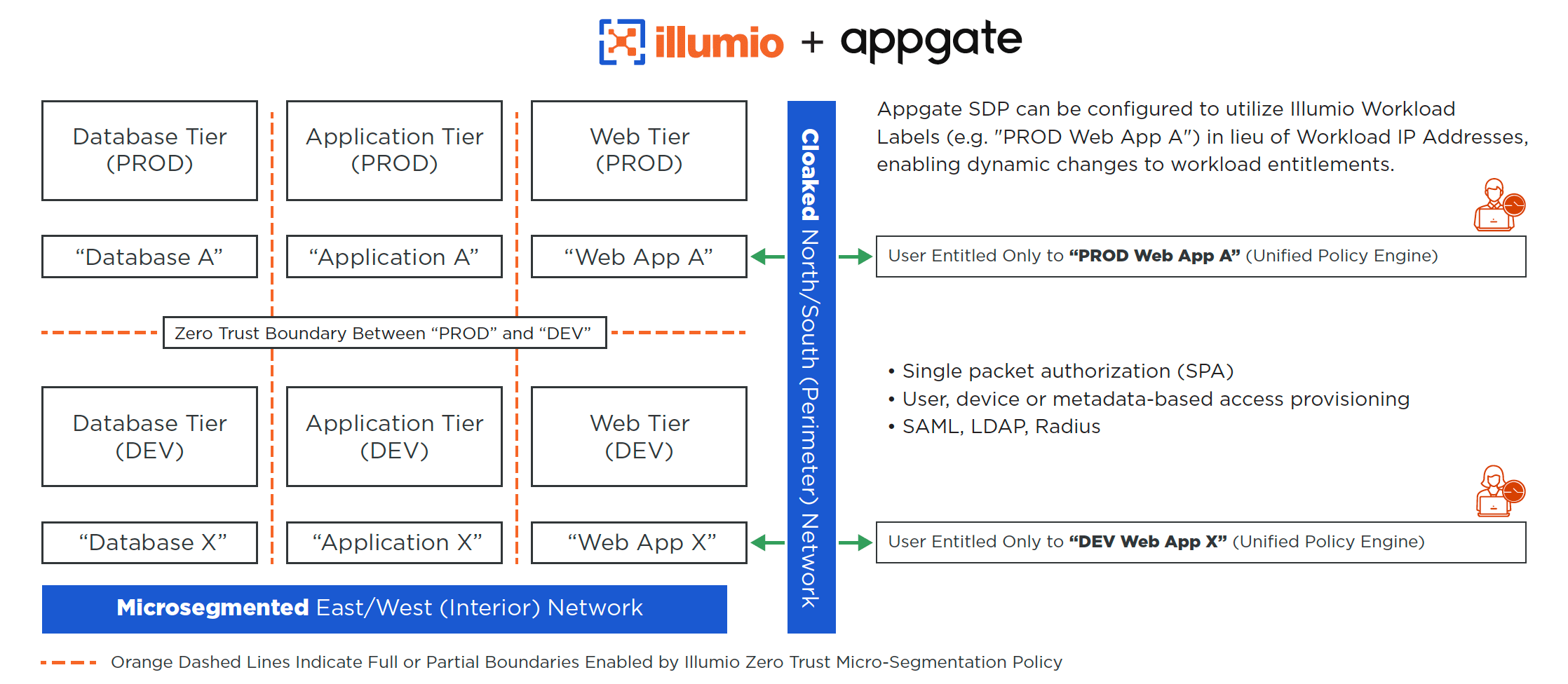

Cette réalité a mis en évidence la nécessité de couches de défense qui protègent à la fois le trafic nord-sud et est-ouest à travers les réseaux intérieurs et périphériques.

C'est pourquoi Illumio est heureuse d'annoncer notre partenariat avec Appgate. La combinaison de ZTNA d'Appgate et le Plateforme de segmentation Illumio Zero Trust offre aux clients une sécurité complète pour accélérer leur transition vers le Zero Trust et améliorer immédiatement leur posture de sécurité Zero Trust.

Par où commencer avec Zero Trust ? Le modèle à 5 piliers

Confiance zéro est complexe et peut être difficile à mettre en œuvre.

Nous vous recommandons un modèle à cinq piliers lors de l'élaboration de votre stratégie Zero Trust : données, utilisateurs, appareils, charges de travail et réseaux

Dans ce modèle de sécurité, vous pouvez appliquer le principe du moindre privilège à chaque pilier et n'autorisez le partage de données entre eux que lorsque cela est absolument nécessaire.

Pour commencer à développer Zero Trust, choisissez lequel des cinq piliers aborder en premier. Pour prendre cette décision, vous devez identifier et classer les actifs les plus critiques de votre organisation, autres que les données, que vous devez protéger.

Pour la plupart des entreprises, cela inclut les charges de travail critiques telles que les serveurs de base de données, les serveurs d'applications et les serveurs Web.

3 outils Zero Trust indispensables pour protéger les charges de travail critiques

Pour protéger vos charges de travail critiques et développer celles de votre organisation Posture de sécurité Zero Trust — utilisez ces trois tactiques.

1. Appliquez la gouvernance améliorée des identités (EIG) : De nombreuses organisations ont commencé leur parcours Zero Trust en déployant EIG. Il s'agit d'une première étape nécessaire et intelligente. Mais il ne s'agit que de l'un des trois contrôles nécessaires à une architecture Zero Trust solide.

2. Créez un accès réseau Zero Trust (ZTNA) aux charges de travail via le réseau de périmètre (trafic nord-sud) : La plupart des organisations ont mis en place des mesures de sécurité au périmètre de leur réseau. Cependant, la pandémie, et la façon dont elle a rapidement accéléré la tendance vers une main-d'œuvre hybride, font de la sécurité périmétrique une priorité encore plus grande.

3. Appliquez la segmentation Zero Trust aux charges de travail du réseau intérieur (trafic est-ouest) : Alors que la sécurité nord-sud est aussi ancienne que la cybersécurité elle-même, la sécurité est-ouest est relativement nouvelle. La plupart des organisations en sont moins conscientes et ne le comprennent pas très bien. Pourtant, de nombreuses failles de sécurité au cours des dernières années ont clairement montré que la sécurité intérieure ne se limite pas à l'authentification des utilisateurs. Le trafic est-ouest est le principal moyen par lequel les rançongiciels et autres cyberattaques se propagent sur un réseau.

Bien que de nombreuses organisations aient mis en place l'EIG, il en reste encore beaucoup à faire pour mener à bien un programme Zero Trust et s'adapter aux besoins de sécurité des environnements informatiques hybrides actuels.

Illumio + Appgate : Zero Trust pour le trafic réseau périphérique et intérieur

En moyenne, chaque Mo de trafic nord-sud entrant dans un centre de données ou un cloud génère 20 MO du trafic associé est-ouest, charge de travail à charge de travail.

Cela signifie que le fait de placer tout type de solution de sécurité uniquement sur le périmètre nord-sud, comme les pare-feux, vous rendra aveugle à la grande majorité du trafic réseau.

Sans solution pour sécuriser le trafic est-ouest en plus du trafic nord-sud, vous vous retrouverez dans un énorme angle mort dans votre architecture de sécurité. Les angles morts sont des cibles tentantes que tout mauvais acteur peut exploiter.

Avec Illumio et Appgate, vous pouvez déployer une véritable architecture Zero Trust de bout en bout et protéger votre organisation contre les menaces qui pèsent sur les réseaux extérieurs et intérieurs.

Les deux plateformes proposent de manière unique des API matures et hautement évoluées qui permettent à Illumio Core de transmettre des métadonnées à Appgate. Cela permet aux deux plateformes de sécurité d'adhérer à une approche Zero Trust stricte qui crée un contrôle d'accès dynamique, précis et basé sur les moindres privilèges pour l'ensemble du trafic.

Illumio et Appgate ouvrent la voie en aidant les entreprises à mettre en œuvre une protection de sécurité Zero Trust efficace et efficiente. Illumio et Appgate ont été classés parmi les leaders du Forrester Wave™ : fournisseurs de plateformes d'écosystème étendu Zero Trust.

Si vous ne savez pas quoi faire après avoir déployé EIG, n'oubliez pas qu'avec Illumio et Appgate uniquement, vous pouvez rapidement mettre en place une sécurité Zero Trust pour protéger à la fois le trafic périphérique et intérieur dans vos environnements informatiques hybrides.

C'est la tranquillité d'esprit en matière de cybersécurité.

S'inscrire pour le webinaire conjoint du 16 novembre.

Découvrez l'approche en trois étapes des meilleures pratiques pour implémenter la sécurité Zero Trust avec Illumio Core et Appgate SDP dans notre guide de solutions.

.png)

.webp)