Comment élaborer une stratégie de confiance zéro qui met l'accent sur la prévention des brèches ?

Mon premier rôle dans le domaine de la cybersécurité remonte à 2001, et depuis lors, j'ai travaillé avec de nombreux autres fournisseurs, à des titres divers. Tout au long de la conférence, un fil rouge est apparu clairement : il s'agit de prévenir les violations, d'arrêter les attaquants au niveau du périmètre, de corriger les vulnérabilités et d'empêcher les mauvais acteurs de pénétrer dans les réseaux d'entreprise.

Une vingtaine d'années plus tard, des adversaires de plus en plus sophistiqués, des risques liés à la chaîne d'approvisionnement, des menaces internes et des vulnérabilités de type "zéro jour" signifient que même les organisations les plus matures et les plus consciencieuses seront confrontées à des violations réussies.

Un état d'esprit axé sur la prévention a façonné l'ensemble du secteur de la sécurité pendant des décennies. Pendant un certain temps, cela a suffi, mais ce n'est plus le cas.

Avec un modèle de sécurité basé sur la confiance zéro, vous devriez accorder autant d'importance à la prévention qu'à l'endiguement des brèches. Mais le chemin pour y parvenir n'est pas toujours simple.

Par où commencer ? Dans ce billet, j'explique pourquoi il est si important de passer de la prévention à l'endiguement et je propose une liste de contrôle simple pour vous aider à élaborer des stratégies d'endiguement basées sur la détection et la réponse, la microsegmentation et la visibilité granulaire.

Pourquoi la prévention seule ne suffit pas

L'ancien modèle de cybersécurité reposait sur un principe simple : empêcher les attaquants d'entrer. Il s'agissait d'une stratégie de sécurité axée sur le périmètre du réseau. Aujourd'hui, avec des menaces sophistiquées et des environnements étendus, les mauvais acteurs continuent de franchir le périmètre.

Les équipes de sécurité doivent toujours bloquer ce qu'elles peuvent, et la prévention reste un élément essentiel de toute stratégie de sécurité moderne. Cependant, les responsables de la sécurité reconnaissent de plus en plus qu'aucun contrôle n'est impénétrable, qu'aucune base de données sur les vulnérabilités n'est complète et qu'aucun utilisateur n'est parfaitement formé.

Tout contrôle finit par échouer. C'est pourquoi la cybersécurité d'aujourd'hui nécessite à la fois la prévention et l'endiguement, non pas comme des stratégies distinctes, mais comme les deux faces d'une même pièce.

L'endiguement des brèches est la nouvelle étoile polaire de la cybersécurité

Le véritable défi n'est pas seulement d'empêcher les attaquants d'entrer, mais de s'assurer que, lorsqu'ils entrent inévitablement, leur impact est limité.

Le confinement n'est plus une nécessité. C'est la capacité essentielle qui distingue les cyber-catastrophes des incidents gérables.

Dans l'étude sur le coût global des ransomwares, l'institut Ponemon a confirmé ce point. Il a noté que "comme aucun contrôle de cybersécurité ne peut empêcher toutes les attaques, les stratégies d'endiguement et de réponse sont tout aussi cruciales".

Pete Finalle, directeur de recherche chez IDC, partage cet avis : "La sécurisation du périmètre n'est plus suffisante pour garantir la poursuite des activités de l'entreprise, et les organisations qui donnent la priorité au confinement sont les mieux placées pour minimiser l'impact. En limitant les mouvements latéraux et en réduisant le rayon d'action d'une attaque, le confinement est passé d'une capacité "agréable à avoir" à une composante essentielle de la confiance zéro et de la résilience de l'entreprise".

Dans le paysage actuel des menaces, la prévention des brèches et l'endiguement sont les deux faces d'une même pièce, et les organisations doivent donner la priorité aux deux pour garder une longueur d'avance sur les acteurs malveillants.

La confiance zéro exige le confinement

À l'instar des bâtiments conçus avec des portes coupe-feu et des systèmes d'arrosage pour empêcher les flammes de se propager, les réseaux d'entreprise ont besoin de contrôles intégrés pour minimiser les dommages et arrêter les mouvements une fois qu'un attaquant a pénétré dans le bâtiment.

Cette démarche s'inscrit dans le cadre de la confiance zéro, qui encourage les organisations à considérer que les violations sont inévitables et à se concentrer sur la réduction de leur impact grâce à des contrôles d'accès stricts et à la segmentation.

La microsegmentation, qui offre une solution pratique pour renforcer le confinement, est à la base du cadre de la confiance zéro.

En cartographiant les actifs et en segmentant les systèmes critiques, les équipes de sécurité peuvent isoler les menaces en temps réel et empêcher les attaquants de se déplacer latéralement.

Alignez vos stratégies de confinement sur l'architecture de confiance zéro du NIST et sur le modèle de maturité de confiance zéro de la CISA pour la détection, le confinement et la récupération. Ces cadres offrent une approche structurée et fondée sur des données probantes pour élaborer une stratégie de confiance zéro propre à votre environnement.

Au total, Zero Trust fait de l'endiguement des brèches un principe de conception fondamental, garantissant que chaque brèche est stoppée avant même qu'elle ne commence.

Une liste de contrôle rapide pour l'endiguement de la violation de la confiance zéro

Vous êtes prêt à donner la priorité à l'endiguement des brèches, mais par où commencer ?

Voici une liste de contrôle simple pour les organisations qui cherchent à mettre en œuvre des stratégies de confinement à l'aide d'outils tels que la détection et la réponse et la microsegmentation :

- Comprenez votre environnement actuel. Cartographier les actifs critiques, les flux de données et les dépendances du réseau. Identifiez les cibles de grande valeur et les chemins potentiels permettant aux attaquants de se déplacer latéralement dans votre réseau.

- Planifiez la microsegmentation. Définissez vos politiques de segmentation en fonction des risques et des fonctions de l'entreprise. Commencez par les zones à fort impact, notamment les zones de données sensibles et les systèmes privilégiés. Appliquer l'accès au moindre privilège entre les segments du réseau.

- Déployer des outils de détection et de réponse. Commencez à utiliser des outils de détection et de réponse (CDR, EDR, NDR et XDR) pour le cloud, les terminaux, les réseaux et les identités. Intégrer les alertes dans une plateforme centralisée de surveillance ou de gestion des informations et des événements de sécurité (SIEM).

- Établissez des guides pour la réponse aux incidents. Définissez les éléments déclencheurs qui contiendront les violations, tels que l'isolement d'un segment ou la révocation des informations d'identification. Pré-autoriser des actions rapides qui réduiront les délais de prise de décision lors des incidents.

- Testez et optimisez. Exécutez des scénarios d'intrusion simulés pour valider vos flux de segmentation et de réponse. Affinez en permanence les politiques et les règles de détection sur la base de vos conclusions.

En suivant ces étapes, les équipes peuvent passer de la réaction aux attaques à leur endiguement, transformant la confiance zéro d'un objectif à une pratique quotidienne.

Pourquoi la microsegmentation doit-elle être au cœur de votre projet d'endiguement des brèches ?

Aujourd'hui, les brèches les plus dévastatrices ne sont pas causées par un seul système compromis. Elles se produisent parce que les attaquants sont autorisés à se déplacer latéralement, en exploitant leur premier point d'appui pour atteindre des cibles plus importantes.

Le concept de limitation du rayon d'action d'une attaque est au cœur de l'endiguement. Si un acteur malveillant prend pied dans un seul point de terminaison ou une seule application, il n'est pas nécessaire que cela se transforme en une perturbation à grande échelle de l'entreprise.

En appliquant une segmentation granulaire entre les charges de travail, les applications et les environnements, les entreprises peuvent s'assurer qu'une brèche dans un domaine ne met pas automatiquement tous les autres actifs en danger.

C'est là que la microsegmentation fait toute la différence.

La microsegmentation est la clé pour arrêter les mouvements latéraux

Contrairement aux défenses périmétriques plus traditionnelles, la microsegmentation offre une visibilité et un contrôle approfondis dans l'ensemble de l'environnement - entre les serveurs, les nuages et les magasins de données. Grâce à ces technologies, les équipes de sécurité peuvent établir des politiques qui empêchent rapidement les mouvements latéraux non autorisés, ce qui est souvent l'objectif principal des attaquants une fois qu'ils se trouvent à l'intérieur d'un réseau.

Avec cette approche, même des adversaires déterminés se retrouveront piégés dans une zone confinée.

La microsegmentation accélère la réponse aux brèches

Tout aussi important, l' endiguement des brèches grâce à la microsegmentation accélère la réponse aux brèches.

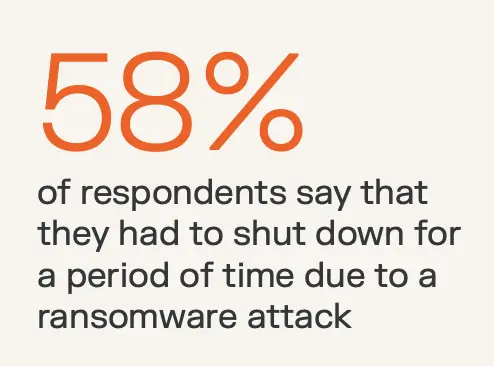

Dans l'étude "The Global Cost of Ransomware Study", 58% des personnes interrogées ont déclaré qu'une attaque par ransomware les avait obligées à interrompre leurs activités. L'arrêt moyen a duré 12 heures.

Lorsqu'un incident se produit, les entreprises peuvent utiliser la microsegmentation pour isoler les systèmes compromis en temps quasi réel, stoppant ainsi la propagation pendant que les équipes de sécurité enquêtent sur la brèche.

La capacité à réagir aussi rapidement ne limite pas seulement l'ampleur des dégâts potentiels d'une attaque. Elle garantit également la résilience et la disponibilité des systèmes essentiels à l'activité de l'entreprise.

Équilibrer la prévention et le confinement

La technologie a progressé de manière presque exponentielle depuis le début de ma carrière, et le discours a changé de manière significative.

L'avenir de la cybersécurité exige un équilibre : oui, les organisations doivent continuer à investir dans des mesures de prévention solides, mais elles doivent aussi reconnaître qu'aucune défense n'est impénétrable.

L'endiguement des brèches est la pièce nécessaire du puzzle qui transforme une crise potentielle en un événement gérable.

Il est temps de dépasser l'état d'esprit de la prévention uniquement. Investissez dans la détection et la réponse, la microsegmentation, la visibilité et l'intégration de la réponse aux incidents.

N'attendez pas qu'une brèche se transforme en catastrophe.

Commencez dès aujourd'hui à évaluer vos capacités de confinement et à aligner votre stratégie de sécurité sur les cadres de sécurité modernes afin de répondre aux réalités du paysage actuel des menaces.

Lorsque les entreprises combinent la détection et la réponse, la microsegmentation et la visibilité, elles obtiennent le meilleur des deux mondes. Fondées sur les principes de la confiance zéro, ces stratégies modernes d'endiguement permettent de prévenir la plupart des attaques et d'empêcher les autres de se propager lorsque la prévention n'est pas suffisante.

.webp)