La faille de F5 : ce qu'elle nous apprend sur les cyberattaques commanditées par des États : Ce qu'elle nous apprend sur les cyberattaques commanditées par des États

Les cyberattaques parrainées par des États se sont étendues bien au-delà des cibles gouvernementales, atteignant tous les secteurs de l'économie.

Autrefois principalement axées sur le cyberespionnage, ces opérations comprennent désormais des attaques destructrices contre des infrastructures critiques. Souvent, ils travaillent avec des groupes de cybercriminels.

Ces attaquants sont patients, furtifs et bien financés. Ils exploitent les vulnérabilités du jour zéro. Ils se déplacent latéralement dans les réseaux. Et le pire, c'est qu'elles peuvent rester indétectées pendant des mois.

Le secteur de la cybersécurité a fait des progrès considérables pour aider les équipes de sécurité à se défendre contre ces attaques avancées. Pourtant, combien de défenseurs savent réellement qui est actif dans leur domaine à l'heure actuelle ? Et combien d'entre eux peuvent voir quelles combinaisons à risque ont déjà été exploitées et restent actives ?

Une fois que les attaquants ont obtenu l'accès, ils peuvent se propager rapidement. Et les défenses périmétriques ne peuvent pas tous les arrêter.

Une violation récente et très médiatisée du fournisseur de sécurité F5 en est un excellent exemple. Il s'agit d'une étude de cas qui montre comment un simple point d'ancrage peut permettre aux attaquants d'accéder à des actifs de grande valeur, même dans le cadre d'un programme de sécurité mature et bien financé.

Pour comprendre ce qui rend cette violation si instructive - et ce qu'elle révèle sur les campagnes d'aujourd'hui soutenues par les États - regardons de plus près. Nous allons explorer :

- Comment cela s'est déroulé

- Ce qu'il révèle sur les attaques modernes des États-nations

- Comment Illumio Insights peut aider à les détecter, les contenir et les arrêter plus rapidement.

Ce que nous savons de la faille de F5

La faille, découverte en août 2025, a été commise par l'acteur de la menace UNC5221. Le groupe est soupçonné d'avoir des liens avec la Chine et est connu pour ses tactiques avancées.

UNC5221 est entré dans les environnements de développement de produits et de connaissances techniques BIG-IP de F5. Les attaquants ont volé le code source de BIG-IP, des détails sur des vulnérabilités non divulguées (non critiques ou non exploitables à distance) et un petit sous-ensemble de données de configuration des clients.

Rien ne prouve que les attaquants aient modifié le code. Mais les données volées sur les vulnérabilités pourraient permettre de futurs exploits de type "zero-day".

Après la violation, F5 a lancé un plan de réponse. Les clients BIG-IP concernés ont bénéficié d'une offre d'un an pour la protection de CrowdStrike Falcon endpoint detection and response (EDR).

Comment Illumio Insights peut vous aider

La surveillance de votre parc F5 avec CrowdStrike est une première étape importante. Mais il ne montre pas comment se comporte le trafic est-ouest, et ne révèle pas les services à risque entre les sous-réseaux, les nuages privés virtuels (VPC) et les réseaux virtuels (VNets). De plus, il ne permet pas de contenir les attaquants lorsqu'ils se déplacent latéralement sur votre réseau.

Une fois que les attaquants ont obtenu l'accès, ils se déplacent entre les charges de travail, les sous-réseaux et les réseaux virtuels. Le plus grand risque réside dans le trafic est-ouest. C'est la communication interne de système à système que la plupart des défenses négligent.

Voici pourquoi c'est important : si vous ne pouvez pas voir le trafic est-ouest ou comprendre son contexte, vous ne pouvez pas le contrôler. Et en l'absence d'une observabilité et d'un contexte approfondis, les attaquants peuvent se déplacer librement dans votre environnement.

Mais les informations basées sur les graphes de sécurité peuvent visualiser l'ensemble de votre parc, découvrir les risques cachés avant qu'ils ne soient exploités et détecter rapidement les comportements malveillants afin d'en minimiser l'impact.

Voici comment vous pouvez utiliser Illumio Insights pour prévenir et contenir des attaques comme celle de F5.

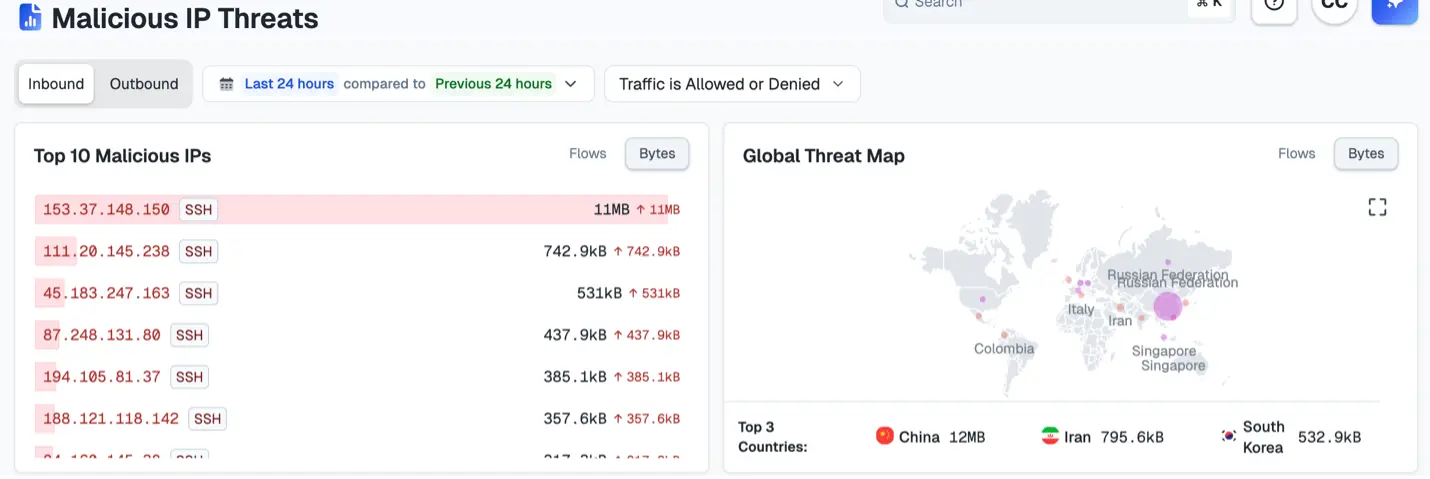

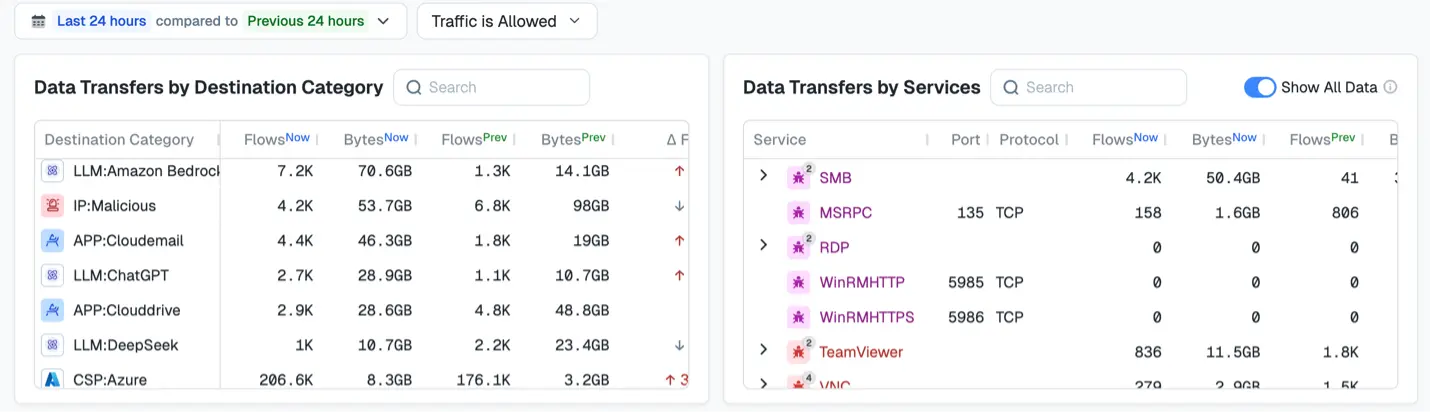

Étape 1 : Examiner la connectivité IP malveillante dans le hub Insights

Les adresses IP malveillantes sont souvent les premiers indicateurs d'une compromission. Insights utilise les renseignements sur les menaces pour signaler les mauvais acteurs connus et les connexions externes suspectes.

L'examen de ces documents vous aide :

- Détecter les activités de reconnaissance précoce ou de commandement et de contrôle (C2)

- Priorité à l'enquête en fonction de la gravité de la menace

- Identifiez les charges de travail qui communiquent avec des destinations à risque.

Ensemble, ces informations vous permettent de disposer d'un système d'alerte précoce. Ils vous aident à repérer les failles potentielles avant qu'elles ne s'aggravent.

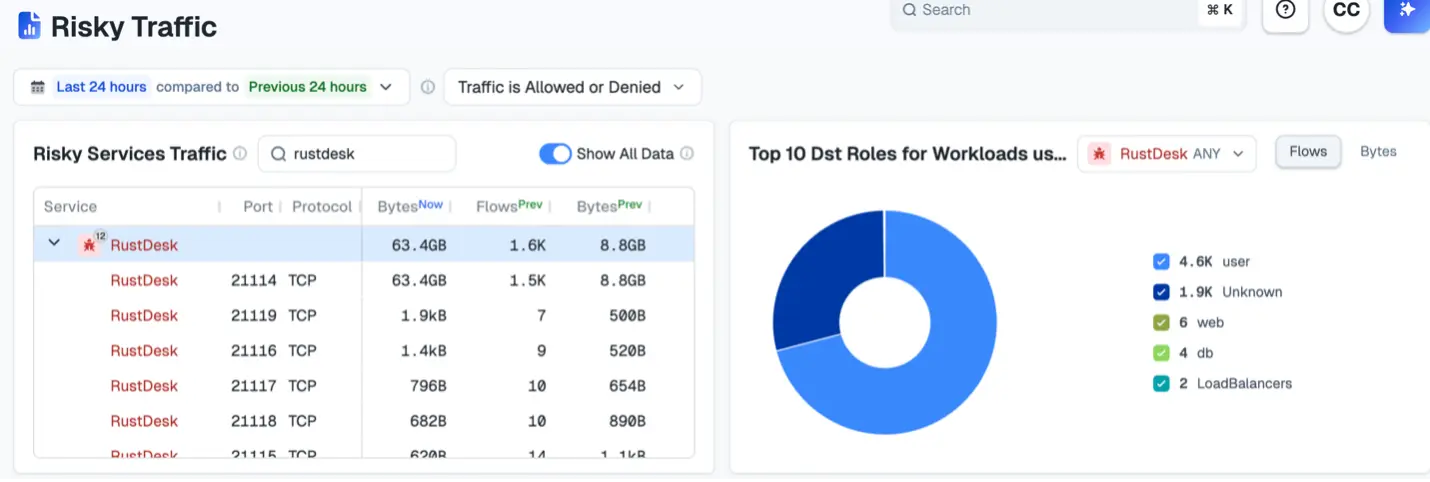

Étape 2 : Évaluer tous les services à risque utilisés

Les attaquants ciblent souvent les outils d'accès à distance pour se déplacer latéralement ou obtenir des privilèges plus élevés. Examinez régulièrement la façon dont ces services sont utilisés afin de pouvoir les utiliser :

- Repérer les tentatives d'accès non autorisé ou les méthodes de connexion inhabituelles.

- Découvrez l'informatique fantôme ou les outils d'accès à distance dangereux qui n'ont pas leur place dans votre environnement.

- Suivez l'évolution de l'utilisation au fil du temps.

La comparaison de l'activité au fil du temps vous aide à comprendre la ligne de base normale de votre réseau et à repérer rapidement les anomalies susceptibles d'indiquer une compromission.

Par exemple, une augmentation soudaine du nombre de connexions au protocole Secure Shell (SSH) peut être le signe d'un problème. La comparaison permet également de relier les activités suspectes à des incidents ou des alertes connus, ajoutant ainsi un contexte précieux pour les enquêtes.

Dans l'exemple ci-dessous, la connectivité de Rustdesk a augmenté au cours des dernières 24 heures. Il s'agit d'une anomalie évidente qui mérite d'être examinée.

Le graphique de sécurité de l'IA ajoute un contexte crucial en montrant à la fois le trafic et ses relations. Cela soulève des questions essentielles. Pourquoi Rustdesk se connecte-t-il à votre domaine d'utilisateurs ? Cette activité est-elle légitime ou est-elle le signe d'une compromission ?

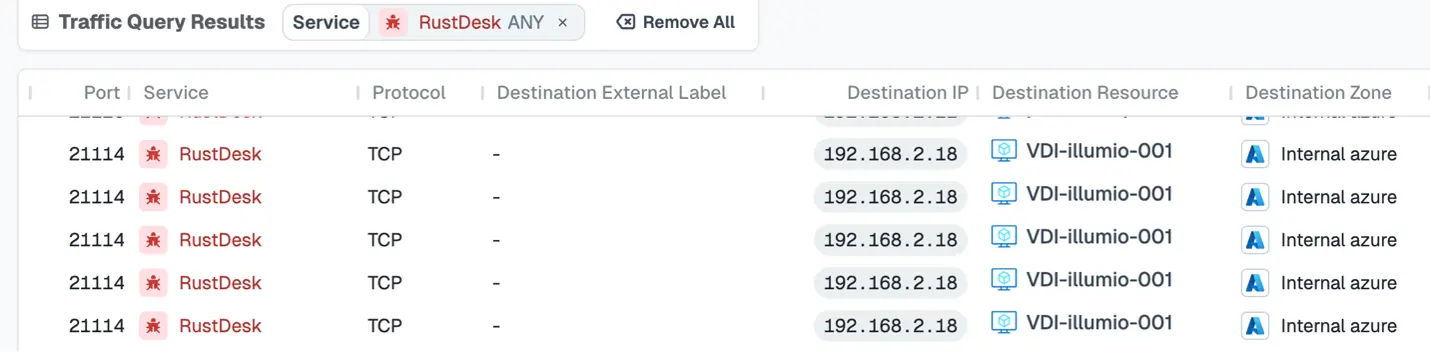

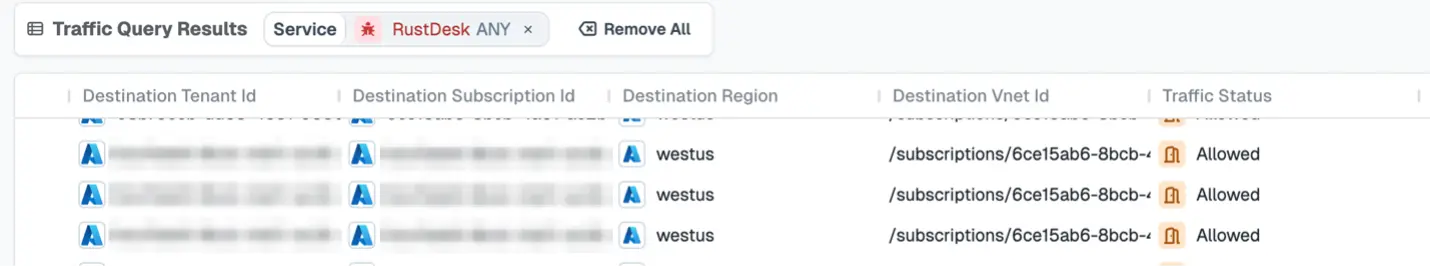

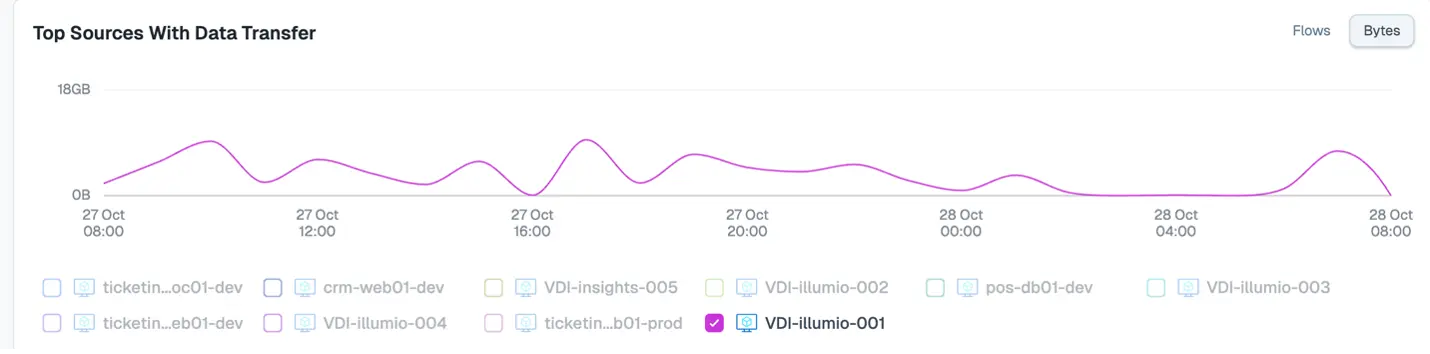

Ensuite, nous pouvons restreindre la charge de travail en question à notre infrastructure de bureau virtuel (VDI) : VDI-Illumio-001.

Et nous pouvons voir si le trafic a contourné les contrôles de sécurité.

Étape 3 : Évaluer le transfert des données de la charge de travail

La comparaison des volumes de transfert de données sur différentes périodes - par exemple les dernières 24 heures par rapport aux 24 heures précédentes - permet de repérer les pics ou les schémas inhabituels. Cela peut indiquer un vol de données ou la mise en place d'un ransomware.

Cette étape nous aide de trois manières principales. Tout d'abord, il crée des lignes de base en déterminant le volume normal et la direction des flux de données. Il fournit également un contexte pour les transferts vers des destinations externes ou non fiables. Enfin, il révèle le trafic d'égal à égal susceptible de contourner les contrôles du périmètre.

En alignant ces données sur des calendriers d'attaques connus - comme la violation de F5 - vous pouvez voir comment l'activité s'est déroulée, retracer les étapes de l'attaquant et orienter rapidement votre enquête. Vous pouvez savoir quand les transferts ont commencé et s'ils correspondent à des connexions suspectes ou à des activités risquées telles que l'utilisation du protocole de bureau à distance (RDP) ou de Rustdesk.

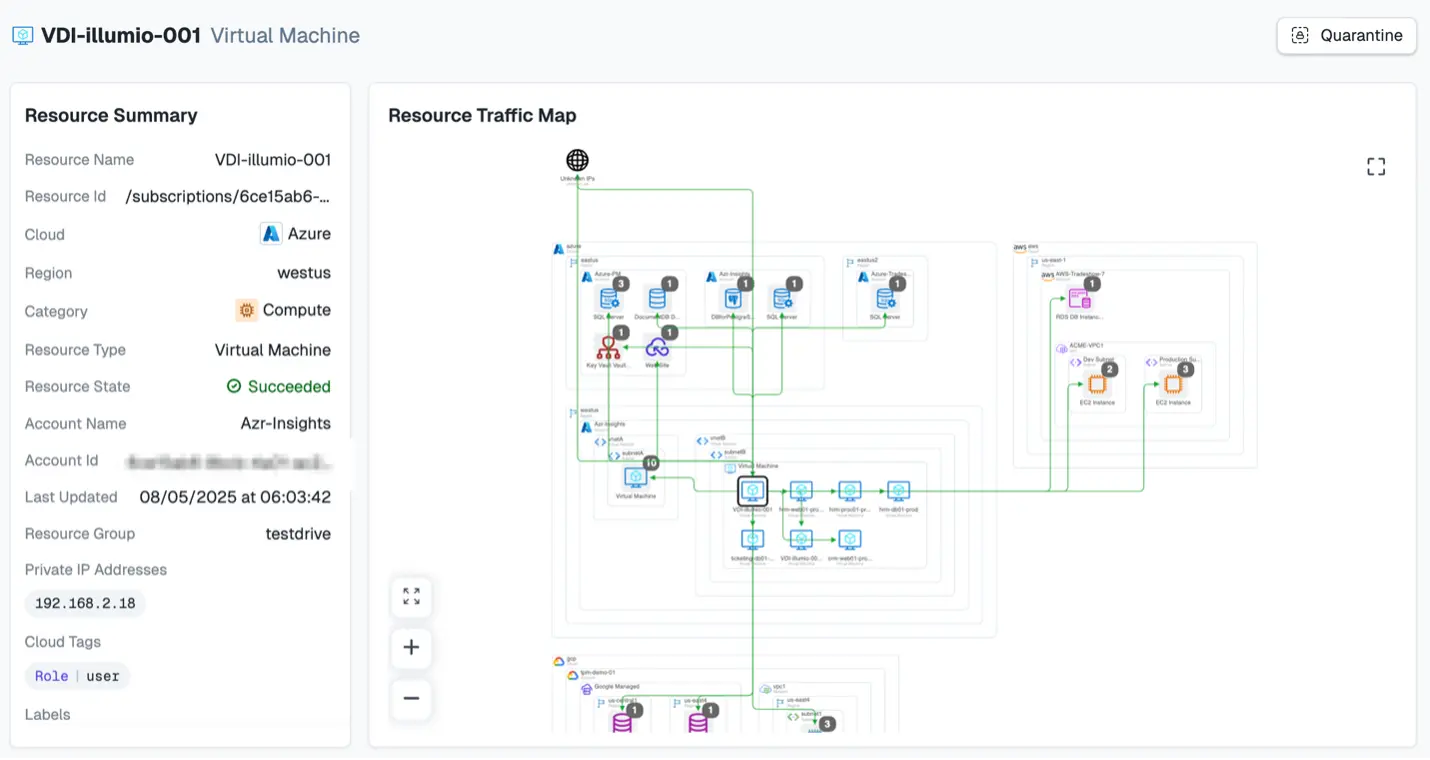

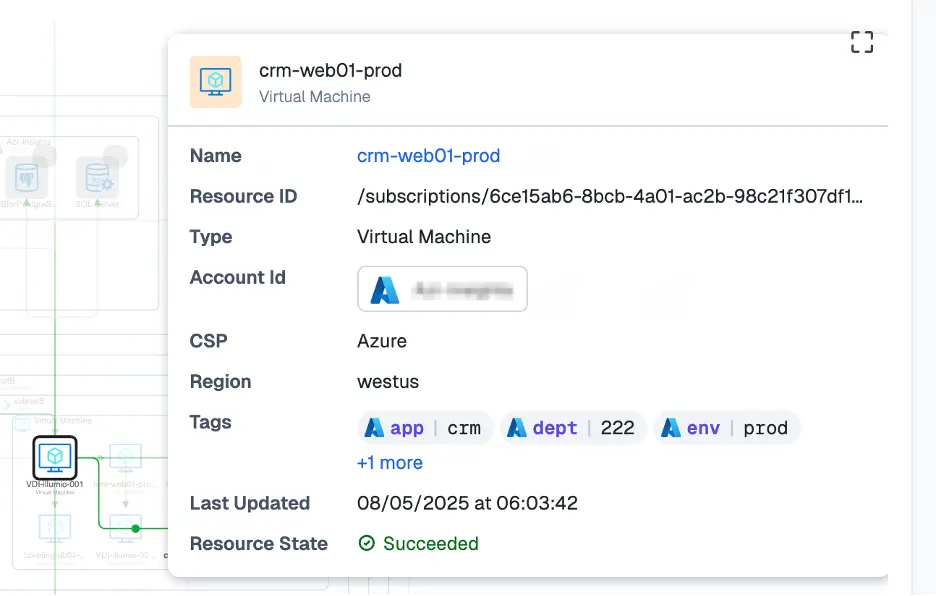

Étape 4 : Utiliser le graphique des ressources pour identifier le trafic suspect

Le trafic est-ouest est facilement négligé. Mais il est essentiel pour détecter les mouvements latéraux.

Le graphique des ressources Insights vous aide :

- Visualisez comment les charges de travail, les VPC, les VNets et les services se connectent.

- Repérer les connexions inattendues entre les environnements, par exemple entre le développement et la production.

- Identifiez les charges de travail qui contournent vos politiques de segmentation.

Dans Insights, nous pouvons étudier plus en détail notre charge de travail VDI qui avait un trafic entrant Rustdesk. Remarquez le bouton Quarantaine en haut à droite de la capture d'écran : vous l'utiliserez à l'étape suivante.

Insights fournit le contexte dont vous avez besoin pour évaluer l'impact potentiel. Posez-vous la question : Avons-nous un accès non autorisé au système de gestion de la relation client (CRM) ou aux dossiers des clients ?

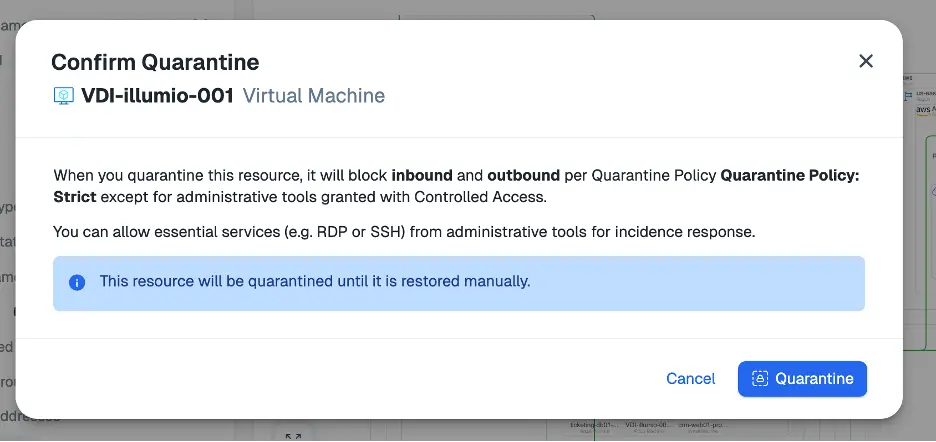

Étape 6 : Utiliser le confinement en un clic pour limiter la propagation de l'attaque et faciliter l'analyse médico-légale

Lorsque vous détectez une activité suspecte, telle qu'un pic de connectivité dans Rustdesk ou un trafic est-ouest inhabituel, le temps est un facteur critique.

Le confinement traditionnel nécessite souvent des modifications manuelles du pare-feu ou une orchestration complexe qui peut prendre des heures, voire des jours.

Le confinement en un clic - accessible par le bouton Quarantaine - change cette dynamique. Il permet aux équipes de sécurité d'isoler instantanément les charges de travail compromises sans perturber l'environnement général.

Avec le confinement en un clic, vous pouvez :

- Arrêtez instantanément le mouvement latéral. Empêchez les attaquants de pénétrer plus profondément dans votre environnement ou d'accéder à des charges de travail sensibles.

- Préserver les preuves médico-légales. L'isolement permet de conserver le système compromis intact pour les besoins de l'enquête tout en coupant les menaces actives.

- Réduire le rayon de l'explosion. Limitez l'impact à une seule charge de travail au lieu de segments ou d'applications entiers.

- Accélérer la réponse. Transformez un processus manuel en plusieurs étapes en une action unique et décisive.

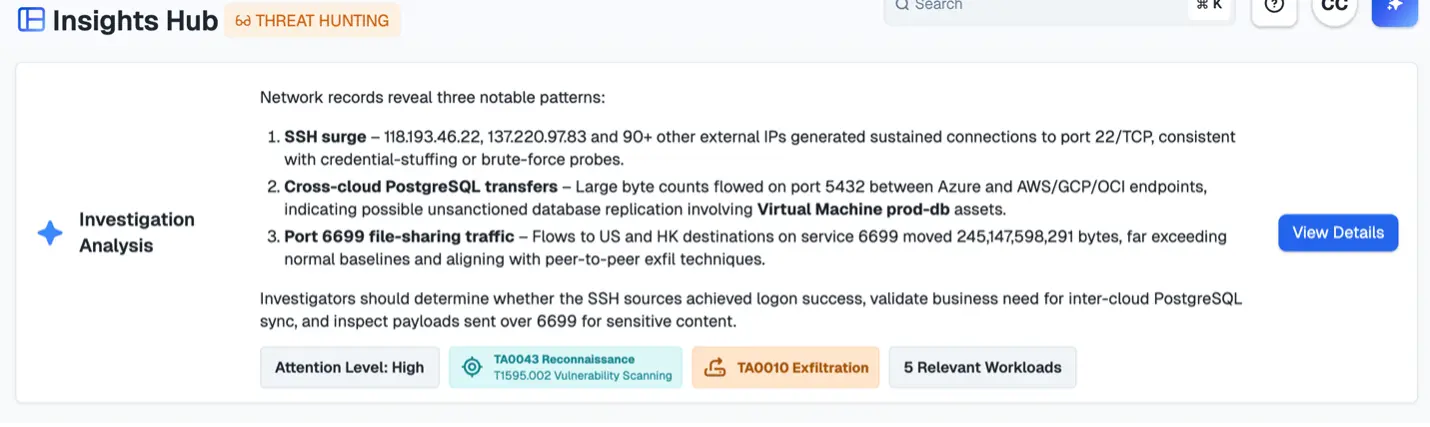

Étape 7 : Utilisez Insights Agent pour examiner et générer des rapports d'enquête

Imaginez un assistant numérique qui accélère l'ensemble de votre processus d'enquête. L'agent Insights est le chemin le plus rapide vers la clarté et l'endiguement des brèches.

Voici ce qui le rend si puissant :

- Enquête automatisée. L'agent surveille en permanence les données du réseau à l'échelle du nuage et les communications de la charge de travail. En appliquant un graphe de sécurité IA, il met instantanément en corrélation les opérations sur l'ensemble de votre infrastructure pour découvrir les menaces.

- Des rapports riches en contexte. Il produit des analyses classées par ordre de gravité et adaptées à chaque rôle. Les chasseurs de menaces, les intervenants et les analystes de la conformité, par exemple, obtiennent chacun des informations pertinentes pour leur travail. Chaque constatation est mise en correspondance avec le cadre MITRE ATT&CK pour une mise en contexte plus poussée.

- Recommandations proactives. Au-delà de la détection, il suggère des actions de confinement prioritaires et des politiques de segmentation pour réduire les risques, en vous guidant de l'analyse à l'exécution.

- Confinement intégré en un seul clic. La détection s'intègre parfaitement à la remédiation. Vous pouvez isoler instantanément les charges de travail compromises. Il s'intègre nativement avec Illumio Segmentation, de sorte que le confinement ne dépend pas d'agents hôtes.

En utilisant l'agent Insights, votre équipe passe d'un triage réactif à une résolution proactive. Cela vous permet de réduire le bruit des alertes, de gagner en clarté et de contenir les menaces avant qu'elles ne s'aggravent.

L'horloge tourne

La faille de F5 montre que n'importe qui peut être surpris par des attaquants furtifs et persistants parrainés par un État.

Au moment où une brèche est découverte, les attaquants peuvent déjà avoir volé des données sensibles, cartographié votre environnement et préparé le terrain pour leur prochaine action.

Les défenses traditionnelles n'ont pas été conçues pour ce type d'adversaire. Les pare-feux, les outils pour points d'extrémité et la surveillance du périmètre ne peuvent pas suivre le rythme et la subtilité d'une campagne parrainée par un État.

Ce dont les défenseurs ont besoin aujourd'hui, c'est d'une visibilité profonde et continue. Ils doivent savoir non seulement ce qui entre et sort du réseau, mais aussi ce qui s'y déplace.

C'est la force d'Insights et du nouvel agent Insights piloté par l'IA. Ensemble, ils offrent aux équipes de sécurité le contexte, la vitesse et la précision nécessaires pour détecter rapidement les mouvements latéraux et contenir les menaces.

Les attaques parrainées par des États ne ralentissent pas. Mais votre réponse peut devenir plus rapide, plus intelligente et plus contrôlée. Tout le monde devrait se préparer comme si la prochaine brèche de type F5 était déjà en train de se produire dans son réseau - parce que c'est peut-être le cas.

N'attendez pas la prochaine faille pour révéler vos angles morts. Expérience Illumio Insights gratuit aujourd'hui.

.webp)