Wie Zero Trust die Cybersicherheit der Bundesregierung in Zeiten der Unsicherheit stärkt

.webp)

Als ich mich kürzlich für den Federal Tech Podcast hinsetzte, befand ich mich mitten in einem weiteren Shutdown der US-Regierung – dem längsten in der Geschichte unseres Landes.

Mir war der Zeitpunkt durchaus bewusst. In den Behörden in ganz Washington herrschte Personalmangel, die Abläufe verlangsamten sich und viele wichtige Arbeiten wurden unterbrochen.

Doch eines lässt sich von keinem Bundesstaat, in dem sich die Bundesregierung befindet, aufhalten: Cyberbedrohungen.

Unsere Gegner machen während eines Shutdowns keine Pause. Sie lesen dieselben Schlagzeilen wie wir. Sie wissen, wann Behörden abgelenkt, unterbesetzt und überlastet sind. Und sie sind bereit, dies auszunutzen.

Ich bin seit über 35 Jahren im Regierungsdienst und im Bereich der Cybersicherheit auf Bundesebene tätig und habe dieses Muster immer wiederkehren sehen. Immer wenn die Bundesbediensteten mit Unsicherheit konfrontiert sind, nutzen Cyberkriminelle dies aus.

Die Frage ist nicht, ob es in diesen Zeiträumen zu einem Angriff kommen wird, sondern ob Ihre Behörde darauf vorbereitet ist, ihn einzudämmen.

In meinem kürzlichen Gespräch mit John Gilroy in der Folge „Wie Zero-Trust-Automatisierung Bundesbehörden hilft, mit weniger mehr zu erreichen“ des Federal Tech Podcastshabe ich erläutert, warum Zero Trust der Schlüssel zur Aufrechterhaltung der Resilienz ist, wenn Ressourcen begrenzt und Unsicherheit unvermeidlich ist.

Wenn die Unsicherheit zunimmt, tritt Zero Trust in Erscheinung.

Ein Regierungsstillstand wie der, den wir gerade erlebt haben, ist ein Stresstest für die Cybersicherheit. Plötzlich befinden sich weniger Menschen im Büro, weniger Augen sind auf Bildschirme gerichtet, und für diejenigen, die noch arbeiten, häufen sich immer mehr Aufgaben an.

Diese Art von Instabilität ist ein perfektes Rezept für Risiken.

Zero Trust trägt dazu bei, dieses Risiko zu reduzieren, indem es das leistet, was Menschen nicht immer leisten können: die Verifizierung automatisieren und Richtlinien in Echtzeit durchsetzen.

Anstatt sich darauf zu verlassen, dass jede Sicherheitsentscheidung von jemandem hinter einer Tastatur getroffen wird, überprüft eine Zero-Trust-Architektur ständig, wer wann und wie auf was zugreift. Es setzt die von Ihnen festgelegten Regeln automatisch und ohne Ausnahmen, ohne Abkürzungen und ohne manuelle Umgehungslösungen durch.

Es ist das digitale Äquivalent eines rund um die Uhr im Einsatz befindlichen Sicherheitsbeamten, der niemals müde wird, sich nicht ablenken lässt und auch nicht beurlaubt wird.

Durch diese Automatisierung erhalten Ihre menschlichen Teams Freiraum, sich auf die wertvollen Probleme zu konzentrieren, die nur sie lösen können. Und in einer Welt, in der Ressourcen- und Personalengpässe unvermeidlich sind, ist das eine der klügsten Investitionen, die eine Bundesbehörde tätigen kann.

Aufbau von Resilienz in den Sicherheitsprozessen Ihrer Behörde

Es gibt noch einen weiteren Grund, warum Zero Trust wichtig ist, wenn Unerwartetes passiert. Es geht davon aus, dass ein Scheitern eintreten wird.

Ich habe es schon einmal gesagt: Verteidiger müssen immer Recht haben, Gegner aber nur einmal. Perfektion kann man nicht planen, aber man kann Widerstandsfähigkeit planen.

Eine solide Zero-Trust-Strategie versucht nicht nur, Sicherheitslücken zu verhindern. Es integriert die Eindämmung von Sicherheitslücken direkt in Ihre Architektur, sodass der Schaden schnell gestoppt wird, wenn – und nicht ob – Angreifer eindringen.

Hier kommt die Segmentierung ins Spiel. Bei Illumio nutzen wir Segmentierung, um das zu schaffen, was ich „Verteidigungsringe“ nenne. Anstatt sich auf eine große Mauer um Ihr Netzwerk zu verlassen, bauen Sie viele kleinere Mauern innerhalb dessen.

Wenn ein Angreifer einen Ring durchbricht, kann er sich nicht frei in Ihren Systemen bewegen. Jede Anwendung, jede Arbeitslast und jeder Server hat seine eigene Schutzgrenze. Je mehr Grenzen man errichtet, desto schwieriger wird es für Angreifer, sich zu bewegen, und desto einfacher wird es für Verteidiger, sie zu entdecken.

Kurz gesagt: Zero Trust macht Ihre Umgebung von Grund auf widerstandsfähig, unabhängig von der menschlichen Reaktionszeit.

Von der Richtlinie zum Beweis: Wie Zero Trust die Compliance stärkt

Wer schon einmal eine staatliche Betriebsprüfung durchlaufen hat, weiß, dass Prüfer Daten lieben. Sie wollen einen Beweis dafür, dass das, was Sie sagen, auch tatsächlich geschieht.

Das ist ein weiterer Vorteil von Zero Trust.

Allzu oft verfügen Behörden über hervorragende schriftliche Sicherheitsrichtlinien, die sich in der Praxis nicht umsetzen lassen. Die Steuerungsmöglichkeiten sind zwar auf dem Papier vorhanden, aber nicht auf der Ebene von „Tastatur und Maus“. Eine Zero-Trust-Umgebung schließt diese Lücke.

Durch die Implementierung von kontinuierlicher Verifizierung, automatisierter Zugriffskontrolle und Mikrosegmentierung generieren Sie Echtzeitnachweise dafür, dass Ihre Richtlinien nicht nur dokumentiert, sondern auch durchgesetzt werden.

Diese Art von Transparenz macht Sie nicht nur sicherer. Es beschleunigt Audits, vereinfacht die Berichterstattung über die Einhaltung von Vorschriften und gibt der Führungsebene mehr Vertrauen, dass Ihre Richtlinien nicht nur in der Schublade verschwinden.

Komplexität bändigen mit vollständiger Transparenz

Die IT-Umgebungen der Bundesbehörden gehören zu den komplexesten der Welt.

Jahrzehntealte Legacy-Systeme existieren neben Cloud-nativen Anwendungen, Endgeräten und jetzt auch KI-Modellen. Die Angriffsfläche wächst von Tag zu Tag.

Komplexität ist der Feind der Sicherheit. Und ohne detaillierte Einblicke in diese Komplexität kann man nicht schützen, was man nicht sehen kann.

Deshalb ist vollständige Transparenz ein so entscheidender erster Schritt hin zu Zero Trust. Sie müssen anhand realer Netzwerkdaten und nicht anhand von Annahmen verstehen, wie Anwendungen und Systeme in On-Premises-, Hybrid- und Multi-Cloud-Umgebungen interagieren.

Sobald Sie diese Zusammenhänge erkennen, können Sie sinnvolle Richtlinien durchsetzen: nur das Notwendige zulassen, alles andere blockieren und die Richtlinien dynamisch anpassen, wenn sich die Systeme weiterentwickeln.

Das ist operatives Zero Trust in der Praxis.

Warum KI sowohl ein Risiko als auch eine Chance ist

Keine Diskussion über Cybersicherheit auf Bundesebene ist heutzutage vollständig, ohne über KI zu sprechen.

KI birgt eine zweischneidige Herausforderung:

- Einerseits kann KI den Bundesverteidigungskräften helfen, Bedrohungen schneller aufzudecken. Bei Illumio nutzen wir KI, um Verkehrsmuster zu analysieren, riskante Verbindungen zu identifizieren und „Schatten“-KI-Aktivitäten aufzudecken, wie zum Beispiel große Sprachmodelle (LLMs), die ohne Genehmigung oder Aufsicht laufen.

- Andererseits muss die KI selbst geschützt werden. Es handelt sich lediglich um eine weitere kritische Anwendung, die sensible Daten offenlegen könnte, wenn sie nicht ordnungsgemäß geschützt ist.

Deshalb rate ich Behörden, ihre KI-Modelle abzusichern. Durch den Einsatz KI-gestützter Segmentierung können Sie einschränken, auf welche Daten Ihre KI-Systeme zugreifen können, sicherstellen, dass sie nur genehmigte Datensätze analysieren, und verhindern, dass sie zu einem unbeabsichtigten Datenleck werden.

Schatten-IT war schon immer ein Problem. Jetzt haben wir Schatten-LLMs, und die sind genauso riskant. Zero Trust und Segmentierung sind die Mittel, um beides im Griff zu behalten.

Stellen Sie sicher, dass Sie das CISA Zero Trust Maturity Model korrekt anwenden.

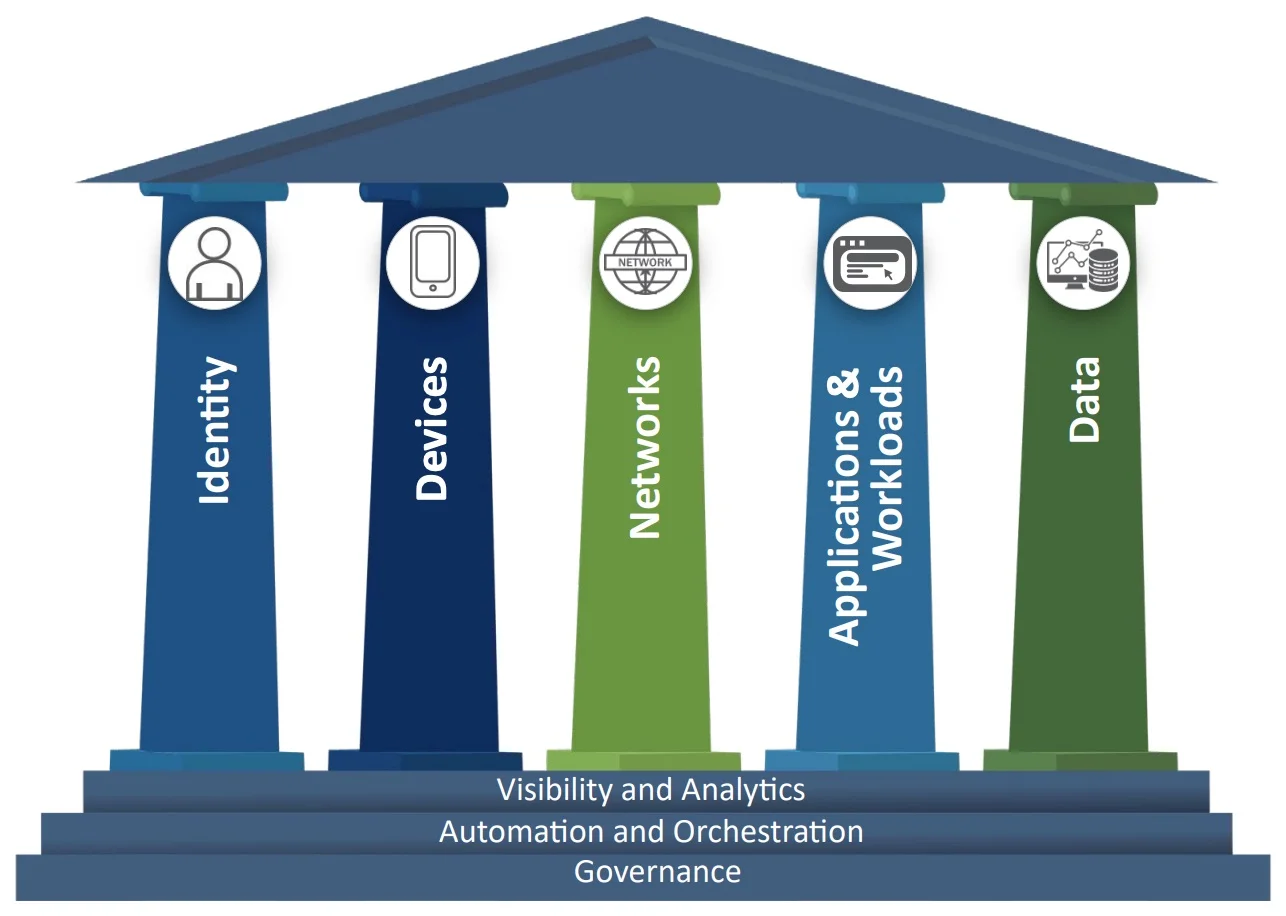

Viele Behörden messen ihren Fortschritt anhand des CISA Zero Trust Maturity Model. Es ist ein hilfreiches Rahmenkonzept, aber es ist leicht, es misszuverstehen.

Ich habe schon zu viele Organisationen gesehen, die das wie eine Checkliste angehen: „Erst die Identitätsverwaltung, dann die Geräteverwaltung, dann die Netzwerkverwaltung.“

So funktioniert Zero Trust nicht.

Man kann es sich nicht wie eine sequentielle Checkliste vorstellen, bei der man Säule eins, dann Säule zwei und so weiter abhaken kann. Sie müssen gleichzeitig an allen Säulen arbeiten.

Denken Sie an Ihr Schulzeugnis zurück. Bei Ihrer Endnote ging es nicht darum, in einem Fach 100 % und in einem anderen null Punkte zu erreichen. Es war der Durchschnitt von allem. Ihr Weg zum Zero Trust verläuft genauso.

Der Fokus liegt auf Ausgewogenheit und Fortschritt in allen Bereichen, nicht auf Perfektion in einem einzelnen. Die Behörden, die das verstehen, sind diejenigen, die echte Resilienz aufbauen, nicht nur die Einhaltung von Vorschriften.

Der dringende Wunsch der Bundesregierung, mit weniger mehr zu erreichen

Wenn mir Jahrzehnte im Bereich der Cybersicherheit auf Bundesebene eines gelehrt haben, dann ist es die Tatsache, dass die Unsicherheit nicht verschwinden wird. Sie können sicher sein, dass die Budgets knapper werden, die Personalstärke schwanken wird und sich die Bedrohungen weiterentwickeln werden.

Aber Zero Trust hilft Ihnen dabei, mit weniger Aufwand mehr zu erreichen – nicht durch Abstriche bei der Qualität, sondern indem Ihre Netzwerkarchitektur intelligenter wird. Zero Trust stellt sicher, dass Sie Folgendes können:

- Automatisieren Sie manuelle Prozesse, damit sich Ihre Mitarbeiter auf wichtigere Aufgaben konzentrieren können.

- Errichten Sie Eindämmungsmaßnahmen, damit ein einzelner Sicherheitsvorfall nicht zu einer Krise führt.

- Schaffen Sie Transparenz, damit Sie den Prüfern nachweisen können, dass Ihre Abwehrmaßnahmen funktionieren.

- Gewährleisten Sie Sicherheit und Kontinuität auch in einer instabilen Welt.

Bundesbehörden können es sich nicht leisten, auf perfekte Bedingungen zu warten. Die Gegner warten nicht auf Ihren nächsten Budgetzyklus oder Ihre nächste Einstellungsrunde.

Zero Trust gibt Ihnen die Kontrolle, das Vertrauen und die Widerstandsfähigkeit, um kritische Daten unabhängig von den Ereignissen in Washington zu schützen.

Sind Sie bereit, Zero Trust von der Strategie in die Praxis umzusetzen? Erleben Sie Illumio Segmentation kostenlos Um zu sehen, wie einfach es ist, Verstöße einzudämmen, die Durchsetzung zu automatisieren und die Einhaltung von Vorschriften nachzuweisen – alles über eine einzige Plattform.

.webp)

.webp)

.webp)