Wo Sicherheitsverletzungen ihr Ende finden

Gefahren eindämmen und Ihre Sicherheitslage stärken mit der weltweit ersten und führenden Plattform zur Eindämmung von Sicherheitsverletzungen.

Bleiben Sie sicher, bleiben Sie zuversichtlich.

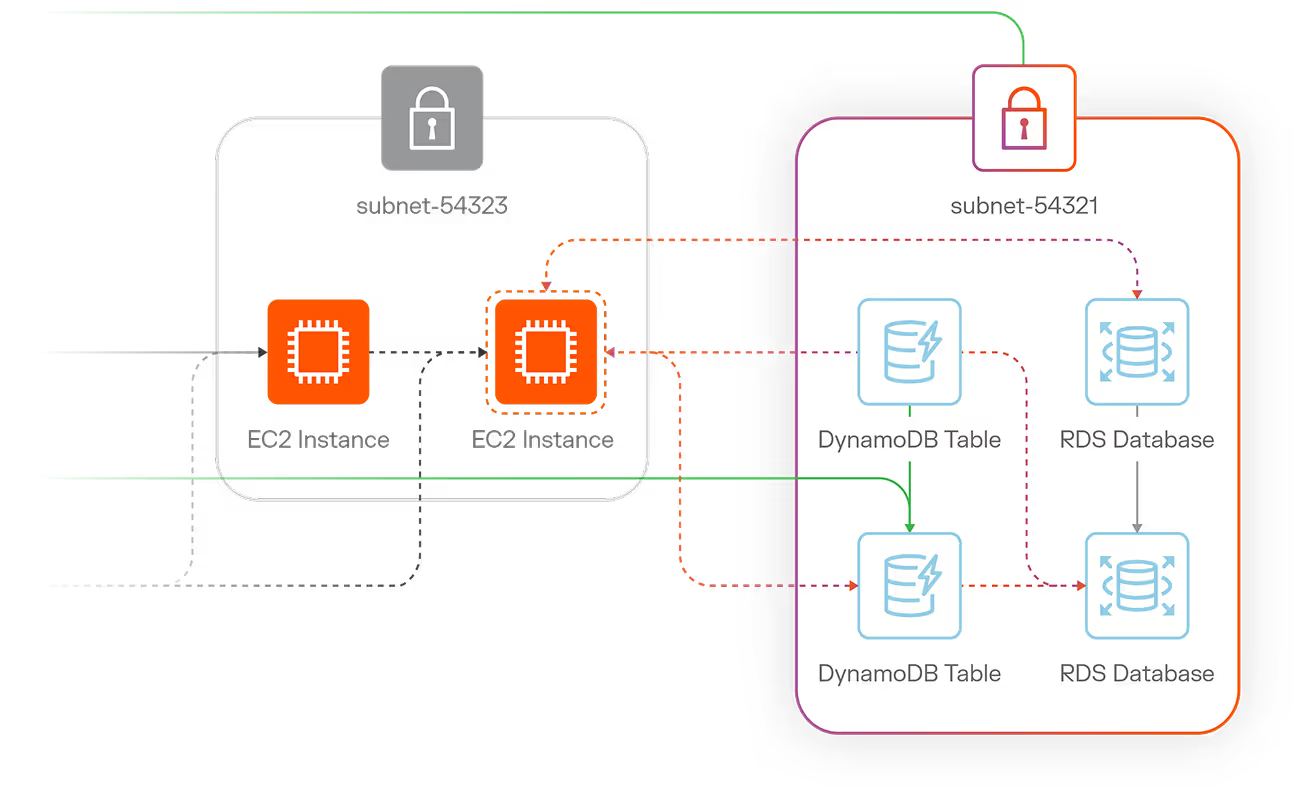

Visualisieren Sie die Kommunikation und den Datenverkehr über Workloads, Geräte und das Internet. Echtzeit-Beobachtbarkeit durch Insights Agent – Ihr automatisierter KI-Teamkollege für schnelle Risikoerkennung und intelligentere Reaktion.

Legen Sie bei jeder Änderung automatisch detaillierte Segmentierungsrichtlinien fest, um unnötige und unerwünschte Kommunikation zu kontrollieren.

Schützen Sie hochwertige Vermögenswerte proaktiv oder isolieren Sie kompromittierte Systeme reaktiv während eines aktiven Angriffs, um die Ausbreitung einer Sicherheitsverletzung zu verhindern.

Der Illumio-Unterschied

Die einzige Plattform, die für die Eindämmung von Sicherheitsverletzungen entwickelt wurde. Illumio bietet die nötige Transparenz und Präzision, um Sicherheitsverletzungen in großem Umfang einzudämmen. Verwandeln Sie Lateral Movement in eine Sackgasse mit Echtzeit-Beobachtbarkeit, sofortiger Kontrolle und einheitlichem Schutz in jeder Umgebung.

Illumio läuft auf einer einheitlichen Plattform, die über eine zentrale Konsole leicht eingerichtet und verwaltet werden kann.

Illumio wurde für die Cloud entwickelt und bietet unübertroffene Skalierbarkeit. Es passt sich nahtlos an verschiedene Umgebungen an, um Ihren sich entwickelnden Anforderungen gerecht zu werden.

Illumio bietet Echtzeit-Beobachtbarkeit mit der nötigen Flexibilität, um mühelos zu skalieren und so die betriebliche Effizienz ohne Kompromisse sicherzustellen.

Der Illumio-Vorteil

Vereinfachung und Beschleunigung der Risikoidentifizierung, -bewertung und -eindämmung

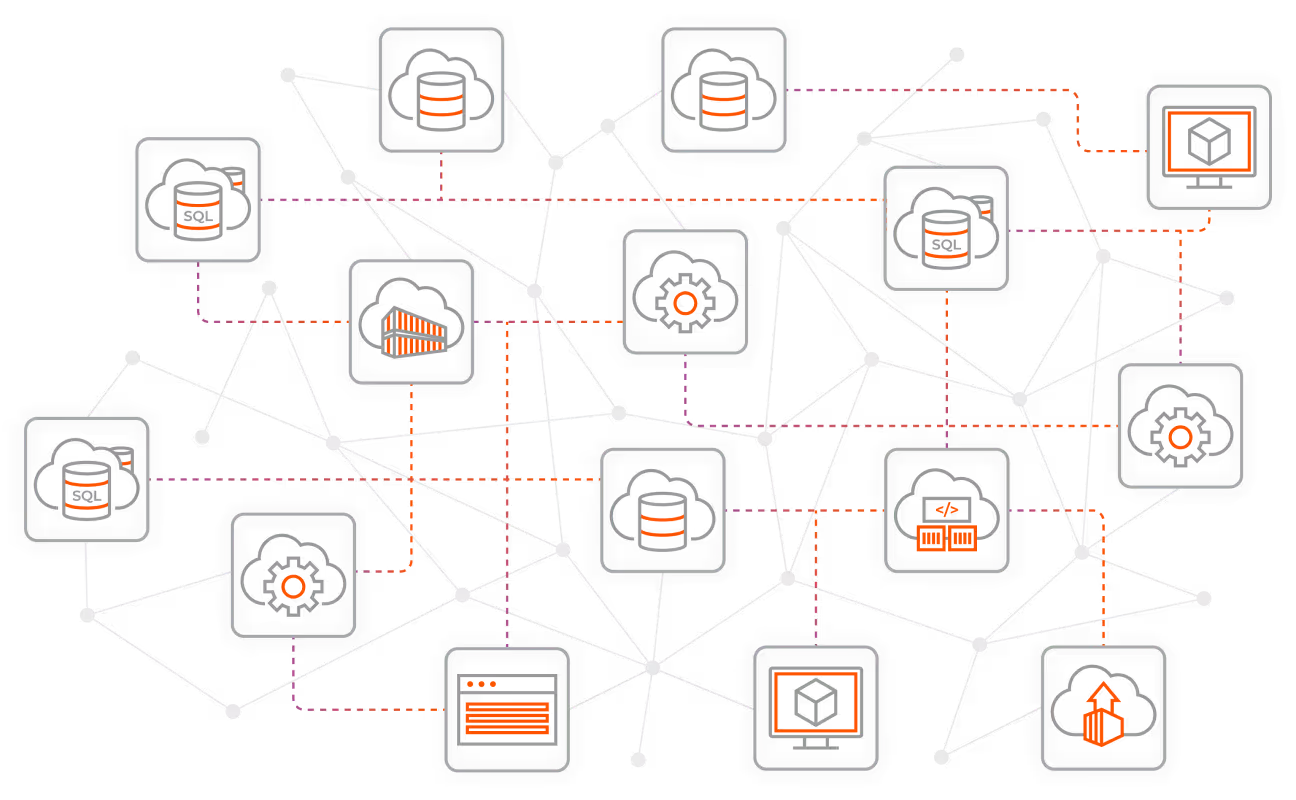

Ein KI-Sicherheitsdiagramm, entwickelt für die Denkweise von Angreifern

Unser KI-Sicherheitsdiagramm spiegelt wider, wie Angreifer moderne Umgebungen ausnutzen, indem es jede Verbindung abbildet, um Risiken aufzudecken, Verhalten zu überwachen und Richtlinien in großem Umfang durchzusetzen. Es wird von KI angetrieben und mit Daten von Drittanbietern angereichert, um eine tiefgehende Echtzeit-Beobachtbarkeit zu ermöglichen.

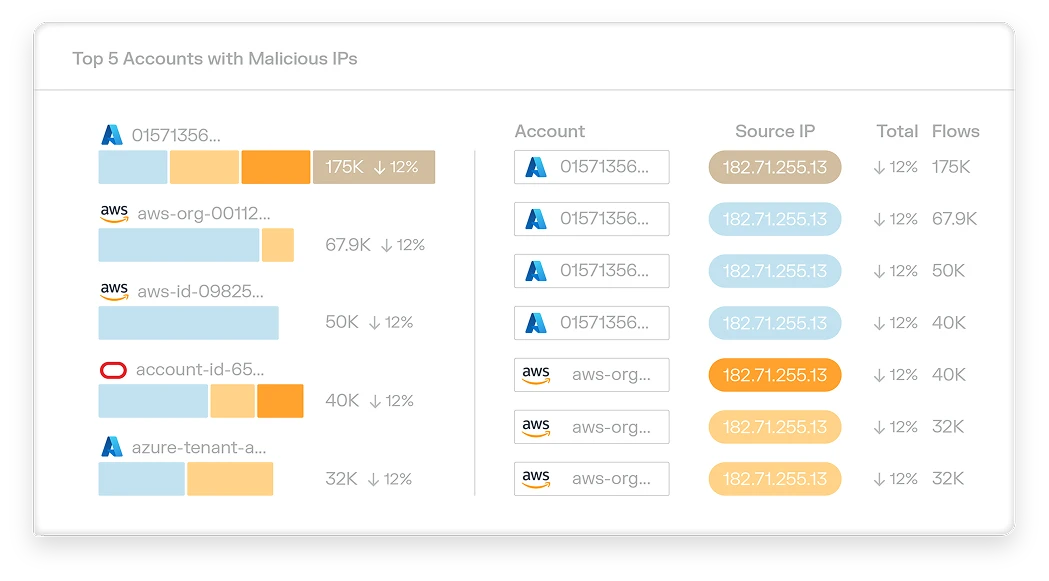

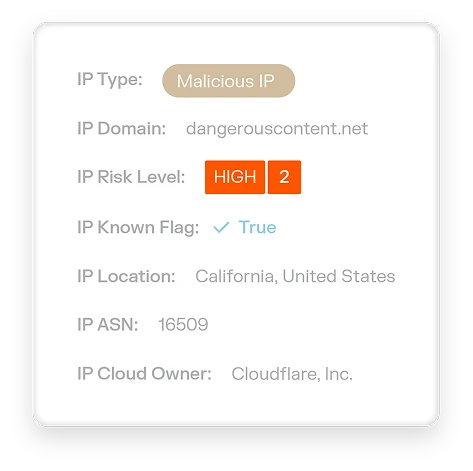

Illumio Insights

Identifizieren Sie Lateral Movement, erkennen Sie Angriffe und stoppen Sie Sicherheitsverletzungen sofort im Cloud-Maßstab. Jetzt mit Insights Agent, Ihrem KI-Teamkollegen für rollenbasierte Bedrohungserkennung und -reaktion. Priorisieren und stoppen Sie kritische Bedrohungen mit kontextreicher Analyse, tiefer Beobachtbarkeit und Ein-Klick-Eindämmung.

Illumio Segmentation

Sicherheitsverletzungen und Ransomware stoppen. Visualisieren Sie die Kommunikation zwischen Workloads und Geräten und erstellen Sie Segmentierungsrichtlinien, die nur vertrauenswürdige Interaktionen in allen Umgebungen zulassen – Endpunkte, Server, Cloud und Container.

Bewährte, skalierbare Sicherheit für das moderne Unternehmen

Illumio wird in Unternehmen aller Größen und Branchen weltweit eingesetzt und bietet unübertroffene Leistung und Sicherheit in jeder Größenordnung.

durchschnittliche Einsparungen bei Ausfallzeiten bei Early Adopters der Mikrosegmentierung

Illumio stoppte Ransomware in 10 Minuten statt 2,5 Stunden allein mit einem EDR-Tool

zusammengesetzte Rendite, laut der Forrester Total Economic Impact™ -Studie von Illumio

Wie eBay 3.000 Server segmentierte und nie eine App mit Illumio kaputt gemacht hat