Einhaltung

Bleiben Sie konform mit den Cybersicherheitslösungen von Illumio, vereinfachen Sie die Einhaltung gesetzlicher Vorschriften und gewährleisten Sie Schutz vor Sicherheitsverletzungen.

.svg)

Verwandte Blogbeiträge

%20(1).webp)

Von „Sind Sie geschützt?“ zu „Können Sie operieren?“ Warum Regulierungsbehörden Resilienz und nicht nur Kontrollen fordern

Erfahren Sie, wie Regulierungsbehörden die Einhaltung von Checklisten durch operative Resilienz ersetzen und im Rahmen der regulatorischen Vorschriften Nachweise über die Eindämmung und Reaktion auf Cyberangriffe fordern.

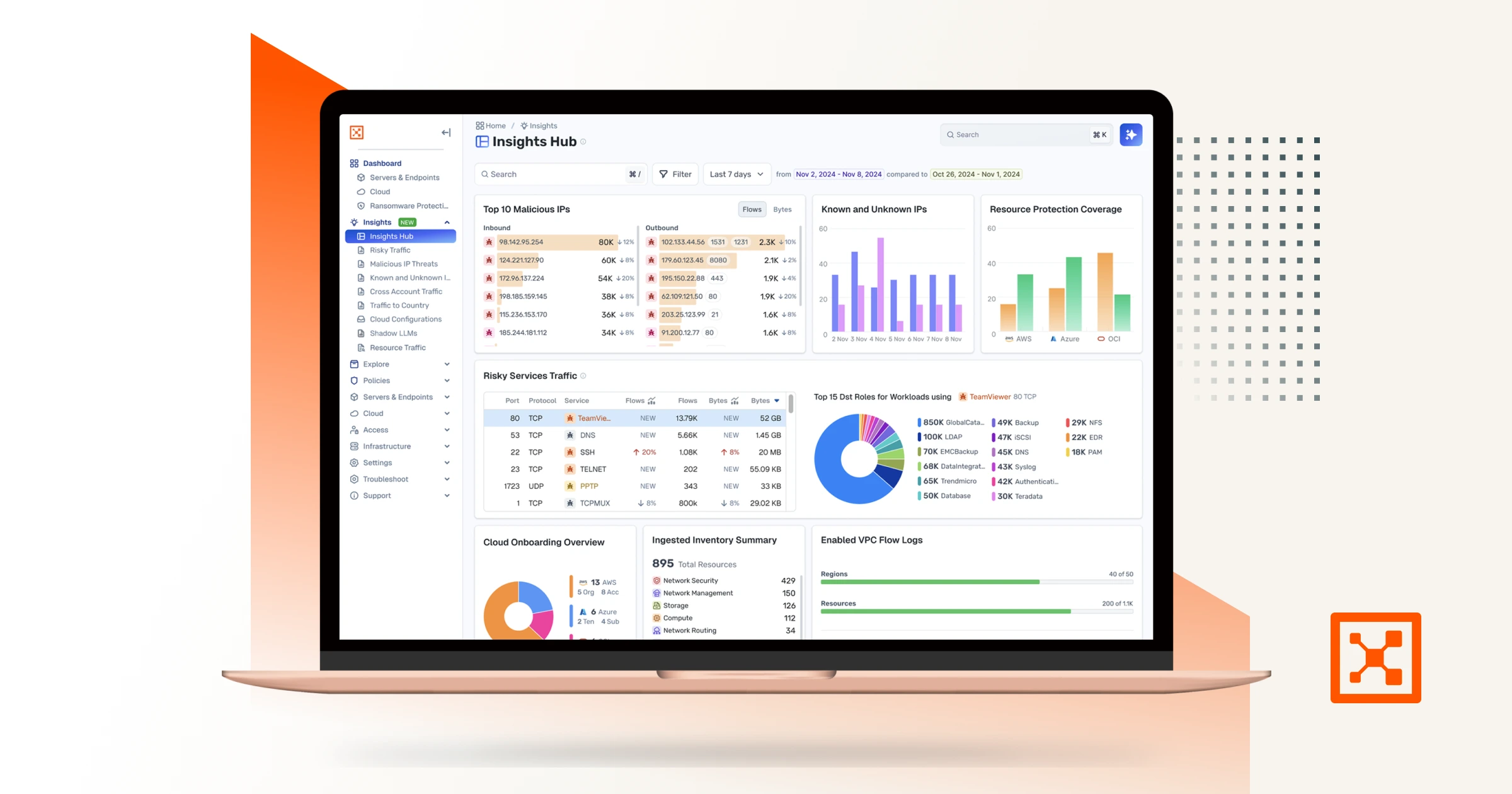

Wie Cloud-Erkennung und -Reaktion mit Illumio Insights Ihnen helfen, konform zu bleiben

Erfahren Sie, wie Cloud-Erkennung und -Reaktion mit Illumio Insights Ihnen helfen, die Anforderungen von GDPR, HIPAA, PCI DSS und DORA durch bessere Transparenz und schnellere Reaktion zu erfüllen.

%20(1).webp)

Mehr als nur ein Audit: Kontinuierliche Compliance mit Illumio + ServiceNow erreichen

Erfahren Sie, wie risikobasierte Mikrosegmentierung mit Illumio und ServiceNow die Cyberresilienz stärkt und kontinuierliche Compliance in Echtzeit ermöglicht.

.webp)

Zwei Verstöße, eine Bank: Lehren aus der ICBC-Cyberkrise

Erfahren Sie wichtige Lehren aus der ICBC-Cyberkrise, bei der zwei große Sicherheitsverletzungen – Ransomware in den USA und ein Datendiebstahl in London – systemische Schwachstellen im globalen Banking aufdeckten.

Wie die ISO 27001-Zertifizierung von Illumio die Sicherheit Ihrer Lieferkette stärkt

Erfahren Sie, was die Zertifizierungen ISO 27001 und ISO 27701 von Illumio für die Cyber-Resilienz und die Sicherheit der Lieferkette unserer Kunden bedeuten.

BT und Illumio: Vereinfachung der DORA-Compliance

Erfahren Sie, wie Sie die Cyber-Resilienz erhöhen, IKT-Risiken managen und Ihr Finanzinstitut auf die DORA-Compliance-Frist im Januar 2025 vorbereiten können.

Vorbereitung auf DORA: Einblicke von 2 Experten für Cybersicherheits-Compliance

Tristan Morgan, Managing Director of Cybersecurity bei BT, und Mark Hendry, Digital Services Partner bei Evelyn Partners, erhalten Einblicke in die DORA-Compliance.

So erreichen Sie DORA-Konformität mit Illumio

Lernen Sie die drei Tools kennen, die in der Illumio Zero Trust Segmentation (ZTS) Platform verfügbar sind und Ihnen helfen, DORA-Compliance aufzubauen.

Die Sicherheitsrichtlinien NIS2 und DORA der EU: Was Sie wissen müssen

Erfahren Sie mehr über die 3 Möglichkeiten, wie Illumio Zero Trust Segmentation dazu beitragen kann, NIS2- und DORA-Compliance zu erreichen.

5 Gründe, warum Ihr Prüfer die Mikrosegmentierung lieben wird

Auditoren erfüllen eine wichtige Aufgabe für jedes Informationssicherheitsteam. Die Außenperspektive gibt der gesamten Organisation die Möglichkeit, ausgesprochene und unausgesprochene Annahmen darüber zu hinterfragen, wie Dinge funktionieren und funktionieren sollten und wie die Organisation gesichert ist.

Wie Cathay Pacific mit Illumio die Segmentierung und den Compliance-Erfolg beschleunigte

Sehen Sie sich dieses Video mit Kerry Peirse an, in dem er erklärt, wie Cathay Pacific die Mikrosegmentierung in weniger als 3 Monaten implementiert hat. Stoppen Sie die seitliche Bewegung, erfüllen Sie Compliance-Anforderungen.

Verständnis der EU-Compliance-Mandate: Telekommunikation-5G und darüber hinaus

In Teil 5 dieser Serie untersuchen wir die erweiterte Angriffsfläche, die 5G mit sich bringt, sowie die sich schnell weiterentwickelnden Compliance-Anforderungen für die Telekommunikation.

Verwandte Ressourcen

Illumio + Netskope für DORA-Konformität

Erfüllen Sie die wichtigsten DORA-Anforderungen mit dem Illumio-Plugin für Threat Exchange, das Teil von Netskope Cloud Exchange ist.

.webp)

Strategien für DORA-Compliance: Die Schlüsselrolle der Mikrosegmentierung

Die Frist für den EU-Finanzsektor läuft im Januar 2025 ab. Ist Ihr Unternehmen vorbereitet?

Le gouvernement met en œuvre Zero Trust pour un avenir plus sûr

Webinaire du panel d'experts de FedInsider sur Zero Trust

Einhaltung der Datenschutzgesetze der Golfstaaten

Illumio Zero Trust Segmentation hilft Unternehmen, sensible Daten zu schützen und neue Datenschutzbestimmungen in den Golfstaaten einzuhalten.

Mapping von Illumio auf die Zero-Trust-Architektur NIST SP 800-207

Erfahren Sie, wie die Komponenten von Illumio Core und Illumio Edge den logischen Kernkomponenten der NIST Zero Trust Architecture zugeordnet werden.

TCO für PCI-Segmentierung: Hardware-Firewalls vs. Illumio Core

Verschaffen Sie sich einen Vergleich der Gesamtbetriebskosten zwischen Hardware-Firewalls und Illumio Core zur Unterstützung der PCI-Segmentierung.

Gehen Sie von einer Sicherheitsverletzung aus.

Minimieren Sie die Auswirkungen.

Erhöhen Sie die Resilienz.

Sind Sie bereit, mehr über Zero Trust-Segmentierung zu erfahren?