Illumio Insightsでクラウド内の横方向の移動を検知・抑制

クラウドの導入が急増しており、それに伴い新たな脅威の波も生じています。

攻撃者は単に「侵入」するだけではありません。攻撃者はネットワーク内を可能な限り高速に移動し、広大なクラウド インフラストラクチャ全体で価値の高い資産を探します。この戦術はラテラルムーブメントと呼ばれ、検出して阻止するのが最も難しいセキュリティ侵害の 1 つです。

従来の脅威検出と対応では不十分です。アラート疲れ、サイロ化されたツール、盲点により、セキュリティ チームは慌てふためく一方で、悪意のある攻撃者が東西トラフィックを通じて静かに侵入することになります。

朗報としては、人工知能 (AI) を搭載した新世代の検出および対応ツールがゲームを大きく変えつつあることです。

この記事では、ラテラルムーブメントとは何か、それが今日の脅威の状況においてなぜそれほど重大なリスクなのか、AI がどのように異常の検出と攻撃者の封じ込めに役立つのか、そして Illumio Insights がよりスマートな方法である理由について説明します。

横方向の移動とは何ですか?

攻撃者が環境にアクセスした場合、通常、最初のステップはデータの窃取やランサムウェアの実行ではありません。

その代わりに、彼らは詮索します。攻撃者は接続をスキャンし、権限の昇格を試み、セキュリティ制御のギャップを悪用して環境の奥深くまで侵入します。

これは横方向の移動であり、最初の足場が確立されると、ワークロード間を横方向に移動することです。

鍵のかかっていない窓から侵入する泥棒のようなものだと考えてください。彼らは最初に目にしたものを掴むわけではありません。彼らは探索し、ドアをテストし、最終的に奥の寝室で最も貴重な品物が入った金庫を見つけます。

クラウド環境では、「安全」とは次のようなものを指します。

- 顧客の個人情報を含むデータベース

- シークレットとトークンを使用したDevOpsパイプライン

- ビジネス運営に不可欠なSaaS統合

攻撃者の目的は永続性と特権の獲得です。横方向の移動は、両方への道です。

クラウド内での横方向の移動を検知するのがなぜ難しいのか

セキュリティ チームは、南北トラフィック (ユーザーとインターネット間の入出力フロー) を確実に捕捉できます。しかし、東西トラフィック、つまりハイブリッド環境内でのワークロード間のやり取りは別の話です。

クラウド内での横方向の移動を検出するのが非常に難しい理由は次のとおりです。

- 死角が増えます。常に変化するクラウド ワークロードが絶えず現れたり消えたりします。状況に応じて変化する一貫したセキュリティがなければ、攻撃者はそのギャップを悪用することができます。

- アラートが山積みです。何千もの信号を生成するツールでは、多くの場合、ノイズと真の新たな脅威を区別することができません。これにより、セキュリティ オペレーション センター (SOC) チームのアラート疲れが生じ、重要なアラートを見逃す可能性が高まります。

- 異常は目に見えやすい場所に隠れています。スマートな行動分析がなければ、疑わしいユーザーアクティビティは通常のトラフィックと同じように見えます。攻撃者は検出を避けるために、長期間クラウド環境の影に隠れることができます。

- アイデンティティが悪用される。盗まれた資格情報により、脅威の攻撃者は従来の防御を回避して内部者のように行動できます。ログインが正当なものであるように見え、攻撃者がセキュリティを突破できる可能性があります。

- 従来のツールでは対応できません。従来の検出および対応ツールは、最新のクラウド インフラストラクチャ全体での横方向の移動を検出するように設計されていません。これにより、セキュリティ上のギャップや矛盾が生じ、攻撃者がそれを見つけて悪用することになります。

これまで以上にセキュリティ支出が増えているにもかかわらず、組織はハイブリッド クラウドのセキュリティ確保に苦労しています。悪意のある人物が壊滅的な攻撃を準備しながら、何週間も気付かれずに潜伏できるのも不思議ではありません。

今日最も人気のある検出および対応ツール

組織は、脅威の検出と対応のために複数のカテゴリのツールに依存しています。

SIEM

SIEM (セキュリティ情報およびイベント管理) は、環境全体からログとテレメトリを収集します。

膨大な量のデータのアーカイブ、アラートの相関関係の分析、コンプライアンスのサポートに最適です。しかし、実際には、SIEM は速度面で問題を抱えることが多いのです。

アナリストがログを詳しく調べる頃には、悪意のある攻撃者がすでに権限を昇格し、横方向に移動している可能性があります。

SIEM はリアクティブです。リアルタイム監視で何が起こっているかではなく、事後に何が起こったかを伝えます。

EDRとXDR

EDR (エンドポイント検出および応答) ツールは、プロセス、ファイルの変更、サーバーおよびデバイス上のユーザー アクティビティの追跡など、エンドポイント アクティビティに重点を置いています。

これらは、ランサムウェアや、ラップトップにマルウェアを送り込むフィッシング攻撃に対して非常に効果的です。しかし、クラウド インフラストラクチャ全体で横方向の移動が発生すると、EDR はエンドポイントを超えて攻撃者を追跡できないことがあります。

XDR (拡張検出および対応) プラットフォームは、電子メール、ID、エンドポイント全体の可視性を拡張しますが、クラウド内の東西トラフィックの検出には依然として盲点が存在します。

NDR

NDR (ネットワーク検出および応答) ソリューションは、ネットワーク フローを監視し、動作分析と機械学習を適用してトラフィックの異常を検出します。特に、異常な横方向の通信や隠れたコマンド アンド コントロール チャネルを見つけるのが得意です。

ただし、ワークロードが絶えず増加および減少する弾力性のある一時的なクラウド環境では、NDR は規模と複雑さによって困難に陥る可能性があります。攻撃者は、ネットワーク トラフィックの通常のパターンに溶け込み、最も高性能なフィルターさえもすり抜けることができます。

IAMとPAM

横方向の移動のほとんどは侵害された資格情報に依存するため、IAM (ID およびアクセス管理) および PAM (特権アクセス管理) ツールが重要です。これらは、セキュリティ制御の強化、最小限の権限の管理、チェックされていない権限の昇格の防止に役立ちます。

しかし、有効なアカウントを乗っ取った後に攻撃者が何を行うかについては、可視性が提供されません。言い換えれば、初期の不正使用はブロックできますが、アクセスが確立されると、脅威アクターの下流の活動を見逃してしまうことがよくあります。

SOAR

SOAR (セキュリティ オーケストレーション、自動化、および対応) プラットフォームは、ワークフローを自動化することでクラウド侵害への対応を高速化するように設計されています。これらは SIEM、EDR、その他のツールと統合され、脅威が検出されたときにプレイブック(アカウントの無効化やホストの分離など)をトリガーします。

ただし、SOAR の有効性は、SOAR に送られる検出の品質に完全に依存します。上流ツールが横方向の移動で検出された異常を認識しない場合、SOAR はそれに対応できません。

CSPMとCNAPP

CSPM (クラウド セキュリティ ポスチャ管理) やCNAPP (クラウド ネイティブ アプリケーション保護プラットフォーム)などのクラウド ネイティブ ツールは、クラウド環境の構成とコンプライアンスに重点を置いています。サービスとワークロード全体にセキュリティ ベースラインが確実に確立されるようにすることで、リスクを軽減します。

誤った構成を防ぐためには不可欠ですが、そのほとんどは、アクティブな脅威アクターがハイブリッド クラウド内を横方向に移動するのを阻止するようには構築されていません。

AIがクラウドの検出と対応をいかに強化するか

各クラウド検出および応答ツールは、パズルのピースを提供します。欠けているのは相関関係です。つまり、膨大なデータセットを分析し、コンテキスト内で異常を検出し、ハイブリッド環境内で悪意のある行為者がどのように移動するかを理解する能力です。

ここで AI が状況を変えます。

ネットワーク セキュリティにおける AI への移行は不可欠です。攻撃者はすでに自動化しています。防御側は AI を活用して反撃する必要があります。

AI は、セキュリティ チームに次のことを迅速かつ自動的に実行する方法を提供します。

- 膨大な量のデータを分析します。AI は、人間のチームが管理できない規模でログ、フロー、テレメトリを処理できます。

- ネットワークをリアルタイムで監視します。フィッシング攻撃、ラテラルムーブメント、その他の動作を発生時に検出できます。

- 異常をより早く検出します。AI による行動分析により、従来のツールでは見逃されるリスクが明らかになります。

- リスクに基づいてアラートを優先順位付けします。アナリストは、大量のアラートだけでなく、最もリスクの高い攻撃パスを最初に確認します。

- 行動パターンを素早く認識します。AI は、環境全体にわたって悪意のある行為者や脅威の行為者の繰り返し発生する行動を識別します。

AIセキュリティグラフ:クラウドの隠れた攻撃経路をマッピング

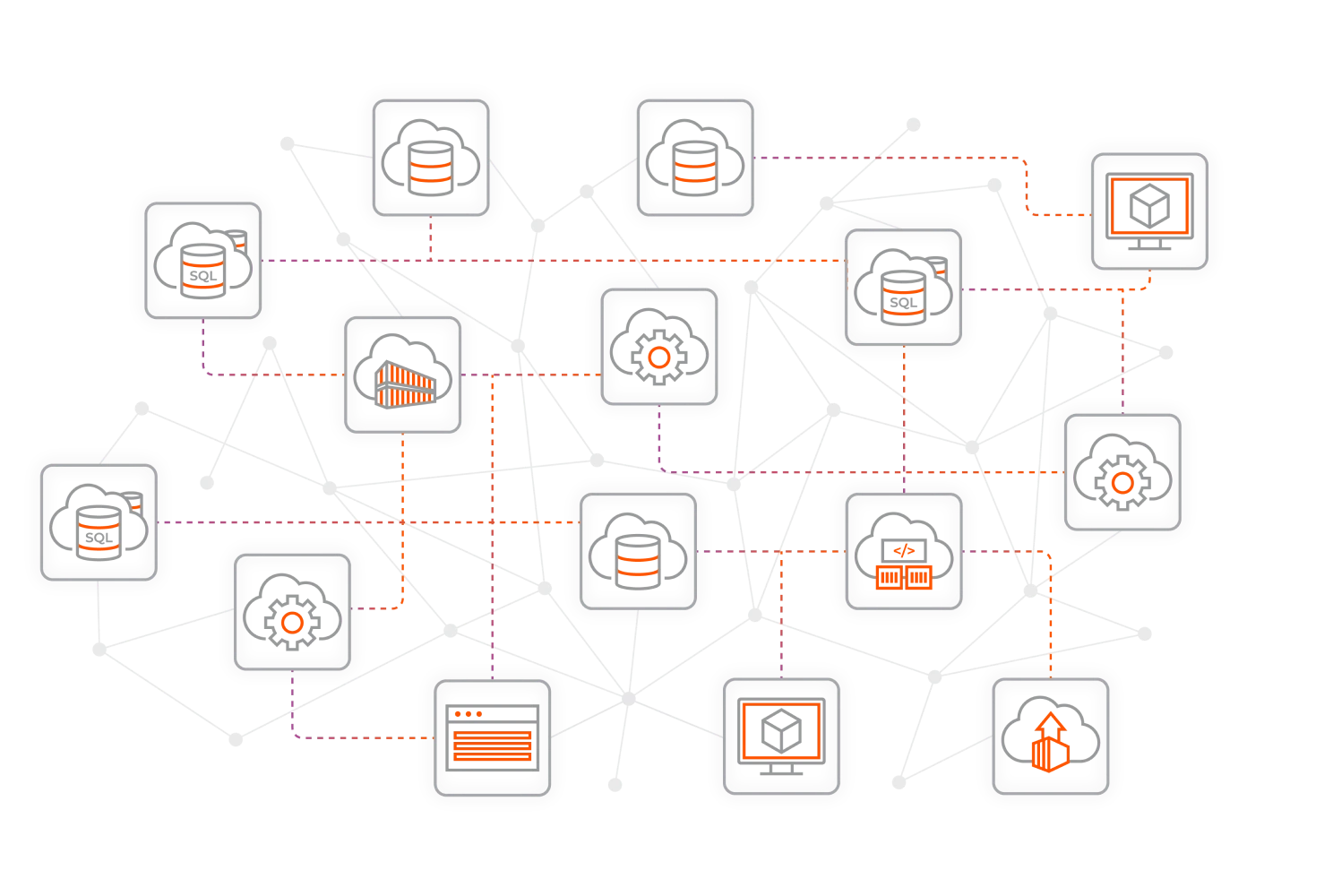

サイバーセキュリティにおける重要な AI イノベーションは、 セキュリティ グラフです。AI セキュリティ グラフは、クラウド インフラストラクチャの生きたマップを構築します。すべてのワークロード、ユーザー、通信を接続し、AI を使用して異常なパターンを強調表示します。

これにより、セキュリティ チームは次のことが可能になります。

- 大規模な東西トラフィックの検出

- コンテキスト内で検出された異常を確認する

- セキュリティ制御をテストするために「what-if」シナリオをシミュレートする

- 権限昇格の試みが成功する前にそれを発見する

- 侵入の潜在的な爆発半径を理解する

AI を活用することで、チームは事後対応型のアラートからプロアクティブなクラウド侵害対応に移行します。

Illumio Insights: AIを活用した侵害検出と封じ込め

ここでIllumio Insights が役立ちます。これは、自動セグメンテーションと AI 駆動型の脅威検出および対応を組み合わせた初のプラットフォームです。

Insights を使用すると、次のことが可能になります。

- AI 侵害検出:攻撃者が隠そうとする横方向の移動を検出します。

- 統合された可視性:ハイブリッド クラウド全体のすべてのワークロードとユーザー アクティビティをマッピングします。

- 異常検出: AI ベースの動作分析を使用して、リアルタイム監視で異常を特定します。

- 優先順位付けされた対応:最も重要な脅威アクターと攻撃パスを把握します。

- 自動封じ込め:ポリシーの適用により、危険な東西接続を即座にブロックします。

Insights では、AI セキュリティ グラフを活用することで、ネットワーク全体に広がる前にラテラル ムーブメント攻撃を確認し、理解し、優先順位を付けて、阻止することができます。

今日の脅威の状況において、Illumio Insightsが重要な理由

賭け金はかつてないほど高まった。脅威の攻撃者は急速に適応しており、 AI を活用した攻撃を使用して、クラウド インフラストラクチャに迅速かつ静かに侵入しています。

彼らはセキュリティ管理の隙間を悪用し、正常に見えるユーザーアクティビティ内で自分たちの動きを隠しています。

防御側は手動の方法だけでは対応できません。内部脅威の検出、AI 侵害の検出、膨大な量のデータをリアルタイムで分析できるツールには AI が必要です。

だからこそ、Illumio Insights が重要なのです。これにより、セキュリティ チームは AI を使用して大規模に検出された異常を明らかにし、侵害を即座に封じ込め、攻撃を阻止する能力に対する信頼を回復し、悪意のある行為者と対等に戦うことができるようになります。

動きを抑制し、結果をコントロールする

境界線は消えた。違反は避けられません。本当の問題は、ネットワーク内に侵入した攻撃者が移動するのを阻止できるかどうかです。

Illumio Insights ならそれが可能です。Insights は、クラウド セキュリティ用の AI とセグメンテーションを組み合わせることで、チームが異常を検出し、横方向の移動を抑制し、永続的な損害が発生する前に新たな脅威をシャットダウンできるようにします。

今日の脅威の状況では、すべての侵入を阻止できる組織が生き残るわけではありません。彼らは、横方向の動きをリアルタイムで検知し、阻止する人々です。

開始 イルミオインサイトの無料トライアル 今日。

.webp)

.webp)