ゼロトラストセキュリティ:最新のサイバー防御の究極ガイド

ゼロトラストセキュリティとは?

ゼロトラストセキュリティは、誰も自動アクセスできないことを意味します。人でも、デバイスでも、アプリでもありません。すでにネットワーク内にいても、接続しようとするたびに、すべてが彼らが誰であるかを証明する必要があります。

従来のセキュリティは、システム内のすべてを信頼できることを前提としています。しかし今日では、脅威はどこからでも、たとえ自分の壁の中であっても、どこからでも来る可能性があります。そのため、ゼロトラストは「決して信頼せず、常に検証する」という1つの核となるアイデアに基づいて取り組んでいます。この重要な戦略と、イルミオが組織を脅威から守るのにどのように役立つかを学びましょう。

従来のセキュリティが不十分な理由

ネットワークの周りに堀のある城のように壁を築くという従来のセキュリティ方法は、今日では機能していません。オフィスやデータセンターなど、すべてが 1 か所に収まっていた時代のために作られました。

しかし今では、クラウド、自宅、外出先など、あらゆる場所で仕事が行われています。そして、サイバー攻撃はさらに高度になっています。

レガシーセキュリティモデルの主な弱点:

- ネットワーク内の信頼が高すぎる。ハッカーが侵入すると、簡単に動き回り、データを盗んだり、ランサムウェアを拡散したりする可能性があります。

- 境界がなくなりました。人々はコーヒーショップ、コワーキングスペース、自宅で働いています。実際にはもう存在しない境界を守るのは難しいです。

- 内部関係者は損害を引き起こす可能性があります。すべての脅威が外部から来るわけではありません。場合によっては、実際のアクセス権を持つ誰かが害を及ぼしていることもありますが、古いツールがそれを見逃してしまうことがよくあります。

- クラウドは物事をより複雑にします。企業は大量のクラウド アプリとハイブリッド セットアップを使用しているため、誰が何をしているかを確認して制御することが困難になっています。

- VPNとファイアウォールは作業の速度を低下させます。すべてのトラフィックを 1 つのスポット経由でルーティングすると、パフォーマンスが低下し、単一障害点が残る可能性があります。

- ネットワークにリアルタイムの目はありません。従来のツールは時々チェックインします。動きの速い脅威を捕まえるには十分ではありません。

これがまさにゼロトラストがより良い方法である理由です。盲目的な信頼を取り除き、どこから来たかに関係なく、すべてのユーザー、デバイス、リクエストをチェックします。

ゼロトラストセキュリティの基本原則

ゼロトラストは、ユーザーがどこにいても、どのデバイスを使用していても、システムを安全に保つのに役立ついくつかの重要なルールに基づいて構築されています。

1. 常に確認する

誰かを一度チェックしただけで、永遠に入国させるわけではありません。すべてのユーザー、デバイス、ワークロードは、多要素認証 (MFA)、生体認証、リスクシグナルなどを使用して、自分が誰であるかを何度も証明する必要があります。目標は、ネットワークにアクセスするものが、常に本当に本人であることを確認することです。

2. 最小特権アクセスを強制する

信頼できるユーザーであっても、必要なものにのみアクセスし、 それ以上のものはアクセスできません。ゼロトラストは、ロールベースのアクセスなどのスマートツールを使用して、必要以上の権限を誰も持たないようにします。また、必要に応じて一時的なアクセスを許可し、その後それを取り除くことで、攻撃者が制御を獲得するのを防ぐことができます。

3. 侵害を想定する

ゼロトラストは攻撃を待つのではなく、攻撃を計画します。つまり、奇妙な動作を監視し、脅威を早期に発見し、被害が小さいことを確認する必要があります。リアルタイム監視と AI ツールは、攻撃が手に負えなくなる前に発見して阻止するのに役立ちます。

4. マイクロセグメンテーション

マイクロセグメンテーションは、ネットワークをより小さな部分に分割します。そうすれば、一つの地域が当たると攻撃者は自由に動けない。すべてが封じ込められたままになり、システム間では承認された接続のみが許可されます。マイクロセグメンテーションは、ゼロトラスト戦略の基礎です。

5. 継続的な監視と分析

ゼロトラストは、継続的な監視を使用して異常なアクティビティを検出します。機械学習は「普通」がどのようなものかを理解するのに役立つため、奇妙なものがすぐに目立ちます。つまり、脅威の検出と対応が迅速化されます。

6. ネットワーク全体にゼロトラストポリシーを適用する

それはあなたのネットワークだけの問題ではありません。ゼロトラストポリシーは、デバイス、ユーザー、アプリ、クラウドシステム間で機能する必要があります。自動化されたツールは、脅威がリアルタイムで変化するときに調整し、どこでも同じスマートルールを適用するのに役立ちます。

ゼロトラストセキュリティの実践

ゼロトラストクラウドセキュリティ

クラウドは物事を複雑にし、すべてが共有され、ワークロードは常に変化しています。ゼロトラストクラウドセキュリティは、実行場所に関係なく、各ワークロードをロックダウンして分離した状態に保ちます。つまり、ビジーで動きの速いクラウドでも、データは安全に保たれます。

ゼロトラストがクラウドセキュリティを強化する方法:

- アイデンティティおよびアクセス管理(IAM): すべてのアクセス要求は認証され、承認されます。

- ワークロードのセグメンテーション: クラウドアプリケーション間の横方向の移動を防ぎます。

- 暗号化と安全な通信: すべてのデータ転送がエンドツーエンドで暗号化されるようにします。

ゼロトラストデータセキュリティ

データは最も貴重な資産であり、ゼロトラストはそのように扱います。安全に保つには、次のような強力な保護が必要です。

- データを分類する: 機密データにタグを付けて追跡し、そのデータがどこにあるかを把握します。

- 厳格なアクセス制御を構築します。 適切な人だけがアクセスできるはずです。

- 暗号化の自動化: データは、静止しているときも、送信中でも、使用中でも暗号化されるため、常に保護されます。

ゼロトラストエンドポイントセキュリティ

リモートで働く人が増えるにつれ、ハッカーはラップトップや携帯電話を狙っています。ゼロトラストエンドポイントセキュリティは、次の方法でそれらを阻止するのに役立ちます。

- デバイスポスチャチェック: 準拠したデバイスのみがリソースにアクセスできるようにする。

- 行動モニタリング: エンドポイントでの異常なアクティビティの検出。

- アプリケーションのホワイトリスト: 不正なソフトウェアの実行を防止します。

ゼロトラストセキュリティフレームワーク

ゼロトラストセキュリティフレームワークは、実装に対する構造化されたアプローチを提供します。これも:

- ID およびアクセス管理 (IAM)

- マイクロセグメンテーション

- デバイスのセキュリティとコンプライアンス

- リアルタイムの脅威検出

イルミオがゼロトラストセキュリティを構築する方法

イルミオは、組織が速度を低下させることなく、マイクロセグメンテーションによって環境をロックダウンできるよう支援します。ゼロトラストセキュリティのトップ企業として、イルミオは、データセンター、クラウド、コンテナ、エンドポイントにまたがる攻撃が広がる前に攻撃を阻止するための強力なツールを提供します。

イルミオのゼロトラストセキュリティソリューションの主なソリューション:

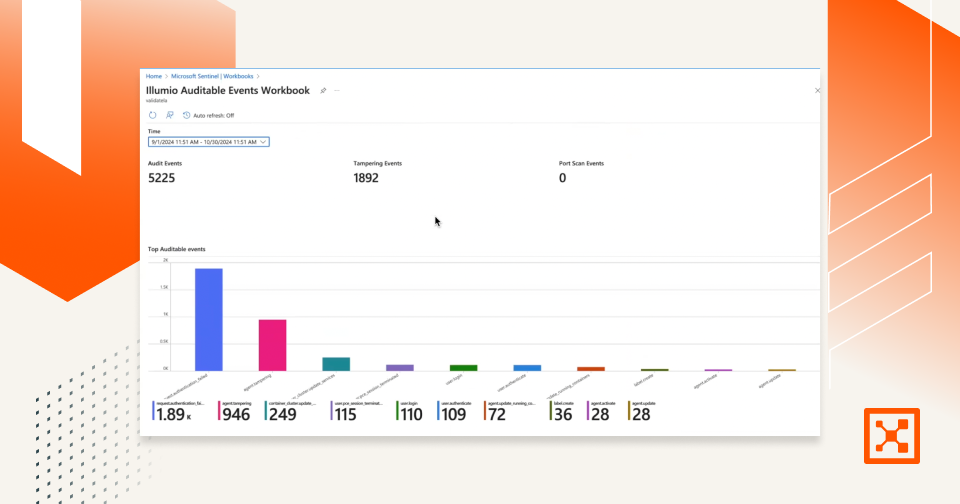

- イルミオの洞察: セキュリティチームは、リスクをより迅速に確認し、優先順位を付け、対処するために必要なリアルタイムのコンテキストを提供します。

- イルミオのセグメンテーション: ハイブリッドのマルチクラウド環境全体でワークロードを分離することで、攻撃の拡散を阻止します。

イルミオによるコンテナセキュリティ

コンテナは高速に拡張するのに最適ですが、セキュリティを確保するのは困難です。イルミオはそれを簡単にします。

- ワークロードのセグメンテーション: Kubernetes内にゼロトラストルールを適用して、適切なアプリのみが相互に通信できるようにします。

- 動的なポリシーの適用: コンテナーの変更に応じてセキュリティポリシーを自動的に更新します。

- リアルタイムの可視性: コンテナトラフィック内で何が起こっているかを示し、脅威を早期に阻止できます。

エンタープライズセキュリティチームへのプラスの影響

イルミオのゼロトラストセキュリティモデルを使用すると、次のことが実現します。

- 攻撃対象領域の縮小: マイクロセグメンテーションと厳格なアクセス制御により、脅威の拡散が制限されます。

- インシデント対応の迅速化: リアルタイムの可視性により、脅威の検出と軽減の取り組みが加速されます。

- 簡素化されたコンプライアンス: ゼロトラストは、GDPR、HIPAA、NISTなどの規制要件を満たすのに役立ち、監査を容易にし、コンプライアンスリスクを軽減します。

- 運用効率: セキュリティ ポリシーを自動化すると、手動介入が最小限に抑えられ、セキュリティ チームは優先度の高いタスクに集中できるようになります。

セキュリティ体制の改善: イルミオのゼロトラストソリューションを採用することで、組織は進化する脅威に対するサイバーセキュリティの回復力を強化します。

ゼロトラストセキュリティに関するよくある質問 (FAQ)

質問: 1.ゼロトラストは従来のセキュリティモデルとどう違うのですか?

従来のセキュリティモデルは境界防御に依存していますが、ゼロトラストは暗黙の信頼を前提とせず、厳格なアクセス制御を適用します。ゼロトラストは暗黙的な信頼を前提とせず、厳格なアクセス制御を適用します。

質問: 2. ゼロトラストセキュリティはランサムウェア攻撃を防ぐことができますか?

答える: はい、ゼロトラストは最小権限アクセスとマイクロセグメンテーションを実装することで、ランサムウェアの拡散を阻止します。

質問: 3. ゼロトラストから最も恩恵を受ける業界は何ですか?

答える: 金融サービス、医療、政府、および機密データを扱うあらゆる組織は、大きなメリットを得ています。

質問: 4. ゼロトラストセキュリティの実装には費用がかかりますか?

答える: 初期導入は複雑になる可能性がありますが、侵害防止による長期的なコスト削減により、投資する価値があります。

質問: 5. ゼロトラストはリモートワーカーをどのように保護しますか?

答える: ゼロトラストエンドポイントセキュリティは、アクセスを許可する前に、リモートデバイスがセキュリティポリシーに準拠していることを確認します。

質問: 6.ゼロトラストにおいてマイクロセグメンテーションはどのような役割を果たしますか?

答える: マイクロセグメンテーションはワークロードを分離し、攻撃者による横方向の移動を防ぎます。

質問: 7. ゼロトラストセキュリティはクラウド環境に適用できますか?

答える: はい、ゼロトラストクラウドセキュリティは、クラウドワークロード全体に厳格なアクセス制御を適用します。

質問: 8. イルミオはゼロトラストセキュリティをどのように実現しますか?

答える: Illumioは、セグメンテーション、エンドポイントセキュリティ、リアルタイムの可視性を提供して、ゼロトラストポリシーを適用します。

質問: 9. ゼロトラストセキュリティはユーザーエクスペリエンスに影響を与えますか?

答える: ゼロトラストを正しく実装すると、大きな混乱を引き起こすことなくセキュリティが強化されます。

結論

ゼロトラストは、組織が今日の急速に変化する脅威に対応する強力な防御を構築するのに役立ちます。イルミオのような企業が先頭に立ち、ゼロトラストをこれまで以上に簡単かつ強力に実行できるようになりました。

.png)

%20(1).webp)

%20(1).webp)

.webp)