Einblicke in den F5-Datendiebstahl: Was er uns über staatlich geförderte Cyberangriffe lehrt

Staatlich geförderte Cyberangriffe haben sich weit über staatliche Ziele hinaus ausgedehnt und erreichen nun jeden Wirtschaftssektor.

Ursprünglich hauptsächlich auf Cyberspionage ausgerichtet, umfassen diese Operationen mittlerweile auch zerstörerische Angriffe auf kritische Infrastrukturen. Oft arbeiten sie mit Cyberkriminellen-Gruppen zusammen.

Diese Angreifer sind geduldig, heimtückisch und gut finanziert. Sie nutzen Zero-Day-Sicherheitslücken aus. Sie bewegen sich seitlich durch Netzwerke. Und das Schlimmste daran ist, dass sie monatelang unentdeckt bleiben können.

Die Cybersicherheitsbranche hat große Fortschritte bei der Unterstützung von Sicherheitsteams bei der Abwehr dieser hochentwickelten Angriffe erzielt. Doch wie viele Verteidiger wissen tatsächlich, wer derzeit in ihrem Nachlass aktiv ist? Und wie viele können erkennen, welche riskanten Kombinationen bereits ausgenutzt wurden und noch aktiv sind?

Sobald Angreifer Zugang erlangt haben, können sie sich schnell ausbreiten. Und auch die Verteidigung am Spielfeldrand kann nicht alle Angriffe stoppen.

Ein kürzlich aufgetretener, aufsehenerregender Datendiebstahl beim Sicherheitsanbieter F5 dient als Paradebeispiel. Es ist ein Paradebeispiel dafür, wie ein einziger Zugangspunkt Angreifern Zugriff auf wertvolle Ressourcen verschaffen kann, selbst innerhalb eines ausgereiften und gut finanzierten Sicherheitsprogramms.

Um zu verstehen, was diesen Verstoß so aufschlussreich macht – und was er über die heutigen staatlich geförderten Kampagnen aussagt – wollen wir ihn genauer betrachten. Wir werden Folgendes untersuchen:

- Wie es sich zugetragen hat

- Was es über moderne Angriffe von Nationalstaaten aussagt

- Wie Illumio Insights dabei helfen kann, sie schneller zu erkennen, einzudämmen und zu stoppen

Was wir über den F5-Datenschutzverstoß wissen

Der im August 2025 entdeckte Sicherheitsverstoß wurde von der Bedrohungsgruppe UNC5221 verübt. Die Gruppe steht im Verdacht, Verbindungen nach China zu haben und ist für den Einsatz fortschrittlicher Taktiken bekannt.

UNC5221 wurde in die Wissensumgebungen für Produktentwicklung und Engineering von BIG-IP von F5 integriert. Die Angreifer stahlen den Quellcode von BIG-IP, Details zu nicht offengelegten Schwachstellen (die nicht kritisch oder nicht aus der Ferne ausnutzbar waren) sowie einen kleinen Teil der Kundenkonfigurationsdaten.

Es gibt keine Hinweise darauf, dass die Angreifer den Code manipuliert haben. Die gestohlenen Sicherheitsdaten könnten jedoch zukünftige Zero-Day-Exploits ermöglichen.

Nach dem Sicherheitsvorfall leitete F5 einen Reaktionsplan ein. Betroffene BIG-IP-Kunden erhielten ein einjähriges Angebot für CrowdStrike Falcon Endpoint Detection and Response (EDR)-Schutz.

Wie Illumio Insights helfen kann

Die Überwachung Ihres F5-Immobilienbestands mit CrowdStrike ist ein wichtiger erster Schritt. Es wird aber nicht zeigen, wie sich der Ost-West-Verkehr verhält, und es werden keine riskanten Dienste über Subnetze, virtuelle private Clouds (VPCs) und virtuelle Netzwerke (VNets) hinweg aufgedeckt. Und es wird auch nicht dabei helfen, Angreifer aufzuhalten, wenn sie sich seitlich in Ihrem Netzwerk bewegen .

Sobald Angreifer Zugriff erlangt haben, bewegen sie sich über Workloads, Subnetze und virtuelle Netzwerke hinweg. Das größte Risiko liegt im Ost-West-Verkehr. Das ist die interne System-zu-System-Kommunikation, die die meisten Verteidigungssysteme übersehen.

Und das ist der Grund, warum es wichtig ist: Wenn man den Ost-West-Verkehr nicht sehen oder seinen Kontext nicht verstehen kann, kann man ihn nicht kontrollieren. Ohne umfassende Beobachtbarkeit und Kontext können sich Angreifer frei in Ihrer Umgebung bewegen.

Doch mithilfe von Sicherheitsgraphen lassen sich Erkenntnisse über Ihre gesamte IT-Infrastruktur gewinnen, versteckte Risiken aufdecken, bevor sie ausgenutzt werden, und bösartiges Verhalten schnell erkennen, um dessen Auswirkungen zu minimieren.

Hier erfahren Sie, wie Sie Illumio Insights nutzen können, um Angriffe wie den F5-Datendiebstahl zu verhindern und einzudämmen.

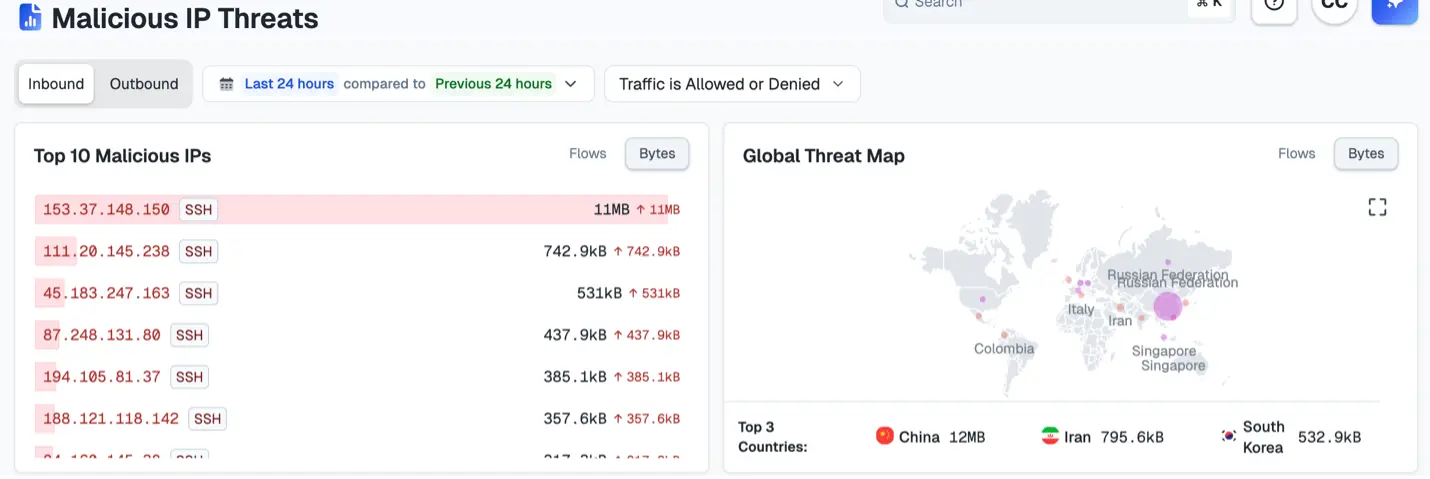

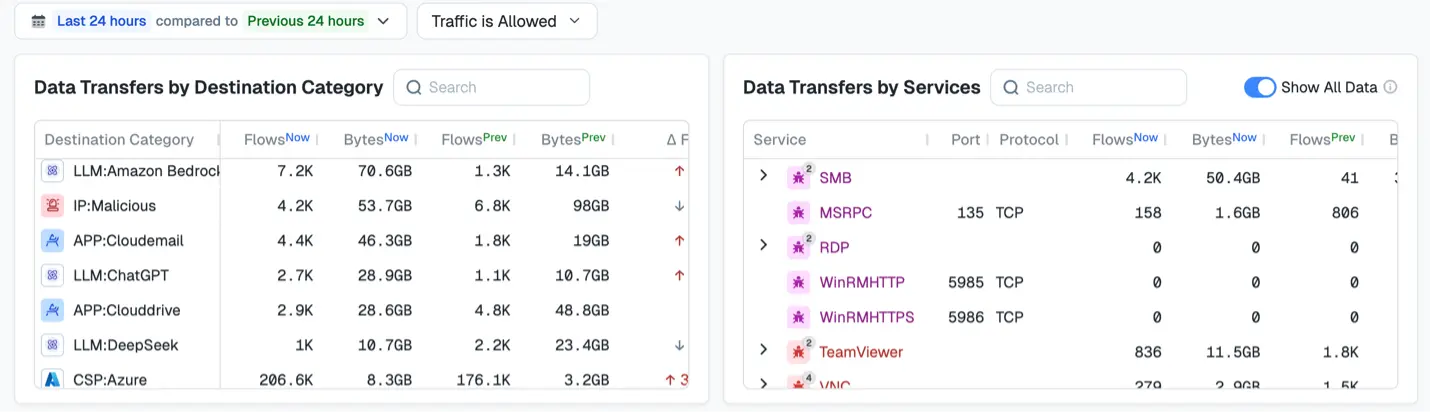

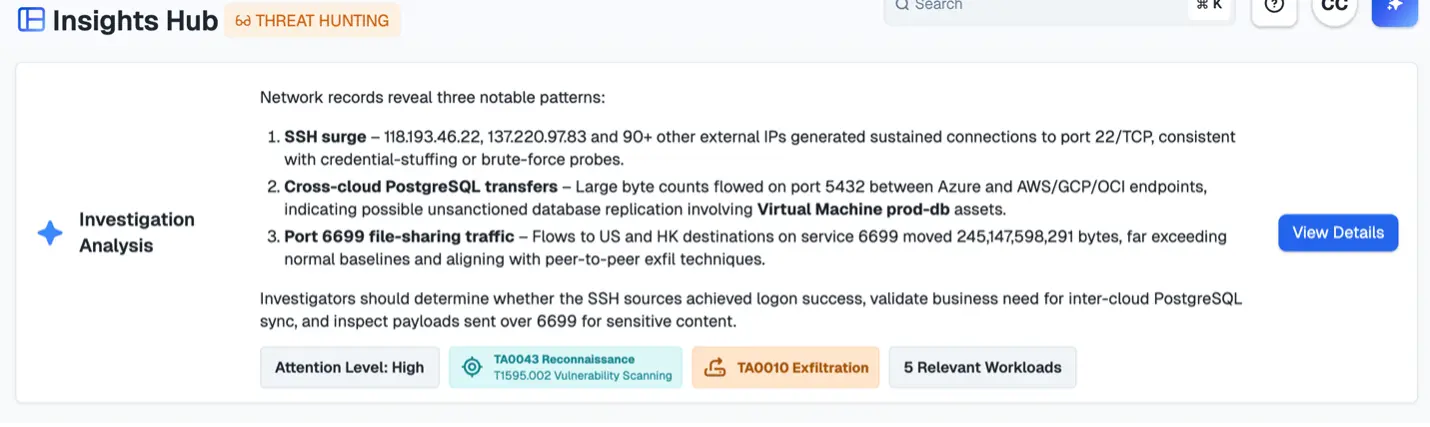

Schritt 1: Überprüfen Sie die Verbindungen schädlicher IP-Adressen im Insights Hub.

Bösartige IP-Adressen sind oft die ersten Anzeichen einer Kompromittierung. Insights nutzt Bedrohungsdaten, um bekannte Schadsoftware-Akteure und verdächtige externe Verbindungen zu kennzeichnen.

Die Überprüfung dieser Informationen hilft Ihnen dabei:

- Frühe Aufklärungs- oder Führungs- und Kontrollaktivitäten (C2) erkennen

- Priorisierung der Ermittlungen nach Bedrohungsschwere

- Identifizieren Sie Workloads, die mit risikoreichen Zielen kommunizieren.

Zusammen ergeben diese Erkenntnisse ein Frühwarnsystem. Sie helfen Ihnen, potenzielle Sicherheitslücken zu erkennen, bevor sie sich ausweiten.

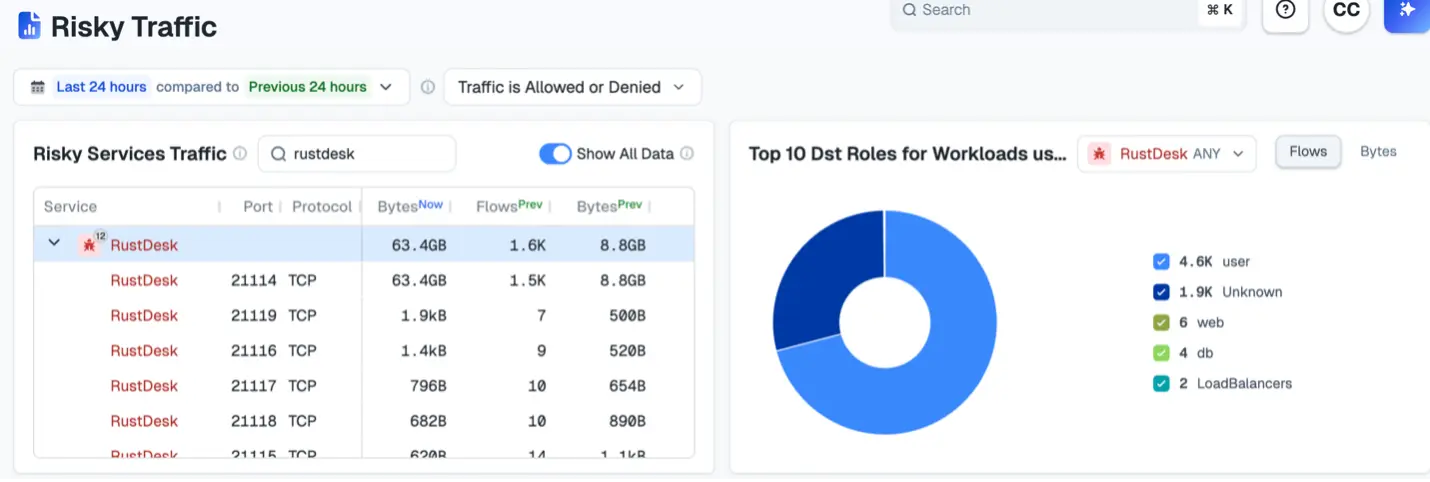

Schritt 2: Alle risikobehafteten Dienste bewerten

Angreifer zielen häufig auf Fernzugriffswerkzeuge ab, um sich lateral im Netzwerk auszubreiten oder höhere Berechtigungen zu erlangen. Überprüfen Sie regelmäßig, wie diese Dienste genutzt werden, damit Sie Folgendes können:

- Erkennen Sie unbefugte Zugriffsversuche oder ungewöhnliche Anmeldemethoden.

- Entdecken Sie Schatten-IT oder unsichere Fernzugriffstools, die nicht in Ihre Umgebung gehören.

- Verfolgen Sie die Veränderungen der Nutzung im Laufe der Zeit.

Der Vergleich der Aktivitäten im Zeitverlauf hilft Ihnen, die normale Basislinie Ihres Netzwerks zu verstehen und Anomalien, die auf eine Kompromittierung hindeuten könnten, schnell zu erkennen.

Ein plötzlicher Anstieg der Secure Shell-Protokoll-Verbindungen (SSH) könnte beispielsweise auf ein Problem hinweisen. Der Vergleich stellt außerdem eine Verbindung zwischen verdächtigen Aktivitäten und bekannten Vorfällen oder Warnmeldungen her und liefert so wertvollen Kontext für die Ermittlungen.

Im folgenden Beispiel ist die Rustdesk-Konnektivität in den letzten 24 Stunden sprunghaft angestiegen. Das ist eine klare Anomalie, die es wert ist, genauer untersucht zu werden.

Der KI-Sicherheitsgraph liefert wichtigen Kontext, indem er sowohl den Datenverkehr als auch dessen Beziehungen aufzeigt. Das wirft wichtige Fragen auf. Warum stellt Rustdesk eine Verbindung zu Ihrer Benutzerumgebung her? Und handelt es sich bei dieser Aktivität um ein legitimes Verhalten oder um ein Zeichen von Kompromissbereitschaft?

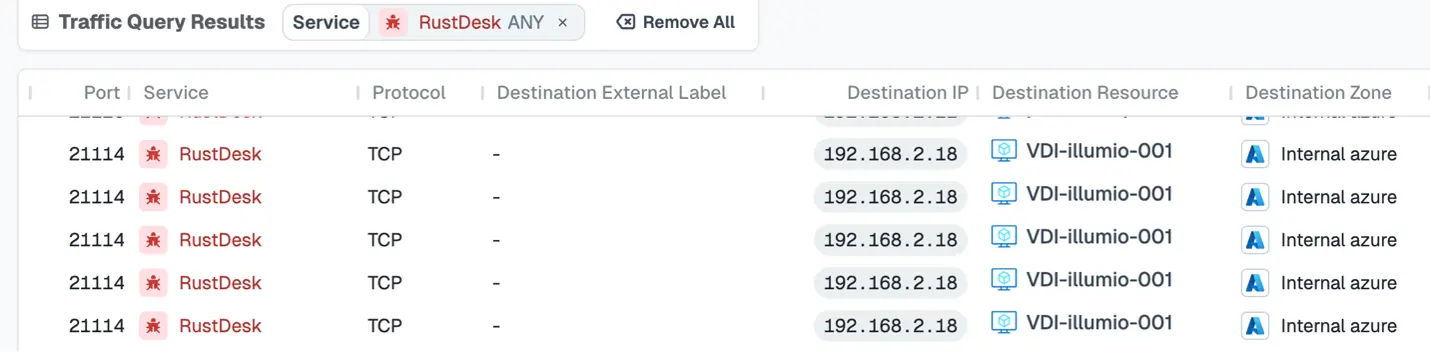

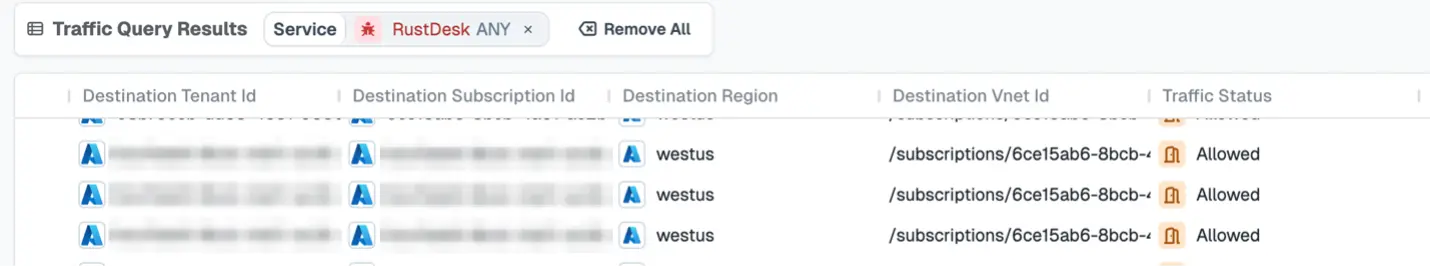

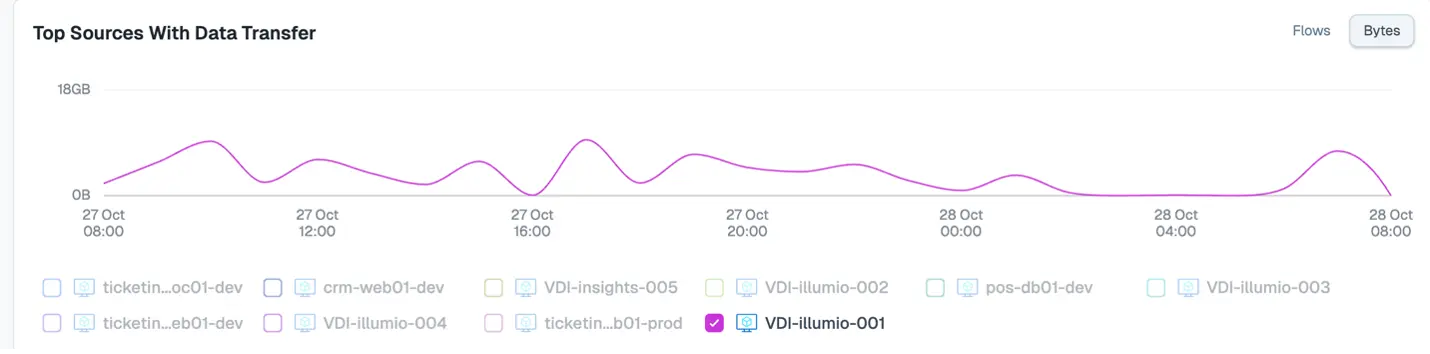

Als nächstes können wir die hier fragliche Arbeitslast auf unsere virtuelle Desktop-Infrastruktur (VDI) eingrenzen: VDI-Illumio-001.

Und wir können sehen, ob der Datenverkehr irgendwelche Sicherheitskontrollen umgangen hat.

Schritt 3: Datenübertragung der Arbeitslast auswerten

Der Vergleich der Datenübertragungsmengen über verschiedene Zeiträume hinweg – beispielsweise der letzten 24 Stunden im Vergleich zu den vorangegangenen 24 Stunden – hilft dabei, ungewöhnliche Spitzen oder Muster zu erkennen. Dies könnte auf Datendiebstahl oder die Vorbereitung eines Ransomware- Angriffs hindeuten.

Dieser Schritt hilft uns in dreierlei Hinsicht. Zunächst werden Basiswerte erstellt, indem das normale Volumen und die Richtung der Datenflüsse ermittelt werden. Es liefert außerdem Kontextinformationen für Überweisungen an externe oder nicht vertrauenswürdige Ziele. Schließlich deckt es Peer-to-Peer-Datenverkehr auf, der möglicherweise die Perimeterkontrollen umgeht.

Indem Sie diese Daten mit bekannten Angriffszeitpunkten – wie beispielsweise dem F5-Datenleck – abgleichen, können Sie nachvollziehen, wie sich die Aktivitäten entwickelt haben, die Schritte des Angreifers nachverfolgen und Ihre Untersuchung schnell fokussieren. Sie können nachverfolgen, wann die Übertragungen begonnen haben und ob sie mit verdächtigen Anmeldungen oder riskanten Aktivitäten wie der Nutzung des Remote Desktop Protocol (RDP) oder Rustdesk übereinstimmen.

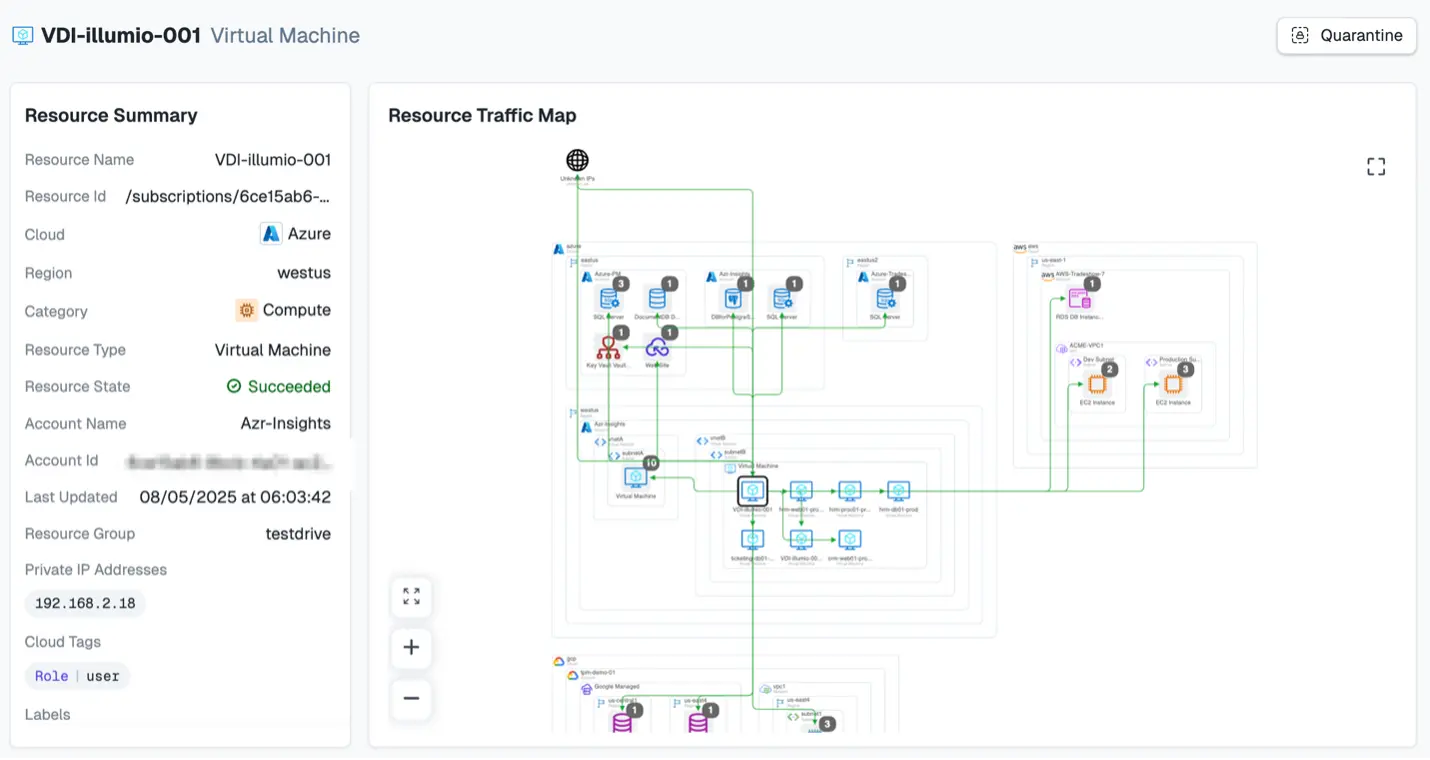

Schritt 4: Verwenden Sie den Ressourcengraphen, um verdächtigen Datenverkehr zu identifizieren.

Der Ost-West-Verkehr wird leicht übersehen. Es ist jedoch entscheidend für die Erkennung seitlicher Bewegungen.

Das Insights-Ressourcendiagramm hilft Ihnen dabei:

- Visualisieren Sie, wie Workloads, VPCs, VNets und Services miteinander verbunden sind.

- Unerwartete Verbindungen zwischen verschiedenen Umgebungen erkennen, beispielsweise zwischen Entwicklung und Produktion.

- Identifizieren Sie Workloads, die Ihre Segmentierungsrichtlinien umgehen.

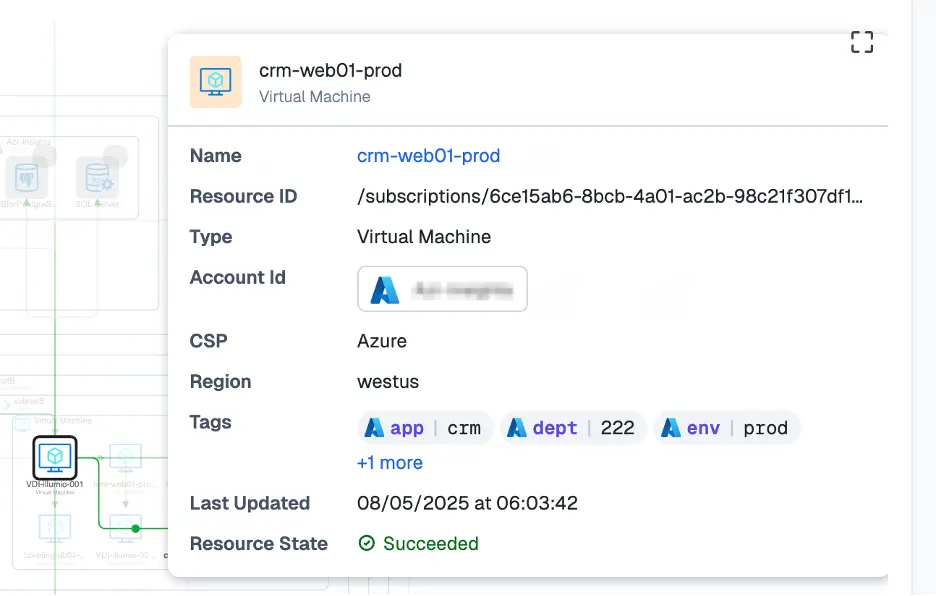

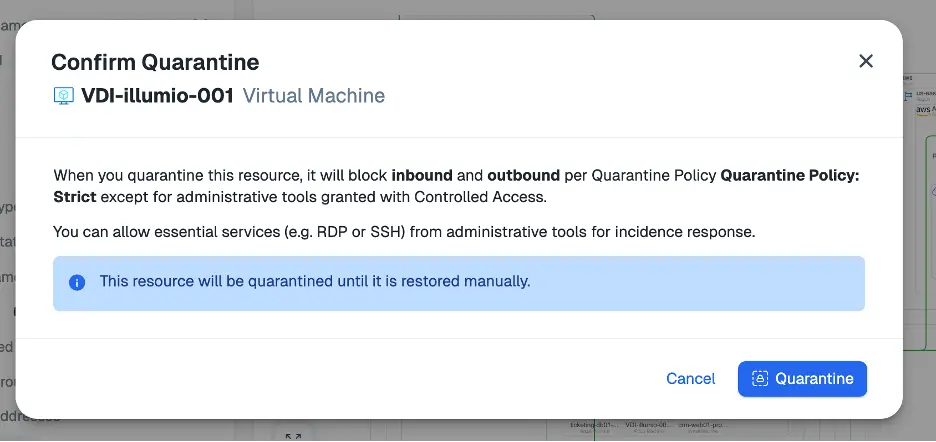

In Insights können wir unsere VDI-Workload, die eingehenden Rustdesk-Traffic aufwies, genauer untersuchen. Beachten Sie die Schaltfläche „Quarantäne“ oben rechts im Screenshot: Sie werden sie im nächsten Schritt verwenden.

Insights liefert Ihnen den Kontext, den Sie benötigen, um die potenziellen Auswirkungen zu beurteilen. Fragen Sie sich: Haben wir unbefugten Zugriff auf das CRM-System (Customer Relationship Management) oder auf Kundendatensätze?

Schritt 6: Nutzen Sie die Eindämmung mit einem Klick, um die Ausbreitung des Angriffs zu begrenzen und die forensische Analyse zu unterstützen.

Wenn Sie verdächtige Aktivitäten feststellen – wie beispielsweise einen plötzlichen Anstieg der Rustdesk-Verbindungen oder ungewöhnlichen Ost-West-Verkehr – ist Zeit von entscheidender Bedeutung.

Die traditionelle Eindämmung erfordert oft manuelle Firewall-Änderungen oder eine komplexe Orchestrierung, die Stunden oder sogar Tage dauern kann.

Die Eindämmung mit einem Klick – zugänglich über die Schaltfläche „Quarantäne“ – ändert diese Dynamik. Es ermöglicht Sicherheitsteams, kompromittierte Workloads sofort zu isolieren, ohne die übrige Systemumgebung zu beeinträchtigen.

Mit der Ein-Klick-Containment-Funktion können Sie:

- Seitliche Bewegungen sofort stoppen. Verhindern Sie, dass Angreifer tiefer in Ihre Umgebung eindringen oder auf sensible Arbeitslasten zugreifen .

- Forensische Beweise sichern. Die Isolation hält das kompromittierte System für die Untersuchung intakt und unterbindet gleichzeitig aktive Bedrohungen.

- Den Explosionsradius verringern. Beschränken Sie die Auswirkungen auf eine einzelne Arbeitslast anstatt auf ganze Segmente oder Anwendungen.

- Reaktionsbeschleunigung. Verwandeln Sie einen mehrstufigen, manuellen Prozess in eine einzige, entscheidende Aktion.

Schritt 7: Nutzen Sie den Insights Agent, um Untersuchungsberichte zu überprüfen und zu generieren.

Stellen Sie sich einen digitalen Assistenten vor, der Ihren gesamten Ermittlungsprozess beschleunigt. Der Insights Agent ist Ihr schnellster Weg zu Klarheit und zur Eindämmung von Sicherheitsvorfällen.

Das macht es so wirkungsvoll:

- Automatisierte Untersuchung. Der Agent überwacht kontinuierlich Netzwerkdaten und Workload-Kommunikation im Cloud-Maßstab. Durch die Anwendung eines KI-Sicherheitsgraphen werden Vorgänge in Ihrer gesamten Infrastruktur sofort korreliert, um Bedrohungen aufzudecken.

- Kontextreiche Berichte. Es erstellt eine nach Schweregrad geordnete Analyse, die auf jede Rolle zugeschnitten ist. So erhalten beispielsweise Bedrohungsjäger, Reaktionsteams und Compliance-Analysten jeweils Erkenntnisse, die für ihre Arbeit relevant sind. Jeder Befund wird dem MITRE ATT&CK-Framework zugeordnet, um einen zusätzlichen Kontext zu schaffen.

- Proaktive Empfehlungen. Über die Erkennung hinaus schlägt es priorisierte Eindämmungsmaßnahmen und Segmentierungsrichtlinien zur Risikominderung vor und begleitet Sie von der Erkenntnis bis zur Umsetzung.

- Integrierte Ein-Klick-Eindämmung. Die Erkennung geht nahtlos in die Behebung über. Kompromittierte Workloads lassen sich sofort isolieren. Es integriert sich nativ in Illumio Segmentation, sodass die Eindämmung nicht von Host-Agenten abhängt.

Durch den Einsatz des Insights Agent wechselt Ihr Team von der reaktiven Fehlerbehebung zur proaktiven Problemlösung. Dies hilft Ihnen, Warnmeldungen auszublenden, handlungsrelevante Erkenntnisse zu gewinnen und Bedrohungen einzudämmen, bevor sie sich verschärfen.

Die Uhr tickt.

Der F5-Datendiebstahl zeigt, dass jeder von heimtückischen, hartnäckigen, staatlich geförderten Angreifern überrascht werden kann.

Bis ein Sicherheitsverstoß entdeckt wird, haben Angreifer möglicherweise bereits sensible Daten gestohlen, Ihre Umgebung kartiert und die Grundlage für ihren nächsten Schritt geschaffen.

Traditionelle Verteidigungssysteme sind für diese Art von Gegner nicht ausgelegt. Firewalls, Endpoint-Tools und perimeterbasierte Überwachung können mit der Geschwindigkeit und Subtilität einer staatlich geförderten Kampagne nicht mithalten.

Was die Verteidiger jetzt brauchen, ist umfassende und kontinuierliche Transparenz. Sie müssen nicht nur wissen, was in das Netzwerk hinein- und hinausgelangt , sondern auch, was sich innerhalb des Netzwerks bewegt.

Das ist die Stärke von Insights und dem neuen KI-gestützten Insights Agent. Zusammen bieten sie Sicherheitsteams den Kontext, die Geschwindigkeit und die Präzision, um laterale Bewegungen frühzeitig zu erkennen und Bedrohungen schnell einzudämmen.

Die staatlich geförderten Angriffe nehmen nicht ab. Aber Ihre Reaktion kann schneller, intelligenter und kontrollierter werden. Alle sollten sich so vorbereiten, als ob der nächste Sicherheitsvorfall im Stil von F5 bereits in ihrem Netzwerk stattfindet – denn das könnte durchaus der Fall sein.

Warten Sie nicht auf den nächsten Sicherheitsvorfall, um Ihre blinden Flecken aufzudecken. Erfahrung Illumio Insights heute kostenlos.

.webp)