Erkennen und Eindämmen von Lateral Movement in der Cloud mit Illumio Insights

Die Nutzung der Cloud nimmt rasant zu und mit ihr geht eine neue Welle von Bedrohungen einher.

Angreifer brechen nicht einfach ein. Sie bewegen sich so schnell wie möglich durch Ihr Netzwerk und suchen in der weitläufigen Cloud-Infrastruktur nach wertvollen Assets. Diese Taktik wird als laterale Bewegung bezeichnet und ist eine der am schwierigsten zu erkennenden und einzudämmenden Sicherheitsverletzungen.

Herkömmliche Methoden zur Bedrohungserkennung und -reaktion reichen nicht aus. Alarmmüdigkeit, isolierte Tools und blinde Flecken lassen die Sicherheitsteams in Aufruhr geraten, während böswillige Akteure unbemerkt durch den Ost-West-Verkehr schleichen.

Die gute Nachricht ist, dass eine neue Generation von Erkennungs- und Reaktionstools auf Basis künstlicher Intelligenz (KI) die Spielregeln ändert.

In diesem Beitrag erklären wir, was Lateral Movement ist, warum es in der heutigen Bedrohungslandschaft ein so kritisches Risiko darstellt, wie KI dabei hilft, Anomalien zu erkennen und Angreifer einzudämmen, und warum Illumio Insights der intelligentere Weg nach vorne ist.

Was ist Lateralbewegung?

Wenn Angreifer Zugang zu Ihrer Umgebung erlangen, besteht ihr erster Schritt in der Regel nicht darin, Daten zu exfiltrieren oder Ransomware auszuführen.

Stattdessen schnüffeln sie herum. Sie suchen nach Verbindungen, versuchen, Berechtigungen zu erweitern und nutzen Lücken in den Sicherheitskontrollen aus, um tiefer in Ihre Umgebung einzudringen.

Dies ist eine Seitwärtsbewegung, also das Navigieren seitwärts durch verschiedene Arbeitslasten, sobald ein erster Halt geschaffen ist.

Stellen Sie sich das wie einen Einbrecher vor, der durch ein unverschlossenes Fenster eindringt. Sie greifen nicht nach dem Ersten, was sie sehen. Sie erkunden die Umgebung, testen Türen und finden schließlich den Safe mit Ihren wertvollsten Gegenständen im hinteren Schlafzimmer.

In Cloud-Umgebungen könnte dieser „Safe“ sein:

- Eine Datenbank mit personenbezogenen Daten des Kunden

- Eine DevOps-Pipeline mit Geheimnissen und Token

- SaaS-Integrationen sind für den Geschäftsbetrieb von entscheidender Bedeutung

Die Ziele der Angreifer sind Beharrlichkeit und Privilegien. Ihr Weg zu beidem ist die seitliche Bewegung.

Warum es so schwierig ist, seitliche Bewegungen in der Cloud zu erkennen

Sicherheitsteams sind zuversichtlich, den Nord-Süd-Verkehr (den Ein- und Ausgangsfluss zwischen Benutzern und dem Internet) erfassen zu können. Doch der Ost-West-Verkehr – das Geplapper zwischen den Workloads in hybriden Umgebungen – ist eine andere Geschichte.

Aus folgenden Gründen ist das Erkennen seitlicher Bewegungen in der Cloud so schwierig:

- Blinde Flecken vermehren sich. Ständig wechselnde Cloud-Workloads erscheinen und verschwinden. Ohne konsistente und sich mit der Zeit ändernde Sicherheit können Angreifer die Lücken ausnutzen.

- Die Warnmeldungen häufen sich. Tools, die Tausende von Signalen erzeugen, können oft nicht zwischen Rauschen und tatsächlich auftretenden Bedrohungen unterscheiden. Dies führt zu einer Alarmmüdigkeit in Ihrem Security Operations Center (SOC)-Team und birgt das Risiko, wichtige Alarme zu verpassen.

- Anomalien verbergen sich direkt vor unseren Augen. Ohne intelligente Verhaltensanalyse sieht verdächtige Benutzeraktivität genauso aus wie normaler Datenverkehr. Angreifer können sich lange Zeit im Schatten Ihrer Cloud-Umgebung verstecken, um nicht entdeckt zu werden.

- Identität wird missbraucht. Gestohlene Anmeldeinformationen ermöglichen es Bedrohungsakteuren, wie Insider zu agieren und herkömmliche Abwehrmaßnahmen zu umgehen. Anmeldungen können legitim aussehen und Angreifern ermöglichen, Ihre Sicherheit zu umgehen.

- Veraltete Tools können da nicht mithalten. Herkömmliche Erkennungs- und Reaktionstools wurden nicht dafür entwickelt, laterale Bewegungen in modernen Cloud-Infrastrukturen zu erkennen. Dadurch entstehen Sicherheitslücken und Inkonsistenzen, die von Angreifern gefunden und ausgenutzt werden.

Trotz höherer Ausgaben für Sicherheit als je zuvor haben Unternehmen Schwierigkeiten, die Hybrid Cloud zu sichern. Kein Wunder, dass Kriminelle wochenlang unentdeckt bleiben können, während sie sich auf verheerende Angriffe vorbereiten.

Die beliebtesten Erkennungs- und Reaktionstools von heute

Organisationen verlassen sich bei der Erkennung und Abwehr von Bedrohungen auf mehrere Kategorien von Tools.

SIEMs

SIEMs (Security Information and Event Management) sammeln Protokolle und Telemetriedaten aus Ihrer gesamten Umgebung.

Sie eignen sich hervorragend zum Archivieren großer Datenmengen, zum Korrelieren von Warnmeldungen und zur Unterstützung der Compliance. In der Praxis haben SIEMs jedoch oft Probleme mit der Geschwindigkeit.

Bis die Analysten die Protokolle durchforsten, haben böswillige Akteure ihre Berechtigungen möglicherweise bereits erweitert und sich seitwärts bewegt.

SIEMs sind reaktiv. Sie sagen Ihnen, was im Nachhinein passiert ist, nicht, was bei der Echtzeitüberwachung passiert.

EDR und XDR

EDR-Tools (Endpoint Detection and Response) konzentrieren sich auf die Aktivitäten von Endpunkten, wie z. B. die Verfolgung von Prozessen, Dateiänderungen und Benutzeraktivitäten auf Servern und Geräten.

Sie sind äußerst wirksam gegen Ransomware oder Phishing-Angriffe, bei denen Schadsoftware auf einen Laptop gelangt. Wenn jedoch eine laterale Bewegung über die Cloud-Infrastruktur hinweg stattfindet, kann EDR dem Angreifer nicht immer über den Endpunkt hinaus folgen.

XDR-Plattformen (Extended Detection and Response) erweitern die Sichtbarkeit über E-Mail, Identität und Endpunkte, weisen jedoch immer noch blinde Flecken bei der Erkennung von Ost-West-Verkehr in der Cloud auf.

NDR

NDR-Lösungen (Network Detection and Response) überwachen Netzwerkflüsse und wenden Verhaltensanalysen und maschinelles Lernen an, um Anomalien im Datenverkehr zu erkennen. Sie sind besonders gut darin, ungewöhnliche laterale Kommunikationen oder versteckte Befehls- und Kontrollkanäle zu erkennen.

In elastischen und kurzlebigen Cloud-Umgebungen, in denen die Arbeitslasten ständig schwanken, kann NDR jedoch aufgrund seines Umfangs und seiner Komplexität eine Herausforderung darstellen. Angreifer können sich in die normalen Muster des Netzwerkverkehrs einfügen und so selbst die intelligentesten Filter umgehen.

IAM und PAM

Da die meisten lateralen Bewegungen auf kompromittierten Anmeldeinformationen beruhen, sind IAM- (Identity and Access Management) und PAM-Tools (Privileged Access Management) von entscheidender Bedeutung. Sie helfen bei der Durchsetzung von Sicherheitskontrollen, verwalten das Prinzip der geringsten Privilegien und verhindern eine unkontrollierte Rechteausweitung.

Sie bieten jedoch keinen Einblick in die Aktivitäten der Angreifer, nachdem sie gültige Konten gekapert haben. Mit anderen Worten: Sie können den anfänglichen Missbrauch zwar blockieren, übersehen aber oft die nachgelagerten Aktivitäten der Bedrohungsakteure, sobald sie Zugriff erlangt haben.

SOAR

SOAR-Plattformen (Security Orchestration, Automation and Response) sind darauf ausgelegt, die Reaktion auf Cloud-Sicherheitsverletzungen durch die Automatisierung von Arbeitsabläufen zu beschleunigen. Sie lassen sich in SIEM, EDR und andere Tools integrieren, um Playbooks auszulösen (z. B. das Deaktivieren eines Kontos oder das Isolieren eines Hosts), wenn eine Bedrohung erkannt wird.

Die Wirksamkeit von SOAR hängt jedoch vollständig von der Qualität der Erkennungen ab, die es speisen. Wenn vorgelagerte Tools die bei der seitlichen Bewegung erkannten Anomalien nicht erkennen, kann SOAR nicht darauf reagieren.

CSPMs und CNAPPs

Cloud-native Tools wie CSPM (Cloud Security Posture Management) und CNAPP (Cloud-native Application Protection Platforms) konzentrieren sich auf Konfiguration und Compliance in Cloud-Umgebungen. Sie reduzieren das Risiko, indem sie sicherstellen, dass für alle Dienste und Arbeitslasten einheitliche Sicherheitsstandards gelten.

Obwohl sie für die Vermeidung von Fehlkonfigurationen unerlässlich sind, sind die meisten davon nicht darauf ausgelegt, aktive Bedrohungsakteure daran zu hindern, sich seitlich in Ihrer Hybrid Cloud zu bewegen.

Wie KI die Cloud-Erkennung und -Reaktion beschleunigt

Jedes Tool zur Wolkenerkennung und -reaktion liefert einen Teil des Puzzles. Was fehlt, ist die Korrelation: die Fähigkeit, riesige Datensätze zu analysieren, Anomalien im Kontext zu erkennen und zu verstehen, wie sich böswillige Akteure in hybriden Umgebungen bewegen.

Hier verändert KI das Bild.

Die Umstellung auf KI in der Netzwerksicherheit ist unerlässlich. Angreifer automatisieren bereits. Verteidiger müssen KI nutzen, um sich zu wehren.

KI bietet Ihrem Sicherheitsteam eine schnelle, automatisierte Möglichkeit, um:

- Analysieren Sie riesige Datenmengen. KI kann Protokolle, Datenflüsse und Telemetriedaten in einem Umfang verarbeiten, den kein menschliches Team bewältigen könnte.

- Überwachen Sie das Netzwerk in Echtzeit. Es ermöglicht die Erkennung von Phishing-Angriffen, lateralen Bewegungen und anderen Verhaltensweisen, während sie auftreten.

- Erkennen Sie Anomalien schneller. KI-gesteuerte Verhaltensanalysen heben Risiken hervor, die herkömmliche Tools übersehen.

- Priorisieren Sie Warnungen basierend auf dem Risiko. Analysten erkennen zuerst die riskantesten Angriffspfade und nicht nur eine Flut von Warnungen.

- Verhaltensmuster schnell erkennen. KI identifiziert wiederholbare Verhaltensweisen böswilliger Akteure und Bedrohungsakteure in verschiedenen Umgebungen.

KI-Sicherheitsdiagramme: Die verborgenen Angriffspfade der Cloud abbilden

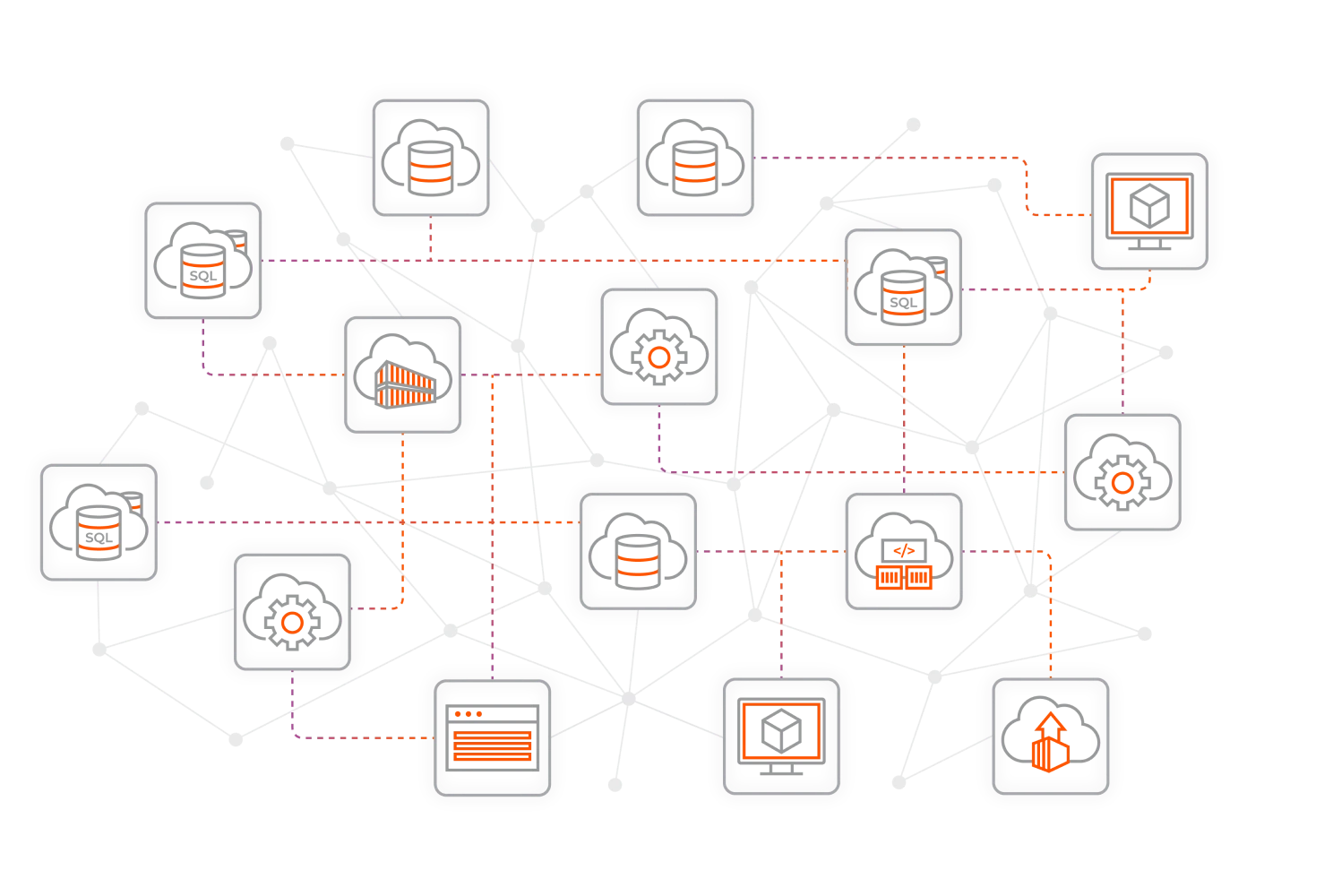

Eine wichtige KI-Innovation im Bereich der Cybersicherheit sind Sicherheitsgraphen. Ein KI-Sicherheitsgraph erstellt eine lebendige, sich ständig verändernde Karte Ihrer Cloud-Infrastruktur. Es verknüpft alle Arbeitslasten, Benutzer und Kommunikationsvorgänge und nutzt dann KI, um ungewöhnliche Muster hervorzuheben.

Damit können Sicherheitsteams:

- Erkennen Sie Ost-West-Verkehr im großen Maßstab

- Erkennen Sie Anomalien im Kontext

- Simulieren Sie „Was-wäre-wenn“-Szenarien, um Sicherheitskontrollen zu testen

- Erkennen Sie Versuche zur Rechteausweitung, bevor sie erfolgreich sind

- Verstehen Sie den potenziellen Explosionsradius eines Einbruchs

Durch den Einsatz von KI gehen Teams über reaktive Warnmeldungen hinaus und reagieren proaktiv auf Sicherheitsvorfälle in der Cloud.

Illumio Insights: KI-gestützte Erkennung und Eindämmung von Sicherheitsverletzungen

Hier kommt Illumio Insights ins Spiel. Es handelt sich um die erste Plattform, die automatisierte Segmentierung mit KI-gestützter Bedrohungserkennung und -abwehr kombiniert.

Mit Insights schalten Sie Folgendes frei:

- KI-basierte Sicherheitslückenerkennung: Erkennen Sie seitliche Bewegungen, die Angreifer zu verbergen versuchen.

- Einheitliche Sichtbarkeit: Bilden Sie jede Arbeitslast und Benutzeraktivität über Hybrid Clouds hinweg ab.

- Anomalieerkennung: Identifizieren Sie Anomalien in der Echtzeitüberwachung mithilfe KI-basierter Verhaltensanalyse.

- Priorisierte Reaktion: Wissen Sie, welche Bedrohungsakteure und Angriffspfade am wichtigsten sind.

- Automatisierte Eindämmung: Blockieren Sie riskante Ost-West-Verbindungen sofort durch Richtliniendurchsetzung.

Durch die Nutzung des KI-Sicherheitsdiagramms können Sie mit Insights Lateral-Movement-Angriffe erkennen, verstehen, priorisieren und eindämmen, bevor sie sich in Ihrem Netzwerk ausbreiten.

Warum Illumio Insights in der heutigen Bedrohungslandschaft wichtig ist

Noch nie stand so viel auf dem Spiel. Bedrohungsakteure passen sich schnell an und nutzen KI-gesteuerte Angriffe, um sich schnell und unbemerkt in Cloud-Infrastrukturen einzunisten.

Sie nutzen Lücken in den Sicherheitskontrollen aus und verschleiern ihre Aktionen in Benutzeraktivitäten, die normal aussehen.

Mit manuellen Methoden allein können Verteidiger nicht Schritt halten. Sie benötigen KI zur Erkennung interner Bedrohungen, zur Erkennung von KI-Sicherheitsverletzungen und Tools, die große Datenmengen in Echtzeit analysieren können.

Deshalb ist Illumio Insights wichtig. Es gibt Sicherheitsteams die Möglichkeit, böswillige Akteure auf Augenhöhe zu bekämpfen, indem sie KI nutzen, um in großem Umfang erkannte Anomalien aufzudecken, Sicherheitsverletzungen sofort einzudämmen und das Vertrauen in ihre Fähigkeit wiederherzustellen, Angriffe zu stoppen.

Die Bewegung eindämmen, das Ergebnis kontrollieren

Der Perimeter ist verschwunden. Verstöße sind unvermeidlich. Die eigentliche Frage ist, ob Sie ihre Bewegung stoppen können, sobald sie sich in Ihrem Netzwerk befinden.

Mit Illumio Insights ist das möglich. Durch die Kombination von KI für Cloud-Sicherheit mit Segmentierung ermöglicht Insights Teams, Anomalien zu erkennen, seitliche Bewegungen einzudämmen und aufkommende Bedrohungen abzuschalten, bevor sie dauerhaften Schaden anrichten.

In der heutigen Bedrohungslandschaft sind es nicht die Organisationen, die überleben, die jeden Eindringling stoppen. Sie sind diejenigen, die seitliche Bewegungen in Echtzeit erkennen und eindämmen.

Starten Sie Ihre Illumio Insights kostenlos testen Heute.

.webp)