IllumioでHKMA OR-2コンプライアンスを満たす方法

銀行業界では、テクノロジー インフラストラクチャは、エンドポイント、ルーター、ストレージ デバイスがデータ フローのスープの中に浮かんでいるワンタンスープのような感じになることがよくあります。

そしてそれは、いつもおばあちゃんが作ってくれていたような、ボウルに入れて抱きしめてくれるような、心地よいものではありません。散らかっています。それは予測不可能だ。スープの各成分がはっきりと見えないと、スープ全体が台無しになる可能性があります。

何か問題が発生すると、それが孤立した問題になることはめったになく、銀行のエコシステム全体に及ぶ広範囲にわたる影響を及ぼす可能性があります。

そのため、香港金融管理局(HKMA)などの規制当局は、リスク認識だけでなく運用上の回復力も要求するOR-2などのコンプライアンス要件の基準を引き上げています。銀行にとって、これは全体像を把握できること、混乱が発生したときにそれを阻止できること、そして回復能力を継続的にテストできることを証明することを意味しています。

この記事では、OR-2 の要件、コンプライアンスを達成するために可視性が重要である理由、そして Illumio がどのように役立つかについて説明します。

ICBC の侵害の傷は深い!

2023年、資産規模で世界最大の銀行である中国工商銀行(ICBC)がランサムウェア攻撃を受け、米国でのブローカーディーラー業務に支障をきたした。

結果?未決済の国債取引は約90億ドル。従業員は、取引を処理するためだけに USB ドライブと Gmail に頼らざるを得ませんでした。波及効果は26兆ドルの米国債市場全体に広がった。

まるで開いた傷口に熱い唐辛子油を注ぐかのように、1年も経たないうちにICBCのロンドン支店が侵入された。攻撃者は6.6テラバイトの機密データを盗み出した。タイミングは最悪だった。

侵害によって漏洩したのはデータだけではありません。それは脆弱性を露呈したが、銀行業においては、脆弱性は決して見せてはいけないものである。

世界中の規制当局は回復力を求めています。香港金融管理局(HKMA)は、欧州、オーストラリア、シンガポールの同業機関と同様に、運用レジリエンスフレームワーク(OR-2)を通じてまさにそれを行っています。

ICBC の事件は、混乱を危機に変えるこれらの運用上の盲点を防ぐという OR-2 の目的を強調しました。

波紋が大波に変わると、規制当局が介入する

銀行業務は相互に深く結びついています。システムの片隅で小さな混乱が生じると、それが機能、地域、さらには金融市場にまで波及する可能性があります。こうしたさざ波が波に変わると、規制当局は注目する。

OR-2では、香港の銀行は、深刻だが起こりうる混乱の中でも重要な業務を遂行できることを示すことが求められている。

彼らは、銀行に対し、業務、システム、第三者がどのようにつながっているかを図式化し、問題がどのように発生するかを理解するよう求めています。最も重要なのは、そうした事態が起きた際に銀行が損害を抑制できるようにしてほしいということだ。

可視性:銀行の最大のセキュリティ課題

多くの機関では、フレームワーク、ガバナンス ポリシー、プレイブックが整備されています。しかし、実際に重要な疑問を問う人はほとんどいません。それは、私たちがマッピングすべき相互関係を本当に見ることができるのか、ということです。

HKMAのOR-2は銀行に対し、文書化以上の対応を促している。銀行は、重要な業務がどのように関連しているかを識別し、理解できなければなりません。明らかなものだけでなく、システム、チーム、ベンダー、プロセス間の隠れた依存関係も含まれます。

「私たちは環境のことを知っています」と言うだけではもはや十分ではありません。OR-2 などのコンプライアンス規制では、銀行がデジタル業務の仕組みを深く理解することが求められます。

ここでほとんどの銀行がプレッシャーを感じ始めます。回復力とは、計画を立てることだけではなく、その計画を現実のものにするための可視性を持つことでもあります。

つまり、目に見えないものを守ることはできないのです。

香港のハイブリッド環境では、レガシー システムが新しいクラウド展開やサードパーティの統合と融合しており、すべてのレイヤーにわたって可視性を維持することが最も困難な部分となることがよくあります。しかし、それはまさに規制当局があなたが習得することを期待していることです。

封じ込めはもはや技術的なものではなく、文化的なものでもある

HKMA の OR-2 規制はテクノロジーの域を超え、ガバナンスと文化にまで及びます。銀行に対して、重要な業務サービスを特定し、影響の許容範囲を設定し、混乱時にその制限内で業務を遂行する能力をテストするよう求めています。

封じ込めはもはや単なる専門用語ではありません。それは取締役会の優先事項となりました。銀行が破綻すると、顧客は銀行へのアクセスを失うだけでなく、信頼も失います。そして、一度揺らいだ自信を取り戻すのは難しい。

信頼、安定性、ブランドの評判がすべてである香港の関係重視の銀行エコシステムでは、侵害は単なる技術的な失敗ではありません。それは文化的かつビジネス的な危機です。

テスト、テスト、そしてさらにテスト

破壊的なランサムウェア攻撃の打撃にプロセスが耐えられるかどうか、どうすればわかりますか?テスト、テスト、そしてまたテストを繰り返す。徹底的に!

HKMAはシナリオベースのレジリエンステストを期待している。全員がテーブル上の演習でうなずいて自分のデスクに戻るような類のものではありません。彼らが求めているのは、システム障害、ベンダーの倒産、サイバー攻撃の予想以上の速さでの拡大といった事態が発生した場合に何が起こるかを現実的にシミュレーションすることです。

勉強していなければテストは楽しくありません。レジリエンスの観点からテストの勉強をするということは、エンドツーエンドの中断を検出し、封じ込め、回復できる、明確に定義され、十分に練習されたインシデント対応プログラムを持つことを意味します。

また、業務の継続性を維持し、顧客とのコミュニケーションを管理し、規制当局に報告していることを証明するために、適切にキュレーションされ、適切に設計された演習も必要です。

これは一度きりで終わる練習ではありません。OR-2 では、ドキュメントの更新、制御の改善、社内または業界全体のあらゆるインシデントからの学習など、継続的な改善が求められています。

IllumioでOR-2コンプライアンスを満たす方法

組織は、OR-2 のコンプライアンス要件を満たすために、 まずきめ細かなエンドツーエンドの可視性を獲得する必要があります。

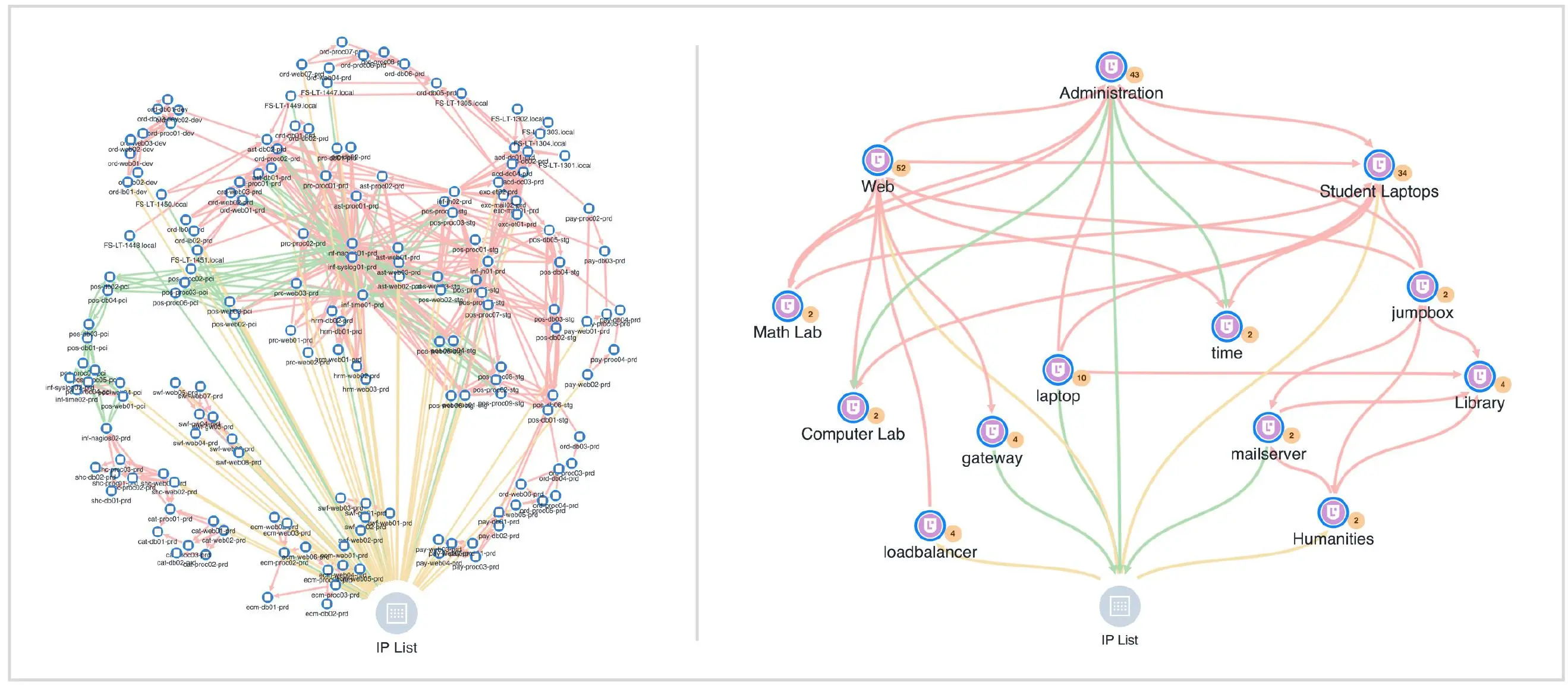

Illumio は、従来のネットワーク スキャンや負荷の高いエージェントに頼ることなく、システム、アプリケーション、データ フローがクラウド、データ センター、エンドポイント環境間でどのように相互作用するかを示すリアルタイム マップを銀行に提供します。

Illumio を使用すると、重要な資産を確認し、それらの通信方法を理解し、放置した場合に単一の中断がネットワーク全体に波及する可能性がある場所を特定できます。

つまり、HKMA が OR-2 に基づいてどのように運用リスクを管理しているかを尋ねてきたときに、周囲から発生するあらゆる音やトリガーに反応して、目隠しをしたブラフを打つようなことはしないということです。

代わりに、Illumio は明確な方法でコンプライアンスに取り組むことを支援します。重要なビジネス サービスを特定し、相互接続をマッピングしたことを迅速かつ簡単に実証できます。

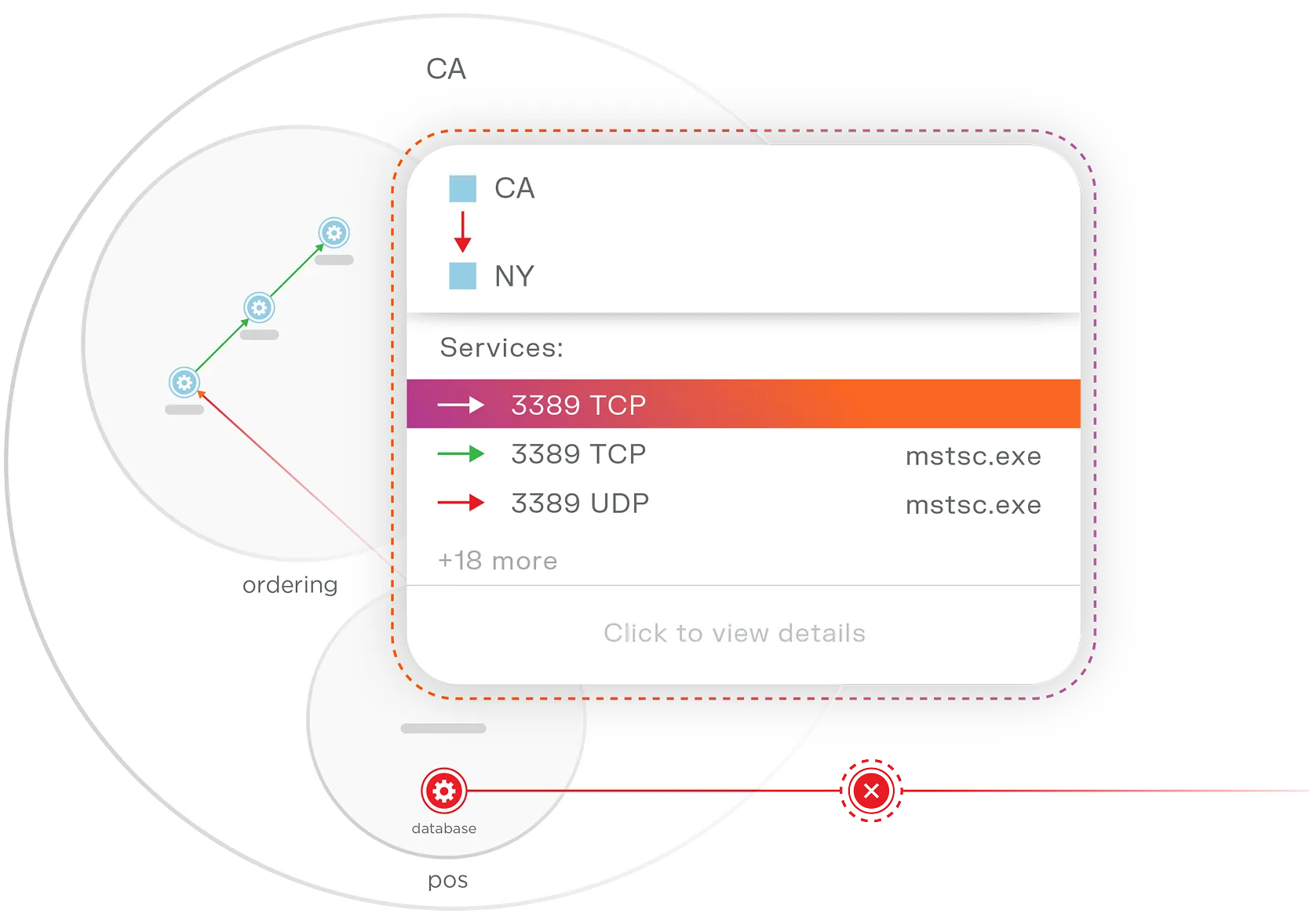

この可視性により、 Illumio セグメンテーションを使用して脅威を即座に分離し、その爆発範囲を制限することができます。

ランサムウェア攻撃を数秒以内に封じ込め、重要なシステムに影響を与えたり、サードパーティの接続に広がる前に横方向の移動を阻止できます。リアルタイムで被害を封じ込めるこの能力は、起こりうる混乱を通じて重要な作戦を実行するという OR-2 の目的の中核を成しています。

侵入後に慌てて対処する代わりに、Illumio は環境を理解し、制御、精度、スピードをもって対応するためのツールを提供します。つまり、調査と復旧を行っている間も、銀行の残りの業務を継続することができます。

OR-2は完璧ではなく準備を説く

HKMAは完璧さを求めているわけではない。求められているのは、準備、つまり銀行がリスクについて現実的かつ迅速に対応し、明確な見通しを持つことなのです。

Illumio のきめ細かな可視性により、ノイズなしで目的を達成できます。

備えは、OR-2 運用回復力の態勢を強化するための最も簡単な方法ではありません。これは、規制当局、取締役会、顧客との信頼関係を構築する最も賢い方法でもあります。

結局のところ、回復力とは、ポリシーが詰まったバインダーを持つことではないからです。何がつながっているのか、何が脆弱なのか、そして何か問題が起きた場合(起きるかどうかではなく)どう対処するのかを知ることが重要です。

可視性は回復力の基盤であり、Illumio はそれを構築する手段です。

始める Illumio Insights 今日。

.webp)

.webp)

.webp)

%20(1).webp)