Illumio Segmentation for Cloudでクラウドワークロードの移行を保護

近年、あらゆる規模の企業が、スケーラビリティ、コスト効率、コラボレーションの強化の約束に惹かれて、クラウドへの関心が高まっています。しかし、この急速な導入には隠れた脅威が伴います - 攻撃者は悪用する脆弱性を常に探しています。

Vanson Bourneの最近の調査によると、驚くべきことに、すべてのデータ侵害の47%がクラウドから発生しており、影響を受ける組織の平均コストは410万ドルです。

ワークロードのクラウドへの移行には多くの利点がもたらされますが、この変化に伴うセキュリティ上の懸念を認識し、対処することが重要です。

このブログ投稿では、ゼロトラストセグメンテーションが、組織がデータセンターとクラウド環境全体で一貫したセキュリティを確保するのにどのように役立つかを詳しく掘り下げます。

まず、このビデオで、Illumio ZTSプラットフォームがクラウドワークロードの移行をどのように保護するかの概要を簡単に説明します。

重要なデータはクラウドで危険にさらされていますか?

ほぼすべての組織が 機密データをクラウドに保存しているため、ワークロードをクラウドに移行する際の最大の懸念事項の1つは、機密データの保護とプライバシーを確保することです。組織は重要な情報をクラウド サービス プロバイダー (CSP) に委託しており、不正アクセス、データ侵害、規制違反のリスクが高まっています。

組織は、転送中および保存中のデータを保護するために、堅牢な暗号化メカニズム、アクセス制御、定期的なセキュリティ監査の実装を優先する必要があります。

責任共有モデル

多くのクラウドプロバイダーは、プロバイダーがインフラストラクチャと物理データセンターのセキュリティ保護に責任を負う責任共有モデルに従っています。しかし、「不均一なハンドシェイク」では、プロバイダーは顧客が独自のクラウドデータ、アプリケーション、および構成を保護することを期待しています。

残念ながら、この責任分担は、セキュリティにおける誤解やギャップにつながることがよくあります。

このリスクを軽減するために、組織はクラウド プロバイダーとのセキュリティ責任を明確にし、包括的なセキュリティ ポリシーを確立し、コンプライアンスを確保するための定期的な評価を実施する必要があります。

従来のセキュリティ手法がクラウドで失敗している3つの理由

クラウド環境は常に変化しており、セキュリティギャップや侵害につながる可能性のある独自の課題が生じています。このため、従来のセキュリティアプローチでは、専用のクラウドセキュリティプラットフォームが提供できるレベルの可視性、柔軟性、一貫性が得られません。

従来のセキュリティ手法がクラウドで機能しない最も重要な理由は次のとおりです。

- ハイブリッド、マルチクラウド環境はますます複雑になっています。 ネットワークが複雑になるにつれて、特に多くの組織がハイブリッドクラウド環境でパブリッククラウドとプライベートクラウドを融合させている場合、レガシーITインフラストラクチャをクラウドにマッピングすることは非常に困難です。

- クラウドの完全な可視性の欠如: クラウドでは、完全な可視性が不可欠であり、目に見えないものを保護することはできません。クラウドを完全に可視化しないと、特にストレージ、アプリケーション、サーバー、データベースの通信方法において、リスクが見過ごされる可能性があります。

- アプリケーション設定が正しくありません: クラウドプラットフォームに組み込まれているセキュリティ設定は、コードミスや設定ミスが発生し、クラウドにセキュリティギャップが残る可能性があります。

ゼロトラストセグメンテーションがクラウドワークロードの移行を保護する方法

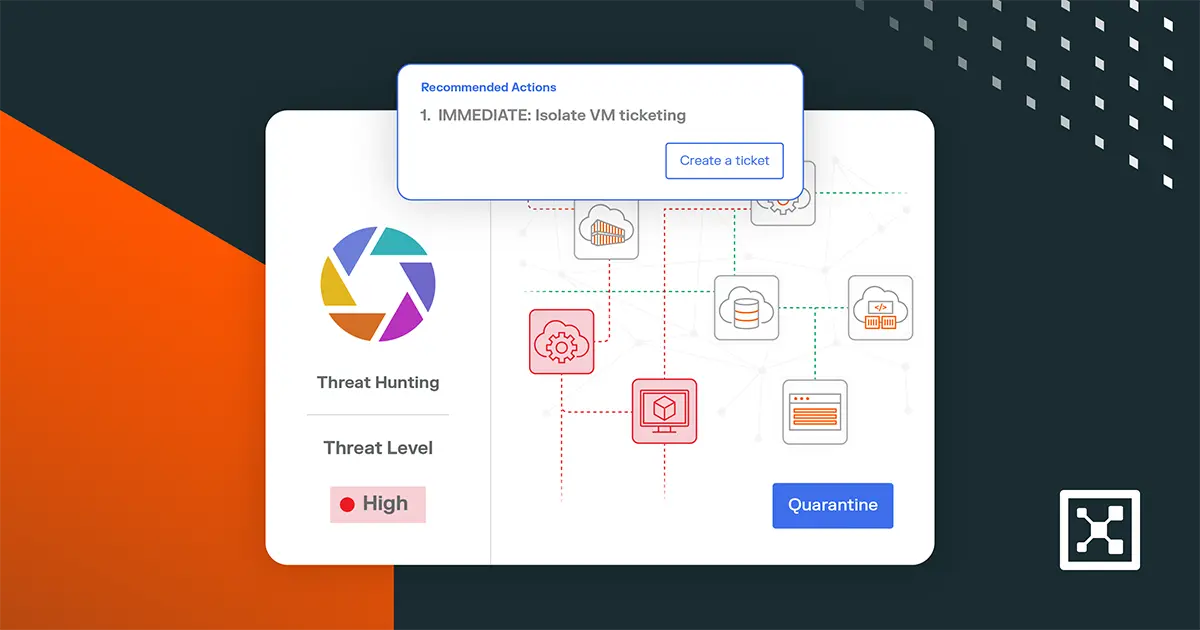

組織がクラウド ワークロードを移行している場合、すでにリスクが高まっています。次の避けられないサイバー攻撃に対するサイバーレジリエンスを構築することが不可欠です。サイバーレジリエンスを実現する最善の方法は、「決して信頼せず、常に検証する」という考え方に基づいたゼロトラストセキュリティ戦略を採用することです。

ゼロトラストセグメンテーション(ZTS)はゼロトラストの重要な柱であり、ゼロトラストなしではゼロトラストを実現できません。従来の境界ベースのセキュリティとは異なり、ZTSはアプリケーションまたはワークロードレベルで動作するため、組織はハイブリッド攻撃対象領域全体にわたって詳細なレベルでセキュリティポリシーを定義および適用するための一貫したアプローチを実現できます。ZTSは、静的なレガシーファイアウォールでセグメンテーションを試みるのに比べて簡単でシンプルです。

ZTS を使用すると、次のことができます。

- トラフィックフローをリアルタイムで把握することで、セキュリティの盲点を排除します。これにより、基盤となるネットワークインフラストラクチャにとらわれず、すべてのワークロードをエンドツーエンドで可視化し、適用することで、セキュリティの一貫性を保つことができます。

- きめ細かく柔軟なセキュリティポリシーを設定して、アプリケーションとワークロードに一貫した保護を提供します。攻撃にプロアクティブに備え、侵害を事後対応的に切り分けます。

- オンプレミス環境とクラウド環境全体で一貫したセキュリティポリシーを維持することで、機密データの整合性を損なうことなく安全な移行プロセスを実現します。

Illumio CloudSecure:ZTSをあらゆるデータセンターとクラウドに拡張

これらの課題に正面から取り組むために、イルミオゼロトラストセグメンテーションプラットフォームの一部であるイルミオクラウドセキュアは、クラウドリソースのトラフィックフローとワークロード全体にわたってエンドツーエンドの可視性と一貫したセキュリティを提供します。Illumio CloudSecureの 30日間の無料トライアル を今すぐ開始してください。

セキュリティを損なうことなく、自信を持ってクラウドに移行

Illumio Segmentation for Cloud は、デジタル変革の過程でシームレスかつ安全な移行を保証します。Illumio を使用すると、セキュリティ チームとクラウド運用チームは、あらゆるデータ センターとクラウドに ZTS を適用する単一のソリューションを導入することで、サイバー レジリエンスを構築できます。

Illumio Segmentation for Cloud は、クラウド ワークロードの接続性を視覚化し、セグメンテーション制御を適用してクラウド攻撃を封じ込めるプロアクティブなアプローチを採用しているため、移行プロセスが始まる前からセキュリティ対策を確実に実施できます。これにより、潜在的な攻撃者を阻止し、データ侵害に対して組織を強化できます。

トラフィックフローテレメトリを活用して、完全な可視性とポリシーの自動更新を実現

Illumio Segmentation for Cloud は、AWS VPC または Azure NSG フロー ログからトラフィック フロー テレメトリを収集し、ネットワーク トラフィックを記述するメタデータを継続的に更新することもできます。これらのフロー ログはクラウド ストレージに送信され、Illumio がこのデータを取得して分析します。

Illumio Segmentation for Cloud は、AWS Resource Explorer、Azure Resource Manager、またはその他のネイティブ ツールを活用して、クラウド リソース タグやその他のクラウド メタデータ (リージョン名、VPC 名など) を収集し、テレメトリ データにラベルを作成して添付します。これらのラベルは平易でわかりやすい言語で書かれており、セキュリティ チームはリソースが持つべき接続性と現在の接続性をより良く理解できます。

Illumio Segmentation for Cloud は、このすべての情報を視覚的に表示し、アプリケーションの展開とトラフィック テレメトリのリアルタイムの可視性を提供します。これらの分析情報を活用することで、セキュリティ チームは厳格なアクセス制御のポリシーを作成して適用できます。

ネットワークのどの要素もデフォルトで信頼できるものではないと仮定することで、イルミオのアプローチは、組織の資産とデータを保護する能力を大幅に強化します。これは、今日の進化し続ける脅威に適応する、プロアクティブで動的なセキュリティ フレームワークです。

詳細については、Illumio Segmentation for Cloud のデモをご覧ください。

Illumio Segmentation for Cloud を 30 日間無料でお試しください。ソフトウェアをインストールしたり、クレジットカードは必要ありません。

.webp)

.webp)