Schluss mit der Schattenjagd: Intelligentere Bedrohungssuche mit Illumio Insights

Angreifer gehen heute schnell vor. Und mit Hilfe der KI sind sie heimlicher als je zuvor.

Herkömmliche Erkennungstools überfluten Analysten häufig mit Warnmeldungen. Ohne den richtigen Kontext ist es, als würde man Schatten hinterherjagen.

Hier kommt die Bedrohungssuche ins Spiel: Sie sucht proaktiv nach Anzeichen einer Gefährdung, bevor sich Angreifer in Ihrer Umgebung ausbreiten können.

Illumio Insights geht noch einen Schritt weiter. Durch die umfassende Einsicht in den Datenverkehr zwischen Workloads und zwischen Workloads und dem Internet hilft es Verteidigern zu erkennen, was anderen Tools entgeht.

Anstatt Fehlalarmen nachzujagen, hilft Insights Bedrohungsjägern dabei, schnell die wahren Angriffspfade zu ermitteln und Sicherheitsverletzungen einzudämmen, bevor sie sich auf kritische Ressourcen ausbreiten können.

Die Herausforderungen der modernen Bedrohungssuche

Während die Angreifer immer raffinierter vorgehen, verlassen sich die Verteidiger noch immer auf überholte Annahmen – etwa die Vorstellung, dass die Sichtbarkeit des Perimeters ausreicht.

In einer Welt hybrider Infrastrukturen und ständig wachsender Cloud-Workloads reichen herkömmliche Ansätze nicht mehr aus.

Was steht also im Weg? Diese häufigen Schwachstellen machen eine effektive Bedrohungssuche schwieriger als nötig:

- Ost-West-Blindstellen: Die meisten Tools konzentrieren sich auf den Nord-Süd-Verkehr am Rand, die seitliche Bewegung bleibt im Dunkeln.

- Hybride Multi-Cloud-Komplexität: Die Mischung aus Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP), Oracle Cloud Infrastructure (OCI) und lokalen Workloads kann die Korrelation erschweren.

- Alarmmüdigkeit: Zu viele Signale ohne ausreichende Priorisierung führen dazu, dass die Teams in Alarmen ertrinken.

- Langsame Untersuchungen: Datensilos erzwingen endlose Wechsel zwischen Tools und verlangsamen so die Reaktion.

Diese Herausforderungen verlangsamen nicht nur die Ermittlungen. Sie schaffen gefährliche blinde Flecken, die Gegner nur allzu gerne ausnutzen.

Um modernen Bedrohungen zuvorzukommen, benötigen Sicherheitsteams eine bessere Sichtbarkeit, eine engere Integration und schnellere Möglichkeiten, laterale Bewegungen zu erkennen und einzudämmen.

Wie Illumio Insights die Bedrohungssuche vereinfacht

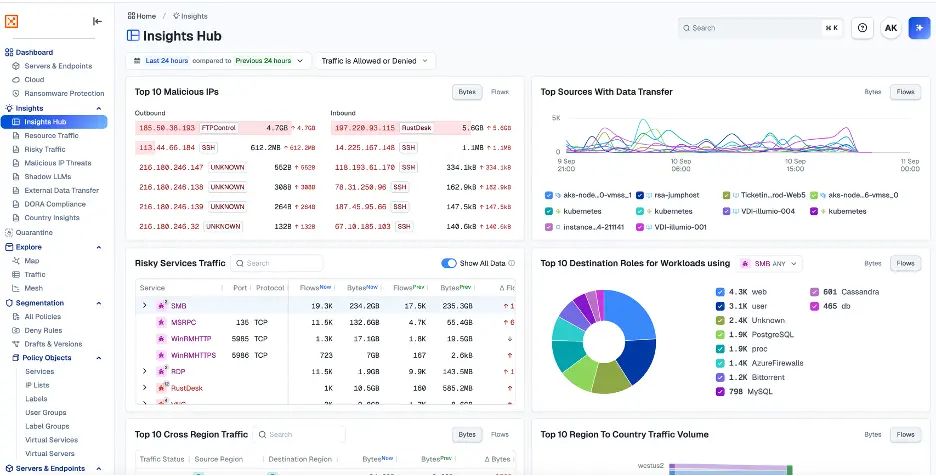

Illumio Insights erfasst Flow-Logs von AWS, Azure, GCP, OCI, lokalen Umgebungen, Firewalls, VPNs und mehr. Es bildet jede Verbindung, ob akzeptiert oder abgelehnt, an einem Ort mithilfe eines KI-Sicherheitsgraphen ab.

Als Bedrohungsjäger können Sie mit dem Insights Hub alle Bedrohungen für Ihre Umgebung erkennen, egal ob es sich um bösartige IPs handelt, die mit Ressourcen im Netzwerk kommunizieren, um externe Datenübertragungen oder um risikoreiche Dienste innerhalb der Umgebung.

Hier ist ein Beispiel:

Über das Dashboard können Jäger schnell Anomalien erkennen. Beispielsweise fällt ein plötzlicher Anstieg des Rustdesk-Verkehrs von einer bösartigen IP auf.

Durch die Untersuchung der Verbindungsdetails sehen wir kontinuierlichen Rustdesk-Verkehr zwischen der bösartigen IP und einer internen virtuellen Maschine (VM).

Bei diesem Muster handelt es sich nicht nur um eine einmalige Untersuchung. Es zeigt an, dass der Angreifer eine aktive Remotesitzung innerhalb der Umgebung hergestellt hat.

.webp)

Rustdesk selbst ist nicht grundsätzlich schädlich, aber wenn eine bekannte bösartige IP-Adresse darüber eine Verbindung herstellt, läuten die Alarmglocken. Mit wenigen Klicks kann der Threat Hunter den Weg des Angreifers zurückverfolgen:

- Der Angreifer kartiert zunächst die Umgebung, scannt und untersucht sie, bis er eine große Bandbreite an Ressourcen entdeckt. Dazu gehören wichtige PaaS-Dienste, auf die sich viele Organisationen täglich verlassen.

- Während dieser Erkundung entdecken sie einen Schlüsseltresor und erhalten Zugriff darauf. In diesem Tresor werden vertrauliche Anmeldeinformationen und Geheimnisse gespeichert, die die wertvollsten Vermögenswerte der Umgebung schützen.

- Ausgestattet mit diesen gestohlenen Schlüsseln bewegt sich der Angreifer systematisch auf unternehmenskritische Systeme zu, beispielsweise Datenbanken voller Kundendatensätze, wertvolle Speicherkonten und Caching-Ebenen, die Kernanwendungen unterstützen.

- Durch die Kontrolle über diese Vermögenswerte kann der Angreifer einen Weg schaffen, vertrauliche Daten aus der Umgebung zu exfiltrieren. Sie leiten es auf ein externes Speicherkonto unter ihrer Kontrolle und versuchen dabei, unauffällig zu bleiben.

.webp)

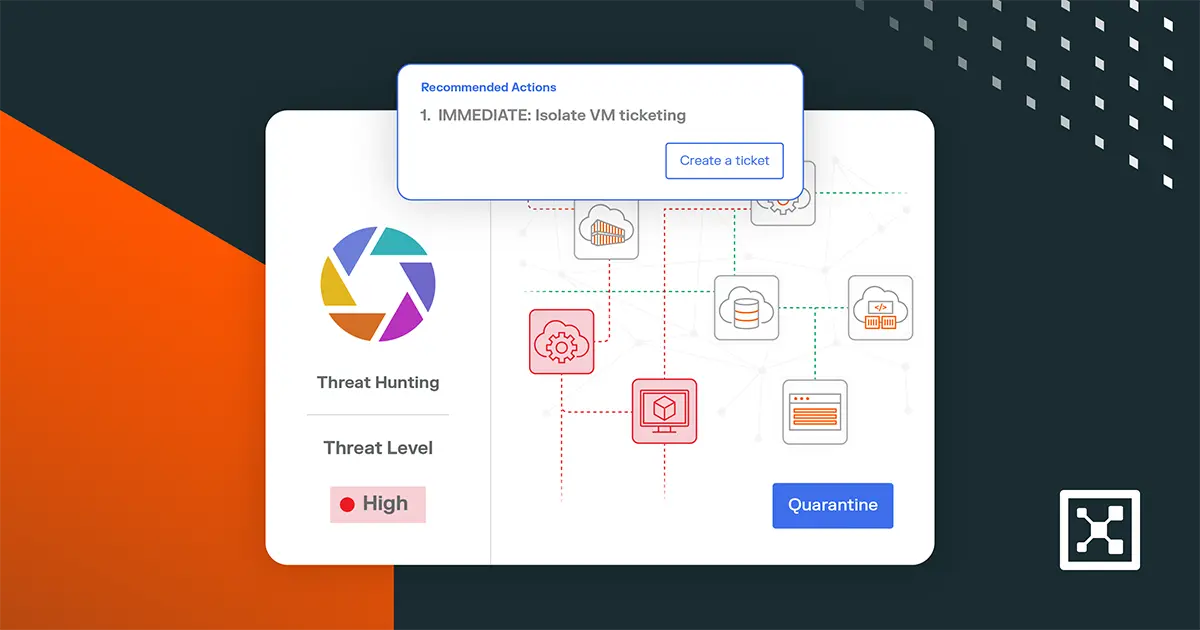

An diesem Punkt kann der Jäger mehr tun, als den Angriff nur zu sehen – er kann ihn mit der Ein-Klick-Quarantäne von Illumio Insights sofort stoppen. Mit dieser Funktion können Bedrohungsjäger die kompromittierte Arbeitslast sofort isolieren und so verhindern, dass sie mit dem Rest der Umgebung oder mit externen Zielen kommuniziert.

Die Stärke dieses Produkts liegt in seiner Geschwindigkeit. Es ist nicht nötig, in separate Firewall-Konsolen zu wechseln oder auf manuelle Änderungen zu warten. Die Eindämmung erfolgt sofort.

Und weil Illumio einen kontrollierten Zugriff auf unter Quarantäne stehende Systeme ermöglicht, können sich Administratoren und Teams des Security Operations Center (SOC) weiterhin einloggen, um Untersuchungen durchzuführen, forensische Daten zu sammeln und Abhilfemaßnahmen zu ergreifen, ohne eine weitere Ausbreitung zu riskieren.

Mit anderen Worten: Bedrohungsjäger können den Angriffspfad sowohl visualisieren als auch in Echtzeit eindämmen.

Die Forensik hört nicht bei der Quarantäne auf. Mithilfe historischer Flussdaten können Jäger folgende Fragen stellen:

- Wann hat diese Arbeitslast zum ersten Mal mit der bösartigen IP kommuniziert?

- Wie viele Daten wurden übertragen?

- Zeigen andere Workloads dasselbe verdächtige Verhalten?

Dieser Kontext beschleunigt die Untersuchungen, schärft die Priorisierung und stärkt die Reaktion.

Illumio Insights: Von der reaktiven zur proaktiven Verteidigung

Bei der Bedrohungssuche geht es nicht nur darum, böswillige Akteure zu fassen. Es geht auch darum, Risiken zu reduzieren und Seitwärtsbewegungen zu stoppen, bevor sie sich ausbreiten.

Mit Illumio Insights gelangen Sicherheitsteams von isolierten Warnungen zu kontextbezogener Sichtbarkeit von Angriffspfaden. Das bedeutet:

- Schnellere Untersuchungen mit allen Daten an einem Ort.

- Intelligentere Priorisierung basierend auf realen Angriffspfaden.

- Stärkere Reaktion durch integrierte Quarantäne.

- Skalierbarkeit in Hybrid- und Multi-Cloud-Umgebungen.

Anstatt im Lärm zu ertrinken, erhalten Verteidiger verwertbare Informationen und sind den Angreifern einen entscheidenden Schritt voraus.

Versuchen Illumio Insights 14 Tage kostenlos testen Heute.