Pourquoi la détection échoue sans confinement (et comment les graphiques de sécurité peuvent aider à résoudre ce problème)

Il y a quelques années, les équipes de sécurité mesuraient leur succès en fonction de la rapidité avec laquelle elles pouvaient détecter une intrusion.

Aujourd'hui, nombre d'entre eux peuvent repérer un comportement suspect en quelques minutes, voire en quelques secondes. Les outils de détection modernes alimentés par l'IA peuvent même corréler les signaux, signaler les anomalies et déclencher des alertes plus rapidement qu'un analyste humain ne pourrait jamais le faire.

Pourtant, les brèches ne cessent de se multiplier.

D'un incident à l'autre, les attaquants sont détectés à temps et parviennent malgré tout à voler des données et à perturber les opérations. Les alertes arrivent à temps, mais les dégâts se produisent quand même.

Cette déconnexion est devenue l'une des réalités les plus frustrantes de la sécurité moderne. Une détection plus rapide ne s'est pas traduite par de meilleurs résultats.

La raison n'est pas que les outils de détection sont défaillants. C'est que la détection seule n'a jamais été conçue pour empêcher une attaque de se propager.

En l'absence d'un système intégré de confinement des brèches fondé sur un graphique de sécurité IA, même les alertes les plus rapides ne peuvent pas empêcher les mouvements latéraux ou limiter le rayon d'action d'un attaquant une fois qu'il se trouve à l'intérieur de votre réseau.

Les limites de détection

La détection des menaces a ses limites. Mais les nouvelles capacités de l'IA ont sans aucun doute rendu la détection plus intelligente.

Les modèles d'apprentissage automatique peuvent reconnaître les comportements anormaux et réduire la fatigue des alertes. Il peut fournir aux équipes de sécurité un contexte bien meilleur que celui des systèmes traditionnels basés sur des règles.

Ces progrès sont importants, en particulier dans les environnements hybrides complexes où les signaux sont bruyants et les changements constants.

Mais même les meilleurs outils de détection restent axés sur l'observation. Ils signalent les problèmes, suggèrent ce qui pourrait se passer et aident les analystes à hiérarchiser les réponses.

Ce qu'elles ne font pas, par conception, c'est limiter ce que les attaquants peuvent atteindre ensuite.

Une fois que les attaquants ont pris pied, leur objectif est de se déplacer. Ils explorent l'environnement, réutilisent des informations d'identification légitimes et passent d'une charge de travail à l'autre en utilisant des protocoles standard que les équipes de sécurité considèrent souvent comme sûrs.

Les attaquants se déplacent latéralement - rapidement et discrètement - souvent avant qu'un processus de réponse aux incidents ne soit pleinement opérationnel.

Les outils de détection de l'IA peuvent voir cette activité se dérouler. Il ne peut pas l'arrêter à moins que quelque chose d'autre ne soit déjà en place pour faire respecter les limites.

C'est là que la plupart des brèches se transforment d'une simple compromission en un incident de grande ampleur.

Pourquoi une détection précoce peut-elle encore conduire à des violations majeures ?

Lorsque la détection est le contrôle principal, le confinement devient réactif.

Les équipes de sécurité reçoivent une alerte, l'examinent, vérifient l'intention et décident ensuite de la réponse à apporter.

En théorie, cela semble raisonnable. Dans la pratique, elle part du principe que les gens peuvent toujours se déplacer plus rapidement que les attaquants.

Lors d'une brèche active, cette hypothèse ne tient plus. Les analystes peuvent être amenés à jongler avec plusieurs alertes. Les étapes de la réponse à un incident peuvent nécessiter la coordination des équipes. Les mesures de confinement peuvent impliquer des modifications manuelles dont l'approbation et le déploiement prennent du temps.

Pendant ce temps, les attaquants n'attendent pas. Ils continuent à se déplacer latéralement, élargissant l'accès et augmentant l'impact à chaque connexion réussie. Lorsque le confinement se produit enfin, le rayon de l'explosion est déjà beaucoup plus grand qu'il n'aurait dû l'être.

C'est pourquoi tant d'équipes sont confrontées à ce qui ressemble à un paradoxe. Elles détectent les attaques plus tôt que jamais, mais subissent encore des attaques de ransomware, des pertes de données et des pannes prolongées.

La détection a fait son travail. C'est simplement que l'endiguement est arrivé trop tard.

L'endiguement des brèches est le contrôle manquant

Le confinement change l'équation. Elle limite ce que les attaquants peuvent faire après avoir été détectés, et non avant.

Au lieu de compter sur les personnes pour qu'elles réagissent parfaitement sous pression, le confinement établit des limites qui existent en permanence.

Lorsque le confinement est en place, une charge de travail compromise n'obtient pas automatiquement l'accès à tout ce qu'elle peut atteindre. Le trafic est-ouest est limité. La confiance ne s'étend pas par défaut. Les voies de déplacement latérales sont réduites ou entièrement éliminées.

Dans ce modèle, la détection devient plus puissante parce qu'elle opère dans des limites imposées. Une alerte ne signale plus le début d'une course contre la montre, mais plutôt un événement déjà contenu.

L'importance de la confiance zéro dans les environnements de clouds hybrides

La confiance zéro repose sur l'idée que l'accès doit être explicite, limité et évalué en permanence.

Dans les environnements dynamiques de nuages hybrides, il est pratiquement impossible d'atteindre ce niveau de contrôle sans visibilité sur les connexions.

Les graphiques de sécurité offrent la visibilité nécessaire à la confiance zéro. La segmentation, en tant qu'élément fondamental de toute stratégie de confiance zéro, assure l'application de la loi. Ensemble, ils garantissent que lorsque les outils de détection détectent une menace, celle-ci est déjà contenue de par sa conception.

Cette approche est particulièrement importante dans les environnements cloud et hybrides, où le changement est constant et où les contrôles statiques deviennent rapidement obsolètes.

Un graphique de sécurité continuellement mis à jour reflète les nouvelles charges de travail, les connexions et les risques au fur et à mesure qu'ils apparaissent. Cela permet au confinement de suivre l'évolution de l'environnement lui-même.

Comment Illumio transforme la détection en confinement

Illumio a été créé autour de l'idée que les brèches sont inévitables mais que les dommages étendus ne doivent pas l'être.

Depuis des années, Illumio se concentre sur l'un des problèmes les plus critiques et les plus difficiles à résoudre en matière de sécurité : l'arrêt des mouvements latéraux une fois qu'un attaquant s'est introduit dans votre réseau.

Ce qui distingue Illumio, c'est qu'il ne traite pas la détection, la visibilité et le confinement comme des problèmes distincts. Il les relie grâce à une compréhension commune de la manière dont les environnements fonctionnent réellement.

Cette compréhension commune est le graphe de sécurité de l'IA.

Au cœur de la plateforme Illumio se trouve un modèle de votre environnement mis à jour en permanence et en temps réel. Il cartographie les charges de travail, les flux de trafic et les relations de risque dans les infrastructures en nuage, sur site et hybrides.

Le graphique de sécurité reflète les connexions réelles, le comportement réel et l'exposition réelle à l'évolution de l'environnement.

Tout ce que fait Illumio, y compris Illumio Insights et Illumio Segmentation, repose sur cette base.

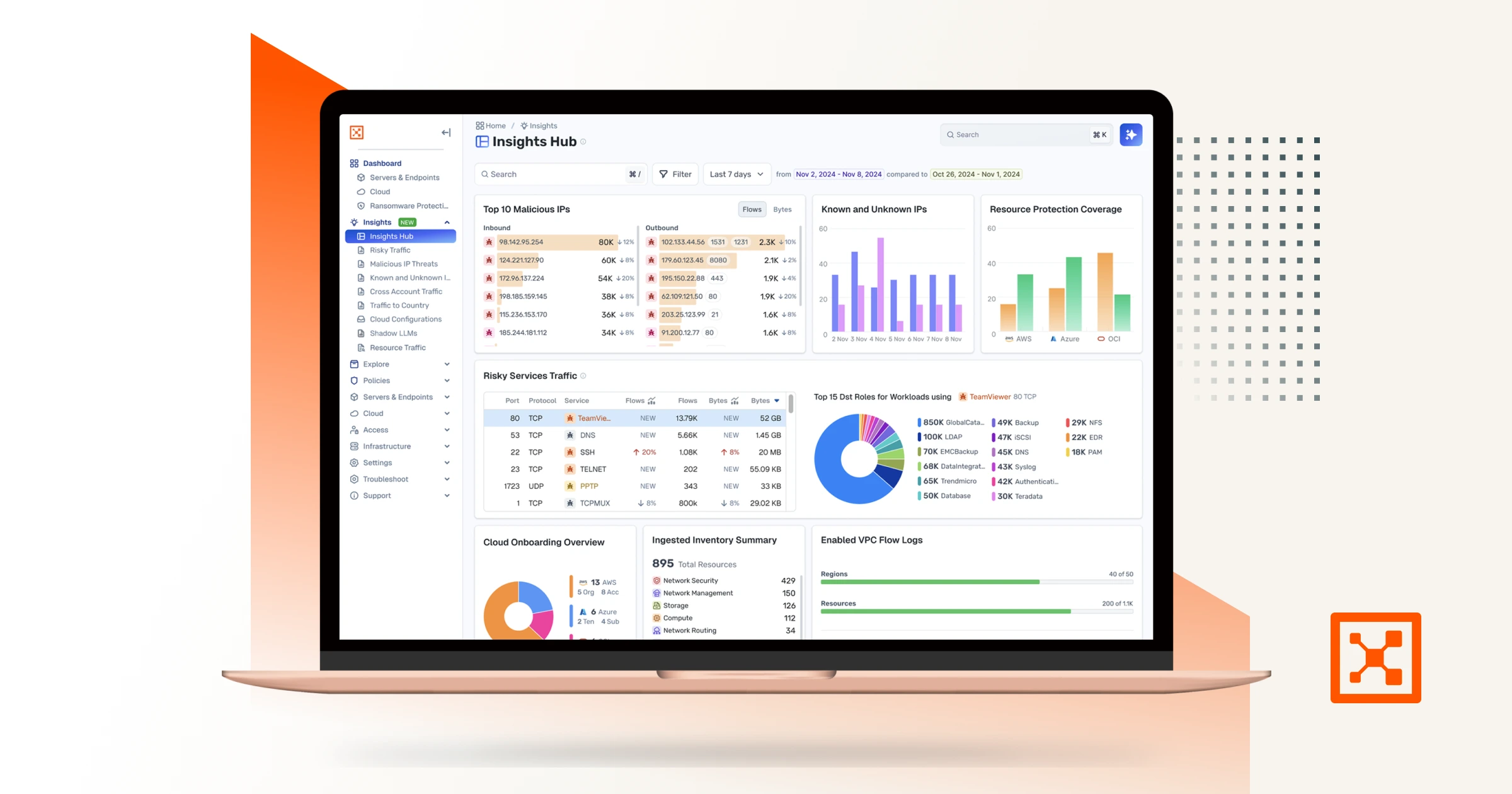

Illumio Insights : détection avec contexte en temps réel, pas seulement des alertes

Illumio Insights utilise le graphe de sécurité alimenté par l'IA pour obtenir une observabilité en temps réel dans votre environnement de nuage hybride.

Au lieu d'analyser les événements de manière isolée, Insights étudie les comportements en tenant compte de la manière dont les systèmes sont connectés et dont les attaquants se déplacent.

Cela est important car toutes les activités suspectes ne présentent pas le même risque. Une tentative de connexion qui ne mène nulle part est très différente d'une tentative qui ouvre un chemin clair vers des systèmes critiques.

Grâce à la possibilité d'observer les flux de trafic du réseau, Insights aide les équipes à détecter et à prioriser les menaces émergentes plus tôt et avec beaucoup plus de contexte. Il met en évidence les comportements à risque, les chemins d'attaque exposés et les mouvements anormaux qui indiquent qu'un attaquant cherche à obtenir un accès latéral.

Il en résulte une meilleure détection - non pas parce qu'il y a plus d'alertes, mais parce que les alertes sont directement liées à l'impact potentiel. Les équipes de sécurité peuvent se concentrer sur ce qui compte le plus au lieu de courir après le bruit.

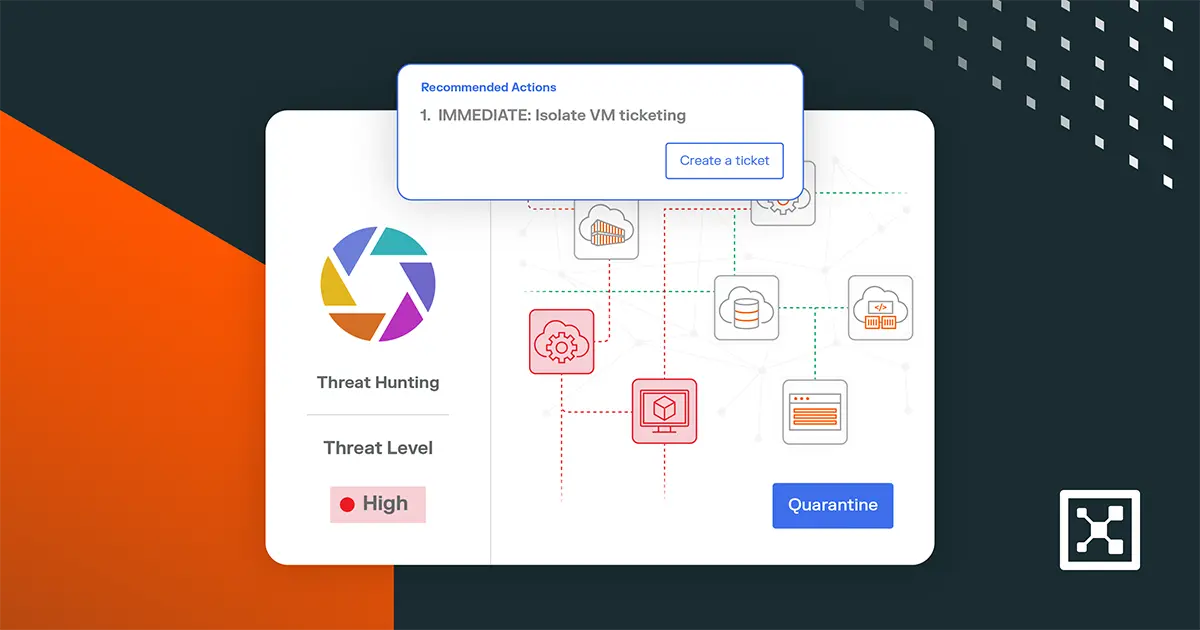

Dans le cadre d'Insights, Insights Agent propose un assistant personnalisé, doté d'une intelligence artificielle, qui fonctionne en permanence en arrière-plan de votre environnement. Il agit comme un coéquipier de confiance qui parle votre langage, que vous soyez chasseur de menaces, responsable de la conformité, ingénieur en informatique dématérialisée ou que vous exerciez d'autres fonctions liées à la sécurité, et qui vous transmet directement les résultats les plus pertinents.

L'agent analyse en temps réel les communications de la charge de travail et les flux du réseau, en mettant en correspondance les comportements suspects avec le cadre MITRE ATT&CK. Il détecte les anomalies et explique ce qu'elles signifient, pourquoi elles sont importantes et comment y répondre.

Parce qu'il est intégré à Illumio Segmentation, il ne s'arrête pas à la détection. Il vous offre des options de confinement en un seul clic, vous aidant à arrêter les mouvements latéraux et à isoler instantanément les charges de travail compromises.

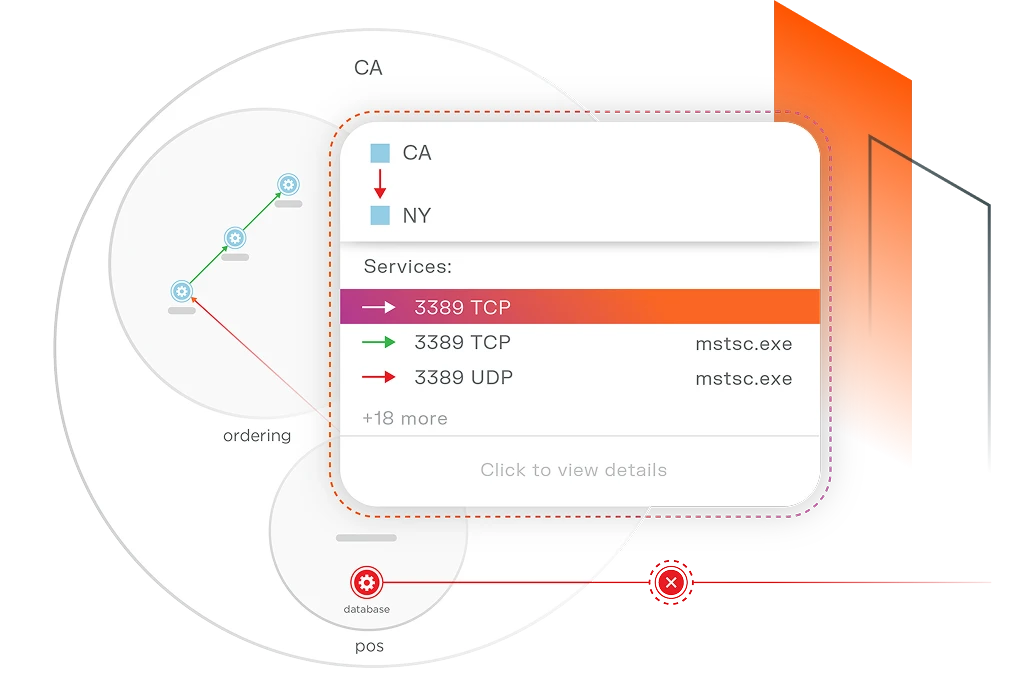

Segmentation d'Illumio : renforcer le confinement par la conception

La segmentation d'Illumio applique l'accès au moindre privilège entre les charges de travail pour contenir les brèches avant qu'elles ne se propagent dans votre environnement.

Au lieu de s'appuyer sur des réseaux plats ou de vastes zones de confiance, la segmentation limite les systèmes qui peuvent communiquer et les conditions dans lesquelles ils peuvent le faire.

Lorsque la segmentation est en place, vous pouvez réduire ou éliminer les mouvements latéraux avant qu'un attaquant ne tente de les exploiter. Si une charge de travail est compromise, sa capacité à atteindre d'autres systèmes est déjà limitée.

Cela fait du confinement l'état par défaut de l'environnement.

La détection sans confinement ne suffit plus

L'IA a augmenté les attentes concernant la rapidité avec laquelle les équipes de sécurité peuvent détecter les menaces. Les attaquants ont revu à la hausse leurs attentes en ce qui concerne la rapidité avec laquelle ils peuvent exploiter un accès.

Les équipes qui s'appuient uniquement sur la détection misent encore sur des réactions humaines parfaites dans des conditions imparfaites. Ce pari échoue plus souvent que les dirigeants ne veulent l'admettre.

Les graphiques de sécurité modifient le résultat. Ils fournissent le contexte dont les équipes de sécurité ont besoin pour soutenir l'endiguement, et pas seulement la sensibilisation. Lorsque les violations sont inévitables, limiter leur impact devient la différence entre un incident de sécurité et une crise d'entreprise.

C'est pourquoi l'endiguement n'est plus facultatif. C'est le contrôle qui transforme la détection précoce en une véritable résilience.

Essayez Illumio Insights gratuitement pour découvrir comment les graphiques de sécurité alimentés par l'IA vous aident à contenir les brèches en temps réel.

.webp)