Le guide ultime de la confiance zéro

Plongeons dans l'un des plus grands changements en matière de sécurité aujourd'hui : la confiance zéro. Il ne s'agit pas seulement d'un terme à la mode, mais d'une toute nouvelle façon d'envisager la protection des données et l'instauration de la confiance dans le monde numérique. Que vous soyez novice en matière de Zero Trust ou expert en informatique désireux d'en savoir plus, ce guide est fait pour vous.

Qu'est-ce que la confiance zéro ?

La confiance zéro est une approche de la cybersécurité fondée sur une idée maîtresse : ne jamais faire confiance, toujours vérifier. Contrairement aux anciennes méthodes qui se concentrent sur la protection du périmètre du réseau, la confiance zéro part du principe que les menaces peuvent provenir de n'importe où - à l'intérieur ou à l'extérieur du réseau.

En d'autres termes, la confiance zéro signifie que vous ne supposez pas que quelque chose est digne de confiance. Il ne s'agit pas d'être paranoïaque, mais d'être prêt.

Principes de la confiance zéro :

Zero Trust repose sur quelques idées clés :

- Supposez une violation : Aucune partie du réseau n'est fiable. Il est impossible de prévenir toutes les violations - elles sont inévitables. Les organisations doivent se préparer à la prochaine violation inévitable.

- Pas de confiance implicite : Chaque utilisateur, appareil et application doit prouver qu'il est bien celui qu'il prétend être. Cela permet de s'assurer que seules des personnes ou des systèmes approuvés et vérifiés peuvent accéder à votre réseau. Il supprime l'idée dépassée selon laquelle tout ce qui se trouve à l'intérieur du réseau est sûr. En vérifiant régulièrement les identités, il contribue à la protection contre les menaces internes et le vol d'informations de connexion.

- Accès au moindre privilège : Tous les éléments du réseau - appareils, utilisateurs, flux, données - ne doivent avoir accès qu'à ce dont ils ont besoin pour faire leur travail. Cela réduit les risques qu'ils accèdent accidentellement ou intentionnellement à des ressources critiques. En limitant l'accès, les organisations peuvent rendre plus difficile la propagation des attaquants à travers le réseau, ce qui réduit l'impact d'une violation.

- Microsegmentation : Les réseaux sont divisés en zones plus petites afin d'empêcher les brèches de se propager. Chaque section agit comme un mur de protection, de sorte que si une partie est violée, cela n'entraînera pas l'effondrement de l'ensemble du réseau. Cette configuration facilite également la surveillance et la détection rapide d'activités inhabituelles.

- Contrôle continu : La confiance n'est pas permanente. Il doit être contrôlé en permanence. Grâce aux données en temps réel, les organisations peuvent repérer les activités inhabituelles et y répondre dès qu'elles se produisent. Une surveillance constante permet à la sécurité de se tenir au courant des nouveaux risques et des nouvelles vulnérabilités, offrant ainsi une protection solide et flexible.

- Un accès sécurisé partout : Zero Trust fonctionne dans n'importe quel environnement : cloud, sur site, terminaux, conteneurs ou configurations hybrides. Cela signifie que vos ressources critiques sont protégées où qu'elles se trouvent.

- Automatisez les réponses aux menaces : Utilisez l'automatisation pour mettre en œuvre les politiques de sécurité et contenir les violations instantanément. Cela accélère vos défenses et donne moins de temps aux attaquants pour profiter des faiblesses.

En suivant ces principes, les organisations peuvent renforcer considérablement leurs défenses contre les cybermenaces tout en continuant à fonctionner de manière harmonieuse et efficace.

L'évolution de la confiance zéro

Pourquoi les modèles de sécurité traditionnels ne sont pas à la hauteur

L'ancienne méthode de sécurisation des réseaux se concentrait sur la protection du périmètre du réseau. Une fois que les utilisateurs, les appareils ou les systèmes pénètrent dans le réseau, ils ont accès à presque tout. Mais avec l'informatique en nuage, le travail à distance et les cyberattaques plus intelligentes, le périmètre du réseau n'existe plus. Cela signifie que la protection du périmètre n'est pas suffisante. Zero Trust a été créé pour relever ces nouveaux défis.

La naissance des cadres de confiance zéro

Le modèle de confiance zéro a été créé par John Kindervag dans les années 2010 alors qu'il travaillait chez Forrester Research. Même après avoir quitté Forrester, Kindervag continue à promouvoir le modèle Zero Trust. Chase Cunningham a pris en charge le développement et la promotion des cadres Zero Trust de Forrester à partir de 2018.

Au fil du temps, le modèle s'est transformé en un cadre pratique qui aide les équipes informatiques et de sécurité à créer et à utiliser efficacement des systèmes de confiance zéro.

Des organisations telles que le National Institute of Standards and Technology (NIST) et le Department of Defense (DoD) ont créé des guides détaillés pour aider à définir et à utiliser la confiance zéro. Le cadre de confiance zéro du NIST et le modèle de maturité de confiance zéro du ministère de la défense constituent des plans étape par étape pour les entreprises et les organismes publics.

Comment instaurer une confiance zéro

Zero Trust a besoin d'un plan clair et organisé :

- Définir la surface de protection : Identifiez ce qui doit être protégé, en sachant que la surface d'attaque est en constante évolution.

- Cartographier les flux de transactions : Obtenez une visibilité sur les flux de communication et de trafic afin de déterminer où des contrôles de sécurité sont nécessaires.

- Élaborez l'environnement de confiance zéro : Une fois la visibilité totale obtenue, mettez en place des contrôles adaptés à chaque surface de protection.

- Créez des politiques de sécurité "Zero Trust" : Élaborez des règles granulaires autorisant l'accès du trafic aux ressources situées à l'intérieur de la surface de protection.

- Surveillez et entretenez le réseau : Établissez une boucle de rétroaction grâce à la télémétrie, en améliorant continuellement la sécurité et en construisant un système résilient et antifragile.

Outils et solutions pour la confiance zéro

- Logiciel de confiance zéro : Des outils comme Illumio Zero Trust Segmentation utilisent la microsegmentation pour vous aider à créer une stratégie solide en matière de confiance zéro.

- Zéro confiance dans le nuage : Apportez la confiance zéro dans le nuage avec des outils comme Illumio CloudSecure et Illumio for Microsoft Azure Firewall.

- Fournisseurs de la confiance zéro : Choisissez des plateformes de cybersécurité qui soutiennent votre stratégie de confiance zéro.

microsegmentation

La microsegmentation permet de diviser les réseaux en sections plus petites et plus sûres afin d'empêcher les brèches de se propager. La segmentation zéro confiance d'Illumio utilise cette méthode pour s'assurer que si un attaquant pénètre dans une partie du réseau, il est arrêté et ne peut pas accéder à d'autres zones.

Impact positif pour les entreprises :

- Une meilleure sécurité des données : La sécurité des données sensibles est plus importante que jamais compte tenu des cybermenaces actuelles. Zero Trust garantit que seuls les utilisateurs vérifiés et autorisés peuvent accéder aux données, ce qui réduit considérablement le risque de violation. En utilisant la microsegmentation et des contrôles d'accès stricts, les entreprises peuvent renforcer leurs défenses contre les menaces provenant à la fois de l'intérieur et de l'extérieur du réseau.

- Meilleure conformité : Des mandats tels que GDPR, HIPAA et CCPA exigent une protection stricte des données. La confiance zéro permet de répondre à ces exigences en contrôlant étroitement qui peut accéder aux données et ce qu'il peut faire. Cela réduit le risque d'amendes en cas d'infraction aux règles et montre que l'accent est mis sur les meilleures pratiques en matière de sécurité.

- Réduction de l'impact des violations : Les violations peuvent se produire, mais Zero Trust permet de les maîtriser. Si un attaquant pénètre dans une partie du réseau, il ne peut pas se déplacer vers d'autres zones. Cela permet de limiter les dégâts, d'aider les organisations à se rétablir plus rapidement et de réduire les dommages financiers et les atteintes à la réputation.

La confiance zéro en action : Les points de vue d'Illumio

Illumio est un chef de file en matière de confiance zéro, offrant des outils de microsegmentation qui transforment la façon dont les entreprises protègent leurs réseaux. Voici comment nous vous aidons à élaborer une stratégie solide en matière de confiance zéro :

- Segmentation axée sur les politiques : Illumio facilite la création et l'application de règles de sécurité cohérentes et granulaires pour les applications, les utilisateurs et les appareils. Chaque partie de votre réseau est ainsi sécurisée par des protections personnalisées, ce qui complique la tâche des attaquants.

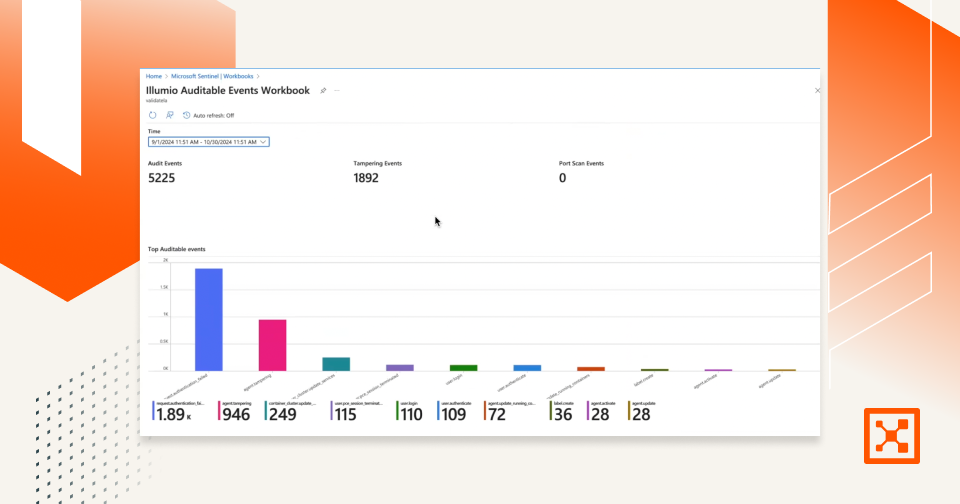

- Visibilité du trafic : Illumio offre un aperçu inégalé de la façon dont les applications et les charges de travail communiquent dans votre réseau. Cette vision claire aide les équipes informatiques à repérer immédiatement un trafic inhabituel ou un accès non autorisé, réduisant ainsi les temps de réponse aux menaces potentielles.

- Intégration transparente : Les solutions d'Illumio s'intègrent facilement à votre configuration informatique existante, réduisant ainsi les interruptions. En se connectant aux outils et systèmes actuels, les entreprises peuvent adopter la confiance zéro sans avoir à reconstruire complètement leur environnement, ce qui rend le changement simple et sans heurts.

- Surface d'attaque réduite : La segmentation zéro confiance d'Illumio réduit considérablement la surface d'attaque. Si une partie du réseau est violée, les attaquants sont piégés dans cette zone et ne peuvent pas se propager à d'autres parties, ce qui permet de contenir les menaces.

- Sécurité évolutive : Les solutions zéro confiance d'Illumio évoluent avec votre entreprise. Que vous sécurisiez des systèmes sur site, des charges de travail en nuage ou un mélange des deux, Illumio offre une protection fiable pour tout.

Grâce à ces outils, Illumio aide les entreprises à renforcer leur sécurité et à créer une défense solide et proactive contre les cybermenaces en constante évolution.

Questions fréquemment posées sur Zero Trust (FAQ)

Question : 1. En quoi la confiance zéro est-elle différente des VPN ?

Réponse : Les VPN permettent de sécuriser l'accès à un réseau, mais la confiance zéro sécurise chaque élément du réseau individuellement.

Question : 2. quels sont les principes de la confiance zéro ?

Réponse : Les principes clés comprennent l'accès au moindre privilège, la microsegmentation et la surveillance continue.

Question : 3. Comment Illumio met-il en œuvre la confiance zéro ?

Réponse : Illumio utilise la visibilité granulaire et la microsegmentation pour appliquer les principes de confiance zéro.

Question : 4. Qu'est-ce que la microsegmentation dans Zero Trust ?

Réponse : Il s'agit d'un outil de confiance zéro qui divise les réseaux en segments plus petits et isolés.

Question : 5. Quels sont les avantages de la confiance zéro pour les entreprises ?

Réponse : Une meilleure sécurité, moins de dégâts causés par les violations et une plus grande facilité à se conformer aux réglementations.

Question : 7. Comment puis-je commencer à mettre en œuvre la confiance zéro ?

Réponse : Commencez par évaluer votre posture de sécurité et utilisez des outils de microsegmentation.

Question : 8. qu'est-ce que le cadre de confiance zéro du NIST ?

Réponse : Il s'agit d'un ensemble de lignes directrices pour la mise en œuvre de la confiance zéro dans les organisations.

Question : 9. Zero Trust peut-il fonctionner dans l'informatique dématérialisée ?

Réponse : Oui, les solutions cloud Zero Trust offrent une protection solide pour les charges de travail cloud.

Question : 10. Quels sont les principaux fournisseurs de solutions Zero Trust ?

Réponse : Des fournisseurs comme Illumio, Microsoft et d'autres sont à la tête du marché avec des solutions avancées.

Conclusion

Dans le monde connecté et risqué d'aujourd'hui, la confiance zéro n'est plus facultative, elle est indispensable. En utilisant ce modèle de sécurité avancé, les entreprises peuvent abandonner leurs anciennes défenses et passer à une méthode plus solide et moderne pour protéger les données, réduire l'impact des violations et se conformer aux réglementations. L'expertise d'Illumio en matière de segmentation zéro confiance aide les organisations à réduire leur surface d'attaque, à contenir les menaces et à assurer le bon déroulement des opérations.

Prêt à renforcer la sécurité de votre entreprise ? Découvrez comment les solutions Zero Trust d'Illumio peuvent transformer vos défenses en visitant la page Zero Trust d'Illumio ou en nous contactant pour une consultation personnalisée. Améliorons ensemble votre sécurité !

.png)

%20(1).webp)

%20(1).webp)

.webp)