ゼロトラストへの究極のガイド

今日のセキュリティにおける最大の変化の 1 つであるゼロトラストについて詳しく見ていきましょう。これは単なる流行の用語ではなく、データを安全に保ち、デジタル世界で信頼を築くことについてのまったく新しい考え方です。ゼロトラストを初めて使用する方でも、さらに詳しく知りたいITの専門家でも、このガイドで対応します。

ゼロトラストとは何ですか?

ゼロトラストは、決して信頼せず、常に検証するという1つの主要な考え方に基づいて構築されたサイバーセキュリティアプローチです。ネットワークの境界を保護することに重点を置いた古い方法とは異なり、ゼロトラストは、脅威がネットワークの内外を問わず、どこからでも発生する可能性があることを前提としています。

簡単に言えば、ゼロトラストとは、何も信頼できるとは思わないことを意味します。それは偏執的になることではなく、準備ができていることです。

ゼロトラストの原則:

ゼロトラストは、いくつかの重要なアイデアに基づいて構築されています。

- 違反を想定します。 ネットワークのどの部分も信頼されません。すべての侵害を防ぐことは不可能であり、侵害は避けられません。組織は、次の避けられない侵害に備える必要があります。

- 暗黙の信頼なし: すべてのユーザー、デバイス、アプリは、自分が本人であることを証明する必要があります。これにより、承認および検証されたユーザーまたはシステムのみがネットワークにアクセスできるようになります。これにより、ネットワーク内のすべてが安全であるという時代遅れの考えが取り除かれます。ID を定期的にチェックすることで、内部脅威や盗まれたログイン情報から保護できます。

- 最小特権アクセス: デバイス、ユーザー、フロー、データなど、ネットワーク内のすべてのものは、業務に必要なものにのみアクセスする必要があります。これにより、誤って、または意図的に重要なリソースにアクセスする可能性が低くなります。アクセスを制限することで、組織は攻撃者がネットワークを介して拡散するのを困難にし、侵害の影響を軽減できます。

- マイクロセグメンテーション: ネットワークは、侵害の拡大を防ぐために、より小さなゾーンに配置されます。各セクションは保護壁のように機能するため、1 つの部分が破られてもネットワーク全体がダウンすることはありません。この設定により、異常なアクティビティをすばやく監視してキャッチすることも容易になります。

- 継続的な監視: 信頼は永続的ではありません。常にチェックする必要があります。リアルタイム データを使用して、組織は異常なアクティビティを発生時に発見して対応できます。継続的な監視により、セキュリティは新しいリスクや脆弱性を常に最新の状態に保ち、強力で柔軟な保護を提供します。

- どこからでも安全なアクセス: ゼロトラストは、クラウド、オンプレミス、エンドポイント、コンテナ、ハイブリッドセットアップなど、あらゆる環境で機能します。これは、重要なリソースがどこにあっても保護されることを意味します。

- 脅威対応の自動化: 自動化を使用してセキュリティポリシーを適用し、侵害を即座に封じ込めます。これにより防御がスピードアップし、攻撃側が弱点を利用する時間が短くなります。

これらの原則に従うことで、組織はスムーズかつ効率的に作業しながら、サイバー脅威に対する防御を大幅に強化できます。

ゼロトラストの進化

従来のセキュリティモデルが不十分な理由

ネットワークを保護する古い方法は、ネットワーク境界の保護に重点が置かれていました。ユーザー、デバイス、またはシステムがネットワークに入ると、ほぼすべてにアクセスできるようになります。しかし、クラウドコンピューティング、リモートワーク、よりスマートなサイバー攻撃により、ネットワーク境界はもはや存在しません。これは、境界を保護するだけでは十分ではないことを意味します。ゼロトラストは、これらの新しい課題に対処するために作成されました。

ゼロトラストフレームワークの誕生

ゼロトラストモデルは、2010年代にジョン・キンダーヴァグがフォレスター・リサーチに勤務していたときに作成しました。Forrester を辞めた後も、Kindervag はゼロトラスト モデルを推進し続けています。Chase Cunningham は、2018 年から Forrester のゼロトラストフレームワークの開発と推進を引き継ぎました。

時間が経つにつれて、このモデルは、IT チームとセキュリティ チームがゼロ トラスト システムを効果的に構築して使用するのに役立つ実用的なフレームワークに成長しました。

米国国立標準技術研究所 (NIST) や米国国防総省 (DoD) などの組織は、ゼロトラストの定義と使用に役立つ詳細なガイドを作成しました。NIST ゼロトラストフレームワークと国防総省ゼロトラスト成熟度モデルは、企業や政府機関向けの段階的な計画として機能します。

ゼロトラストを構築する方法

ゼロトラストには、明確で組織的な計画が必要です。

- プロテクトサーフェスを定義します。 攻撃対象領域が絶えず進化していることを理解し、保護が必要なものを特定します。

- トランザクションフローのマッピング: 通信とトラフィックフローを可視化し、セキュリティ制御が必要な場所を判断します。

- ゼロトラスト環境を設計する: 完全な可視性が得られたら、各プロテクトサーフェスに合わせた制御を実装します。

- ゼロトラストセキュリティポリシーを作成します。 プロテクトサーフェス内のリソースへのトラフィックアクセスを許可するきめ細かなルールを開発します。

- ネットワークを監視および保守します。 テレメトリを通じてフィードバック ループを確立し、セキュリティを継続的に改善し、回復力のある脆弱なシステムを構築します。

ゼロトラストのためのツールとソリューション

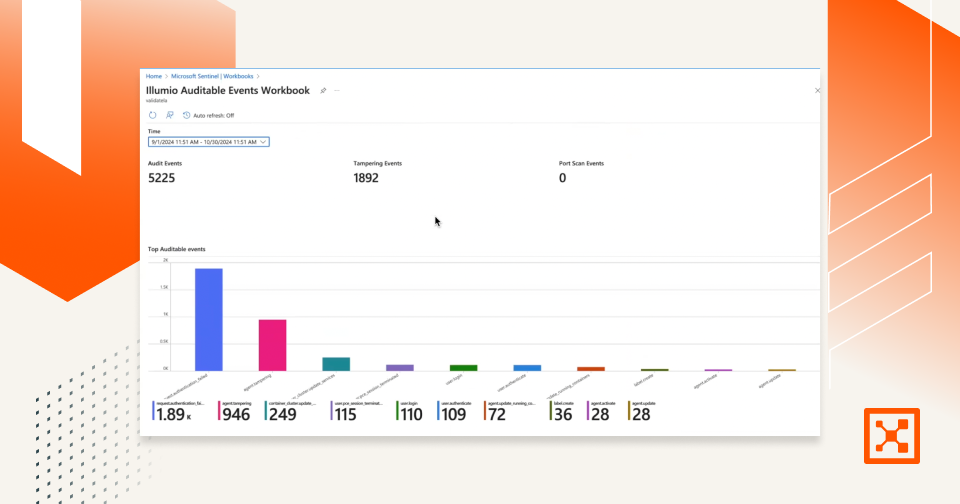

- ゼロトラストソフトウェア: Illumio Zero Trust Segmentationのようなツールは、マイクロセグメンテーションを使用して、強力なゼロトラスト戦略の作成を支援します。

- クラウドにおけるゼロトラスト: Illumio CloudSecureやIllumio for Microsoft Azure Firewallなどのツールを使用して、ゼロトラストをクラウドにもたらします。

- ゼロトラストベンダー: ゼロトラスト戦略をサポートするサイバーセキュリティプラットフォームを選択してください。

マイクロセグメンテーション

マイクロセグメンテーションは、ネットワークをより小さく安全なセクションに配置し、侵害の拡大を防ぎます。イルミオのゼロトラストセグメンテーションは、この方法を使用して、攻撃者がネットワークの一部に侵入した場合に停止され、他のエリアにアクセスできないようにします。

企業へのプラスの影響:

- データセキュリティの向上: 今日のサイバー脅威では、機密データを安全に保つことがこれまで以上に重要になっています。ゼロトラストは、検証され許可されたユーザーのみがデータにアクセスできるようにし、侵害のリスクを大幅に低減します。マイクロセグメンテーションと厳格なアクセス制御を使用することで、企業はネットワークの内外からの脅威に対する防御を強化できます。

- コンプライアンスの向上: GDPR、HIPAA、CCPAなどの義務では、厳格なデータ保護が必要です。ゼロトラストは、データにアクセスできるユーザーと実行できる操作を厳密に制御することで、これらの要件を満たすのに役立ちます。これにより、ルール違反による罰金のリスクが軽減され、セキュリティのベストプラクティスに重点が置かれていることがわかります。

- 侵害の影響の軽減: 侵害が発生する可能性がありますが、ゼロトラストは侵害を制御するのに役立ちます。攻撃者がネットワークの一部に侵入すると、他のエリアに移動することはできません。これにより、被害が制限され、組織の回復が早まり、財務や評判の低下が軽減されます。

ゼロトラストの実践:イルミオからの洞察

イルミオはゼロトラストのリーダーであり、企業がネットワークを保護する方法を変革するマイクロセグメンテーションツールを提供しています。強力なゼロトラスト戦略の構築を支援する方法は次のとおりです。

- ポリシー主導のセグメンテーション: イルミオを使用すると、アプリ、ユーザー、デバイスに対して一貫性のあるきめ細かなセキュリティルールを簡単に作成して適用できます。これにより、ネットワークの各部分がカスタム保護で安全に保たれ、攻撃者がネットワーク内を移動することが困難になります。

- トラフィックの可視性: イルミオは、ネットワーク内でアプリとワークロードがどのように通信するかについて比類のない洞察を提供します。この明確なビューにより、IT チームは異常なトラフィックや不正アクセスを即座に発見し、潜在的な脅威への対応時間を短縮できます。

- シームレスな統合: イルミオのソリューションは、既存のITセットアップと簡単に連携し、中断を軽減します。現在のツールやシステムに接続することで、企業は環境を完全に再構築することなくゼロトラストを採用できるため、切り替えがスムーズかつシンプルになります。

- 攻撃対象領域の縮小: イルミオゼロトラストセグメンテーションは、攻撃対象領域を大幅に削減します。ネットワークの一部が侵害された場合、攻撃者はその領域に閉じ込められ、 他の部分に拡散することができないため、脅威を封じ込めることができます。

- スケーラブルなセキュリティ: イルミオのゼロトラストソリューションは、お客様のビジネスとともに成長します。オンプレミス システム、クラウド ワークロード、またはその両方の組み合わせを保護する場合でも、Illumio はすべてに信頼性の高い保護を提供します。

これらのツールにより、イルミオは企業がセキュリティを強化し、絶えず変化するサイバー脅威に対する強力でプロアクティブな防御を構築するのに役立ちます。

ゼロトラストに関するよくある質問 (FAQ)

質問: 1.ゼロトラストはVPNとどう違うのですか?

答える: VPNはネットワークへの安全なアクセスを提供しますが、ゼロトラストはネットワーク内の各資産を個別に保護します。

質問: 2. ゼロトラストの原則は何ですか?

答える: 主な原則には、最小権限アクセス、マイクロセグメンテーション、継続的な監視が含まれます。

質問:3.イルミオはゼロトラストをどのように実装していますか?

答える: イルミオは、きめ細かな可視性とマイクロセグメンテーションを使用して、ゼロトラスト原則を適用します。

質問: 4. ゼロトラストにおけるマイクロセグメンテーションとは何ですか?

答える: これは、ネットワークをより小さく分離されたセグメントに分割するゼロトラストツールです。

質問: 5. ゼロトラストは企業にとってどのようなメリットがありますか?

答える: セキュリティが向上し、侵害による被害が少なくなり、規制への準拠が容易になります。

質問: 7. ゼロトラストの実装を開始するにはどうすればよいですか?

答える: まず、セキュリティ体制を評価し、マイクロセグメンテーション ツールを使用することから始めます。

質問: 8. NIST ゼロトラストフレームワークとは何ですか?

答える: これは、組織にゼロトラストを実装するための一連のガイドラインです。

質問: 9. ゼロトラストはクラウドで機能しますか?

答える: はい、ゼロトラストクラウドソリューションは、クラウドワークロードに堅牢な保護を提供します。

質問: 10.主要なゼロトラストベンダーは誰ですか?

答える: イルミオ、マイクロソフトなどのベンダーは、高度なソリューションで市場をリードしています。

結論

ゼロトラストは、今日のコネクテッドでリスクの高い世界ではもはやオプションではなく、必須のものです。この高度なセキュリティ モデルを使用することで、企業は古い防御を捨てて、データを保護し、侵害の影響を軽減し、規制を満たすためのより強力で最新の方法に切り替えることができます。ゼロトラストセグメンテーションにおけるイルミオの専門知識は、組織が攻撃対象領域を縮小し、脅威を封じ込め、業務を円滑に実行し続けるのに役立ちます。

ビジネスのセキュリティを強化する準備はできていますか?Illumio のZero Trustページにアクセスするか、 カスタム コンサルテーションに問い合わせて、Illumio の Zero Trust ソリューションが防御をどのように変革できるかをご確認ください。一緒にセキュリティを強化しましょう!

.png)

%20(1).webp)

%20(1).webp)

.webp)