侵害封じ込めを最優先するゼロトラスト戦略の構築方法

私が初めてサイバーセキュリティの仕事をしたのは 2001 年のことでしたが、それ以来、さまざまな立場で数多くのベンダーと仕事をしてきました。全体を通して、1 つの共通点が明らかでした。それは、侵害を防止すること、境界で攻撃者を阻止すること、脆弱性を修正すること、そして悪意のある人物を企業ネットワークから締め出すことです。

20 年以上経った現在、ますます巧妙化する敵対者、サプライ チェーンのリスク、内部脅威、ゼロデイの脆弱性により、最も成熟した良心的な組織であっても侵害に直面することになります。

予防第一の考え方が、何十年にもわたってセキュリティ業界全体を形作ってきました。しばらくの間はそれで十分でしたが、もう十分ではありません。

ゼロ トラスト セキュリティ モデルでは、侵害の防止と同様に侵害の封じ込めを優先する必要があります。しかし、そこに至る道は必ずしも簡単ではありません。

ではどこから始めますか?この記事では、予防から封じ込めへの移行がなぜそれほど重要なのかを説明し、検出と対応、マイクロセグメンテーション、きめ細かな可視性を活用した封じ込め戦略の構築に役立つ簡単なチェックリストを紹介します。

予防だけでは不十分な理由

サイバーセキュリティの古いモデルは、「攻撃者を締め出す」という単純な前提に基づいて構築されていました。これは、ネットワーク境界に重点を置いたセキュリティ戦略でした。今日、脅威は高度化し、環境も拡大しているため、悪意のある行為者は境界を越え続けています。

セキュリティ チームは依然として、ブロック可能なものをブロックする必要があり、予防は現代のセキュリティ戦略において依然として重要な部分です。しかし、セキュリティ リーダーは、侵入不可能な制御は存在せず、脆弱性データベースは完全ではなく、完璧に訓練されたユーザーは存在しないことをますます認識し始めています。

あらゆる制御は最終的には失敗します。そのため、今日のサイバー セキュリティには、予防と封じ込めの両方が、別々の戦略としてではなく、同じコインの表裏として必要です。

侵害封じ込めはサイバーセキュリティの新たな北極星

本当の課題は、攻撃者を締め出すことだけではありません。攻撃者が侵入してきたときに、その影響が限定されるようにすることです。

封じ込めはもはや「あったらいい」ものではありません。これは、サイバー災害と管理可能なインシデントを区別する重要な機能です。

Ponemon Institute の調査による「The Global Cost of Ransomware Study」では、この点が検証されました。「いかなるサイバーセキュリティ対策もあらゆる攻撃を防ぐことはできないため、封じ込めと対応の戦略は同様に重要である」と指摘した。

IDC のリサーチ マネージャーである Pete Finalle 氏も、次のように同意しています。「境界を保護するだけでは、もはや事業運営の継続を保証するには不十分であり、封じ込めを優先する組織は、影響を最小限に抑える最適な立場にあります。」横方向の移動を制限し、攻撃の爆発半径を縮小することで、封じ込めは「あればよい」機能から、ゼロトラストと企業の回復力に不可欠な要素へと進化しました。」

今日の脅威の状況では、侵害の防止と封じ込めは表裏一体であり、組織は悪意のある行為者に先手を打つために両方を優先する必要があります。

ゼロトラストには封じ込めが必要

火災の延焼を防ぐために防火扉やスプリンクラー システムを備えた建物と同様に、企業ネットワークには、攻撃者が侵入したときに被害を最小限に抑え、動きを止めるための組み込み制御が必要です。

これはゼロ トラスト フレームワークと一致しており、組織が侵害は避けられないものと想定し、厳格なアクセス制御とセグメンテーションを通じてその影響を軽減することに重点を置くことを推奨しています。

ゼロ トラスト フレームワークの基礎となるのはマイクロセグメンテーションであり、これは封じ込めを強化するための実用的なソリューションを提供します。

資産をマッピングし、重要なシステムをセグメント化することで、セキュリティ チームは脅威をリアルタイムで分離し、攻撃者が横方向に移動するのを防ぐことができます。

検出、封じ込め、回復のための封じ込め戦略を、 NIST ゼロ トラスト アーキテクチャおよびCISA ゼロ トラスト成熟度モデルのガイダンスに準拠させます。これらのフレームワークは、環境に固有のゼロ トラスト戦略を構築するための構造化された証拠に基づくアプローチを提供します。

全体として、ゼロ トラストは侵害の封じ込めをコア設計原則に変え、侵害が始まる前にあらゆる侵害を確実に阻止します。

ゼロトラスト侵害封じ込めのためのクイックスタートチェックリスト

侵害の封じ込めを優先する準備はできましたが、どこから始めるべきでしょうか?

以下は、検出と対応、マイクロセグメンテーションなどのツールを使用して封じ込め戦略を実装しようとしている組織向けの簡単なチェックリストです。

- 現在の環境を理解します。重要な資産、データ フロー、ネットワーク依存関係をマップします。攻撃者がネットワーク内を横方向に移動するための価値の高いターゲットと潜在的なパスを特定します。

- マイクロセグメンテーションを計画します。リスクとビジネス機能に基づいてセグメンテーション ポリシーを定義します。機密データゾーンや特権システムなど、影響の大きい領域から始めます。ネットワーク セグメント間で最小権限のアクセスを強制します。

- 検出および対応ツールを展開します。クラウド、エンドポイント、ネットワーク、および ID 検出および応答ツール (CDR、EDR、NDR、および XDR) の使用を開始します。アラートを集中監視またはセキュリティ情報およびイベント管理 (SIEM) プラットフォームに統合します。

- インシデント対応のためのプレイブックを確立します。セグメントの分離や資格情報の取り消しなど、侵害を阻止するトリガーを定義します。インシデント発生時の意思決定の遅れを減らす迅速なアクションを事前に承認します。

- テストして最適化します。シミュレートされた侵害シナリオを実行して、セグメンテーションと対応ワークフローを検証します。調査結果に基づいて、ポリシーと検出ルールを継続的に改善します。

これらの手順に従うことで、チームは攻撃への対応から攻撃の封じ込めへと移行し、ゼロ トラストを目標から日常的な実践へと変えることができます。

マイクロセグメンテーションが侵害封じ込めプロジェクトの焦点となるべき理由

今日の最も壊滅的な侵害は、侵害された単一のシステムによって引き起こされるわけではありません。こうした攻撃が発生するのは、攻撃者が横方向に移動して、最初の足掛かりを利用してより価値の高い標的に到達することが許可されているためです。

封じ込めの中核となるのは、攻撃の爆発半径を制限するという概念です。悪意のある人物が単一のエンドポイントまたはアプリケーションに足場を築いたとしても、それが全面的なビジネス混乱につながる必要はありません。

ワークロード、アプリケーション、環境間のきめ細かなセグメンテーションを実施することで、組織は、1 つの領域での侵害によって他のすべての資産が自動的に危険にさらされることがないようにすることができます。

ここでマイクロセグメンテーションが大きな違いを生み出します。

マイクロセグメンテーションは横方向の移動を阻止する鍵となる

従来の境界防御とは異なり、マイクロセグメンテーションは、サーバー、クラウド、データ ストア間の環境全体にわたって詳細な可視性と制御を提供します。これらのテクノロジーを使用することで、セキュリティ チームは、ネットワークに侵入した攻撃者の主な目的となることが多い不正な横方向の移動を迅速に防止するポリシーを確立できます。

このアプローチでは、意志の強い敵であっても封じ込められたゾーンに閉じ込められることになります。

マイクロセグメンテーションにより侵害対応が迅速化

同様に重要なのは、マイクロセグメンテーションによる侵害の封じ込めが侵害への対応を加速することです。

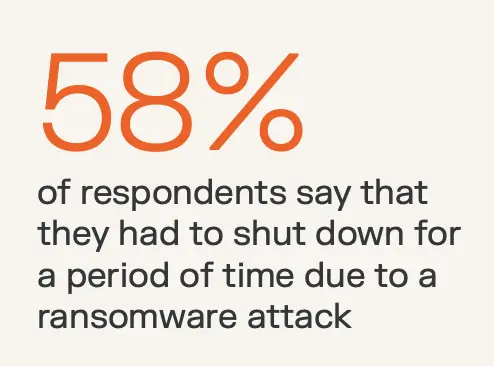

「ランサムウェアの世界的コストに関する調査」では、調査回答者の 58% が、ランサムウェア攻撃によって業務が停止したと回答しています。平均的なシャットダウン時間は 12 時間でした。

インシデントが発生した場合、組織はマイクロセグメンテーションを使用して侵害を受けたシステムをほぼリアルタイムで隔離し、セキュリティチームが侵害を調査する間に拡散を阻止できます。

非常に迅速に対応できる能力は、攻撃によってもたらされる潜在的な損害の量を制限するだけではありません。また、ビジネスにとって重要なシステムの回復力と可用性が維持されることも保証します。

予防と封じ込めのバランス

私がキャリアを始めた頃から、テクノロジーは飛躍的に進歩し、状況も大きく変化しました。

サイバーセキュリティの将来にはバランスが必要です。組織は強力な予防策に投資し続ける必要があるのは確かですが、侵入不可能な防御など存在しないことを認識する必要もあります。

侵害封じ込めは、潜在的な危機を管理可能なイベントに変えるパズルの必要なピースです。

予防のみの考え方から脱却する時が来ました。侵害の封じ込めを使命とし、検出と対応、マイクロセグメンテーション、可視性、インシデント対応の統合に投資します。

違反が災害に発展するまで待たないでください。

今日の脅威の状況の現実に対処するために、封じ込め能力を評価し、セキュリティ戦略を最新のセキュリティ フレームワークに適合させることから今日から始めましょう。

組織が検出と対応、マイクロセグメンテーション、可視性を組み合わせると、両方のメリットを最大限に活用できます。ゼロ トラストの原則に基づいたこれらの最新の封じ込め戦略は、ほとんどの攻撃を防ぎ、予防が不十分な場合に残りの攻撃の拡散を阻止するのに役立ちます。

.webp)