F5の侵害の内幕:国家主導のサイバー攻撃について学ぶこと

国家が支援するサイバー攻撃は政府の標的をはるかに超えて拡大し、経済のあらゆる分野に及んでいる。

かつてはサイバースパイ活動が主な任務でしたが、現在では重要なインフラに対する破壊的な攻撃もこれらの作戦に含まれるようになりました。彼らはサイバー犯罪グループと協力して行動することが多い。

これらの攻撃者は忍耐強く、隠密性が高く、十分な資金を持っています。ゼロデイ脆弱性を悪用します。彼らはネットワークを通じて横方向に移動します。そして最悪なのは、何ヶ月も検出されないままになる可能性があることです。

サイバーセキュリティ業界は、セキュリティチームがこれらの高度な攻撃から防御できるよう支援する上で大きな進歩を遂げてきました。しかし、現在自分の財産で誰が活動しているかを本当に知っている擁護者は何人いるでしょうか?そして、どの危険な組み合わせがすでに悪用され、まだ生きているのか見抜ける人はどれくらいいるでしょうか?

攻撃者がアクセスすると、急速に拡散する可能性があります。そして、境界防御ではそれらすべてを止めることはできません。

セキュリティベンダーF5で最近起きた注目を集めた侵害事件がその好例です。これは、成熟した資金豊富なセキュリティ プログラム内であっても、単一の足場によって攻撃者が高価値資産にアクセスできるようになる可能性があることを示すケース スタディです。

この違反がなぜそれほど教訓的なのか、そしてそれが今日の国家が支援する選挙運動について何を明らかにするのかを理解するために、詳しく見てみましょう。以下について探っていきます:

- どのように展開したか

- 現代の国家による攻撃について明らかにするもの

- Illumio Insightsがどのように検出、封じ込め、阻止を迅速に行うのか

F5の侵害についてわかっていること

2025年8月に発見されたこの侵害は、脅威アクターUNC5221によって実行されました。このグループは中国とのつながりが疑われており、高度な戦術を使うことで知られている。

UNC5221 は、F5 の BIG-IP 製品開発およびエンジニアリング ナレッジ環境に入りました。攻撃者は、BIG-IP のソース コード、未公開の脆弱性の詳細 (重大ではない、またはリモートで悪用できないもの)、および顧客構成データの一部分などを盗みました。

攻撃者がコードを改ざんしたという証拠はありません。しかし、盗まれた脆弱性データは、将来のゼロデイ攻撃を可能にする可能性があります。

侵害後、F5 は対応計画を開始しました。影響を受ける BIG-IP のお客様には、CrowdStrike Falcon エンドポイント検出および対応 (EDR) 保護の 1 年間のオファーが提供されました。

Illumio Insightsがどのように役立つか

CrowdStrike を使用して F5 資産を監視することは、強力な第一歩です。しかし、東西トラフィックの動作は表示されず、サブネット、仮想プライベート クラウド (VPC)、仮想ネットワーク (VNet) にわたる危険なサービスも明らかになりません。また、ネットワーク内を横方向に移動する攻撃者を阻止することもできません。

攻撃者はアクセスを獲得すると、ワークロード、サブネット、仮想ネットワーク間を移動します。最大のリスクは東西交通にあります。これは、ほとんどの防御側が見落としているシステム間の内部通信です。

これが重要である理由は、東西のトラフィックが見えなかったり、そのコンテキストを理解していなければ、それを制御することができないからです。詳細な観察可能性とコンテキストがなければ、攻撃者は環境内を自由に移動できます。

しかし、 セキュリティ グラフに基づく分析情報により、資産全体を視覚化し、隠れたリスクを悪用される前に発見し、悪意のある動作を迅速に検出してその影響を最小限に抑えることができます。

Illumio Insights を使用して、F5 侵害のような攻撃を防止および阻止する方法を説明します。

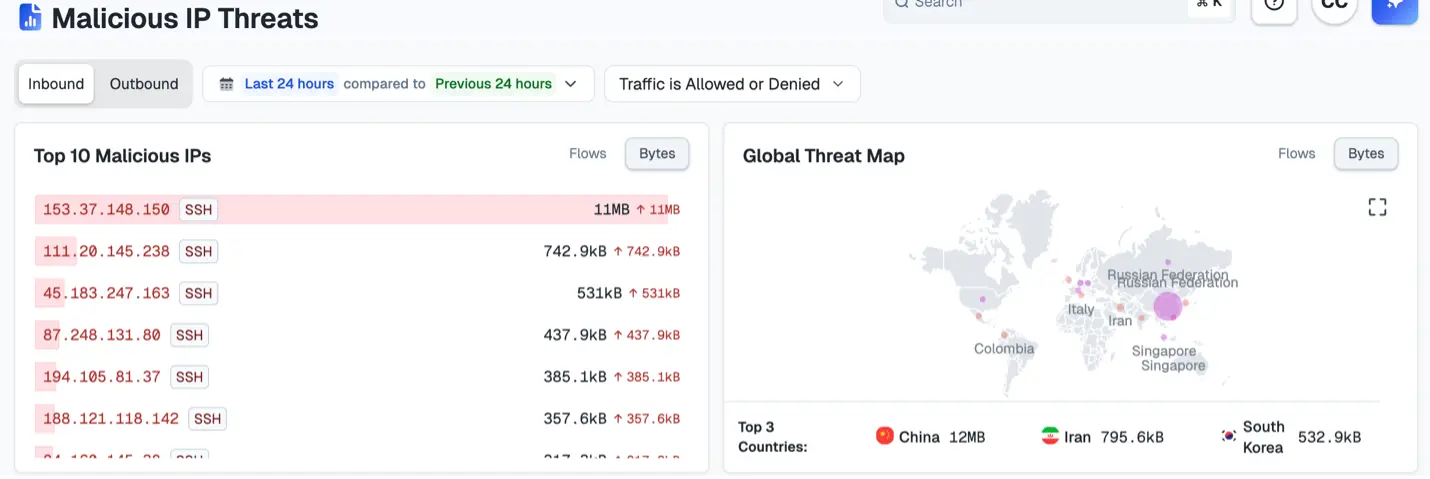

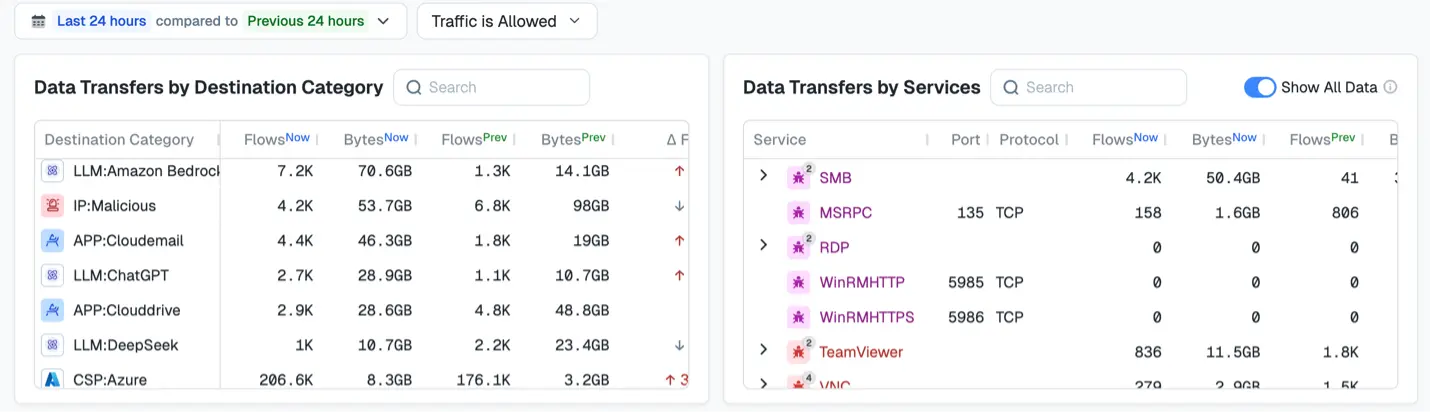

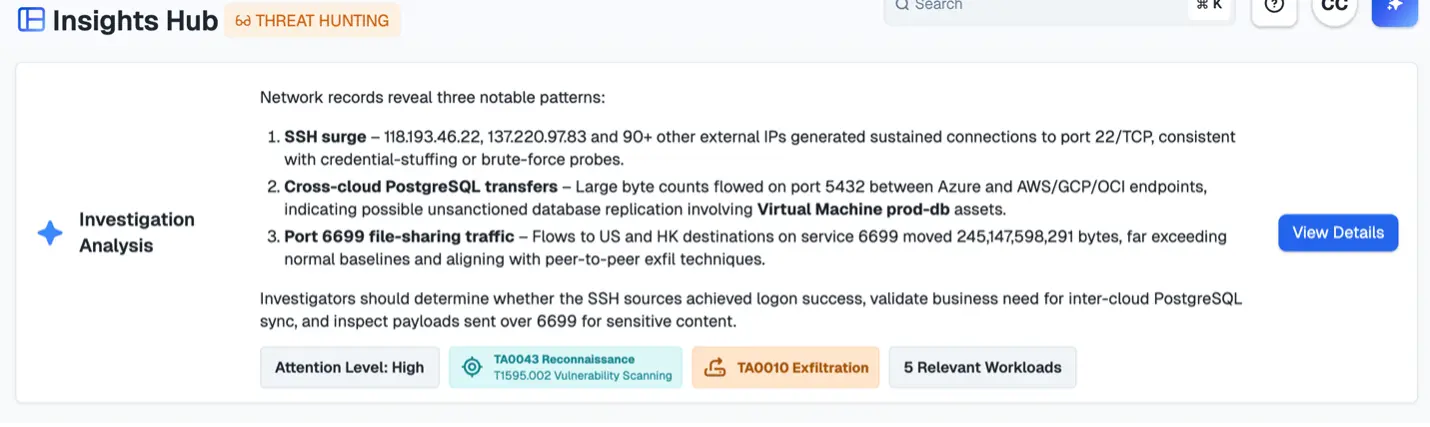

ステップ1: Insightsハブで悪意のあるIP接続を確認する

悪意のある IP アドレスは、多くの場合、侵害の最初の兆候となります。Insights は脅威インテリジェンスを使用して、既知の悪意のある行為者や疑わしい外部接続にフラグを立てます。

これらを確認すると、次のことが可能になります。

- 早期の偵察やコマンドアンドコントロール(C2)活動を検出する

- 脅威の重大度に応じて調査を優先順位付けする

- 危険な宛先と通信するワークロードを特定する

これらの洞察を組み合わせることで、早期警告システムが実現します。潜在的な侵害が拡大する前にそれを発見するのに役立ちます。

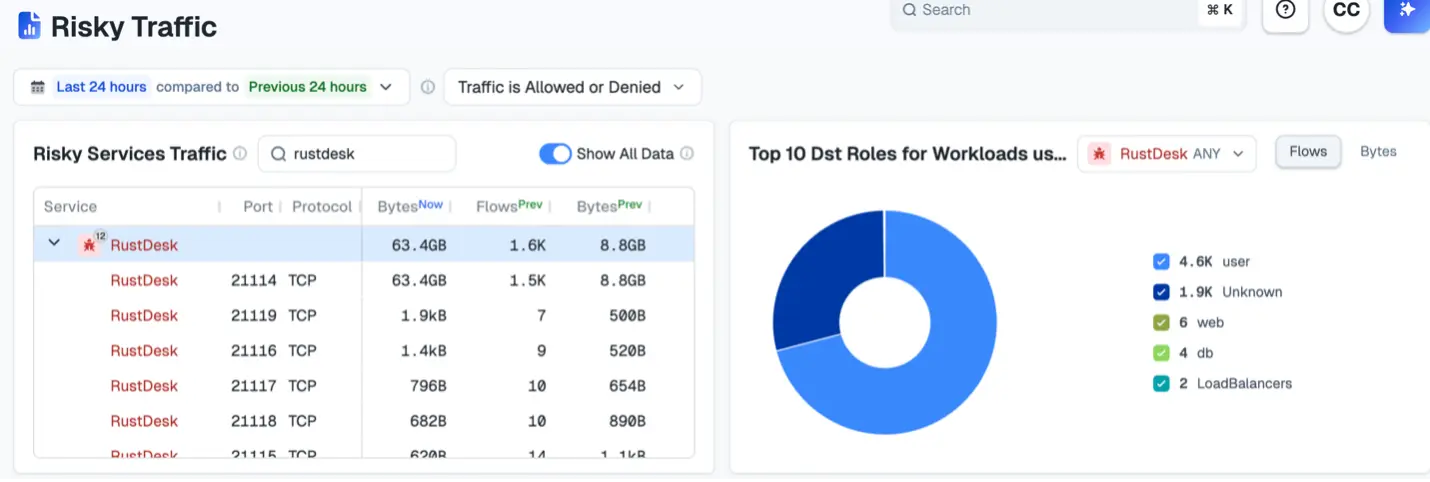

ステップ2: 使用中のすべてのリスクのあるサービスを評価する

攻撃者は、横方向の移動やより高い権限の取得を目的として、リモート アクセス ツールを標的にすることがよくあります。定期的にこれらのサービスの使用方法を確認して、次のことを行います。

- 不正なアクセス試行や異常なログイン方法を検出します。

- 環境に属していないシャドー IT や安全でないリモート アクセス ツールを発見します。

- 時間の経過に伴う使用状況の変化を追跡します。

時間の経過に伴うアクティビティを比較すると、ネットワークの通常のベースラインを理解し、侵害を示す可能性のある異常を迅速に見つけることができます。

たとえば、Secure Shell プロトコル (SSH) 接続の急増は、問題を示している可能性があります。また、この比較により、疑わしいアクティビティが既知のインシデントやアラートと関連付けられ、調査に貴重なコンテキストが追加されます。

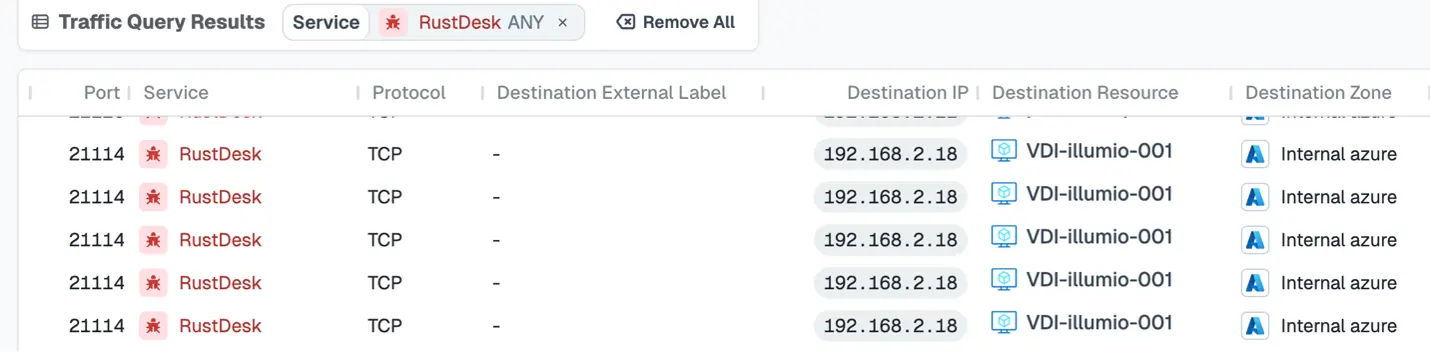

以下の例では、過去 24 時間で Rustdesk の接続性が急増しています。これは明らかに調査する価値のある異常です。

AI セキュリティ グラフは、トラフィックとその関係の両方を表示することで重要なコンテキストを追加します。そこから重要な疑問が浮かび上がります。Rustdesk がユーザー エステートに接続するのはなぜですか?そして、その行為は正当なものでしょうか、それとも妥協の兆候なのでしょうか?

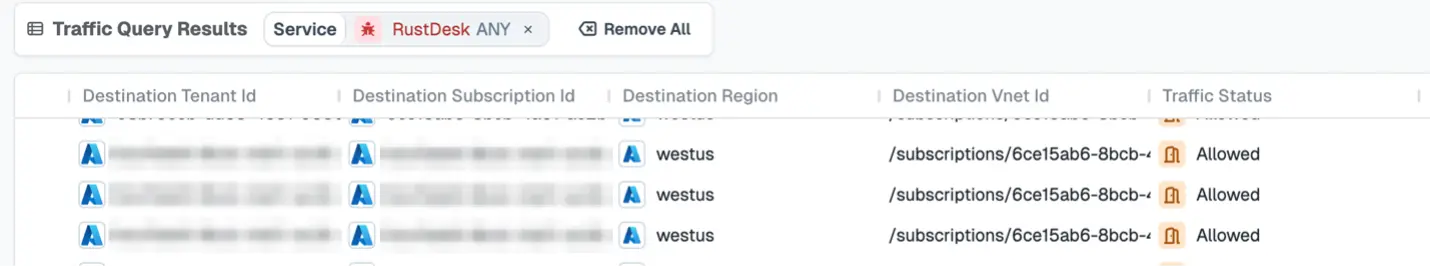

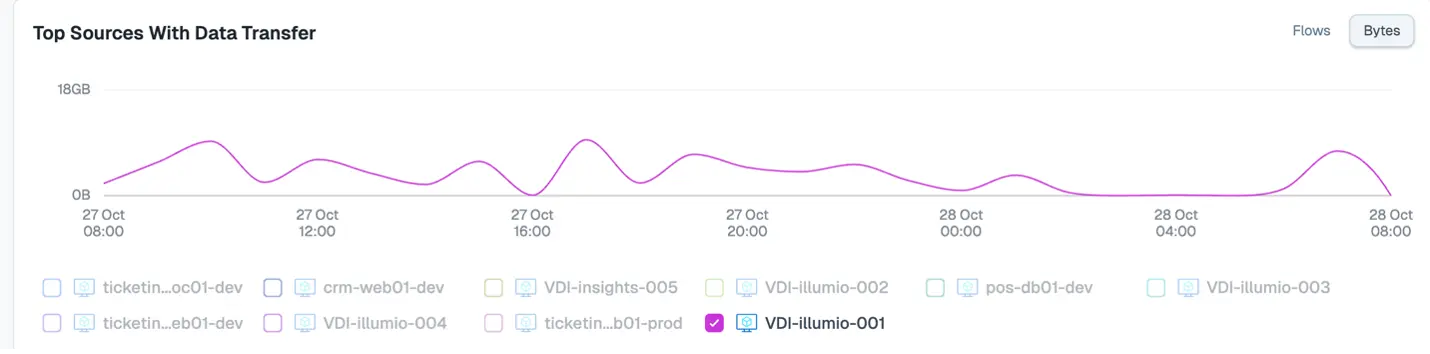

次に、ここで問題となるワークロードを仮想デスクトップ インフラストラクチャ (VDI) 資産である VDI-Illumio-001 に絞り込むことができます。

また、トラフィックがセキュリティ制御を回避したかどうかも確認できます。

ステップ3: ワークロードデータ転送を評価する

過去 24 時間とその前の 24 時間など、さまざまな期間にわたってデータ転送量を比較すると、異常な急増やパターンを見つけるのに役立ちます。これらは、データの盗難またはランサムウェアの準備を示している可能性があります。

このステップは、主に 3 つの点で役立ちます。まず、データ フローの通常の量と方向を決定してベースラインを作成します。また、外部または信頼できない宛先への転送のコンテキストも提供します。最後に、境界制御をバイパスする可能性のあるピアツーピア トラフィックを明らかにします。

このデータを F5 侵害などの既知の攻撃タイムラインと並べることで、活動がどのように展開したかを把握し、攻撃者の手順をたどり、調査を迅速に集中させることができます。転送がいつ開始されたか、また、転送が疑わしいログインやリモート デスクトップ プロトコル (RDP)や Rustdesk の使用などの危険なアクティビティと一致しているかどうかを追跡できます。

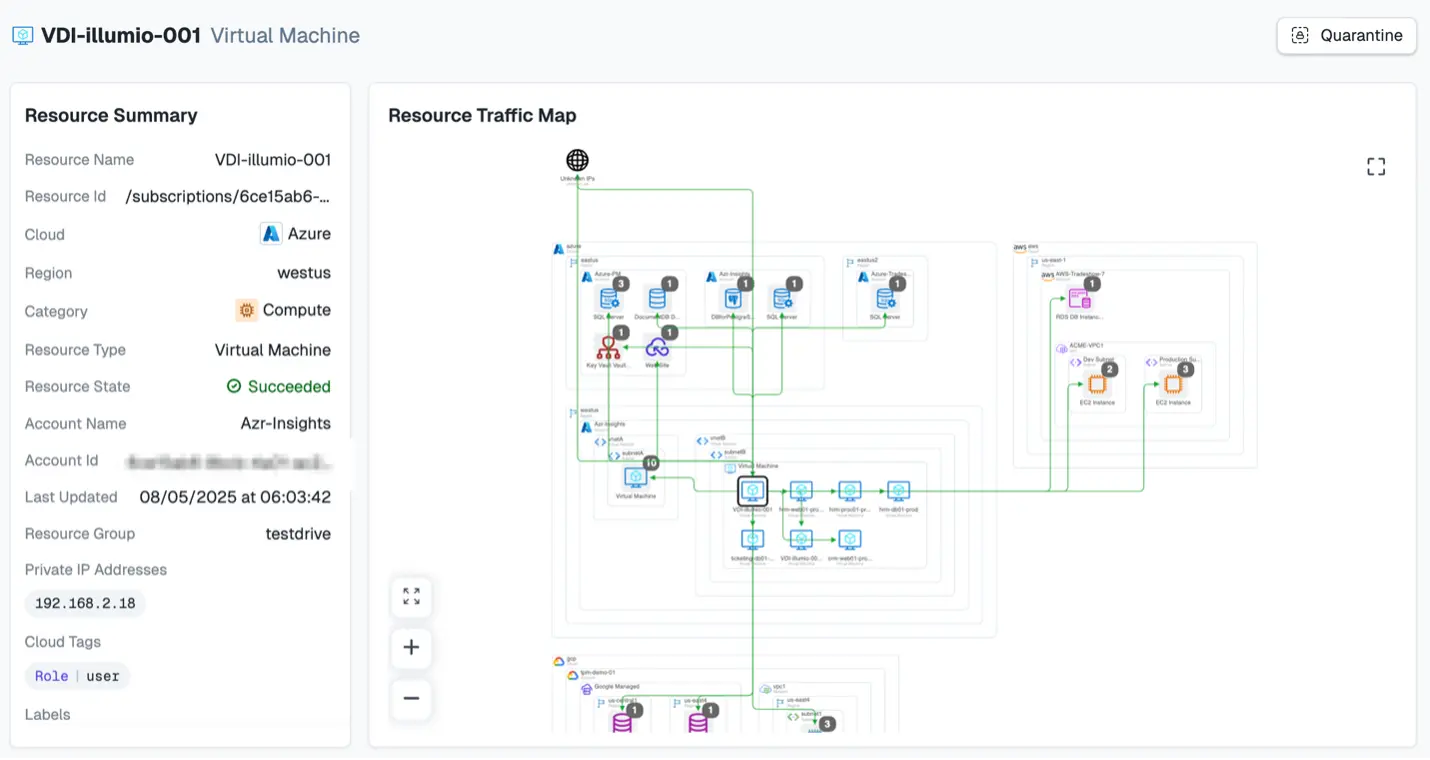

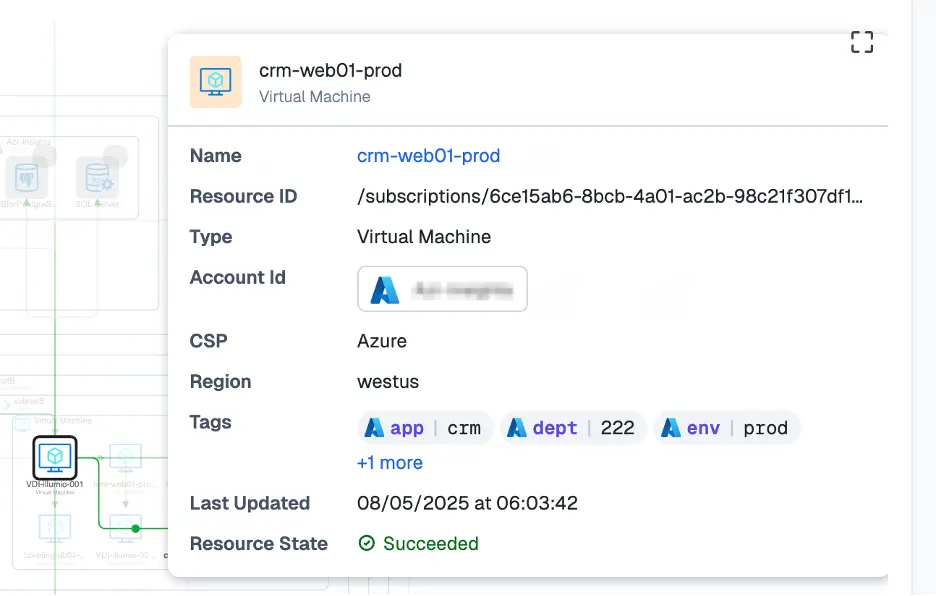

ステップ4: リソースグラフを使用して疑わしいトラフィックを特定する

東西の交通は見落とされやすいです。しかし、横方向の動きを検出するには重要です。

Insights リソース グラフは次のことに役立ちます。

- ワークロード、VPC、VNet、サービスがどのように接続されるかを視覚化します。

- 開発環境から本番環境など、環境間の予期しない接続を見つけます。

- セグメンテーション ポリシーをバイパスするワークロードを識別します。

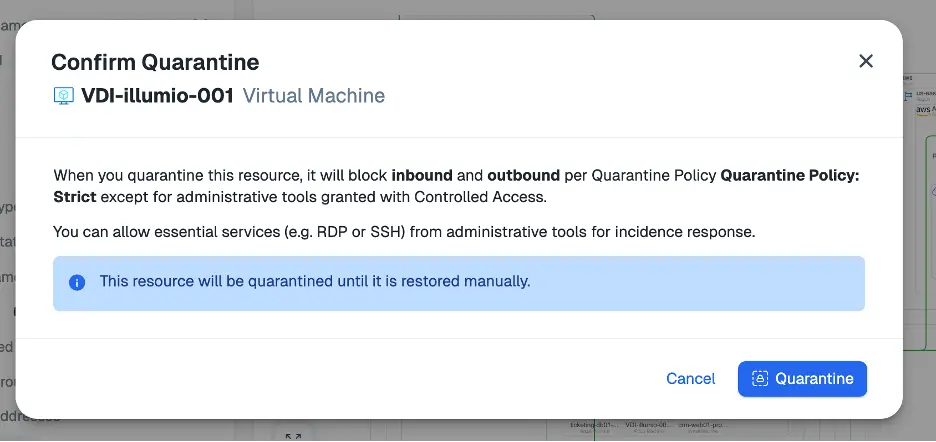

Insights では、Rustdesk の着信トラフィックがあった VDI ワークロードをさらに調査できます。スクリーンショットの右上にある [隔離] ボタンに注目してください。次の手順でこのボタンを使用します。

Insights は、潜在的な影響を評価するために必要なコンテキストを提供します。自問自答してください: 顧客関係管理 (CRM) システムまたは顧客記録への不正アクセスはありませんか?

ステップ6: ワンクリック封じ込めを使用して攻撃の拡散を制限し、フォレンジック分析をサポートする

Rustdesk の接続性の急増や異常な東西トラフィックなどの疑わしいアクティビティを検出した場合、時間は非常に重要です。

従来の封じ込めでは、多くの場合、ファイアウォールの手動変更や複雑なオーケストレーションが必要となり、数時間から数日かかることもあります。

ワンクリック封じ込め(隔離ボタンからアクセス可能)により、状況は変わります。これにより、セキュリティ チームは、より広範な環境を混乱させることなく、侵害されたワークロードを即座に分離できます。

ワンクリック封じ込めにより、次のことが可能になります。

- 横方向の動きを即座に停止します。攻撃者が環境の奥深くまで侵入したり、機密性の高いワークロードにアクセスしたりするのを防ぎます。

- 法医学的証拠を保存します。分離により、アクティブな脅威を遮断しながら、侵害されたシステムを調査のためにそのまま維持します。

- 爆発半径を縮小します。セグメント全体またはアプリケーション全体ではなく、単一のワークロードへの影響を制限します。

- 対応を加速します。複数のステップから成る手動プロセスを、単一の決定的なアクションに変換します。

ステップ7: Insights Agentを使用して調査レポートを確認し、生成する

調査プロセス全体を高速化するデジタルアシスタントを想像してみてください。Insights Agent は、明確化と侵害の封じ込めへの最速の道です。

これが非常に強力な理由です:

- 自動調査。エージェントは、クラウド規模のネットワーク データとワークロードの通信を継続的に監視します。AI セキュリティ グラフを適用することで、インフラストラクチャ全体の操作を即座に相関させ、脅威を発見します。

- コンテキスト豊富なレポート。各役割に合わせて重大度ランク付けされた分析を生成します。たとえば、脅威ハンター、対応者、コンプライアンスアナリストはそれぞれ、自分の仕事に関連する洞察を得ることができます。すべての検出結果は、コンテキストを追加するために MITRE ATT&CK フレームワークにマッピングされます。

- 積極的な推奨。検出だけでなく、リスクを軽減するための優先順位付けされた封じ込めアクションとセグメンテーション ポリシーを提案し、洞察から実行までをガイドします。

- 統合されたワンクリック封じ込め。検出はシームレスに修復へと流れます。侵害されたワークロードを即座に分離できます。Illumio Segmentation とネイティブに統合されるため、封じ込めはホスト エージェントに依存しません。

Insights Agent を使用することで、チームは事後対応型のトリアージから事前対応型の解決へと移行します。これにより、アラートのノイズをカットし、実用的な明確さを獲得し、脅威が拡大する前に封じ込めることができます。

時間は刻々と過ぎている

F5 の侵害は、 国家が支援するステルス性の高い執拗な攻撃者に誰もが驚かされる可能性があることを示しています。

侵害が発見される頃には、攻撃者はすでに機密データを盗み出し、環境をマッピングし、次の行動の準備を整えている可能性があります。

従来の防御はこの種の敵に対抗するために構築されたものではありません。ファイアウォール、エンドポイント ツール、境界ベースの監視では、国家が支援する攻撃のスピードと巧妙さに対応できません。

防御側が今必要としているのは、深く継続的な可視性です。ネットワークに出入りするものだけでなく、ネットワーク内で何が移動しているかも把握する必要があります。

それが Insights と新しい AI 駆動型 Insights Agent の力です。これらを組み合わせることで、セキュリティ チームにコンテキスト、スピード、精度が提供され、横方向の移動を早期に検出し、脅威を迅速に封じ込めることができます。

国家が支援する攻撃は衰えを知らない。しかし、対応はより速く、よりスマートに、より制御されたものになります。誰もが、自社のネットワークで次の F5 スタイルの侵害がすでに発生しているかのように準備しておく必要があります。実際にそうなる可能性があるからです。

次回の侵害で盲点が明らかになるまで待たないでください。経験 Illumio Insights 今日は無料です。

.webp)