Cyber-Resilienz

Steigern Sie Ihre Cyber-Resilienz mit den Lösungen von Illumio, um die Angriffsfläche zu reduzieren und sich schnell von Sicherheitsbedrohungen zu erholen.

.svg)

Verwandte Blogbeiträge

%20(1).webp)

Warum die Grundlagen der Sicherheit der am meisten vernachlässigte Aspekt bei der Einführung einer Zero-Trust-Strategie sind

Erfahren Sie, warum die Grundlagen der Sicherheit der am meisten vernachlässigte Aspekt von Zero Trust sind und wie die korrekte Umsetzung dieser Grundlagen darüber entscheidet, ob Sicherheitslücken außer Kontrolle geraten oder eingedämmt bleiben.

Illumiverse Labs: Erleben Sie die Eindämmung von Breach hautnah in unseren virtuellen Live-Events

Erleben Sie die Eindämmung von Sicherheitslücken in der Praxis mit Illumiverse Labs, praxisnahen virtuellen Sitzungen, in denen Anwender die seitliche Ausbreitung in Echtzeit sehen und stoppen können.

%20(1).webp)

Warum OpenClaw (ehemals Clawdbot) ein Weckruf für die Sicherheit von KI-Agenten ist

Erfahren Sie, warum OpenClaw die Risiken von KI-Agenten aufgedeckt und diese zu Insider-Bedrohungen gemacht hat und warum Transparenz und Segmentierung für die Sicherheit unerlässlich sind.

Digitale Eskalationsdominanz: Warum Cyber-Erfolg bedeutet, betriebsbereit zu bleiben

Erfahren Sie, warum Cybersicherheitserfolg heute bedeutet, auch unter Angriffen betriebsbereit zu bleiben, und wie die Beherrschung der digitalen Eskalation Unternehmen dabei hilft, Kontinuität und Kontrolle zu wahren.

.webp)

Warum die Erkennung ohne Eindämmung scheitert (und wie Sicherheitsdiagramme Abhilfe schaffen können)

Erfahren Sie, warum die Erkennung immer noch zu Sicherheitslücken führt und wie die auf einem KI-Sicherheitsgraphen basierende Eindämmung die seitliche Ausbreitung verhindert.

Französische Sicherheitsteams entdecken Sicherheitslücken problemlos. Warum also müssen sie immer noch mit Ausfallzeiten rechnen?

Erfahren Sie, warum laterale Bewegungen in Frankreich trotz starker Erkennungsmethoden, steigender Budgets und moderner Cloud-Sicherheitstools immer noch zu Ausfallzeiten führen.

.webp)

Cybersicherheitsprognosen 2026: Experteneinblicke in die Trends, die das kommende Jahr prägen

Erfahren Sie mehr über Cybersicherheitsprognosen für 2026, darunter KI-Bedrohungen, Lieferkettenrisiken, die Einführung von Zero Trust, Resilienz und die Verantwortlichkeit auf Vorstandsebene.

.webp)

Die wichtigsten Cybersicherheitsnachrichten ab Dezember 2025

Erhalten Sie die wichtigsten Cybersicherheitsnachrichten für Dezember 2025, darunter Meldungen über Lieferkettenverletzungen bei Londoner Bezirksverwaltungen, Hürden bei Zero Trust, Sicherheitslücken im Bereich KI und Expertenratschläge zur Resilienz.

Worauf warten Sie noch? Eine verzögerte Cybermodernisierung birgt Risiken.

Erfahren Sie, warum der ehemalige CIO der US-Bundesregierung, Tony Scott, die Verzögerung der Cybermodernisierung als Führungsversagen bezeichnet und wie Sie handeln können, bevor ein Sicherheitsvorfall Sie zum Handeln zwingt.

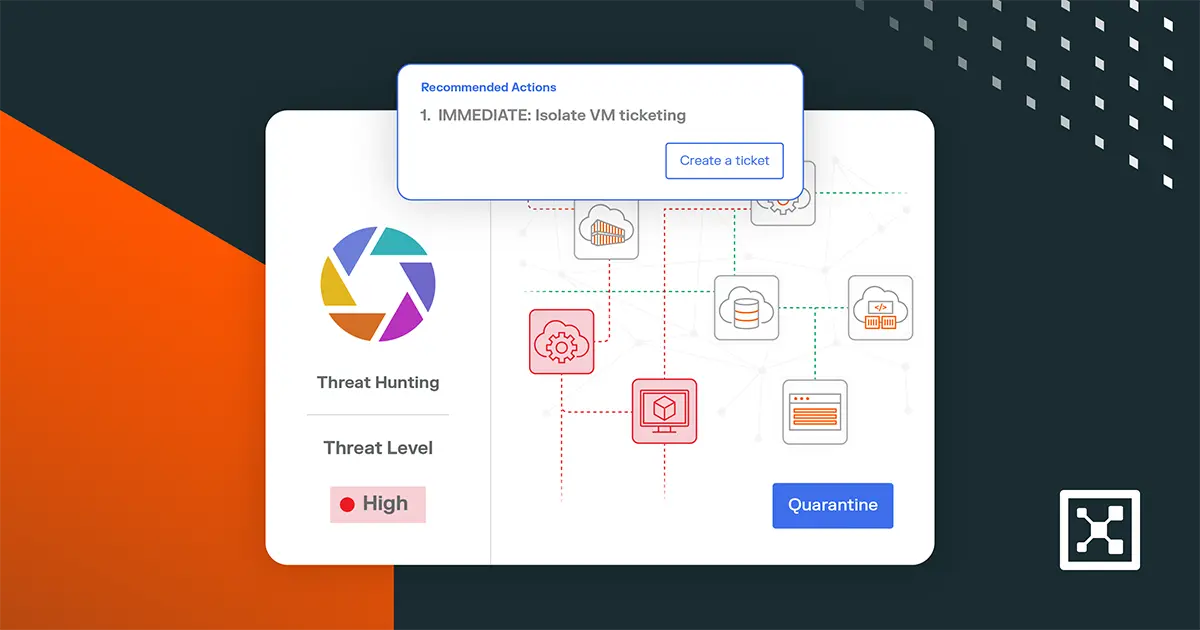

Lernen Sie Insights Agent kennen: Ihr KI-Teamkollege für Bedrohungserkennung und -abwehr

Erfahren Sie, wie Illumio Insights Agent mithilfe von KI Bedrohungen schneller erkennt, untersucht und eindämmt – mit persona-basierten Erkenntnissen, Ein-Klick-Reaktion und Ticketing.

.webp)

Australiens neue Standards für Aufsichtsräte: 5 neue Sicherheitsprioritäten für ASD und AICD

Erfahren Sie, was australische Aufsichtsräte über die neuen Cybersicherheitsprioritäten von ASD und AICD für 2025-26 wissen müssen und wie Illumio Organisationen dabei hilft, ihre Resilienz und Governance zu stärken.

3 praktische Wege, um die Zustimmung für Ihre Cybersicherheitsprojekte zu gewinnen

Lernen Sie 3 bewährte Methoden kennen, um die Unterstützung der Führungsebene für Cybersicherheitsprojekte zu gewinnen, indem Sie Ziele aufeinander abstimmen, einprägsame Geschichten erzählen und echtes Vertrauen aufbauen.

Verwandte Ressourcen

.webp)

Die Illumio-Plattform zur Eindämmung von Sicherheitsverletzungen

Mit einer einzigen Plattform können Sie laterale Bewegungen in Ihrer hybriden Umgebung erkennen, bewerten und unterbinden.

Illumio Insights

Erfahren Sie mehr über eine hybride Multi-Cloud-Erkennungs- und Reaktionslösung, die auf einem KI-gestützten Sicherheitsgraphen basiert.

Erste Schritte mit Sicherheitsdiagrammen: Ein Fahrplan zur Resilienz

Wie Sicherheitsdiagramme Ihnen helfen können, Bedrohungen schneller zu erkennen, Zero Trust zu stärken und bessere Risikoentscheidungen zu treffen

Insights Kostenlose Testversion Onboarding-Video

Sind Sie bereit, die Leistungsfähigkeit von Illumio Insights zu erkunden?

Illumio Insights Erklärvideo

Entdecken Sie KI-gestützte Cloud-Erkennung und -Reaktion (CDR), die Risiken lateraler Bewegungen identifiziert, Angriffe erkennt und diese in Ihrer hybriden Multi-Cloud-Umgebung sofort eindämmt – erfahren Sie, wie Insights laterale Bewegungen identifiziert.

Das große Buch der Sicherheitsverletzungen

Die verheerendsten Angriffe des Jahres, wie sie passiert sind und was du dagegen tun kannst

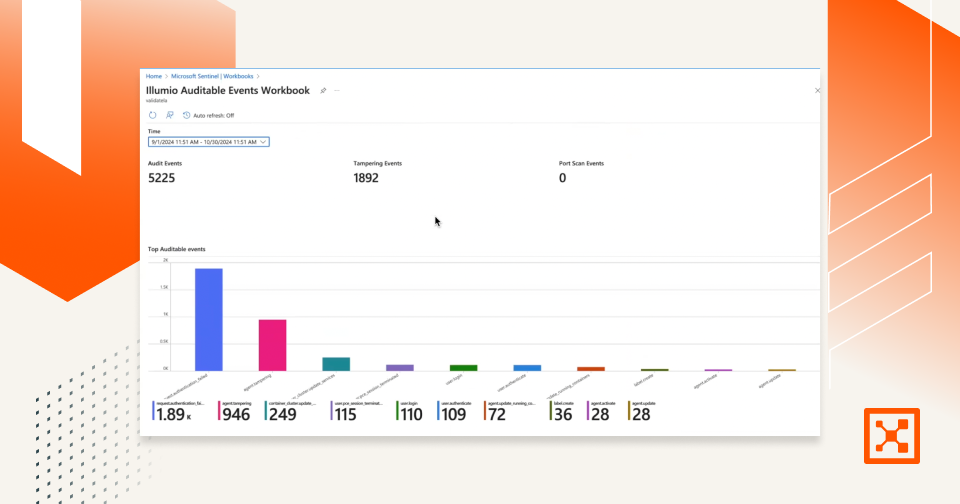

Illumio Sentinel Integration Demo

Erfahren Sie, wie die Integration von Illumio in Microsoft Sentinel SecOps optimiert, die Compliance stärkt und die Reaktion auf Cybervorfälle beschleunigt.

Das Handbuch zur Cloud-Resilienz

Lerne, wie du Sicherheitsverletzungen in der Cloud mit Mikrosegmentierung bekämpfen, eindämmen und bezwingen kannst.

Gehen Sie von einer Sicherheitsverletzung aus.

Minimieren Sie die Auswirkungen.

Erhöhen Sie die Resilienz.

Sind Sie bereit, mehr über Zero Trust-Segmentierung zu erfahren?