Mettez fin aux violations

Confinez les menaces et renforcez votre posture de sécurité avec la première plateforme de confinement des violations au monde.

Restez en sécurité, restez confiant

Visualisez la communication et le trafic entre les charges de travail, les appareils et Internet. Observabilité en temps réel alimentée par Insights Agent — votre coéquipier IA automatisé pour une détection rapide des risques et une réponse plus intelligente.

À chaque changement, définissez automatiquement des politiques de segmentation détaillées pour contrôler les communications superflues et indésirables.

Protégez de manière proactive vos actifs de haute valeur ou isolez rapidement les systèmes compromis lors d’une attaque pour arrêter la propagation d'une violation.

La Différence Illumio

The only platform built for breach containment. Illumio delivers the visibility and precision needed to contain breaches at scale. Turn lateral movement into a dead end with real-time observability, instant control, and unified protection across every environment.

Illumio runs on a unified platform, easily deployed and managed through a centralized console.

Conçu pour le cloud, Illumio offre une évolutivité inégalée, s'adaptant parfaitement à tous les environnements pour répondre à vos besoins changeants.

Illumio offre une observabilité en temps réel et une flexibilité optimale pour évoluer en toute simplicité, garantissant une efficacité opérationnelle maximale.

L'Avantage Illumio

Simplifier et accélérer l'identification, l'évaluation et la maîtrise des risques

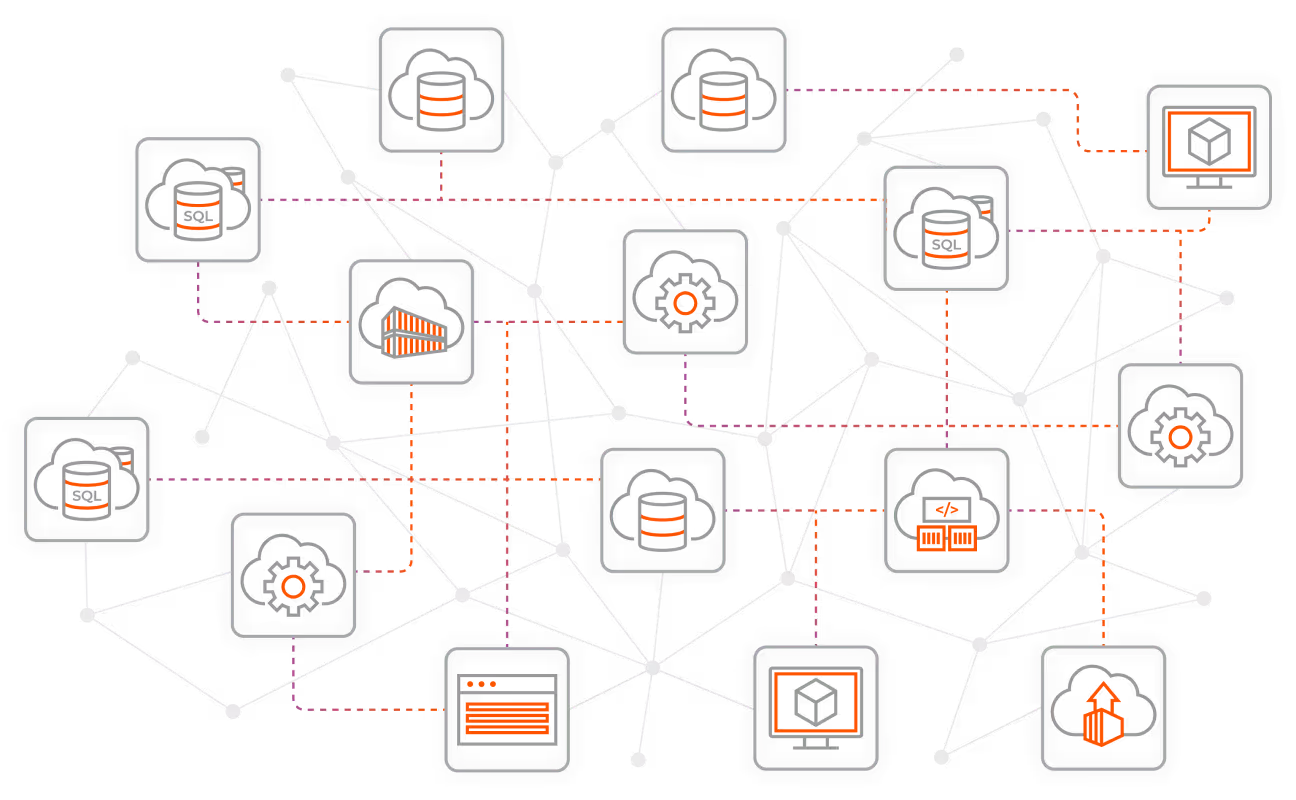

An AI security graph built for the way attackers think

Notre graphe de sécurité IA reflète la manière dont les attaquants exploitent les environnements modernes, en cartographiant chaque connexion pour révéler les risques, surveiller les comportements et appliquer les politiques à grande échelle. Il est optimisé par l'IA et enrichi de données tierces pour une observabilité approfondie et en temps réel.

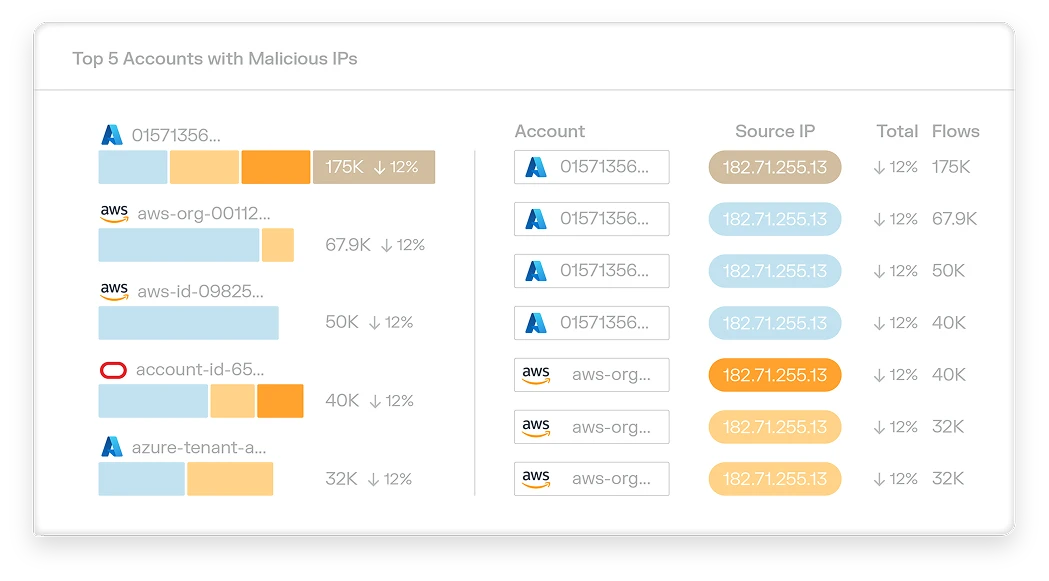

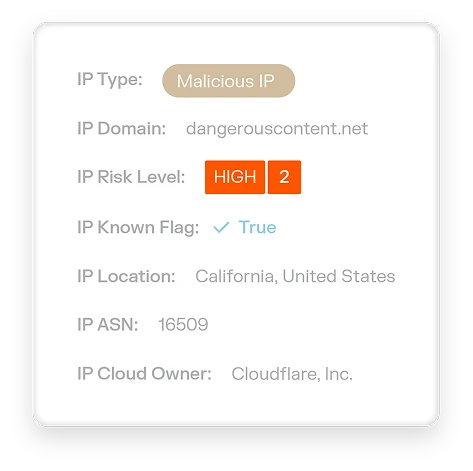

Illumio Insights

Identify lateral movement, detect attacks, and stop breaches instantly at cloud scale. Now with Insights Agent, your AI teammate for role-based threat detection and response. Prioritize and stop critical threats with context-rich analysis, deep observability, and one-click containment.

Illumio Segmentation

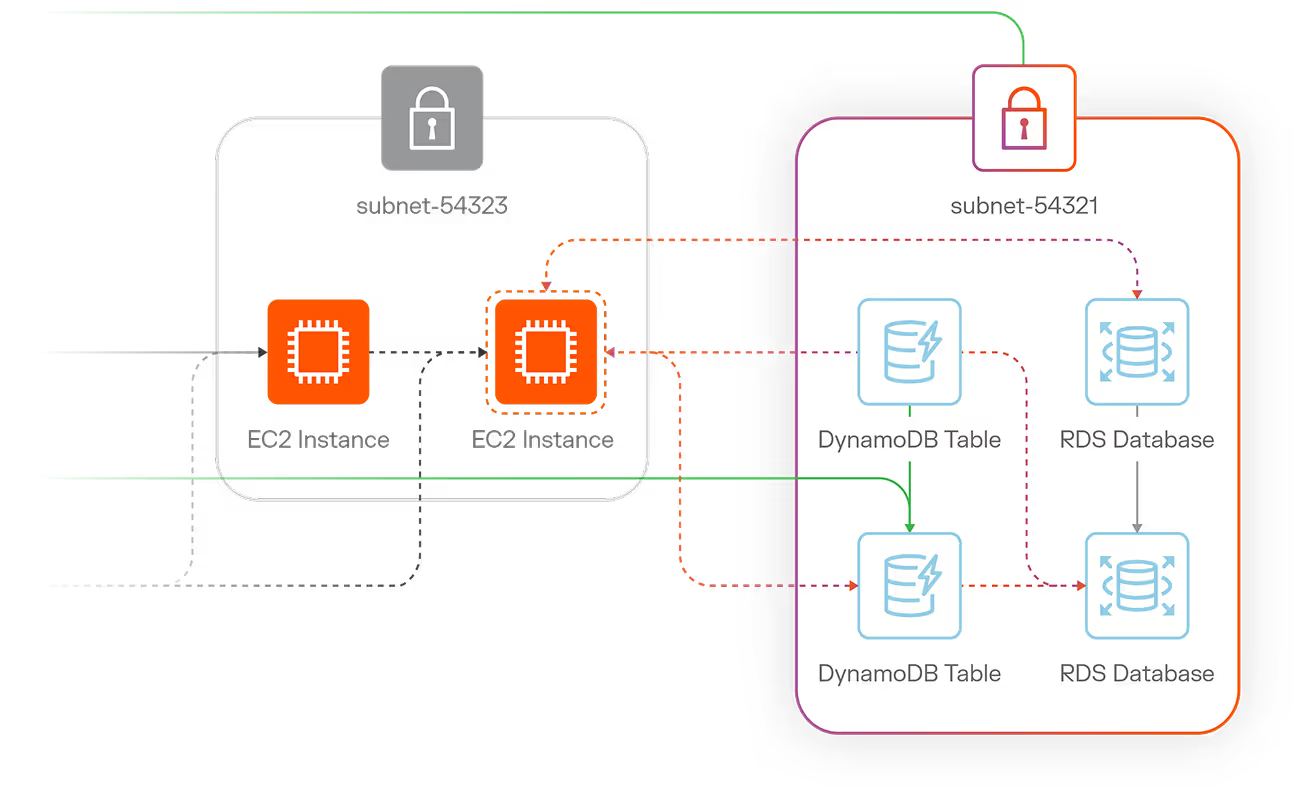

Prévenez les violations et les attaques de rançongiciels. Surveillez la communication entre les charges de travail et les appareils et créez des politiques de segmentation qui n'autorisent que des interactions fiables dans tous les environnements : sur les terminaux, les serveurs, le cloud et les conteneurs.

Sécurité éprouvée et évolutive pour l'entreprise moderne

Déployé dans des organisations de toutes tailles et de tous secteurs à l'échelle mondiale, Illumio offre une performance et une sécurité inégalées à n'importe quelle échelle.

réduction moyenne des temps d'arrêt chez les premiers utilisateurs de la microsegmentation

Illumio a stoppé le rançongiciel en 10 minutes contre 2,5 heures avec un outil EDR seul

rendement composite, selon l'étude Forrester Total Economic Impact™ d'Illumio

Comment eBay a segmenté 3 000 serveurs et n'a jamais cassé une application avec Illumio