Illumio Segmentation

Sichern Sie kritische Assets, Workloads und Geräte in Ihrer hybriden Multi-Cloud-Umgebung. Erkennen Sie Risiken, legen Sie Richtlinien fest und verhindern Sie Lateral Movement mit dem führenden Zero-Trust-Anbieter.

Moderne Segmentierung für moderne Netzwerke

Herkömmliche Sicherheitstools wurden nicht für hybride Multi-Cloud-Umgebungen entwickelt. Illumio Segmentation wendet die Zero Trust-Prinzipien an, um Lateral Movement zu verhindern und die Cyber-Resilienz zu erhöhen.

Segmentierung, vereinfacht

Illumio Segmentation kombiniert Echtzeit-Telemetrie mit KI, um Richtlinien sofort zu empfehlen und die Entscheidungsfindung im Bereich Sicherheit zu beschleunigen.

Konsistente, automatisierte Segmentierung für alle Workloads über Clouds, Endpunkte und Rechenzentren hinweg. Segmentierung, die mit Ihnen skaliert.

Segmentierung ist eine Säule von Zero Trust. Erzwingen Sie den Zugriff mit den geringsten Rechten und beseitigen Sie implizites Vertrauen in Ihrer hybriden Multi-Cloud-Umgebung.

Eine Lösung. In jeder Umgebung.

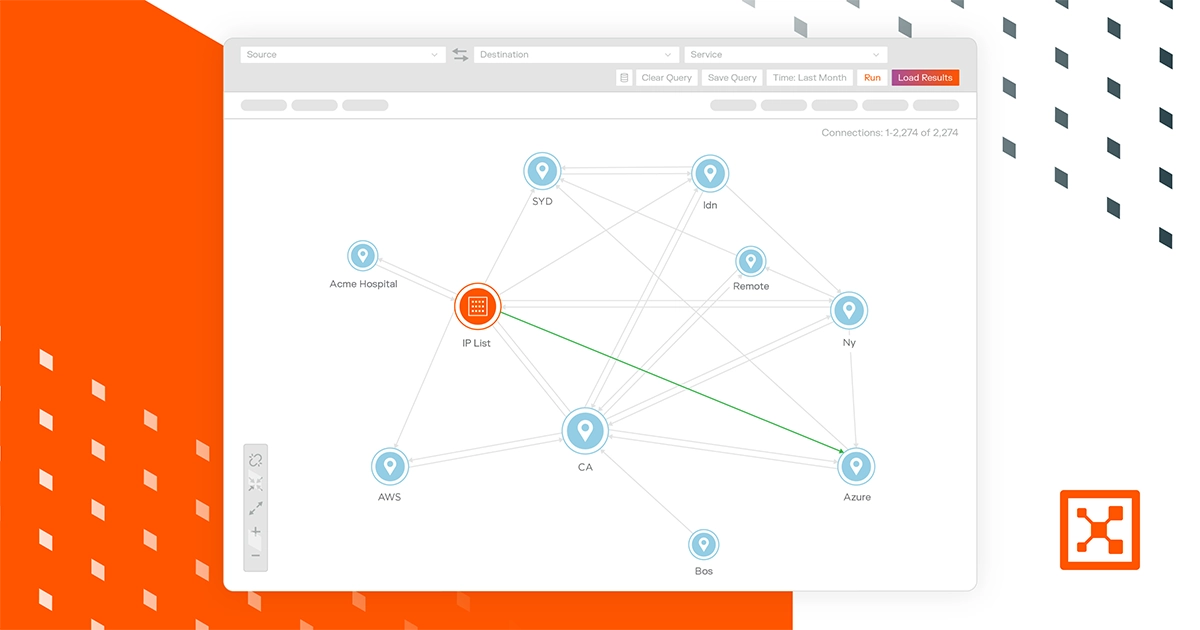

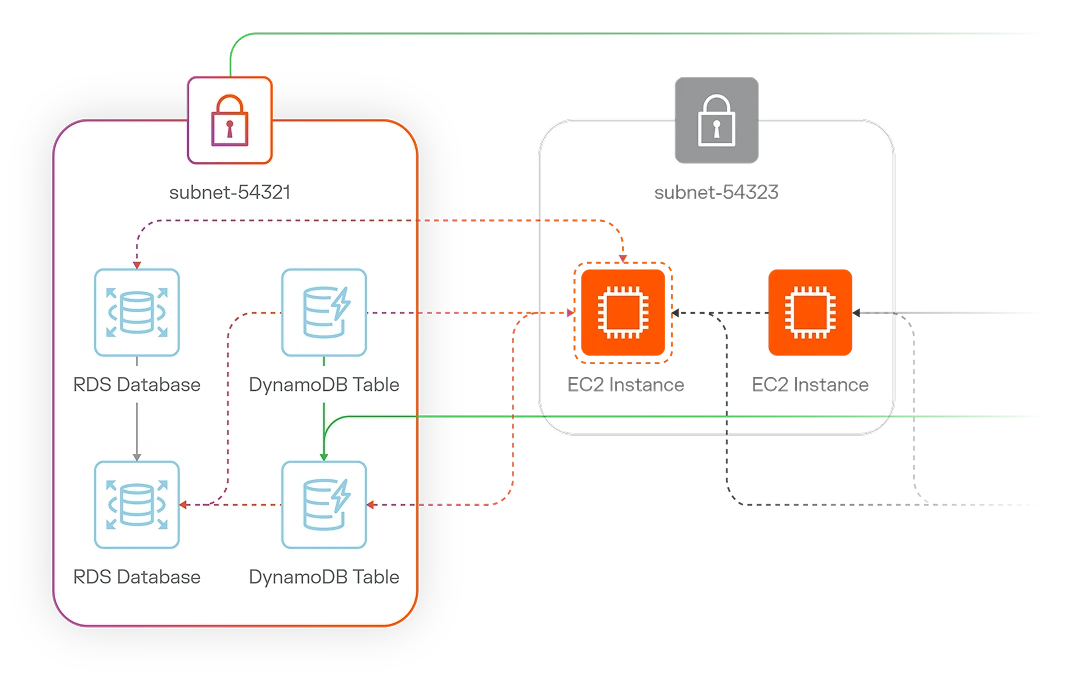

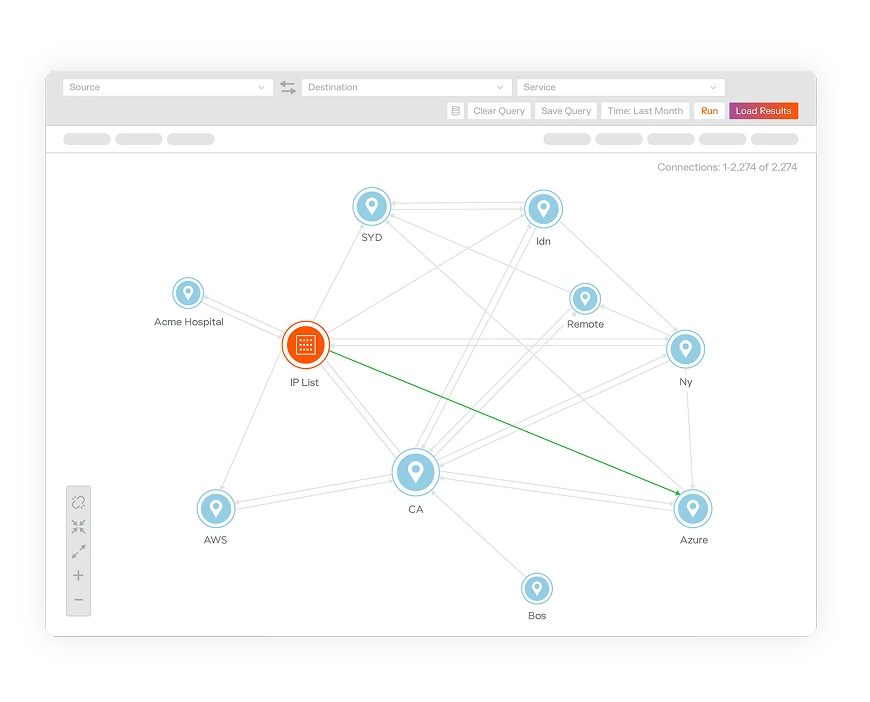

Cloud

Visualisieren Sie Cloud-Anwendungsbereitstellungen, Ressourcen, Verkehrsflüsse und Metadaten. Erstellen Sie eine konsistente, dynamische Segmentierung über hybride Multi-Cloud-Umgebungen und Container. Dämmen Sie Cloud-Angriffe an ihrer Quelle ein.

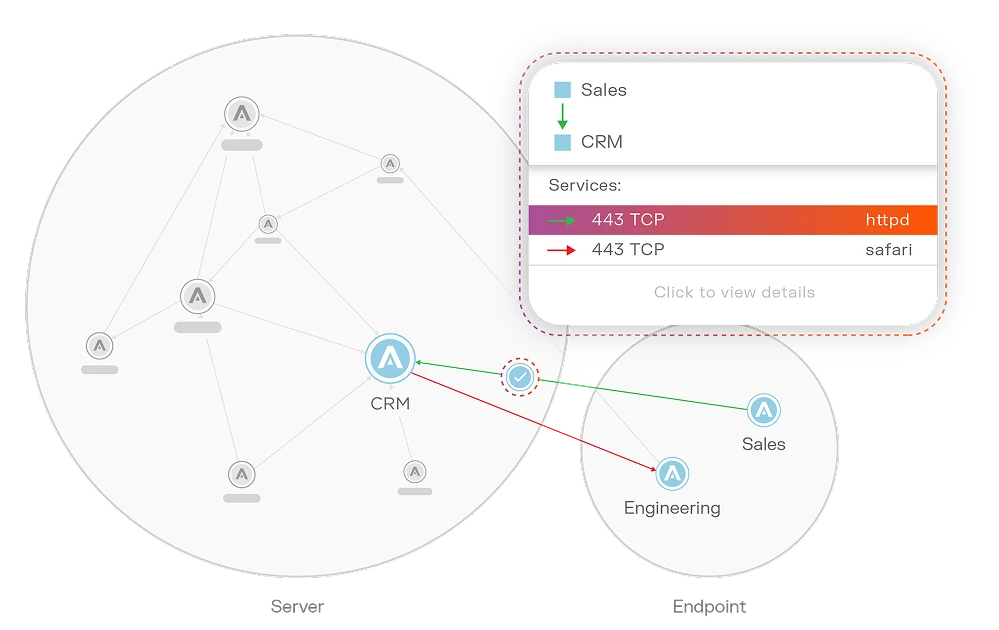

Endpunkt

Sehen Sie den Endpunkt-Traffic überall. Kontrollieren Sie den Zugriff auf Anwendungen. Begrenzen Sie Sicherheitsverletzungen auf eine einzelne Workstation, einen Laptop oder eine virtuelle Maschine – noch bevor sie von anderen Sicherheitstools erkannt werden.

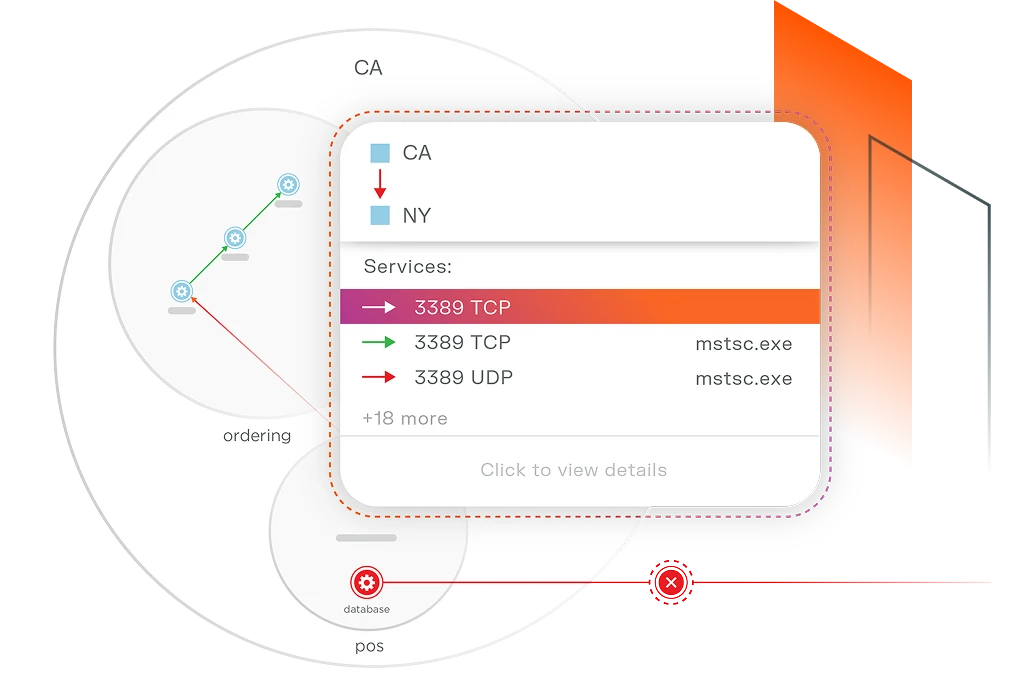

Rechenzentrum

Sehen Sie den gesamten Datenverkehr in Rechenzentren, Containern, IT/OT und virtuellen Maschinen. Segmentieren Sie Workloads, ohne den Betrieb zu unterbrechen. Dämmen Sie die Sicherheitsverletzung ein – unabhängig von Architektur, Größe oder Komplexität.

%20(1).webp)

Oracle NetSuite schützt führende Geschäftsanwendungen mit Illumio Segmentation