Echtzeit-Transparenz und -Beobachtbarkeit in der hybriden Multi-Cloud-Umgebung

Illumio wandelt fragmentierte Transparenz in Echtzeit-Einblicke um, die Ihnen helfen, jedes Asset zu sehen, jeden Datenfluss abzubilden und echte Bedrohungen schnell zu erkennen.

Was man nicht sieht, kann man nicht sichern.

Mehr als die Hälfte der Sicherheitsteams haben keinen kontinuierlichen Echtzeit-Überblick über ihre wichtigsten Assets.

Bei mehr als einem Drittel des Netzwerkverkehrs fehlt es an ausreichendem Kontext, um eine sichere Untersuchung und Reaktion zu ermöglichen.

Die durchschnittlichen finanziellen Auswirkungen von Ausfallzeiten aufgrund von Seitwärtsbewegungen, die von der Transparenz nicht erfasst wurden.

Mit Illumio verwandeln Sie blinde Flecken in umsetzbare Erkenntnisse.

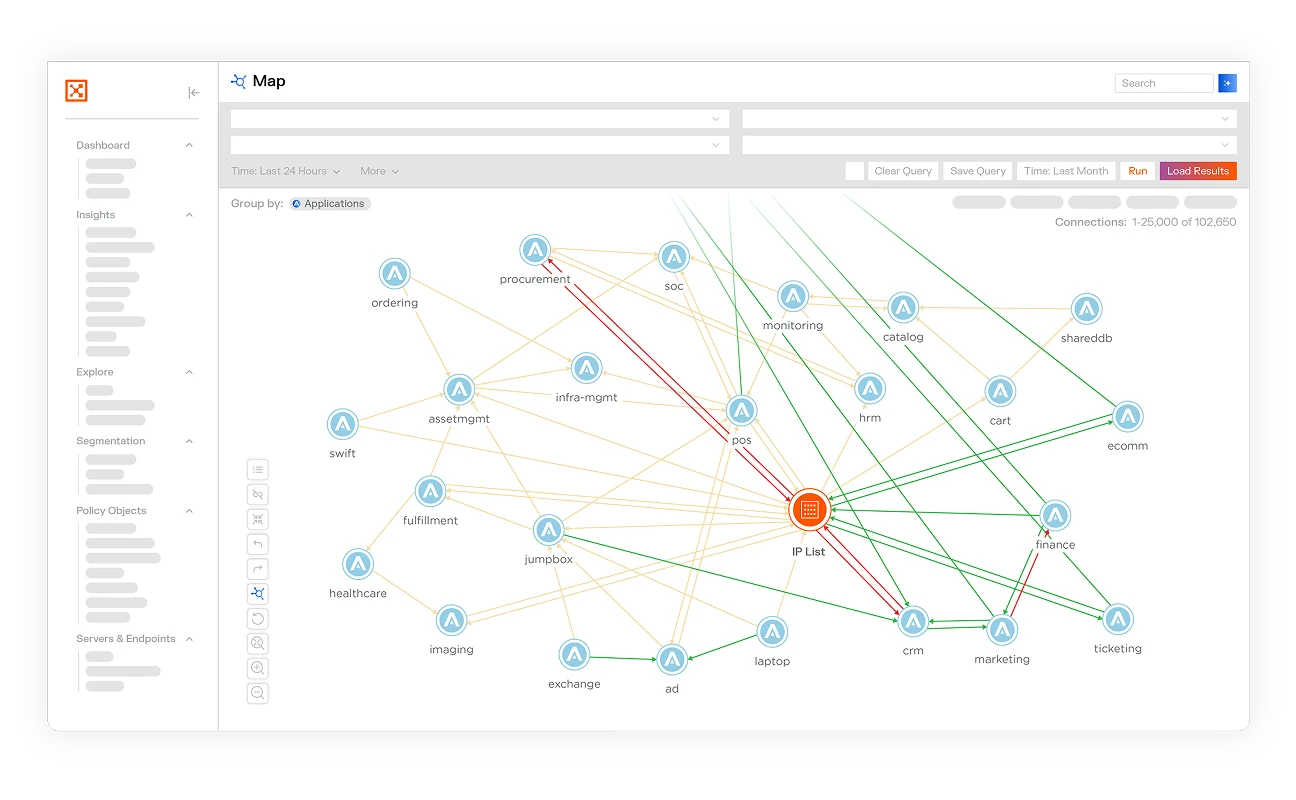

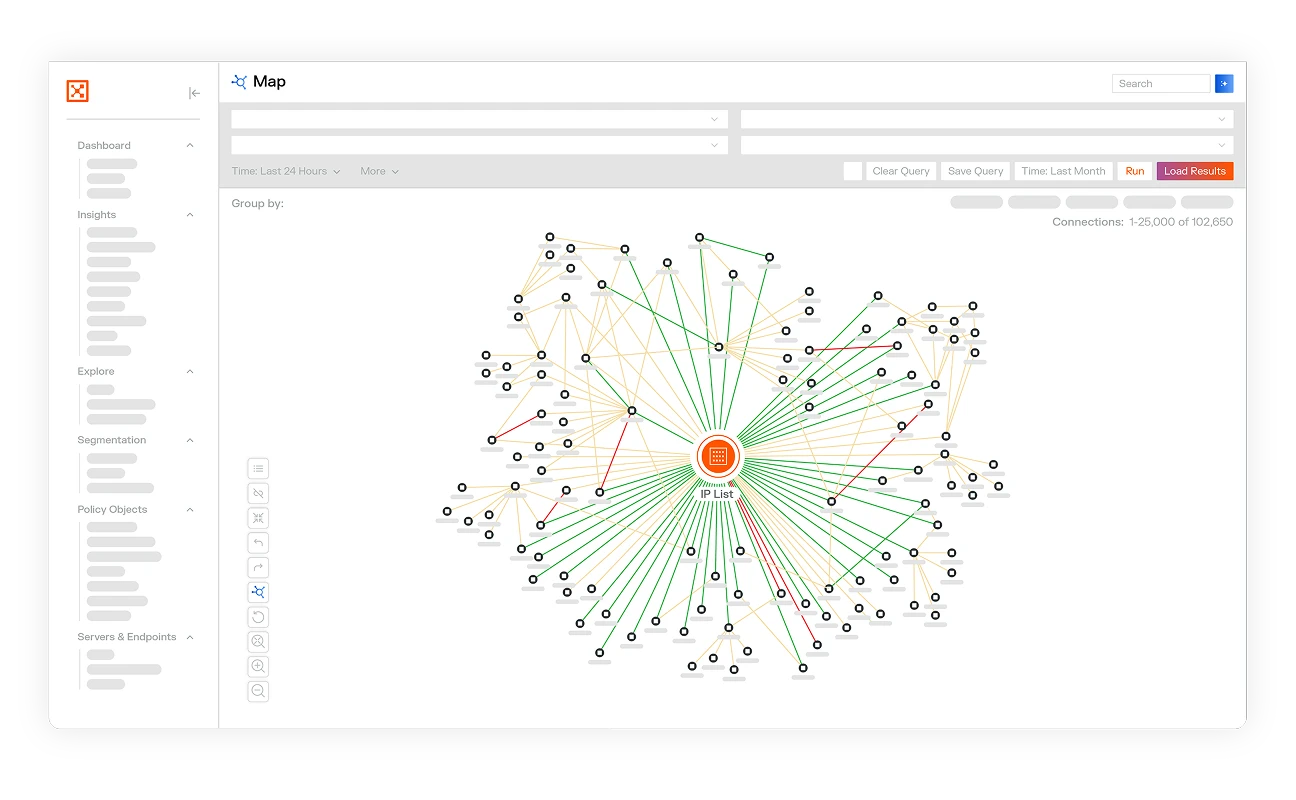

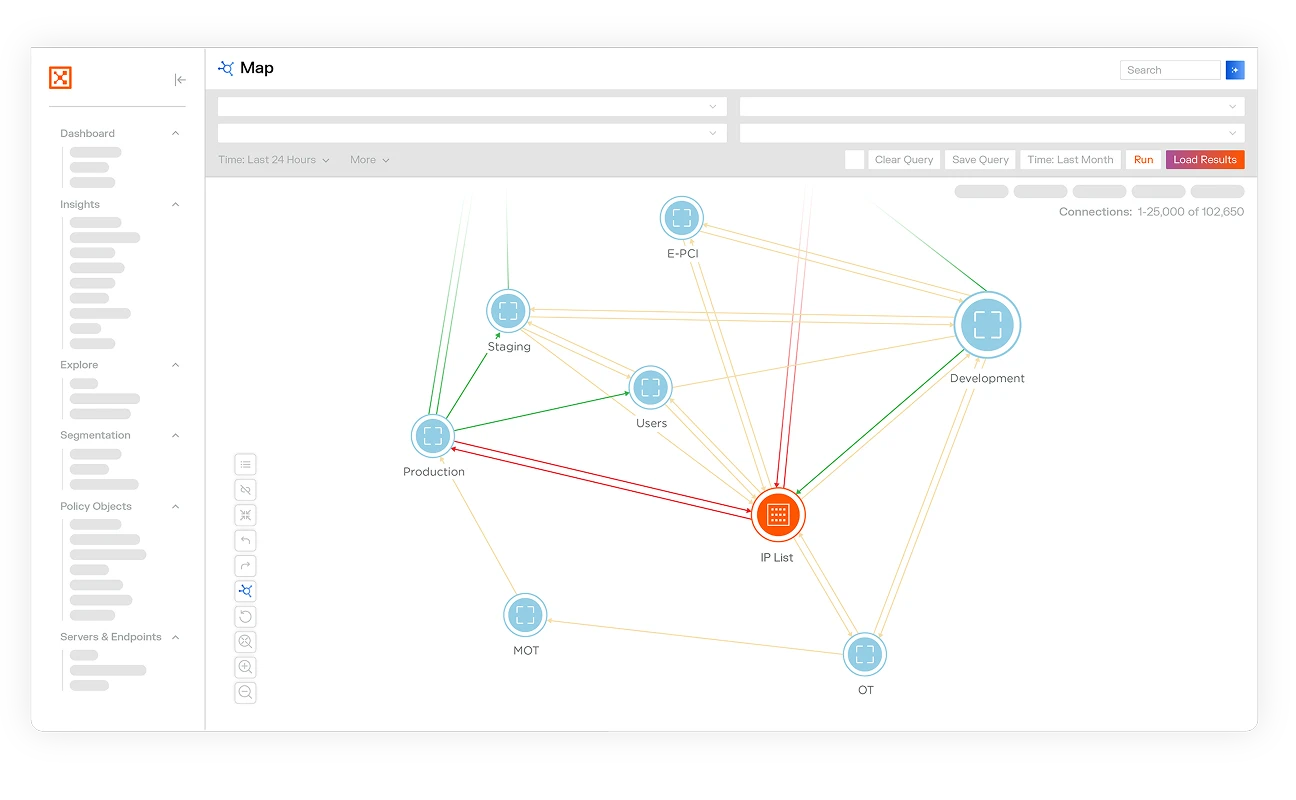

Hybride Multi-Cloud-Umgebungen in Echtzeit abbilden

Erhalten Sie eine Live-Sicherheitsübersicht für Ihre gesamte Hybridumgebung. Erhalten Sie einen dynamischen Überblick über alle Assets, Datenflüsse und Beziehungen.

Gehen Sie mit Observability über die reine Sichtbarkeit hinaus.

Sehen Sie, was in Ihrem Netzwerk passiert, und verstehen Sie, was normal ist, was ein hohes Risiko darstellt und was zu tun ist – alles visualisiert auf Ihrer Echtzeitkarte.

Verbinden Sie die Punkte mit einem KI-Sicherheitsdiagramm

Bilden Sie jede Verbindung über AWS, Azure, GCP, OCI, lokale Umgebungen, Firewalls, VPNs und mehr hinweg ab.

Sichtbarkeit in Echtzeit

Transparenz zeigt Ihnen, was in Ihrer Umgebung vor sich geht. Sehen Sie, welche Assets Sie besitzen, wo sie sich befinden und wie sie kommunizieren.

Mit dem Illumio-Traffic-Tool erhalten Sie eine Zusammenfassung des gesamten Netzwerkverkehrs zwischen Workloads, eine Karte aller Datenflüsse

ihren zugehörigen Labels und verstehen genau

wie Workloads und Anwendungen kommunizieren.Mit dem Illumio-Kartentool erhalten Sie eine interaktive Echtzeitkarte aller Verkehrsflüsse in Ihrer hybriden Infrastruktur.

KI-gestützte Beobachtbarkeit

Observability hebt Transparenz auf die nächste Ebene. Verstehen Sie, was in Ihrem Netzwerk normal aussieht, erkennen Sie hohe Risiken und erhalten Sie Empfehlungen für die nächsten Schritte.

Illumio Insights basiert auf einem KI-Sicherheitsgraphen, der die Zusammenhänge zwischen Verhaltensweisen, Schwachstellen und Richtlinien herstellt. Seitliche Bewegungen erkennen, reale Bedrohungen aufdecken und Bedrohungen schnell eindämmen – alles auf einer einzigen Plattform.

Illumio bietet der Mondi Group in 3 Stunden beispiellose Sichtbarkeit.

Erleben Sie Illumio Insights noch heute

Erfahren Sie, wie KI-gestützte Beobachtbarkeit Ihnen hilft, Gefahren schneller zu erkennen, zu verstehen und einzudämmen.