Endlich eine neue Methode zur Sicherung von Windows-Servern

Windows-Betriebssysteme gehören zu den am häufigsten installierten der Welt, daher ist es verständlich, dass sie ein attraktives Ziel für Hacker sind. Was kann außer dem herkömmlichen Schutz vor Virenschutz und Malware noch getan werden, um diese Computer und die Netzwerke, in denen sie sich befinden, zu schützen?

Das Hinzufügen von Sicherheitshardware zu Ihrem Netzwerk kann dazu beitragen, einen Angriff zu unterdrücken, Sie zu warnen oder vollständig zu vereiteln. VLANs und Firewall-basierte Netzwerksegmentierung gehören zu den bisher effektivsten Netzwerksicherheitsstrategien, haben jedoch einige große Nachteile, darunter Wartung und die Unfähigkeit, schnell zu skalieren.

Selbst die erfahrensten Sicherheitsexperten haben sich aus Sorge vor einer unbeabsichtigten Auswirkung dafür entschieden, eine Firewall-Regel nicht zu entfernen.

Wenn Sie mit der Anzahl der VLANs und Firewall-Regeln Schritt halten müssen, die für die richtige Segmentierung eines Netzwerks erforderlich sind, können die Ressourcen eines Sicherheitsteams überfordert sein. Dieser Ansatz kann auch im Laufe der Zeit auseinanderfallen, da er auf menschliches Eingreifen angewiesen ist, um die Richtlinien mit den Änderungen synchron zu halten. Selbst die erfahrensten Sicherheitsexperten haben sich aus Sorge vor einer unbeabsichtigten Auswirkung dafür entschieden, eine Firewall-Regel nicht zu entfernen.

Mit zunehmender Verschärfung der Firewall-Regeln werden sie immer schwieriger zu verwalten und erreichen schließlich lächerlich hohe Zahlen. Ich habe persönlich große Unternehmen mit Millionen von Firewall-Regeln gesehen, von denen einige älter als ein Jahrzehnt sind.

Das Problem mit portbasierten Regeln

Windows-Betriebssysteme stellen ein einzigartiges Problem dar, wenn versucht wird, sich mit herkömmlichen Firewalls abzusichern. Diese Firewalls verwenden portbasierte Regeln, sodass ein Port von einer bestimmten IP-Adresse mit einem anderen Port auf einer anderen IP-Adresse kommunizieren darf.

Diese Strategie eignet sich für UNIX und Linux, bei denen in der Regel ein einzelner Prozess auf einem einzelnen Port oder Portbereichen ausgeführt wird. In Microsoft-Betriebssystemen ist es jedoch üblich, dass eine Gruppe von Prozessen einen einzelnen Port oder eine Gruppe von Ports verwendet, die dynamisch zugewiesen werden können. Daher wissen Sie möglicherweise nicht im Voraus, welchen Port sie verwenden möchten. Woher wissen Sie also, ob Sie einen Port zulassen sollten, wenn Sie nicht wissen, welcher Prozess ihn verwendet oder welchen Port er verwenden wird?

Unternehmen behandeln die Symptome des Problems, aber nicht das Kernproblem: Die heutige Sicherheit ist statisch und kann mit der Geschwindigkeit des Wandels einfach nicht Schritt halten.

Dynamische Ports werden nach dem Zufallsprinzip aus einem Pool von allgemein vereinbarten "High Ports" zugewiesen. Wie Sie sich vorstellen können, führt die Unkenntnis, welcher Port verwendet wird, dazu, dass eine Vielzahl von Portbereichen auf den Segmentierungsfirewalls geöffnet wird, damit die Windows-Computer miteinander kommunizieren können. Umgekehrt können Sie diese Portbereiche einschränken, müssten dann jedoch die Registrierungsschlüssel ändern und alle Ihre Windows-Hosts neu starten.

Dies bringt uns in die nicht ideale Lage, zu versuchen, eine unüberschaubare Menge an Firewall-Regeln zu verwalten oder die nativen Portbereiche unseres Hosts einzuschränken.

Mit der Geschwindigkeit des Wandels Schritt halten

Unternehmen versuchen, Ihnen dabei zu helfen, indem sie Software zur Verwaltung von Firewall-Regeln entwickeln, ihre Firewalls für Anwendungen sensibilisieren und allgemein bei dem einen oder anderen Aspekt einer frustrierenden Situation helfen. Aber sie alle behandeln die Symptome des Problems und nicht das Kernproblem: Die heutige Sicherheit ist statisch und kann einfach nicht mit der Geschwindigkeit des Wandels Schritt halten.

Es ist jetzt möglich, eine granulare Anwendungssegmentierung zu erreichen, auch bei Cloud-Migrationen.

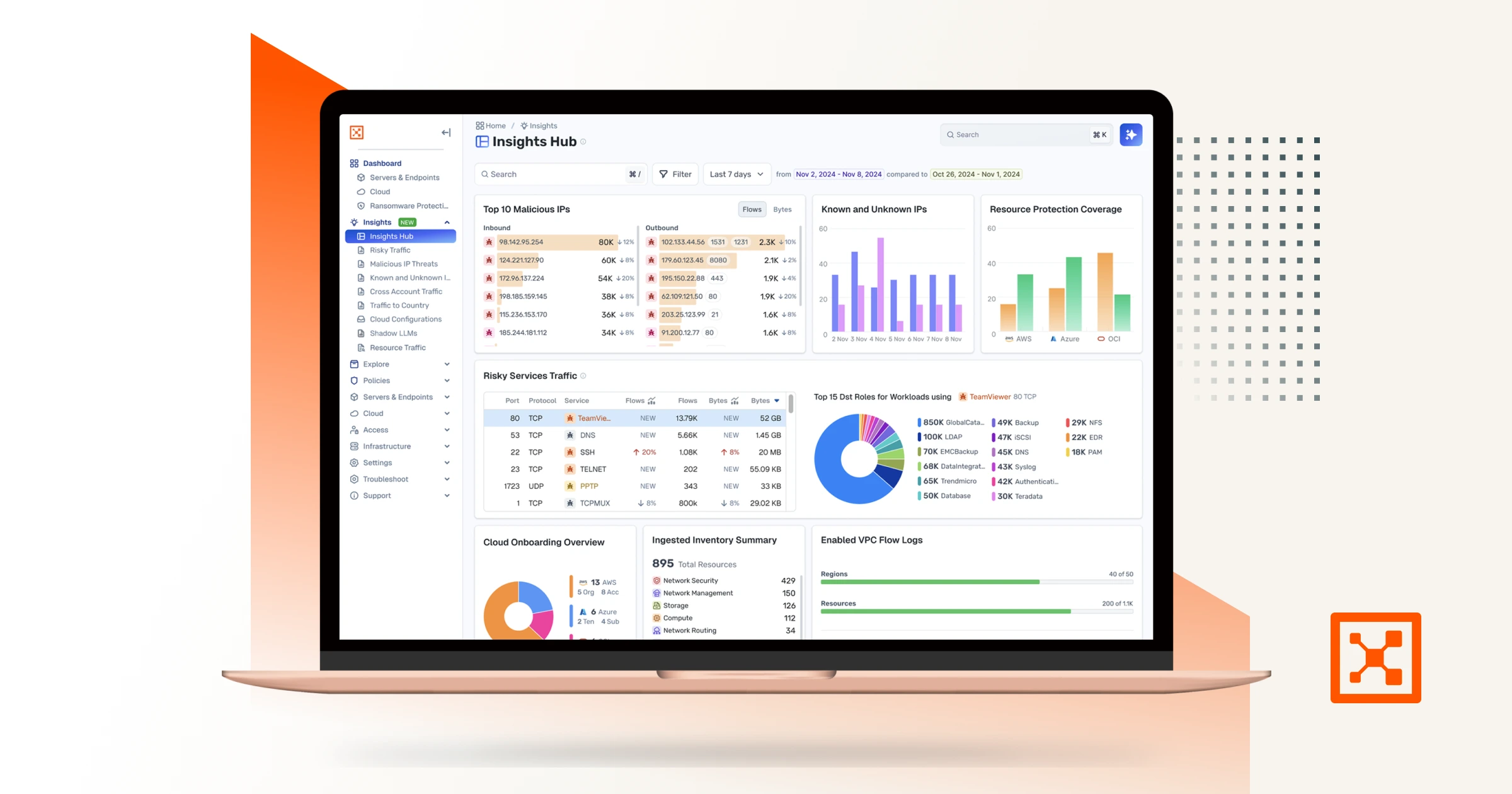

Hier kommt die Illumio Adaptive Security Platform (ASP) ins Spiel, ein völlig neuer Ansatz zur Sicherung Ihrer Windows- (und Linux-) Workloads mit einem dynamischen, adaptiven Sicherheitsmodell. Illumio ASP verwendet die nativen Sicherheitsdurchsetzungsdienste, die von den Betriebssystemen, der Windows Filtering Platform und iptables bereitgestellt werden. Anschließend wird ein intuitives Kennzeichnungssystem hinzugefügt, das IP-Adressen und Ports zum Schreiben von Regeln überflüssig macht.

Wenn also neue oder geänderte Hosts einchecken, liest Illumio ASP die zugewiesenen Labels und konfiguriert automatisch sein Sicherheitsprofil. Das Gleiche gilt, wenn ein Host IP-Adressen umzieht: Die Änderung wird gesehen und alle entsprechenden Richtlinien werden in Sekundenschnelle neu berechnet.

Wenn Sie Ihre Umgebung über Labels definieren, können Sie eine Anwendungssicherheit gruppieren. Wenn Sie Komponenten Ihrer Anwendung hoch- oder herunterfahren, folgt die Sicherheit, ohne dass Firewall-Regeln geändert oder VLANs verwaltet werden müssen.

Was bedeutet das? Wir können jetzt eine granulare Anwendungssegmentierung erreichen, auch bei Cloud-Migrationen.

Die Policy Compute Engine (PCE) ist das "Gehirn" des Vorgangs.

Mit der Hinzufügung der prozessbasierten Durchsetzung in Windows-Umgebungen wird Illumio endlich die Frage beseitigen, wie mit dynamischen High-Ports umgegangen werden soll. Sie definieren den genehmigten Prozess, und Illumio ermöglicht es ihm, sicher an beliebigen Ports zu kommunizieren.

Wie kommt es dazu? Die Policy Compute Engine (PCE) ist das "Gehirn" des Vorgangs. Mit einem schlanken Agenten, der als Virtual Enforcement Node (VEN) bezeichnet wird, erkennt der PCE sofort, wenn eine Änderung stattgefunden hat, und korrigiert die betroffenen Systeme innerhalb von Sekunden. Diese dynamische Richtlinien-Engine ermöglicht Ihnen nicht nur das schnelle Schreiben von Sicherheitsrichtlinien in natürlicher Sprache, sondern zeigt auch eine interaktive Live-Karte Ihrer Anwendungsstruktur namens Illumination an. Ein sehr effektives Tool, um komplexe Sicherheitslagen an fast jeden zu kommunizieren.

Die Sicherung von Windows-Servern ist gerade sehr interessant geworden.

.webp)