Visualisation et création de politiques à un niveau supérieur -Illumination 2.0

En 2014, Illumio a ouvert la voie à la cartographie des dépendances applicatives en temps réel et à la visibilité pour la microsegmentation avec Illumination. Lorsque nous avons lancé la plateforme de sécurité adaptative (ASP) d'Illumio, nous croyions que les organisations ne seraient pas en mesure d'élaborer une politique de segmentation pour leurs applications sans une carte des dépendances applicatives (PJ Kirner, directeur technique d'Illumio, explique pourquoi vous avez besoin d'une carte pour la sécurité dans un récent billet de blogue).

Depuis notre première version jusqu'à aujourd'hui, Illumination a fourni aux organisations un moyen d'utiliser la visibilité du flux de trafic pour élaborer une politique de microsegmentation, la tester, puis commencer à passer à l'application - application par application.

L'évolution de la visibilité

La première version d'Illumination permettait aux équipes centrales de sécurité d'analyser les flux d'applications et d'ajouter manuellement des règles basées sur une liste blanche d'étiquettes pour les autoriser. Le seul objectif était d'aider les clients à élaborer leurs politiques de microsegmentation, et tous les flux de travail d'Illumination étaient axés sur cet objectif unique. Lorsque nous avons initialement conçu Illumination, nous pensions que les clients apparieraient un nombre limité de charges de travail, élaboreraient une politique, puis migreraient ces charges de travail dans l'application.

Comme plusieurs de nos clients ont utilisé Illumination pour segmenter leurs centres de données et leur infrastructure en nuage, voici ce que nous avons appris depuis notre première livraison :

- La génération de politiques peut être vraiment, vraiment difficile : Illumination a permis aux équipes de sécurité d'analyser les connexions de trafic une par une et, avec un flux valide, d'ajouter une règle dans le modèle de politique à base d'étiquettes de la liste blanche d'Illumio. Nous avons appris que les applications sont extrêmement interconnectées et que quelques centaines d'applications composées de quelques milliers de charges de travail peuvent avoir des millions de connexions uniques qui doivent être analysées. La meilleure façon de commencer est de générer automatiquement une politique pour autoriser ces connexions. Cela présente le risque d'autoriser une connexion qui ne devrait pas l'être (comme vous le verrez plus loin, nous disposons d'outils pour y remédier) ; cependant, à partir de ce point, les clients peuvent restreindre le mouvement latéral et détecter immédiatement les violations de la politique.

- La création centralisée de politiques ne fonctionne pas toujours : Les flux de travail d'Illumination ont été conçus pour aider une équipe de sécurité centrale à élaborer des politiques de micro-segmentation pour l'ensemble de l'infrastructure. Cependant, nous avons appris que l'élaboration de politiques de micro-segmentation est difficile et prend beaucoup de temps si elle n'est pas déléguée aux équipes d'application qui comprennent ces applications. (Bientôt disponible : L'article de blog de notre ancien vice-président chargé des produits, Matthew Glenn, sur l'alignement de la segmentation sur votre organisation. Restez à l'écoute - c'est une bonne lecture).

- La visibilité peut être utilisée pour les opérations de conformité et de sécurité : Lors de la première livraison, la visibilité dans Illumination a conduit à la création de politiques de microsegmentation. Cependant, une fois que nous avons ajouté le contexte des étiquettes et des politiques au trafic, cette visibilité est devenue extrêmement bénéfique pour les équipes chargées de la conformité, de l'audit et des opérations de sécurité. Les équipes chargées de la conformité utilisent la visibilité pour générer des rapports qui permettent à un auditeur de terminer son travail plus rapidement et plus efficacement. Les équipes chargées des opérations de sécurité utilisent la visibilité pour repérer rapidement les violations de règles, détecter les menaces et y répondre plus efficacement.

En fait, certains clients d'Illumio ont été en mesure de détecter les hôtes touchés par WannaCry grâce à la visibilité d'Illumio ; tout hôte qui a enfreint la politique et tenté de se connecter sur les ports SMB a été rapidement repéré et remédié. D'autres clients ont constaté que certains serveurs de leur centre de données écoutaient de la musique sur Spotify et publiaient des mises à jour sur Facebook. Vous auriez dû voir l'expression de leurs visages lorsqu'ils ont découvert ces liens.

Nous sommes constamment à l'écoute de nos clients et apprenons d'eux. L'année dernière, nous avons ajouté des cartes de groupes d'applications pour aider les équipes d'application à utiliser Illumio et à se concentrer sur les applications et les charges de travail qui sont importantes pour elles. Aujourd'hui, nous sommes heureux d'annoncer les nouvelles fonctionnalités suivantes dans le cadre d'Illumination 2.0.

Nouvelles fonctionnalités, visibilité accrue

Présentation du générateur de politiques

Des années de retour d'information de la part des clients et d'enseignements tirés de l'expérience ont permis de dégager des idées clés en matière de politique :

- La rédaction de politiques flux par flux dans un environnement étendu n'est pas vraiment extensible. (Si vous voulez voir comment l'un de nos concurrents procède flux par flux, regardez cette vidéo).

- Les équipes de sécurité centralisées ne connaissent pas toujours les spécificités du fonctionnement des applications ; lorsqu'elles rédigent des politiques de sécurité, elles ne peuvent pas valider si les flux sont corrects ou non. C'est ce qui a motivé le désir d'étendre la création de politiques aux équipes chargées des applications, qui disposent des détails de ces dernières.

- Les équipes chargées des applications peuvent avoir des opinions sur la manière dont les applications devraient être sécurisées, mais elles n'ont pas l'expérience de la création de politiques de sécurité (par exemple, des règles de pare-feu) - et faire suivre aux équipes chargées des applications une école de politique de segmentation n'est pas vraiment une option.

C'est pourquoi nous avons créé Policy Generator.

Dépendances des applications sans politiques de sécurité dans une seule application.

Recommandations en matière de politique de sécurité pour la microsegmentation.

Application de la politique de sécurité dans une seule application.

Policy Generator réduit considérablement le temps, la formation et les ressources nécessaires pour rédiger des politiques de microsegmentation.

Il utilise des algorithmes personnalisés et l'historique du trafic réseau pour générer automatiquement des politiques de microsegmentation basées sur des étiquettes. Policy Generator permet aux clients de choisir le niveau de granularité de segmentation qu'ils souhaitent au niveau de l'application, de la couche d'application ou jusqu'au niveau du port/protocole. Une fois le niveau de politique souhaité sélectionné, Policy Generator génère automatiquement des politiques de micro-segmentation conformes en quelques minutes. De plus, la politique de micro-segmentation est rédigée en langage naturel - quelque chose que n'importe quelle équipe d'application peut lire et comprendre.

Le générateur de politiques peut être utilisé avec le contrôle d'accès basé sur les rôles(RBAC) pour déléguer la création de politiques à l'équipe d'application concernée. Les équipes de sécurité peuvent effectuer un contrôle final avant de promouvoir la politique créée par l'équipe d'application dans la production, de sorte que la politique puisse suivre le cycle de vie du développement logiciel (SDLC).

Policy Generator permet aux grandes entreprises de mettre en place un centre de données et une infrastructure en nuage entièrement microsegmentés en réduisant considérablement les délais et les ressources.

Il permet également aux clients de développer de manière itérative des politiques de segmentation. Par exemple, une organisation peut élaborer une politique initiale de microsegmentation. Quelques semaines ou quelques mois plus tard, le générateur de politiques peut être exécuté à nouveau pour générer des politiques qui tiennent compte des nouveaux flux, ou pour ajuster la granularité afin de resserrer la politique jusqu'au niveau du port/protocole (alias nano-segmentation).

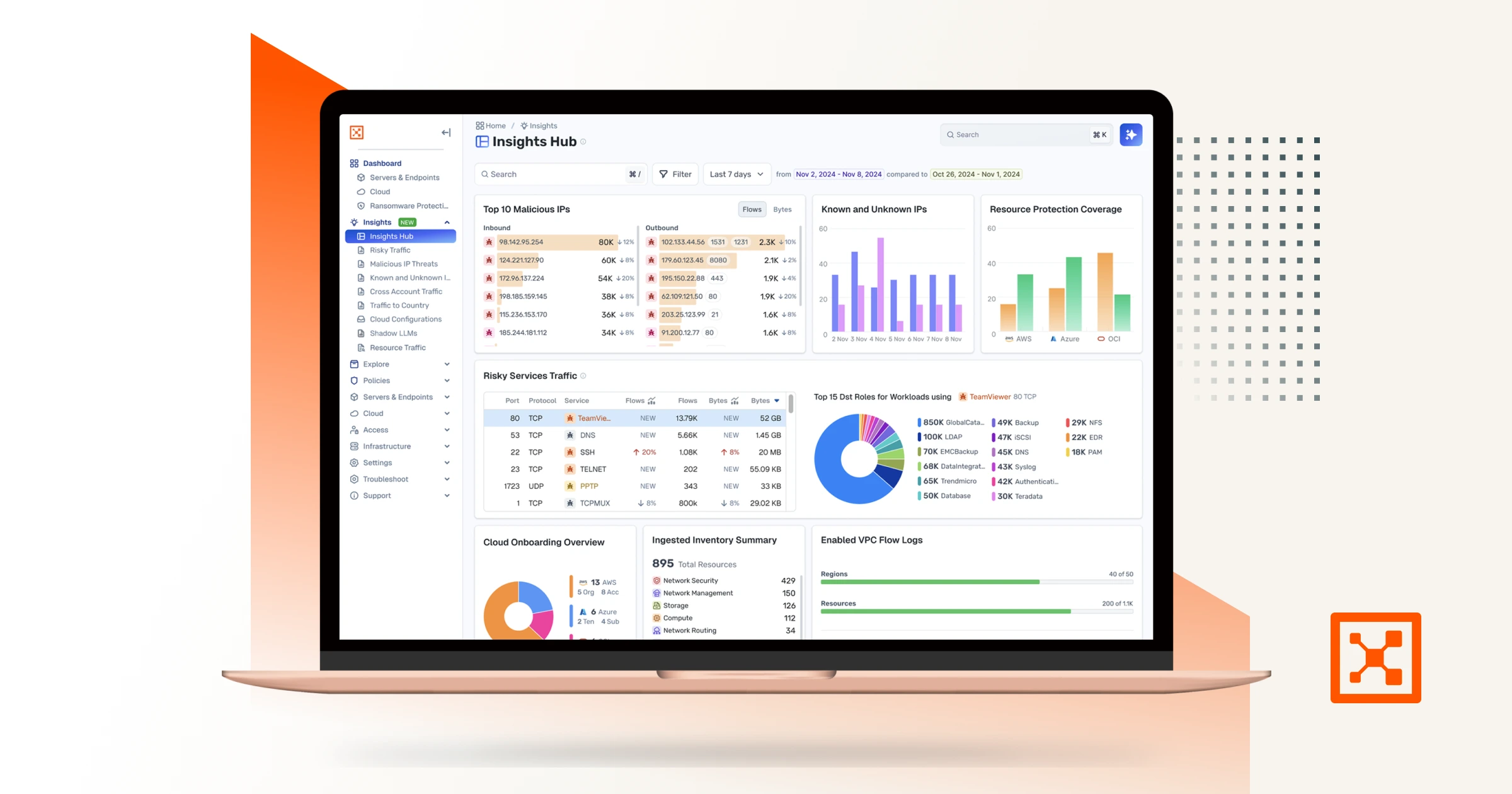

Présentation de l'explorateur

Avec Explorer, nous ouvrons une toute nouvelle dimension de visualisation pour nos clients. Nous avons commencé à voir des clients se demander pourquoi les flux se produisaient, puis poser des questions telles que "Est-ce que cela se produit ailleurs ?". Nous leur montrons alors les autres endroits où cela se produit (si c'est le cas). La question suivante était : "Que me manque-t-il d'autre ?"

C'est ce qui nous a poussés à créer Explorer.

Explorer permet aux équipes chargées de la sécurité, des opérations et de la conformité de créer des requêtes sur le trafic. Voici quelques exemples que nous avons vus :

- Une équipe chargée de la conformité peut utiliser l'outil Explorer pour télécharger rapidement la liste des connexions entrant dans son environnement PCI. Ils peuvent ensuite remettre ce rapport à un QSA pour l'aider à passer un audit PCI.

- Une équipe chargée des opérations de sécurité pourrait demander tous les flux de trafic entre l'environnement "Dev" et l'environnement "Prod" sur les ports SSH et de base de données afin que les équipes chargées des applications puissent justifier les connexions.

- Une équipe d'exploitation peut poser des questions telles que : "Parlez-moi de tous les flux entre les serveurs de deux centres de données différents," qui peuvent être utilisées pour identifier les dépendances d'applications distantes ou pour déterminer si une panne de centre de données pourrait avoir un impact sur la disponibilité d'une application en général.

Les entreprises utilisent Explorer pour trouver l'aiguille dans la botte de foin parmi des millions de flux afin d'identifier les violations cachées des politiques ou les menaces à la sécurité.

Explorer permet aux utilisateurs d'aborder le trafic d'une manière très différente. Les utilisateurs peuvent consulter le trafic associé à n'importe quel ensemble d'étiquettes à l'aide d'une carte de coordonnées parallèles (voir l'illustration ci-dessous). L'utilisateur peut ensuite "cliquer" sur les points de la carte des coordonnées parallèles pour atteindre le trafic qui l'intéresse. Ils peuvent ensuite télécharger la liste des flux dans un fichier CSV, mais en incluant le contexte de l'étiquette aux connexions pour les sources et les destinations. Explorer ajoute également le contexte des politiques à chaque connexion afin de savoir rapidement si la connexion est autorisée par votre politique ou non.

Identifiez les violations de la politique et les menaces pour la sécurité.

Vue de toutes les communications dans votre environnement PCI.

Posez une question sur le trafic de votre application PCI.

Découvrez-le en direct à VMworld 2017

Il y a trois ans, nous nous sommes lancés dans cette aventure pour fournir une cartographie des dépendances applicatives en temps réel et une visibilité pour la segmentation. Depuis, d'autres fournisseurs sur le marché de la microsegmentation ont compris l'importance de la visibilité et de la cartographie des dépendances applicatives. L'année dernière, la quasi-totalité d'entre elles ont tenté de combler leurs lacunes en matière de produits en essayant de créer ou d'acquérir une solution. Alors que d'autres entreprises en sont au début de leur parcours, nous sommes ravis d'amener la visibilité à un nouveau niveau en ajoutant le générateur et l'explorateur de politiques à Illumination.

Illumination 2.0 permet aux organisations d'utiliser ces fonctions de visibilité pour microsegmenter et sécuriser plus efficacement leur centre de données et leur infrastructure en nuage, tout en leur permettant d'utiliser cette visibilité pour les opérations, la conformité et les flux de travail des opérations de sécurité.

Nous présenterons ces nouvelles fonctionnalités à VMworld 2017. Si vous vous rendez au salon, venez nous rendre visite au stand #800 pour une démonstration en direct.