Cybersécurité

La cybersécurité est un terme qui définit les processus, les technologies et les pratiques utilisés pour protéger les appareils, les applications, les réseaux et les données contre les dommages ou les accès non autorisés. La cybersécurité est également connue sous le nom de sécurité de l'information électronique ou de sécurité des technologies de l'information.

Pourquoi la cybersécurité est-elle importante ?

Aujourd'hui, presque tout repose sur les ordinateurs et l'internet. Les communications, les loisirs, les transports, les achats, les systèmes médicaux et les systèmes gouvernementaux ont tous besoin de données précises et disponibles au moment voulu. La plupart de ces données sont sensibles, comme les informations personnelles identifiables (PII), les informations de santé protégées (PHI) et les données financières.

Les effets des cyberattaques ne se limitent pas au vol d'informations et à la destruction de la vie des gens. Les attaques peuvent nuire aux entreprises en entraînant des amendes, des pertes de données, des dommages aux systèmes et une perte de réputation.

Les menaces qui pèsent sur ces systèmes et ces données augmentent chaque jour, les cybercriminels devenant de plus en plus sophistiqués. La barre à franchir pour commettre un cyber-vol et s'en sortir est assez basse. Les pirates peuvent automatiser leurs crimes et lancer des attaques sur plusieurs cibles à la fois. Un programme de cybersécurité réussi amènera ces attaquants à regarder ailleurs, car les pirates informatiques recherchent avant tout des opportunités faciles.

Quels sont les différents types de cybersécurité ?

Il existe différents types de cybersécurité, et il est utile de classer la cybersécurité en quelques catégories pour aider les organisations et les personnes à se protéger.

Sécurité des infrastructures critiques

Une grande partie du réseau électrique est accessible via l'internet, de même que certains des systèmes nécessaires au fonctionnement d'une entreprise. Les systèmes inclus dans les infrastructures critiques comprennent le réseau électrique, les systèmes de purification de l'eau, les systèmes de circulation et les hôpitaux. La sécurité des infrastructures critiques protège les systèmes dont les attaques peuvent paralyser les sociétés modernes.

Sécurité des applications

La sécurité des applications consiste à protéger des applications spécifiques contre les attaques. La validation des entrées avant qu'une application ne puisse les traiter permet d'éviter les débordements de mémoire tampon, les injections SQL, les attaques par déni de service, les scripts intersites et d'autres types de cyberattaques. L'utilisation de processus d'authentification sécurisés permet également de prévenir les tentatives de piratage.

sécurité du réseau

La sécurité des réseaux protège le réseau d'une entreprise contre les attaques provenant d'Internet. Pour être connecté au reste du monde des affaires, votre réseau doit être connecté à l'internet, ce qui le met en danger. Les technologies de sécurité des réseaux comprennent les pare-feu qui filtrent et bloquent les connexions malveillantes, les systèmes de prévention des intrusions qui détectent et préviennent les menaces identifiées, et la segmentation qui empêche la propagation des brèches dans un réseau.

Sécurité des points finaux

La version traditionnelle de la sécurité des points finaux est l'antivirus et l'anti-malware. Ces outils détectent les logiciels malveillants sur la base de signatures de menaces connues, puis suppriment la menace ou la mettent en quarantaine jusqu'à ce qu'elle soit traitée. La sécurité des terminaux a évolué pour inclure des fonctions telles que les pare-feu personnels, la prévention des intrusions sur l'hôte et le cryptage de l'hôte. Les développements récents en matière de sécurité des terminaux incluent les antivirus de nouvelle génération et les outils de segmentation des terminaux qui peuvent empêcher les attaques localisées de se propager à travers un réseau.

Quels sont les défis de la cybersécurité ?

De nouvelles variétés de cyberattaques apparaissent chaque jour, mais il existe quelques catégories générales de menaces auxquelles une équipe de cybersécurité doit faire face quotidiennement. Voici quelques-uns de ces défis.

Attaques par hameçonnage

Les attaques par hameçonnage se produisent généralement par courrier électronique et visent à inciter une personne à entrer ses données d'identification sur un site web frauduleux. L'attaquant peut voler des identifiants de connexion personnels, des données de carte de crédit ou des données de connexion d'entreprise.

Ransomware

Les rançongiciels sont des logiciels malveillants qui peuvent bloquer l'accès à des fichiers, des données ou des systèmes informatiques jusqu'à ce qu'une rançon, généralement sous forme de crypto-monnaie, soit versée aux attaquants. Mais il n'y a aucune garantie que l'accès sera rétabli.

Logiciels malveillants

Malware est un terme très général qui s'applique à tout type de logiciel susceptible d'endommager un système, des applications ou des données. Il peut s'agir de virus, de vers, de logiciels espions, de logiciels publicitaires, de chevaux de Troie et d'autres logiciels malveillants. Les logiciels malveillants peuvent infecter un appareil, puis utiliser les connexions réseau pour infecter l'ensemble du réseau s'il n'y a pas de sécurité adéquate.

Les 10 meilleures pratiques en matière de cybersécurité

La mise en place d'un ensemble efficace de politiques et de procédures de cybersécurité peut épargner à une entreprise les tracas et les coûts liés à la gestion d'une violation de données ou d'un autre type de cyberattaque. Voici quelques bonnes pratiques en matière de cybersécurité :

- Sauvegardez régulièrement vos données afin d'éviter toute perte de données en cas d'attaque.

- Installez un logiciel antivirus pour arrêter les menaces connues

- Utilisez l'authentification multifactorielle pour une couche de sécurité supplémentaire en cas de vol de données d'identification.

- Appliquer une politique de mot de passe pour garantir des mots de passe forts

- Auditer les utilisateurs et les groupes pour s'assurer que les utilisateurs n'ont accès qu'aux données et aux applications dont ils ont besoin pour effectuer leur travail.

- Utilisez un pare-feu pour assurer la sécurité de base du périmètre de votre réseau.

- Former les employés aux menaces de sécurité afin qu'ils soient moins vulnérables aux attaques de phishing et autres tentatives de piratage reposant sur l'ingénierie sociale.

- Se connecter à un réseau Wi-Fi sécurisé

- Utilisez la segmentation pour diviser votre réseau en plusieurs domaines afin d'empêcher le déplacement latéral de toute menace.

- S'aligner sur votre service informatique pour aider à soutenir les protocoles de sécurité de l'information et la formation des employés.

Lorsqu'un réseau d'entreprise est connecté à l'internet, il est vulnérable aux attaques. Cependant, si vous êtes préparé et que vous mettez en œuvre de bonnes pratiques de sécurité, vous pouvez prévenir la plupart des cyberattaques avant qu'elles ne se produisent.

En savoir plus

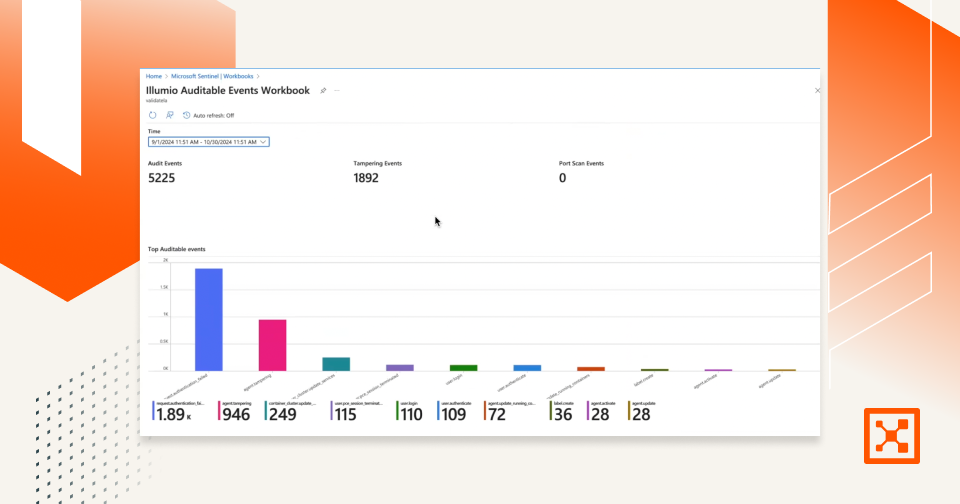

Découvrez comment la plateforme de segmentation Illumio Zero Trust s'aligne sur vos principales initiatives en matière de cybersécurité, qu'il s'agisse de Zero Trust, de sécurité dans l'infonuagique ou de cyber-résilience.

.png)

%20(1).webp)

%20(1).webp)

.webp)