La gestion des vulnérabilités dans la cybersécurité : Un guide complet pour les organisations

La gestion des vulnérabilités peut exister dans les logiciels, le matériel, les configurations de réseau ou les dépendances de tiers. Découvrez pourquoi ce processus continu peut faire la différence entre une entreprise sécurisée et une violation catastrophique dans notre guide complet.

INTRODUCTION

Dans le paysage numérique actuel, les organisations sont confrontées à un éventail de cybermenaces en constante évolution. Des attaques sophistiquées de ransomware aux vulnérabilités de type "zero-day", la nécessité de mesures de cybersécurité robustes n'a jamais été aussi cruciale. Au cœur de ces mesures se trouve la gestion des vulnérabilités, une approche proactive visant à identifier, évaluer et atténuer les faiblesses en matière de sécurité avant qu'elles ne puissent être exploitées.

Qu'est-ce que la gestion de la vulnérabilité ?

La gestion des vulnérabilités est un processus continu, proactif et souvent automatisé qui permet d'identifier, d'évaluer, de traiter et de signaler les vulnérabilités de sécurité des systèmes et des logiciels. Contrairement aux évaluations ponctuelles, il s'agit d'un cycle continu qui permet aux organisations de garder une longueur d'avance sur les menaces potentielles.

Ce processus fait partie intégrante de la stratégie de sécurité globale d'une organisation et vise à réduire la surface d'attaque et à prévenir les violations potentielles. En identifiant et en corrigeant systématiquement les vulnérabilités, les organisations peuvent maintenir l'intégrité, la confidentialité et la disponibilité de leurs systèmes et de leurs données.

Principaux éléments de la gestion de la vulnérabilité

- Découverte: Identification de tous les actifs dans l'environnement de l'organisation, y compris le matériel, les logiciels et les composants du réseau. Cet inventaire complet est essentiel pour comprendre l'étendue des vulnérabilités potentielles.

- Évaluation: L'évaluation des actifs identifiés pour détecter les vulnérabilités connues à l'aide d'outils tels que les scanners de vulnérabilités. Cette étape consiste à analyser la gravité et l'impact potentiel de chaque vulnérabilité.

- L'établissement de priorités: Déterminer les vulnérabilités à traiter en premier en fonction de facteurs de risque tels que l'exploitabilité, l'impact potentiel et la criticité des actifs affectés. Cette approche basée sur les risques garantit une allocation efficace des ressources.

- Remédiation: Application de correctifs ou de mesures d'atténuation pour éliminer ou réduire les vulnérabilités. Il peut s'agir de corriger des logiciels, de reconfigurer des systèmes ou de mettre en œuvre des contrôles compensatoires.

- Établissement de rapports: Documenter les résultats et les mesures prises pour remédier aux vulnérabilités. Les rapports fournissent une visibilité sur la posture de sécurité de l'organisation et soutiennent les efforts de conformité.

Il est essentiel de faire la distinction entre la gestion et l'évaluation de la vulnérabilité. Alors que les évaluations sont des évaluations périodiques qui donnent un aperçu des vulnérabilités à un moment donné, la gestion des vulnérabilités est une stratégie continue et globale qui englobe l'ensemble du cycle de vie de l'identification et de l'atténuation des vulnérabilités.

Pourquoi la gestion de la vulnérabilité est-elle importante ?

La mise en œuvre d'un solide programme de gestion des vulnérabilités offre de nombreux avantages qui sont essentiels à la posture de cybersécurité d'une organisation et à son succès opérationnel global.

1. Réduction des risques

En identifiant et en corrigeant les vulnérabilités de manière proactive, les organisations peuvent réduire leur surface d'attaque, ce qui rend plus difficile l'exploitation des faiblesses par les acteurs de la menace. Cette approche proactive réduit considérablement la probabilité de réussite des cyberattaques.

2. Conformité

De nombreux cadres réglementaires et normes industrielles, tels que GDPR, HIPAA et PCI DSS, imposent des évaluations régulières des vulnérabilités et une remédiation en temps voulu. Un programme structuré de gestion des vulnérabilités garantit le respect de ces exigences et permet d'éviter d'éventuelles sanctions juridiques et financières.

3. Continuité opérationnelle

Les vulnérabilités non traitées peuvent entraîner des pannes de système, des violations de données et d'autres perturbations. En gérant efficacement les vulnérabilités, les organisations maintiennent l'intégrité et la disponibilité de leurs systèmes, garantissant ainsi des opérations commerciales ininterrompues.

4. Économies de coûts

Le coût d'une violation de données peut être considérable, englobant non seulement les pertes financières immédiates mais aussi les atteintes à la réputation à long terme. Investir dans la gestion de la vulnérabilité permet de prévenir de tels incidents, ce qui se traduit par des économies significatives au fil du temps.

5. Posture de sécurité renforcée

Un programme complet de gestion des vulnérabilités contribue à renforcer le dispositif de sécurité global. Il permet aux organisations de garder une longueur d'avance sur les menaces émergentes, de s'adapter à l'évolution des vecteurs d'attaque et de renforcer leur résilience face aux cyberincidents potentiels.

En s'attaquant de manière proactive aux vulnérabilités, les organisations peuvent protéger leurs actifs, leur réputation et leurs résultats, assurant ainsi leur succès à long terme dans un paysage de cybersécurité de plus en plus complexe.

Le cycle de vie de la gestion de la vulnérabilité

Un programme efficace de gestion des vulnérabilités suit un cycle de vie structuré :

1. Découverte et inventaire des actifs

Il est essentiel de tenir à jour un inventaire de tous les actifs. Des outils automatisés peuvent aider à identifier le matériel, les logiciels et les composants du réseau, garantissant ainsi une couverture complète.

2. Analyse et identification des vulnérabilités

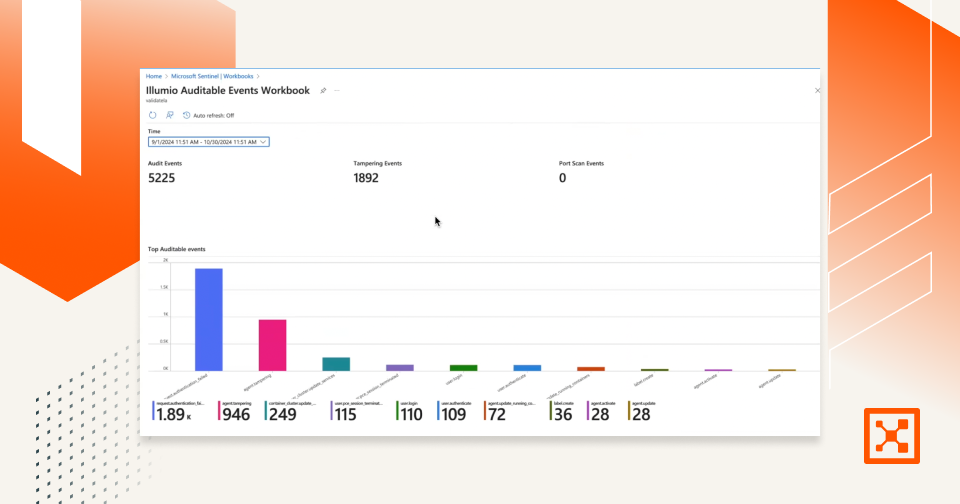

Utiliser des scanners pour détecter les vulnérabilités. L'intégration de ces outils aux cartes en temps réel d'Illumio améliore la visibilité et le contexte.

3. Évaluation des risques et hiérarchisation

Exploitez les scores CVSS et le contexte de l'entreprise pour évaluer les risques. Le score d'exposition aux vulnérabilités (VES) d'Illumio fournit une priorisation contextuelle, en se concentrant sur les vulnérabilités qui représentent la plus grande menace.

4. Remédiation et atténuation

Appliquez rapidement les correctifs et les mises à jour. Lorsqu'il n'est pas possible de remédier immédiatement à la situation, mettez en place des contrôles compensatoires tels que la micro-segmentation pour contenir les menaces potentielles.

5. Vérification et suivi

Contrôler en permanence les systèmes pour s'assurer que les vulnérabilités sont traitées efficacement. Les outils d'Illumio facilitent l'évaluation et la validation continues.

6. Rapports et conformité

Documenter les mesures prises et produire des rapports pour les parties prenantes et les auditeurs, afin de démontrer la conformité et d'informer les stratégies futures.

Les défis de la gestion de la vulnérabilité

Dans le paysage numérique actuel, qui évolue rapidement, les organisations sont confrontées à de nombreux défis pour gérer efficacement les vulnérabilités. Il est essentiel de comprendre ces obstacles pour élaborer une stratégie solide de gestion de la vulnérabilité.

1. Volume des vulnérabilités

Le nombre de vulnérabilités découvertes chaque jour peut être accablant. Selon une étude d'IBM, les entreprises de plus de 1 000 employés identifient en moyenne 779 935 vulnérabilités lors des analyses, dont environ 28% ne sont pas corrigées sur une période de six mois. En raison de ce volume, il est difficile d'établir des priorités et de remédier rapidement à chaque vulnérabilité.

La solution d'Illumio: Les cartes de vulnérabilité d'Illumio fournissent une représentation visuelle des vulnérabilités dans le contexte des dépendances des applications, aidant les organisations à se concentrer d'abord sur les problèmes les plus critiques.

2. Contraintes liées aux ressources

De nombreuses organisations fonctionnent avec un personnel et des budgets limités en matière de cybersécurité, ce qui rend difficile la prise en compte de toutes les vulnérabilités identifiées. Cette pénurie de ressources peut entraîner des retards dans les efforts de correction et de remédiation.

La solution d'Illumio: En s'intégrant aux scanners de vulnérabilités existants et en fournissant des évaluations contextuelles des risques, Illumio permet aux équipes de sécurité de prioriser efficacement les efforts de remédiation, optimisant ainsi l'utilisation des ressources disponibles.

3. Environnements complexes

Les infrastructures informatiques modernes englobent souvent des environnements hybrides et multi-cloud, ainsi qu'un mélange de systèmes hérités et d'applications modernes. Cette complexité peut entraver l'évaluation complète des vulnérabilités et les efforts de remédiation.

La solution d'Illumio: La plateforme d'Illumio offre une visibilité en temps réel dans divers environnements, facilitant des pratiques cohérentes de gestion des vulnérabilités, quelle que soit la complexité de l'infrastructure.

4. Patching retardé

Il est essentiel d'appliquer les correctifs en temps voulu pour atténuer les vulnérabilités, mais les entreprises sont souvent confrontées à des difficultés pour déployer rapidement les correctifs. Des facteurs tels que les temps d'arrêt potentiels, les problèmes de compatibilité et la coordination entre les équipes peuvent contribuer aux retards.

La solution d'Illumio: Le confinement des brèches et la microsegmentation d'Illumio permettent aux organisations de mettre en œuvre des contrôles compensatoires, réduisant le risque associé au retard des correctifs en limitant la propagation potentielle des menaces.

5. Opérations en silo

Dans de nombreuses entreprises, les opérations de sécurité sont fragmentées entre différentes équipes et différents outils, ce qui conduit à une visibilité et à des efforts de réponse décousus. Cette approche cloisonnée peut avoir pour conséquence que des vulnérabilités critiques soient négligées ou traitées de manière inadéquate.

La solution d'Illumio: En offrant une plateforme unifiée qui s'intègre à divers outils de sécurité, Illumio favorise la collaboration entre les équipes, assurant une approche cohésive de la gestion des vulnérabilités.

L'approche d'Illumio en matière de gestion des vulnérabilités

Illumio offre une perspective unique sur la gestion des vulnérabilités, en se concentrant sur la visibilité en temps réel, l'endiguement des brèches et la microsegmentation.

Confinement des brèches et microsegmentation

En contrôlant la communication entre les charges de travail, le confinement des brèches et la microsegmentation limitent la propagation des brèches et renforcent la sécurité globale.

Cartes de vulnérabilité

Les cartes de vulnérabilité d'Illumio combinent les données des scanners avec les cartes de dépendance des applications, fournissant un aperçu des voies d'attaque potentielles et de l'exposition.

Score d'exposition à la vulnérabilité (VES)

VES calcule le risque en fonction de la gravité et de l'exposition, ce qui permet aux organisations de prioriser les efforts de remédiation de manière efficace.

Intégration avec des outils tiers

L'intégration transparente avec les plateformes garantit une couverture complète et des flux de travail rationalisés.

Mise en œuvre d'un programme efficace de gestion de la vulnérabilité

La mise en place d'un solide programme de gestion des vulnérabilités est essentielle pour les organisations qui souhaitent identifier, évaluer et corriger de manière proactive les failles de sécurité. L'approche structurée suivante décrit les étapes clés et les meilleures pratiques pour mettre en place et maintenir un programme efficace.

1. Élaborer des politiques et des procédures globales

Commencez par formuler des politiques claires et bien documentées qui définissent le champ d'application, les objectifs et les processus de votre programme de gestion des vulnérabilités. Ces politiques doivent définir les grandes lignes :

- Rôles et responsabilités: Attribuez des tâches spécifiques aux équipes informatiques, aux équipes de sécurité et aux autres parties prenantes.

- Fréquence des évaluations: Déterminez la fréquence des analyses et des évaluations de la vulnérabilité.

- Délais de remédiation: Fixez des délais pour remédier aux vulnérabilités identifiées en fonction de leur gravité.

- Traitement des exceptions: Établissez des procédures pour gérer les vulnérabilités qui ne peuvent pas être corrigées immédiatement.

L'existence de politiques structurées garantit la cohérence, la responsabilité et le respect des exigences réglementaires.

2. Favoriser la collaboration interfonctionnelle

Une gestion efficace de la vulnérabilité nécessite une collaboration entre différents services :

- Direction exécutive: Fournit une orientation stratégique et alloue les ressources nécessaires.

- Équipes informatiques et de sécurité: Procéder à des évaluations, mettre en œuvre des mesures correctives et surveiller les systèmes.

- Équipes de développement: Traiter les vulnérabilités des applications et des bases de code.

- Agents de conformité: Veiller au respect des normes et réglementations du secteur.

Une communication et une coordination régulières entre ces groupes permettent d'atténuer la vulnérabilité de manière opportune et efficace.

3. Mettre en œuvre des processus d'amélioration continue

La gestion des vulnérabilités est un processus continu qui doit évoluer en fonction des menaces émergentes et des changements organisationnels. Assurer une amélioration continue :

- Examens réguliers: Évaluez périodiquement l'efficacité de vos stratégies de gestion de la vulnérabilité.

- Boucles de rétroaction: Incorporez les leçons tirées des incidents passés pour affiner les processus.

- Restez informé: Tenez-vous au courant des nouvelles vulnérabilités, des menaces et des meilleures pratiques.

L'amélioration continue renforce la résilience et l'adaptabilité de votre dispositif de sécurité.

4. Investir dans des programmes de formation et de sensibilisation

L'erreur humaine reste un facteur important dans les atteintes à la sécurité. Il est essentiel de sensibiliser les employés aux meilleures pratiques en matière de cybersécurité :

- Formation de sensibilisation à la sécurité: Organisez régulièrement des sessions pour informer le personnel sur les menaces courantes telles que le phishing et l'ingénierie sociale.

- Formation spécifique au rôle: Fournir une formation ciblée aux équipes directement impliquées dans la gestion de la vulnérabilité.

- Familiarisation avec les politiques: Assurez-vous que tous les employés comprennent les politiques de sécurité de l'organisation et leurs responsabilités.

Un personnel bien informé constitue une ligne de défense cruciale contre les incidents de sécurité potentiels.

Cas d'utilisation dans le monde réel

Étude de cas : Overland Footwear

- Défi: Sécuriser un réseau comportant de nombreux appareils tiers.

- Solution: Mise en œuvre du confinement des brèches et de la microsegmentation d'Illumio.

- Résultat: Amélioration de la visibilité et réduction des risques de vulnérabilité.

Étude de cas : Grande compagnie d'assurance

- Défi: Gérer des milliers de vulnérabilités exploitables.

- Solution: Utilisation des cartes de vulnérabilité et de la segmentation d'Illumio.

- Résultat: Réduction des vulnérabilités de 5 000 à 9 dans les applications critiques.

Bonnes pratiques pour la gestion des vulnérabilités

- Analyse régulière: Planifiez des analyses fréquentes afin d'identifier les nouvelles vulnérabilités.

- Établissez des priorités en fonction du risque: concentrez-vous sur les vulnérabilités qui représentent la plus grande menace.

- Mettez en œuvre des contrôles compensatoires: Utilisez la microsegmentation lorsque les correctifs ne sont pas immédiatement disponibles.

- Conservez une documentation complète: Conservez des enregistrements détaillés des vulnérabilités et des efforts de remédiation.

- Restez informé: Tenez-vous au courant des dernières menaces et divulgations de vulnérabilités.

Conclusion

Une gestion efficace de la vulnérabilité est essentielle pour protéger les organisations contre les cybermenaces. En comprenant le cycle de vie de la gestion des vulnérabilités, en relevant les défis et en mettant en œuvre les meilleures pratiques, les organisations peuvent améliorer leur position en matière de sécurité. Les solutions innovantes d'Illumio, y compris le confinement des brèches, la microsegmentation et les cartes de vulnérabilité, fournissent les outils nécessaires pour gérer les vulnérabilités de manière proactive et efficace.

Foire aux questions (FAQ)

1. Qu'est-ce que la gestion de la vulnérabilité ?

La gestion des vulnérabilités est un processus continu d'identification, d'évaluation et d'atténuation des failles de sécurité dans les systèmes et les logiciels.

2. Pourquoi la gestion de la vulnérabilité est-elle importante ?

Elle réduit le risque de cyberattaques, garantit la conformité avec les réglementations, maintient la continuité opérationnelle et permet d'économiser les coûts liés aux violations de données.

3. Comment Illumio améliore-t-il la gestion des vulnérabilités ?

Illumio offre une visibilité en temps réel, un confinement des brèches, une microsegmentation et des cartes de vulnérabilité pour identifier et atténuer efficacement les vulnérabilités.

4. Qu'est-ce que le score d'exposition à la vulnérabilité (VES) ?

VES est une mesure fournie par Illumio qui calcule le risque en fonction de la gravité et de l'exposition, ce qui permet de prioriser les efforts de remédiation.

5. Quelle doit être la fréquence des analyses de vulnérabilité ?

Il est recommandé de procéder à des analyses régulières, hebdomadaires ou mensuelles, et à des analyses plus fréquentes pour les systèmes critiques.

6. Quels sont les défis associés à la gestion de la vulnérabilité ?

Parmi les défis à relever, citons la gestion d'un grand nombre de vulnérabilités, les contraintes en matière de ressources, les environnements complexes et les retards dans l'application des correctifs.

7. Qu'est-ce que le confinement des brèches et la microsegmentation ?

Il s'agit d'une approche de la sécurité qui limite la propagation des failles en contrôlant la communication entre les charges de travail.

8. Comment fonctionnent les cartes de vulnérabilité ?

Ils combinent les données des scanners avec les cartes de dépendance des applications pour visualiser les voies d'attaque potentielles et l'exposition.

9. Illumio peut-il s'intégrer aux scanners de vulnérabilité existants ?

Oui, Illumio s'intègre de façon transparente aux plateformes d'analyse de vulnérabilité.

10. Quelles sont les meilleures pratiques en matière de gestion des vulnérabilités ?

Analyse régulière, hiérarchisation des risques, mise en œuvre de contrôles compensatoires, maintien de la documentation et information sur les nouvelles menaces.

.png)

%20(1).webp)

%20(1).webp)

.webp)