Wenig bekannte Funktionen von Illumio Core: SOAR-Plattform-Integrationen

In dieser Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

Sicherheitsverletzungen und Ransomware-Angriffe entwickeln sich schnell weiter – schneller, als viele herkömmliche Präventions- und Erkennungstechnologien reagieren können.

Malware kann sich in Sekunden verbreiten, viel schneller, als ein Mensch reagieren kann. Es ist eine Binsenweisheit der Cybersicherheitsbranche, dass das schwächste Glied in jeder Sicherheitsarchitektur zwischen der Tastatur und dem Stuhl liegt. Die Lösung für die automatisierte Verbreitung von Malware muss eine ebenso automatisierte Sicherheitsreaktion sein.

Durch die Integration von Illumio Core mit SOAR-Plattformen von Drittanbietern können Sie sicher sein, dass neue und unbekannte Malware automatisch isoliert und eingedämmt wird.

Warum die Eindämmung von Sicherheitsverletzungen jetzt wichtig ist

Eines haben alle Malware gemeinsam: Sie bewegen sich gerne.

Die erste verletzte Workload ist selten das beabsichtigte Ziel. Es wird als "Fuß in der Tür" Ihres Netzwerks verwendet, um Informationen zu sammeln. Mit diesen Erkenntnissen tauschen die Malware und ihr Kontrollsystem Command-and-Control-Datenverkehr aus. Letztendlich weist das Kontrollsystem die Malware an, wie sie sich über das Netzwerk verbreiten soll.

Die schlechte Nachricht? All dies geschieht in Sekundenschnelle.

Sicherheitsverletzungen und Ransomware-Angriffe sind unvermeidlich, und Ihre herkömmlichen Präventions- und Erkennungstools reichen nicht aus, um die heutigen Angriffe zu stoppen. Unternehmen jeder Größe, Region und Branche müssen zusätzlich zu ihren Präventions- und Erkennungstools auch Strategien zur Eindämmung von Sicherheitsverletzungen priorisieren. So wird sichergestellt, dass die nächste Sicherheitsverletzung nicht zu einem katastrophalen Ereignis wird, das den Betrieb zum Erliegen bringt, sensible Daten preisgibt und das Vertrauen Ihrer Kunden, Stakeholder und Mitarbeiter schwächt.

Moderne Cybersicherheit zeichnet sich durch den Übergang von der Prävention von Sicherheitsvorfällen zum Überleben von Sicherheitslücken aus. Die Verhinderung der Weiterverbreitung von Sicherheitslücken muss genauso hohe Priorität haben wie die Verhinderung einer Sicherheitslücke selbst.

Bereiten Sie sich proaktiv auf Sicherheitsverletzungen mit Illumio vor

Leider wird keine Lösung zur Verhinderung von Sicherheitsverletzungen jemals zu 100 Prozent wirksam sein. Es wird zu einer Sicherheitsverletzung kommen. Sobald diese unvermeidliche Sicherheitsverletzung auftritt, verhindert Illumio, dass sie sich auf benachbarte Hosts ausbreitet, indem offene Ports auf allen Hosts proaktiv deaktiviert werden.

Die meisten Hosts und ihre Workloads müssen keine Verbindungen untereinander herstellen. Vielmehr müssen sie in der Regel nur eine Verbindung zu einer kleinen Gruppe gemeinsamer Ressourcen herstellen oder ausgehende Verbindungen herstellen. So kommt es beispielsweise selten vor, dass alle Workloads, die in einem Rechenzentrum oder einer Cloud-Umgebung bereitgestellt werden, direkt miteinander verbunden werden müssen.

Um das Risiko zu mindern, das unnötig offene Ports verursachen können, kann Illumio Workloads auf zwei Arten durchsetzen:

- Selektive Durchsetzung: Bestimmte Ports werden blockiert, und der gesamte andere Datenverkehr ist zulässig.

- Vollständige Durchsetzung: Bestimmte Ports werden blockiert, und der gesamte andere Datenverkehr wird abgelehnt.

Die selektive Erzwingung kann verwendet werden, wenn Sie wissen, welcher Datenverkehr zwischen Workloads, z. B. RDP und SSH, nicht zugelassen werden soll. Malware entwickelt sich jedoch ständig weiter und findet neue Ports, die sie verwenden kann. Aus diesem Grund ist es am besten, eine vollständige Durchsetzung zu verwenden, da sie die Ausbreitung von Malware viel effektiver blockiert. Bei vollständiger Durchsetzung deaktiviert Illumio alle Ports für alle Workloads in beliebiger Größenordnung und lässt dann bei Bedarf ausnahmsweise offene Ports zu.

Das Ergebnis sieht wie im folgenden Beispiel für die vollständige Durchsetzung aus. Auf der linken Seite des Bildes wird die Kommunikation von Workloads verhindert (rote Pfeile), da die standardmäßig geöffneten Ports von Illumio deaktiviert wurden. Auf der rechten Seite des Bildes hat Illumio Ausnahmen (grüne Pfeile) aktiviert, um nur Datenverkehr zwischen bestimmten Anwendungsgruppen über bestimmte Ports zuzulassen:

Bei vollständiger Durchsetzung mit Illumio lassen infizierte Hosts nicht zu, dass Malware sehr weit wandert, da nur eine Handvoll Ports offen sind – etwas, das unabhängig davon gilt, wie neu oder komplex die Malware ist. Dies führt dazu, dass der Explosionsradius eines Angriffs erheblich schrumpft, wodurch aus einer katastrophalen Sicherheitsverletzung ein kleiner Sicherheitsvorfall wird, der sich nicht auf den Betrieb auswirkt oder übergroße Abhilfekosten erfordert.

Automatisieren Sie Richtlinienänderungen mit den SOAR-Integrationen von Illumio

Wenn eines in der Cybersicherheit wahr ist, dann ist es, dass sich die Dinge ändern – und zwar ständig. Die heutige Bedrohungslandschaft und die Komplexität heutiger Netzwerke bedeuten, dass Sicherheitsmaßnahmen nicht statisch bleiben können. Organisationen müssen über eine Möglichkeit verfügen, Durchsetzungsrichtlinien in Echtzeit zu aktualisieren.

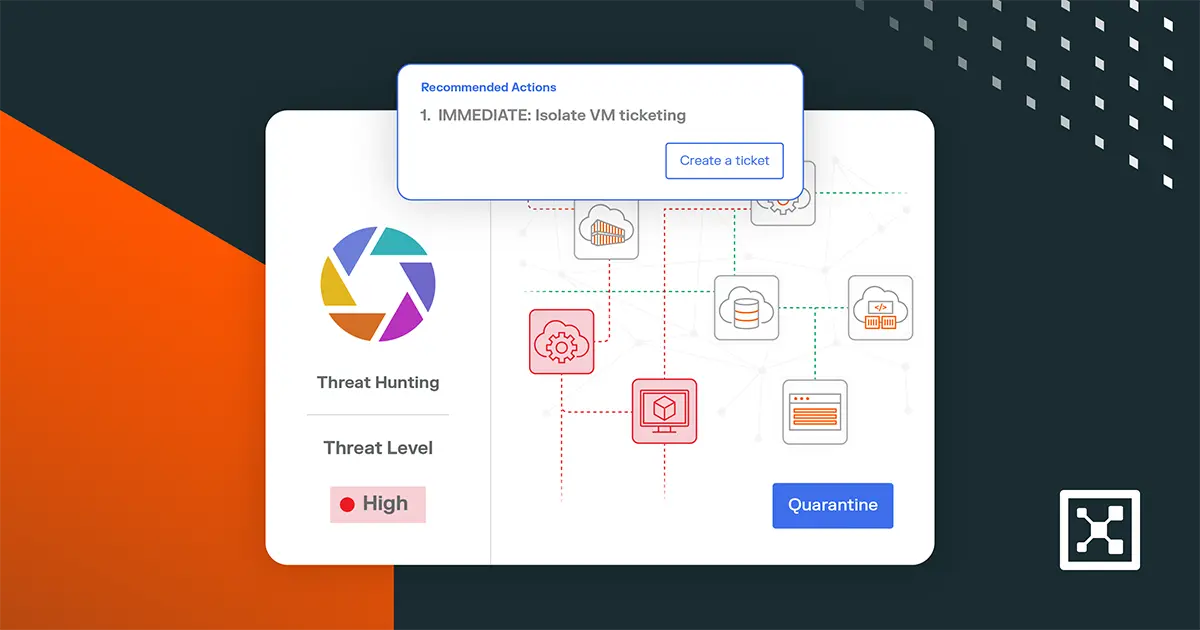

Illumio ermöglicht vollautomatische Änderungen seiner Sicherheitsrichtlinien in Echtzeit durch Integrationen mit SOAR-Plattformen (Security Orchestration, Automation and Response).

Es ist wichtig zu beachten, dass sich SOAR-Plattformen von SIEM-Plattformen (Security Information and Event Management) unterscheiden. Illumio kann Protokolle an eine SIEM-Plattform wie Splunk weiterleiten, um protokollierte Ereignisse bei von Illumio verwalteten Workloads zu analysieren und nach Warnsignalen zu suchen. Wenn es jedoch welche findet, hat das SIEM keine Möglichkeit, Befehle an Illumio zurückzusenden, um gefährdete Ports zu schließen. Diese Funktion wird über eine SOAR-Plattform ermöglicht.

Illumio lässt sich mit drei SOAR-Systemen von Drittanbietern integrieren: Splunk SOAR, IBM QRadar SOAR und Palo Alto Networks Cortex XSOAR. Illumio + SOAR-Integrationen bieten eine schnelle Tiefenverteidigung durch diese Schritte:

- Die SOAR-Plattformen überwachen die Bedrohungslandschaft und suchen nach neuer, bisher unbekannter Zero-Day-Malware, die sich über bestimmte Ports verbreitet.

- Wenn die SOAR-Plattform feststellt, dass neue Malware einen neuen Port zur Verbreitung nutzt, sendet sie sofort und automatisch API-Aufrufe an die PCE-Engine von Illumio über ein Plugin auf dem Marktplatz des jeweiligen Anbieters. Dadurch wird Illumio angewiesen, die Ports für alle verwalteten Workloads zu schließen.

- Illumio schließt automatisch die Zielports der Zero-Day-Malware. Dadurch werden Workloads proaktiv vor der Malware geschützt, auch wenn sie noch nicht eingetroffen ist. Dies wird sofort ermöglicht, ohne dass man auf menschliches Eingreifen angewiesen ist.

Illumio Zero Trust Segmentierung: Schneller auf Cyberangriffe reagieren

Neben vollständiger Transparenz und granularer Mikrosegmentierung bietet die Illumio Zero Trust Segmentation (ZTS)-Plattform eine zuverlässige, skalierbare und vollautomatische Reaktion auf sich ständig weiterentwickelnde Cybersicherheitsbedrohungen.

Malware will sich verbreiten – und Illumio kann in Verbindung mit SOAR-Plattformen Ports automatisch schließen und so die Ausbreitung von Malware durch einen vollautomatischen Workflow verhindern. Da die nächste Sicherheitsverletzung oder der nächste Ransomware-Angriff immer vor der Tür steht, hilft Illumio Ihrem Unternehmen sicherzustellen, dass sich Sicherheitsverletzungen nicht über den Rest des Netzwerks ausbreiten oder zu einer Krise eskalieren können, die sich auf das Geschäft auswirkt.

Um mehr über Illumio ZTS zu erfahren, kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.