Der ultimative Leitfaden für die Container-Sicherheit

Sind Ihre Container sicher?

Container haben die Spielregeln für das Erstellen und Ausführen von Anwendungen verändert – sie sind schnell, flexibel und skalierbar. Aber mit dieser Geschwindigkeit gehen auch ernsthafte Sicherheitsrisiken einher.

Nur weil es sich in der Cloud befindet, heißt das nicht, dass es sicher ist. Tatsächlich wachsen die Risiken. Deshalb ist die Container-Sicherheit wichtig. Damit sind Ihre Apps geschützt, konform und bereit, moderne Bedrohungen abzuwehren.

Was ist Container-Sicherheit?

Bei der Container-Sicherheit geht es darum, Ihre containerisierten Apps vor Hackern, Fehlern und Schwachstellen zu schützen. Es schützt Ihre Apps in jeder Phase, von der Erstellung und Markteinführung bis hin zur Inbetriebnahme.

- Sicherheit des Container-Netzwerks: Gewährleistung einer sicheren Kommunikation zwischen Containern und externen Entitäten.

- Sicherheit der Container-Laufzeit: Überwachen Sie aktive Container auf verdächtige Aktivitäten und entschärfen Sie Bedrohungen in Echtzeit.

- Sicherheitsüberprüfung von Containern: Identifizieren von Schwachstellen in Container-Images vor der Bereitstellung.

- Durchsetzung von Container-Sicherheitsrichtlinien: Einrichten und Durchsetzen von Sicherheitskonfigurationen im gesamten Container-Ökosystem.

Container bieten leichte, skalierbare Umgebungen für moderne Anwendungen. Ihr vorübergehender Charakter bringt jedoch einzigartige Sicherheitsherausforderungen mit sich. Da Container häufig denselben zugrunde liegenden Host verwenden, kann sich ein einzelner kompromittierter Container möglicherweise auf eine gesamte Umgebung auswirken.

Angreifer nutzen Fehlkonfigurationen, Schwachstellen in Container-Images und unsichere Netzwerke aus, um in containerisierte Anwendungen einzudringen. Das bedeutet, dass der Aufbau einer Container-Sicherheitsstrategie, die Echtzeitüberwachung, automatisierte Compliance-Durchsetzung und Mikrosegmentierung umfasst, entscheidend ist, um Risiken zu reduzieren und eine robuste Sicherheitslage aufrechtzuerhalten.

Moderne Container-Sicherheitstools nutzen Automatisierung, KI-gesteuerte Analysen und Zero-Trust-Prinzipien, um Unternehmen die Transparenz und Kontrolle zu bieten, die sie benötigen, um containerisierte Workloads effizient zu sichern. Durch die Kombination von NIST-Container-Sicherheitsrichtlinien und Open-Source-Container-Sicherheitstools mit kommerzieller Container-Sicherheitssoftware können Unternehmen eine mehrschichtige Verteidigung schaffen, die Angriffsflächen reduziert und gleichzeitig die Einhaltung von Branchenvorschriften gewährleistet.

Warum Container-Sicherheit wichtig ist

Da immer mehr Unternehmen auf Cloud-Container-Sicherheit umsteigen, wird die Angriffsfläche immer größer. Fehlkonfigurationen, anfällige Container-Images und schwache Netzwerkrichtlinien können Anwendungen Bedrohungen wie den folgenden aussetzen:

- Container-Breakout-Angriffe , bei denen ein Angreifer aus dem Container entkommt und sich Zugriff auf das Hostsystem verschafft.

- Image-Poisoning , bei dem bösartiger Code in Container-Images eingebettet wird.

- Supply-Chain-Angriffe , die Abhängigkeiten vor der Bereitstellung kompromittieren.

- Fehlkonfigurationen , die zu freizügigen Einstellungen führen, die zu unbefugtem Zugriff führen.

- Unsichere APIs und falsch konfigurierte Orchestrierungsplattformen , die kritische Dienste Angriffen aussetzen.

- Unzureichender Laufzeitschutz – aktive Container werden nicht auf bösartiges Verhalten überwacht.

Die Folgen einer schwachen Container-Sicherheit können schwerwiegend sein, einschließlich Datenschutzverletzungen, Betriebsausfällen, Nichteinhaltung gesetzlicher Vorschriften und Reputationsschäden. Angesichts der dynamischen und sich ständig ändernden Natur containerisierter Workloads greifen herkömmliche Sicherheitsansätze zu kurz. Ihnen fehlt die Agilität und Granularität, die erforderlich sind, um hochgradig verteilte Umgebungen zu sichern.

Um diese Risiken zu reduzieren, müssen Unternehmen Container-Sicherheitslösungen einführen, die jede Phase des Container-Lebenszyklus abdecken, von der Erstellung und Bereitstellung bis hin zur Laufzeitüberwachung und Compliance-Durchsetzung. Eine Defense-in-Depth-Strategie , die Automatisierung, Segmentierung und Echtzeit-Bedrohungserkennung integriert, ist entscheidend für die Gewährleistung eines sicheren containerisierten Ökosystems.

Die Grundpfeiler der Containersicherheit

Eine vollständige Container-Sicherheitsstrategie baut auf mehreren wichtigen Säulen auf:

1. Sicherheit des Container-Netzwerks

Die Sicherung der Kommunikation zwischen Containern, Diensten und externen Entitäten ist von entscheidender Bedeutung. Zu den Best Practices gehören:

- Erzwingen der Segmentierung , um den Ost-West-Verkehr zu begrenzen.

- Verwendung von Service Meshes wie Istio zur Verschlüsselung und Authentifizierung der Kommunikation.

- Erstellen von Netzwerkrichtlinien zur Kontrolle des ein- und ausgehenden Datenverkehrs.

2. Best Practices für die Containersicherheit

Eine proaktive Sicherheitshaltung bedeutet, die Best Practices der Branche zu befolgen, wie z. B.:

- Scannen von Bildern: Scannen Sie Images vor der Bereitstellung regelmäßig auf Schwachstellen.

- Zugriff mit den geringsten Berechtigungen: Container sollten nur über die Berechtigungen verfügen, die sie benötigen.

- Unveränderliche Infrastruktur: Vermeiden Sie es, ausgeführte Container zu ändern.

- Schutz der Laufzeit: Verwenden Sie Container-Sicherheitstools , um verdächtige Aktivitäten in Echtzeit zu erkennen.

3. Container-Sicherheitsrichtlinien und Compliance

Um sich an Branchenvorschriften wie die NIST-Sicherheitsrichtlinien für Container anzupassen, sollten Unternehmen:

4. Container-Sicherheitsscans und Schwachstellenmanagement

Regelmäßige Container-Sicherheitsscans helfen, Schwachstellen zu identifizieren, bevor sie zu Exploits werden. Moderne Container-Sicherheitssoftware sollte Folgendes umfassen:

- Statische Analyse zum Scannen von Container-Images.

- Dynamische Laufzeitanalyse zur Überwachung aktiver Container.

- Automatisiertes Patching zur Behebung von Schwachstellen vor der Ausnutzung.

5. Sicherheit von Open-Source-Containern

Viele Open-Source-Tools verbessern die Containersicherheit, darunter:

- Falco: Erkennung von Laufzeitbedrohungen.

- Trivy: leichtgewichtiger Schwachstellen-Scanner.

- Kube-bench: CIS Kubernetes Benchmark-Compliance.

Wie Illumio die Container-Sicherheit erhöht

Wir bei Illumio glauben, dass Transparenz und Segmentierung die Grundlage einer robusten Container-Sicherheitsstrategie sind. Unsere Lösungen bieten:

- Mikrosegmentierung für Container: Verhindern Sie laterale Bewegungen innerhalb containerisierter Umgebungen, indem Sie Workloads auf Prozessebene segmentieren.

- Sichtbarkeit in Echtzeit: Gewinnen Sie tiefe Einblicke in die Kommunikation von Workloads, ob lokal, in der Cloud oder in hybriden Umgebungen.

- Automatisierte Durchsetzung von Richtlinien: Setzen Sie Sicherheitsrichtlinien dynamisch auf der Grundlage von beobachteten Datenverkehrsmustern und Risikoanalysen durch.

- Adaptive Segmentierung: Im Gegensatz zu statischen Firewalls passt sich Illumio kontinuierlich an Änderungen der Arbeitslast an und stellt so sicher, dass die Sicherheitsrichtlinien relevant bleiben.

- Zero-Trust-Sicherheitsmodell: Implementieren Sie standardmäßige Verweigerungsrichtlinien, die nur die erforderliche Kommunikation zwischen Workloads zulassen.

- Skalierbarkeit ohne Komplexität: Der schlanke, agentenbasierte Ansatz von Illumio lässt sich nahtlos in moderne containerisierte Architekturen integrieren, ohne die Leistung zu beeinträchtigen.

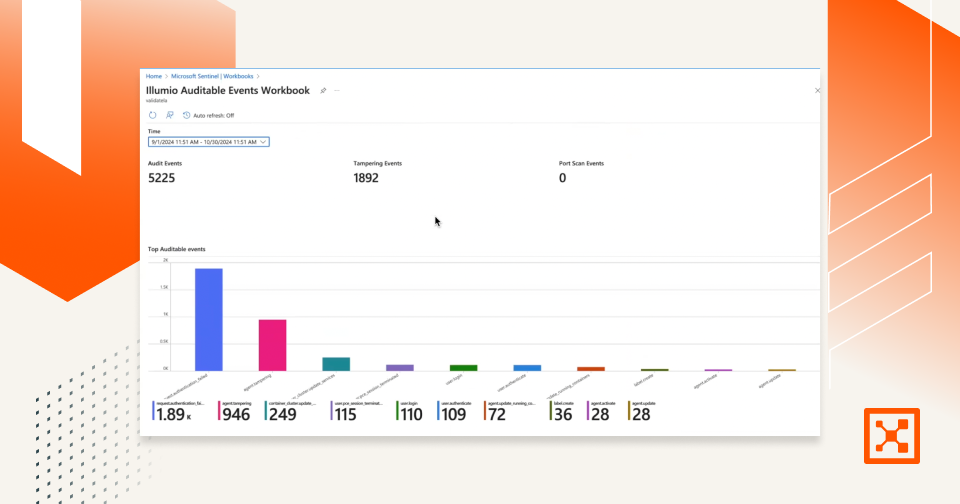

Wie baut Illumio Cloud-Sicherheit in seinen Plattformen auf?

Illumio integriert Cloud-Sicherheit durch:

- Wenden Sie Segmentierung auf Cloud-Workloads an , um laterale Bewegungen zwischen verteilten Cloud-Umgebungen zu verhindern.

- Reduzierung der Angriffsflächen durch eine fein abgestimmte Segmentierung, die die Gefährdung durch Schwachstellen und Sicherheitsverletzungen begrenzt.

- Bereitstellung von Echtzeit-Überwachung für Cloud-native Anwendungen, die Sicherheitsteams verwertbare Informationen liefern, um sofort auf Bedrohungen reagieren zu können.

- Erleichterung der sicheren Migration von Cloud-Workloads, um sicherzustellen, dass Sicherheitsrichtlinien auch dann intakt bleiben, wenn Anwendungen zwischen Cloud-Anbietern oder Rechenzentren verschoben werden.

- Durchsetzung von Compliance-Standards wie PCI DSS, HIPAA und NIST-Container-Sicherheits-Frameworks.

- Automatisieren Sie Sicherheitsworkflows , um Sicherheitsabläufe zu rationalisieren und manuelle Eingriffe zu reduzieren.

- Verbesserung der Cloud-Transparenz durch kontinuierliche Abbildung von Workload-Interaktionen und -Abhängigkeiten in Hybrid- und Multi-Cloud-Umgebungen.

Dieser Ansatz reduziert das Risiko und ermöglicht es Unternehmen, ihre containerisierten Anwendungen sicher zu skalieren.

Mit der Container-Sicherheitssoftware von Illumio können Unternehmen ihre Workloads sicher sichern und eine ausfallsichere, konforme und bedrohungsresistente Infrastruktur gewährleisten.

Die positiven Auswirkungen von Illumio auf Datensicherheitsteams in Unternehmen

Durch den Einsatz der Container-Sicherheitslösungen von Illumio können Sicherheitsteams in Unternehmen:

- Verschaffen Sie sich einen unübertroffenen Einblick in die Container-Kommunikation und ermöglichen Sie so eine effektivere Überwachung und Bedrohungserkennung.

- Reduzieren Sie das Risiko von Lateral-Movement-Angriffen und stoppen Sie Bedrohungen, bevor sie sich über Workloads ausbreiten.

- Stellen Sie die kontinuierliche Einhaltung von Branchenstandards sicher und reduzieren Sie regulatorische und betriebliche Risiken.

- Verbessern Sie die Reaktion auf Vorfälle mit granularen Richtlinienkontrollen, die eine schnellere Eindämmung und Behebung von Sicherheitsbedrohungen ermöglichen.

- Eliminieren Sie unnötige Angriffsvektoren und reduzieren Sie die allgemeine Gefährdung kritischer Workloads durch externe und interne Bedrohungen.

- Steigern Sie die betriebliche Effizienz durch die Automatisierung der Durchsetzung von Sicherheitsrichtlinien, sodass sich DevOps-Teams auf Innovationen konzentrieren können, ohne die Sicherheit zu beeinträchtigen.

Mit der Container-Sicherheitssoftware von Illumio können Unternehmen ihre Workloads sicher sichern und eine ausfallsichere, konforme und bedrohungsresistente Infrastruktur gewährleisten.

Häufig gestellte Fragen zur Container-Sicherheit

Frage: 1. Was ist der Unterschied zwischen Container-Sicherheit und herkömmlicher Sicherheit?

Antwort: Die Container-Sicherheit konzentriert sich auf kurzlebige, verteilte Anwendungen, während die herkömmliche Sicherheit perimeterbasiert ist.

Frage: 2. Wie sichere ich containerisierte Anwendungen in der Cloud?

Antwort: Nutzen Sie Cloud-Container-Sicherheitslösungen wie Mikrosegmentierung und automatisierte Richtliniendurchsetzung.

Frage: 3. Was sind die größten Bedrohungen für die Container-Sicherheit?

Antwort: Container-Breakout-Angriffe, Image-Poisoning und Fehlkonfigurationen.

Frage: 4. Benötigen Container eine Antivirensoftware?

Antwort: Nein, aber sie benötigen Container-Runtime-Sicherheitstools für die Verhaltensüberwachung.

Frage: 5. Welche Rolle spielt Kubernetes bei der Container-Sicherheit?

Antwort: Kubernetes orchestriert Sicherheitsrichtlinien, RBAC und Netzwerksegmentierung.

Frage: 6. Reichen Open-Source-Container-Sicherheitstools aus?

Antwort: Sie helfen, aber Lösungen der Enterprise-Klasse bieten einen tieferen Schutz.

Frage: 7. Wie verbessert Illumio die Containersicherheit?

Antwort: Durch die Durchsetzung der Segmentierung und die Reduzierung von Lateral-Movement-Risiken.

Frage: 8. Was ist der beste Weg, um Angriffe auf Container in der Lieferkette zu verhindern?

Antwort: Regelmäßige Sicherheitsüberprüfungen von Containern und Sicherstellung vertrauenswürdiger Image-Quellen.

Frage: 9. Wie helfen Container-Sicherheitsrichtlinien?

Antwort: Sie setzen konsistente Sicherheitsregeln und Compliance in allen Umgebungen durch.

Frage: 10. Warum ist Transparenz bei der Containersicherheit wichtig?

Antwort: Ohne Transparenz können sich Bedrohungen unentdeckt ausbreiten. Illumio schließt diese Lücke.

Fazit

Container-Sicherheit ist kein Nice-to-have, sondern ein Muss. Ganz gleich, ob Sie Kubernetes sperren, Cloud-Anwendungen sichern oder Zero Trust einführen – die richtigen Container-Sicherheitslösungen sind entscheidend.

Mit der Container-Sicherheitssoftware von Illumio können Unternehmen ihre Workloads sicher sichern und eine ausfallsichere, konforme und bedrohungsresistente Infrastruktur gewährleisten.

.png)

%20(1).webp)

%20(1).webp)

.webp)