Pourquoi les pirates aiment les points de terminaison - et comment arrêter leur propagation avec Illumio Endpoint

Les serveurs ne cliquent pas sur les liens des logiciels malveillants, ce sont les utilisateurs qui le font.

Le passage aux applications en nuage a réduit la quantité d'informations précieuses sur l'ordinateur portable d'un employé typique. Il n'en reste pas moins vrai que le vecteur d'attaque le plus courant est celui qui vise les utilisateurs et leurs terminaux.

Le schéma d'attaque typique des pirates consiste à s'implanter et à accéder à la console d'un point d'extrémité. Puis, au fil des semaines, ils se répandront soigneusement à partir de ce point vers d'autres points d'extrémité et, idéalement, vers le centre de données.

Lorsqu'une charge utile de ransomware explose, la compromission date probablement de plusieurs semaines.

N'y a-t-il pas une meilleure solution ?

Avec Segmentation zéro confiance (ZTS)vous pouvez stopper la propagation des ransomwares et des brèches à partir des points d'extrémité.

La sécurité traditionnelle laisse les points d'accès largement ouverts aux pirates informatiques

Qu'est-ce qu'une victime récente d'une cyberattaque aurait souhaité faire avant l'attaque ?

Ils souhaiteraient probablement avoir verrouillé les voies de communication ouvertes pour éviter la propagation. Et ils voudront probablement mettre en place des politiques préétablies pour isoler l'infection et les appareils des utilisateurs finaux des serveurs critiques.

Examinons tout d'abord la manière dont les terminaux des utilisateurs sont généralement configurés avant une intrusion.

Dans un environnement classique, les terminaux disposent d'une solution de détection et de réponse (EDR), d'un antivirus et d'autres contrôles de sécurité. Les pare-feu intégrés de Windows ou de Mac OS X ont probablement une configuration par défaut - peut-être qu'une politique générale de l'entreprise est active.

Mais dans de nombreux cas, tant que le VPN est ouvert, un large accès au centre de données et aux serveurs centraux est disponible. Pour les machines situées sur le réseau de l'entreprise, l'accès est généralement encore plus ouvert.

Dans la plupart des organisations, le contrôle d'accès au réseau (NAC) authentifie l'accès des utilisateurs au réseau, mais il ne fournit pas de contrôle basé sur l'identité de ce qui peut être fait sur le réseau.

Ainsi, lorsqu'une machine est compromise et que l'attaquant échappe à la détection, il y a peu de résistance à atteindre d'autres points d'extrémité ou même le centre de données.

En revanche, la segmentation zéro confiance met en place des contrôles pour stopper de manière proactive et réactive la propagation des ransomwares et des brèches dans le réseau.

Se préparer de manière proactive aux violations grâce aux contrôles ZTS

Avant une violation, la segmentation zéro confiance est le meilleur complément aux outils EDR, antivirus et autres outils de sécurité existants qui fonctionnent sur le point d'extrémité. Le ZTS ferme les ports inutiles, risqués et couramment utilisés de manière abusive, réduisant ainsi radicalement la propagation potentielle.

Souvent, les terminaux Windows et Mac OS X n'ont guère besoin de connexions peer-to-peer utilisant le protocole de bureau à distance (RDP), le bloc de messages du serveur (SMB) et d'autres vecteurs fréquemment utilisés. Lorsque ces derniers sont bloqués ou limités aux seules destinations nécessaires, les possibilités de diffusion diminuent de manière exponentielle.

Plus il est difficile pour un pirate de "de quitter la boîte" pour une nouvelle destination, plus la pile de sécurité a le temps et la possibilité de découvrir l'activité malveillante.

La société de tests de sécurité Bishop Fox a récemment constaté que le déploiement de la segmentation Illumio Zero Trust parallèlement à l'EDR a permis une détection quatre fois plus rapide et une réduction radicale de la propagation des brèches.

Arrêtez la propagation de la brèche dès qu'elle se produit grâce à ZTS.

Que se passe-t-il immédiatement après la découverte de la faille ?

Dans l'instant terrifiant où l'équipe se rend compte qu'elle a une brèche à nettoyer, le tout premier besoin est celui de la segmentation.

Les points d'extrémité et les serveurs doivent être rapidement marqués comme "propres" ou "compromis," et des murs durs doivent être érigés entre les segments pour empêcher toute nouvelle contamination.

La segmentation zéro confiance est comparable aux portes coupe-feu qui se ferment dans les couloirs d'un bâtiment, créant des zones d'évacuation sûres et contenant le feu et la fumée.

Vous avez besoin de ces mêmes portes coupe-feu pour nos points d'accès !

Avec Zero Trust Segmentation, les entreprises peuvent prépositionner "des politiques de portes coupe-feu" qui peuvent être activées en un instant. Il vous permet d'isoler des groupes de terminaux et de limiter leur accès aux systèmes et aux sites les plus critiques.

La mise en œuvre d'Illumio ZTS sur les terminaux est rapide et facile.

La meilleure nouvelle est que le déploiement de la segmentation zéro confiance sur les points d'extrémité est simple.

Un point d'accès utilisateur typique est nettement moins complexe qu'un serveur de centre de données typique. Comme de plus en plus de terminaux deviennent des terminaux d'accès par navigateur web, la nécessité d'une large connectivité IP vers le centre de données ou vers d'autres terminaux diminue.

Même dans le cas d'une connexion à des serveurs importants tels que les serveurs Active Directory, il est rare que les dispositifs d'extrémité aient besoin de plus d'une petite poignée de ports ouverts au lieu de milliers.

Grâce aux modèles et à l'automatisation, la plupart des entreprises peuvent obtenir en quelques minutes ou quelques heures des résultats qui réduisent radicalement les risques liés aux points d'accès. En fait, Illumio a vu des déploiements de dizaines de milliers de points d'extrémité réalisés quelques semaines après l'achat.

Score d'exposition aux vulnérabilités d'Illumio : Démontrer l'efficacité de la politique de segmentation

Les points finaux présentent un risque de compromission plus élevé que le serveur moyen d'un centre de données, car ils doivent être utilisés par des humains de manière interactive.

Et tout le monde sait que la segmentation est "une bonne sécurité" pour les points finaux, mais à quel point ? La segmentation zéro confiance d'Illumio quantifie et rapporte la réduction des risques pour vous.

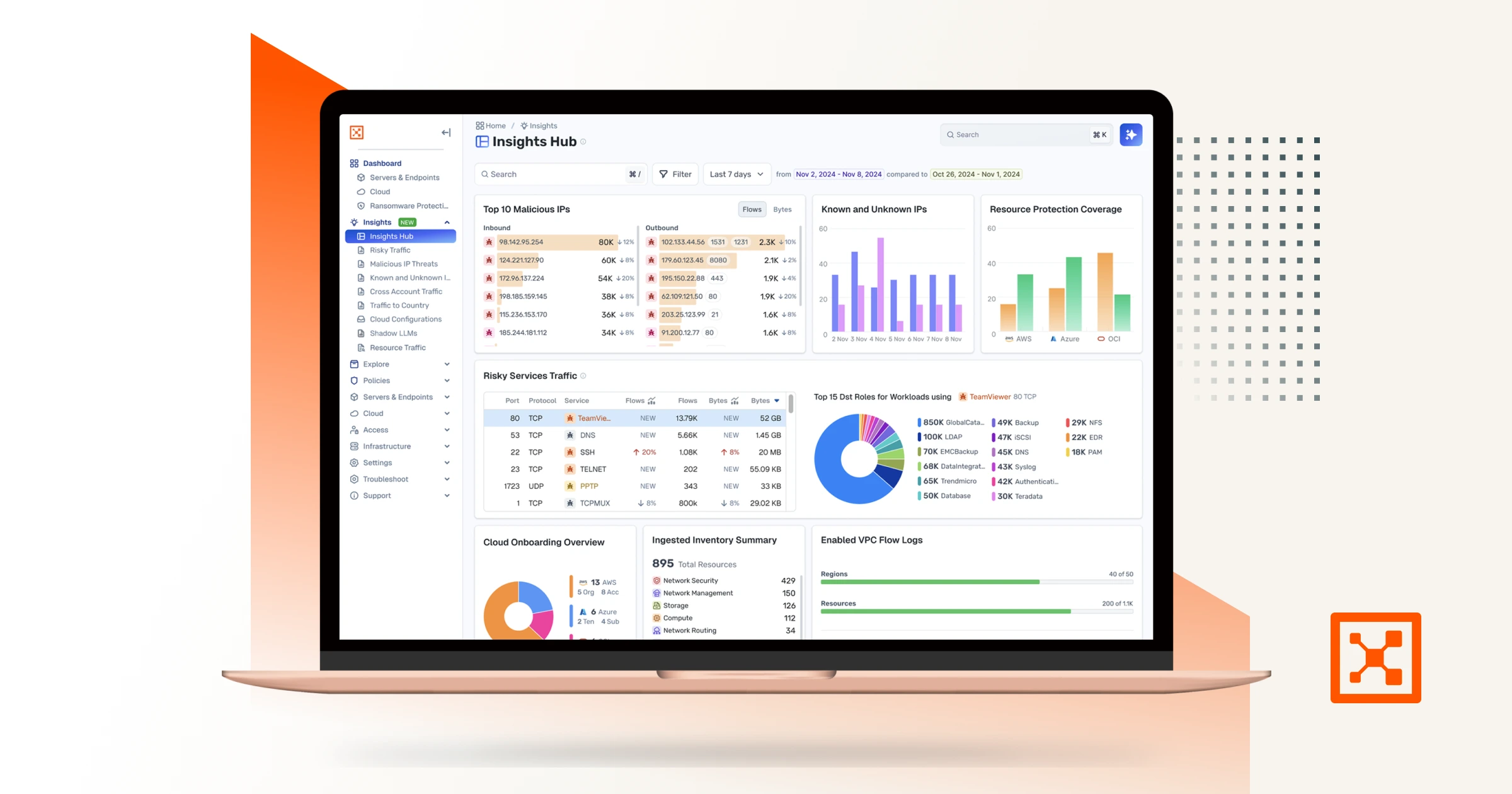

Illumio ZTS fonctionne en conjonction avec des outils d'analyse des vulnérabilités pour évaluer comment la connectivité du réseau expose ou restreint l'accès à ces vulnérabilités.

Le résultat est calculé en tant que score d'exposition à la vulnérabilité (VES) d'Illumio. Plus le score est élevé, plus votre réseau est vulnérable ; moins vous êtes exposé aux vulnérabilités, moins le score est élevé.

Avec Illumio ZTS, chaque politique de segmentation est évaluée par rapport au risque et quantifiée.

Avantages d'Illumio Endpoint

La segmentation zéro confiance s'applique aux points finaux afin de stopper la propagation des ransomwares et des brèches.

Avant une violation, le ZTS étend la suite de sécurité existante des points finaux en limitant la connectivité du réseau à ce qui est nécessaire.

Les vecteurs d'attaque courants, les ports à risque et les ports inutilisés sont tous fermés et indisponibles pour les attaquants.

Ensuite, en cas de violation, la segmentation zéro confiance fournit des capacités de réponse aux incidents critiques pour isoler les machines compromises et protéger les systèmes non infectés.

Avec Illumio Endpoint, vous pouvez :

- Déployez rapidement ZTS sur les points d'extrémité et obtenez des résultats presque immédiats, avec une réduction des risques prouvée et quantifiable.

- Arrêtez la propagation des ransomwares et des brèches de manière proactive avant qu'ils ne se produisent en réduisant la connectivité aux seules voies essentielles.

- Améliorez la réponse aux incidents en isolant les machines propres et compromises et en déployant les portes coupe-feu "" pour stopper rapidement la propagation des brèches et protéger les systèmes critiques.

La segmentation zéro confiance est la meilleure amélioration de la sécurité que vous puissiez apporter à vos points d'extrémité.

Vous souhaitez en savoir plus sur Illumio Endpoint ?

- Lisez la fiche produit.

- Regardez la démo.