Brèche de sécurité

Beaucoup d'entre nous en ont fait l'expérience à un moment ou à un autre : nous nous connectons à un compte en ligne et découvrons que nous avons été piratés. Nous avons perdu l'accès et il y a de fortes chances qu'au moins une partie de nos données sensibles et personnelles se trouvent maintenant entre des mains inconnues. Mais le vol de données n'arrive pas qu'aux particuliers ; souvent, les entreprises et autres organisations sont victimes d'atteintes à la sécurité de l'entreprise.

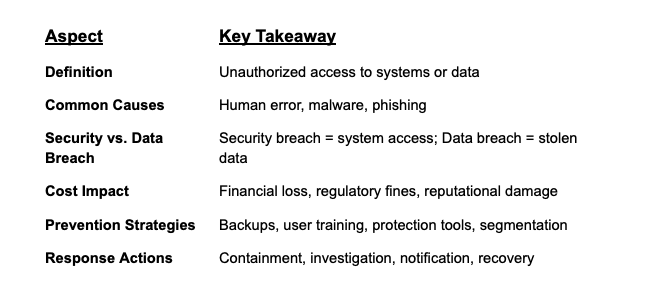

Une faille de sécurité se produit lorsqu'un pirate contourne les contrôles de sécurité d'une organisation pour obtenir un accès non autorisé aux systèmes et aux données. Examinons de plus près les types de failles de sécurité et les raisons pour lesquelles elles se produisent.

Individuel vs. Brèches dans les entreprises

- Les particuliers peuvent découvrir qu'ils ont été piratés lorsqu'ils sont bloqués sur leur compte ou qu'ils remarquent une activité inhabituelle, ce qui est souvent le signe d'une exposition des données personnelles.

- Les organisations sont confrontées à des violations qui visent des actifs sensibles tels que les données de cartes de crédit, les numéros de sécurité sociale, les dossiers de santé et les informations médicales, ou les documents financiers internes.

Pourquoi les brèches se produisent-elles ?

1. L'erreur humaine

Une mauvaise configuration, des appareils non sécurisés ou des fichiers accidentellement partagés peuvent créer des ouvertures pour les attaquants. Un rapport Shred-it de 2019, basé sur une enquête Ipsos, a révélé que 47% des cadres supérieurs attribuaient les violations de données à une erreur humaine ou à la perte accidentelle d'un employé.

2. Les logiciels malveillants

Les courriels de phishing, les téléchargements malveillants ou les fausses applications peuvent diffuser des logiciels malveillants conçus pour voler les identifiants de connexion, espionner les utilisateurs ou crypter les données en échange d'une rançon.

Violation de la sécurité ou violation des données

- Une faille de sécurité est un accès non autorisé à des systèmes ou réseaux informatiques.

- Une violation de données désigne le vol ou l'exposition d'informations sensibles réelles, souvent à la suite d'une faille de sécurité.

Coûts d'une faille de sécurité

- Coûts directs : Enquête sur l'incident, confinement, amendes réglementaires et rétablissement du système.

- Coûts indirects : Temps d'arrêt, atteinte à la réputation de la marque et perte de clients ou d'utilisateurs.

Comment prévenir une faille de sécurité

Prenez des mesures proactives pour réduire la probabilité et l'impact d'une violation :

- Formation des employés

Sensibilisez les employés au phishing, à l'hygiène des mots de passe et aux pratiques de sécurisation des données. - Sauvegardes régulières

Conservez des sauvegardes sécurisées pour vous protéger contre la perte de données en cas de violation ou de ransomware. - Courriel et Protection des points finaux

Déployez des outils qui détectent les tentatives d'hameçonnage, analysent les pièces jointes et bloquent les logiciels malveillants. - Segmentation du réseau

Utilisez les principes de la confiance zéro et la microsegmentation pour limiter les mouvements latéraux en cas de violation.

Réagir à une faille de sécurité

En cas de violation, il est essentiel de réagir rapidement. Les étapes comprennent

- Isoler les systèmes ou les réseaux affectés.

- Mener une enquête médico-légale pour déterminer l'ampleur du problème.

- Notifier les parties concernées conformément à la législation.

- Remédier aux vulnérabilités et restaurer à partir de sauvegardes propres.

Pourquoi est-ce important ?

Les failles de sécurité sont plus que des problèmes techniques : ce sont des risques commerciaux qui ont des conséquences juridiques, financières et sur la réputation. Les organisations doivent adopter une posture de sécurité proactive, prête à affronter les brèches, qui met l'accent sur l'endiguement, la résilience et la préparation à la réponse.

Grâce à la segmentation d' Illumio, les organisations peuvent limiter l'impact des brèches en contenant les attaques avant qu'elles ne se propagent, renforçant ainsi la sécurité de l'intérieur.

.png)

.webp)

.webp)

.webp)

.webp)

%2520(1).webp)