La falla oculta en la seguridad del centro de datos: conectividad de endpoints

Muchas organizaciones saben lo importante que es segmentar sus entornos, pero persiste un descuido peligroso que puede desentrañar las capas de defensa que están trabajando tan duro para construir.

Esta supervisión no se refiere a las amenazas externas contra las cuales se preparan las organizaciones a diario ni a los controles de Segmentación de Confianza Cero (ZTS) en los que trabajan más del 60 por ciento de las organizaciones . Más bien, es parte del panorama de amenazas internas, específicamente cómo los atacantes pueden propagar dentro de un centro de datos de un segmento a otro a través de dispositivos de usuario final comprometidos, como computadoras portátiles y estaciones de trabajo.

En esta publicación de blog, descubra por qué los puntos finales dejan expuesta a su organización y cómo detener el movimiento lateral entre los puntos finales y el centro de datos con la plataforma de segmentación Illumio Zero Trust.

Los dispositivos de punto final son una amenaza para la resiliencia cibernética

Los entornos híbridos y multicloud modernos son un hervidero de actividad, con datos que se mueven en todas direcciones. En medio de esta complejidad, las organizaciones se esfuerzan por desarrollar resiliencia cibernética y muchas están recurriendo a estrategias de seguridad confiable Cero para lograrlo. Una tecnología fundamental de cualquier arquitectura Zero Trust es la segmentación. Al detener el movimiento lateral, la segmentación permite a las organizaciones centrar en limitar al máximo el radio de explosión del próximo ciberataque potencial.

Si bien muchas organizaciones se enfocan en segmentar sus entornos de nube y centros de datos, aún acecha una amenaza silenciosa. Muchos no están considerando sus puntos finales, y esta brecha de seguridad permite a los atacantes aprovechar las computadoras portátiles, las estaciones de trabajo y la tecnología operativa comprometidas como trampolines hacia segmentos más profundos y críticos del centro de datos.

Endpoints: rutas ocultas para los atacantes

Con la segmentación implementada, los equipos de seguridad pueden bloquear el movimiento lateral entre segmentos, por lo que es poco probable que los atacantes puedan pasar de un entorno de desarrollo a una aplicación de alta seguridad, por ejemplo.

Sin embargo, podría haber un camino desde el entorno de desarrollo a la computadora portátil de un ingeniero, a un administrador de red y, finalmente, a esa aplicación crítica y de alta seguridad. La falta de controles estrictos sobre el tráfico de punto final al centro de datos, combinada con un control limitado de punto final a punto final, hace que sea fácil para los atacantes encontrar rutas ocultas para el movimiento lateral.

Sin una segmentación adecuada y moderna, los atacantes pueden explotar las vías internas abiertas al afianzar en el centro de datos. Abordar esta amenaza requiere un enfoque diferente que vaya más allá de los métodos de segmentación convencionales.

La plataforma Illumio ZTS: Segmentación en todos los entornos

Abordar esta brecha de seguridad requiere extender los controles de segmentación a los dispositivos que se conectan al centro de datos. Requiere una solución capaz de proporcionar visibilidad y control granulares sobre el tráfico dentro del centro de datos, y con cualquier cosa que se conecte a él.

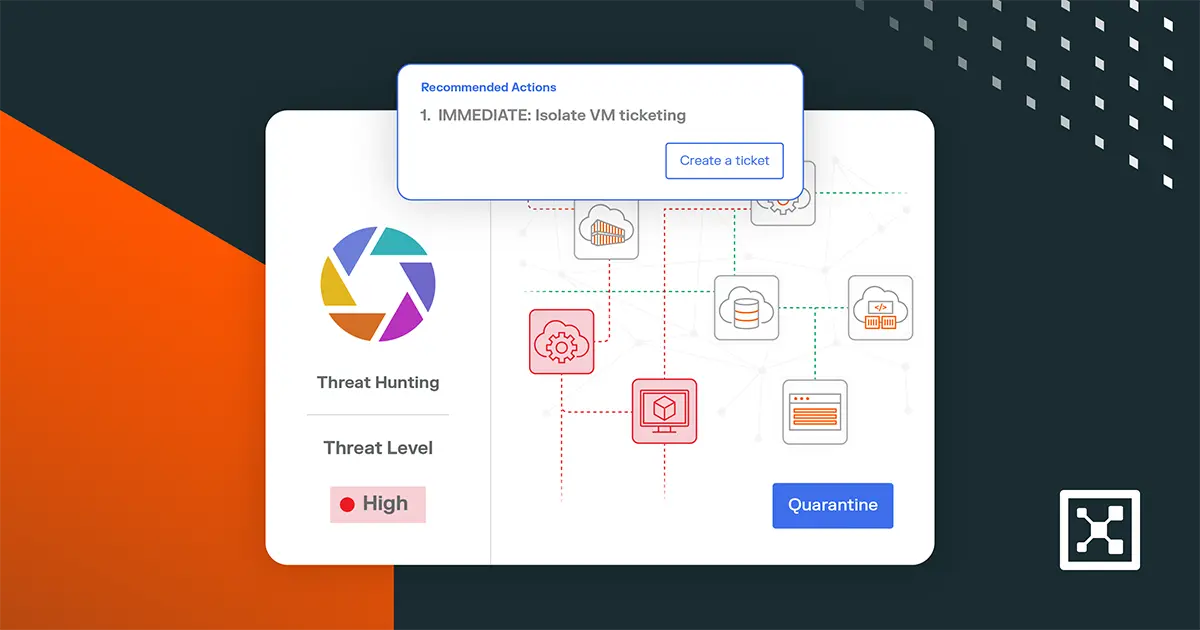

Illumio Zero Trust Segmentation (ZTS) ofrece una única plataforma diseñada para extender la segmentación moderna a la nube, el centro de datos y los puntos finales. La plataforma Illumio ZTS no solo restringe el movimiento lateral dentro y entre aplicaciones, sino que también garantiza que se evite cualquier intento de movimiento lateral a través del centro de datos a través del patrimonio de puntos finales.

El caso de la segmentación de endpoints

Illumio Endpoint no solo está diseñado para contener las infracciones que se originan en el punto final, sino que también es una parte integral de la plataforma ZTS de Illumio. Al extender la segmentación más allá de los confines del centro de datos a los dispositivos del usuario final con Illumio Endpoint, las organizaciones pueden controlar completamente su tráfico de punto final a servidor en una sola plataforma.

Así es como ayuda Illumio Endpoint:

- Ver todo el tráfico de terminales: Illumio Endpoint proporciona claridad inmediata sobre las actividades de la red, ofreciendo visibilidad de los flujos de tráfico, ya sea que los terminales estén en la oficina o en funcionamiento de forma remota. Esta visibilidad es esencial para crear políticas de segmentación y es una visión fundamental para cualquier equipo de seguridad.

- Controle el acceso a las aplicaciones: Al restringir el acceso a los endpoints solo a los servidores necesarios, Illumio Endpoint minimiza significativamente las vías disponibles para los atacantes para las violaciones de datos. Este enfoque específico garantiza que el tráfico que puede llegar a áreas sensibles del centro de datos esté severamente limitado, lo que reduce el riesgo que representan los dispositivos de los usuarios.

- Exposición segura de endpoints: en preparación para una posible infracción, Illumio Endpoint está diseñado para limitar el impacto a un solo dispositivo. Esta estrategia de contención de brechas es fundamental para mantener la integridad de la red más amplia y evitar la propagación de ataques al centro de datos.

Para obtener más información, vea una demostración en Illumio Endpoint:

La respuesta: una plataforma única

La evolución de las ciberamenazas exige una evolución correspondiente en las estrategias de ciberseguridad. Con Illumio Endpoint y toda la plataforma Illumio ZTS, las organizaciones pueden adoptar un enfoque vanguardista para evitar que las infracciones se propaguen en el centro de datos. Al reconocer y mitigar los riesgos asociados con la conectividad de los puntos finales, las organizaciones pueden estar preparadas para lo que venga después.

¿Estás listo para aprender más sobre Illumio Endpoint? Contáctanos hoy.

.webp)