Zero Trust Security: o guia definitivo para a defesa cibernética moderna

O que é segurança Zero Trust?

A segurança Zero Trust significa que ninguém nunca terá acesso automático. Nem pessoas, nem dispositivos, nem aplicativos. Tudo precisa provar quem eles são toda vez que tentam se conectar, mesmo que já estejam dentro da rede.

A segurança tradicional pressupõe que você pode confiar em tudo dentro do seu sistema. Mas hoje, as ameaças podem vir de qualquer lugar, até mesmo dentro de suas próprias paredes. É por isso que o Zero Trust trabalha com uma ideia central: “Nunca confie, sempre verifique”. Vamos aprender sobre essa estratégia essencial e como a Illumio pode ajudar a proteger sua organização contra ameaças.

Por que a segurança tradicional é insuficiente

A forma tradicional de fazer segurança — construir muros ao redor de sua rede como um castelo com um fosso — simplesmente não funciona hoje. Foi feito para uma época em que tudo estava em um só lugar, como um escritório ou um data center.

Mas agora, o trabalho acontece em qualquer lugar: na nuvem, em casa, em qualquer lugar. E os ataques cibernéticos ficaram muito mais avançados.

Principais pontos fracos dos modelos de segurança antigos:

- Muita confiança dentro da rede. Quando os hackers entram, eles podem se movimentar facilmente, roubando dados ou espalhando ransomware.

- O perímetro desapareceu. As pessoas trabalham em cafeterias, espaços de coworking e em suas casas. É difícil proteger um limite que realmente não existe mais.

- Insiders podem causar danos. Nem todas as ameaças vêm de fora. Às vezes, é alguém com acesso real que está causando danos — e ferramentas antigas geralmente não percebem isso.

- A nuvem torna as coisas mais complicadas. As empresas usam muitos aplicativos em nuvem e configurações híbridas, o que torna mais difícil ver e controlar quem está fazendo o quê.

- VPNs e firewalls tornam as coisas mais lentas. Rotear todo o tráfego por um único local pode prejudicar o desempenho e deixar você com um único ponto de falha.

- Não há olhos na rede em tempo real. As ferramentas tradicionais entram em ação de vez em quando. Isso não é suficiente para detectar ameaças que se movem rapidamente.

É exatamente por isso que o Zero Trust é a melhor maneira. Ele remove a confiança cega e verifica cada usuário, dispositivo e solicitação, não importa de onde venham.

Os princípios fundamentais da segurança Zero Trust

O Zero Trust se baseia em algumas regras-chave que ajudam a manter seus sistemas seguros, não importa onde os usuários estejam ou quais dispositivos estejam usando.

1. Sempre verifique

Você não verifica alguém apenas uma vez e deixa essa pessoa entrar para sempre. Cada usuário, dispositivo e carga de trabalho precisa provar quem é repetidamente usando coisas como autenticação multifator (MFA), biometria e sinais de risco. O objetivo é garantir que tudo o que acessa a rede seja realmente quem diz ser, sempre.

2. Imponha o acesso com menos privilégios

Até mesmo usuários confiáveis só devem ter acesso ao que precisam, nada mais. O Zero Trust usa ferramentas inteligentes, como acesso baseado em funções, para garantir que ninguém tenha mais poder do que precisa. Você também pode conceder acesso temporário quando necessário e depois retirá-lo, o que ajuda a impedir que os invasores obtenham o controle.

3. Suponha uma violação

A Zero Trust não espera por um ataque — ela planeja um. Isso significa observar comportamentos estranhos, detectar ameaças precocemente e garantir que qualquer dano seja pequeno. O monitoramento em tempo real e as ferramentas de IA ajudam a encontrar e impedir ataques antes que eles saiam do controle.

4. Microsegmentação

A microsegmentação divide sua rede em partes menores. Dessa forma, se uma área for atingida, o atacante não poderá se mover livremente. Tudo permanece contido e somente conexões aprovadas são permitidas entre os sistemas. A microssegmentação é fundamental para qualquer estratégia de Zero Trust.

5. Monitoramento e análise contínuos

O Zero Trust usa monitoramento contínuo para identificar atividades incomuns. O aprendizado de máquina ajuda a entender o que é “normal”, então qualquer coisa estranha se destaca imediatamente. Isso significa detecção e resposta mais rápidas às ameaças.

6. Aplique políticas de Zero Trust em toda a rede

Não se trata apenas da sua rede. As políticas de Zero Trust precisam funcionar em todos os dispositivos, usuários, aplicativos e sistemas em nuvem. As ferramentas automatizadas ajudam a aplicar as mesmas regras inteligentes em todos os lugares, ajustando-se à medida que as ameaças mudam em tempo real.

Segurança Zero Trust em ação

Segurança na nuvem Zero Trust

A nuvem torna as coisas complexas — tudo é compartilhado e as cargas de trabalho estão sempre mudando. A segurança na nuvem Zero Trust mantém cada carga de trabalho bloqueada e separada, não importa onde ela esteja sendo executada. Isso significa que mesmo em uma nuvem movimentada e em rápida movimentação, seus dados permanecem seguros.

Como o Zero Trust fortalece a segurança na nuvem:

- Gerenciamento de identidade e acesso (IAM): cada solicitação de acesso é autenticada e autorizada.

- Segmentação da carga de trabalho: evita o movimento lateral entre aplicativos em nuvem.

- Criptografia e comunicações seguras: garante que todas as transferências de dados sejam criptografadas de ponta a ponta.

Segurança de dados Zero Trust

Seus dados são seu ativo mais valioso, e a Zero Trust os trata dessa forma. Para mantê-lo seguro, você precisa de proteções fortes, como:

- Classifique os dados: marque e acompanhe seus dados confidenciais para saber onde eles estão.

- Crie controles de acesso rígidos: somente as pessoas certas devem ter acesso — nem mais, nem menos.

- Criptografia automatizada: os dados são criptografados, estejam eles parados, enviados ou em uso, para que estejam sempre protegidos.

Segurança de endpoint Zero Trust

Com mais pessoas trabalhando remotamente, os hackers estão perseguindo laptops e telefones. A segurança de endpoints Zero Trust ajuda a detê-los ao:

- Verificações da postura do dispositivo: garantindo que somente dispositivos compatíveis possam acessar recursos.

- Monitoramento comportamental: detecção de atividades incomuns em terminais.

- Lista branca de aplicativos: impedindo a execução não autorizada de software.

Estrutura de segurança Zero Trust

Uma estrutura de segurança Zero Trust fornece uma abordagem estruturada para a implementação. Isso inclui:

- Gerenciamento de identidade e acesso (IAM)

- microsegmentação

- Segurança e conformidade do dispositivo

- detecção de ameaças em tempo real

Como a Illumio cria a segurança Zero Trust

A Illumio ajuda as organizações a bloquear seus ambientes com microssegmentação sem atrasar as coisas. Como uma das principais empresas de segurança Zero Trust, a Illumio oferece ferramentas poderosas para impedir os ataques antes que eles se espalhem — em data centers, nuvens, contêineres e endpoints.

Principais soluções de segurança Illumio Zero Trust:

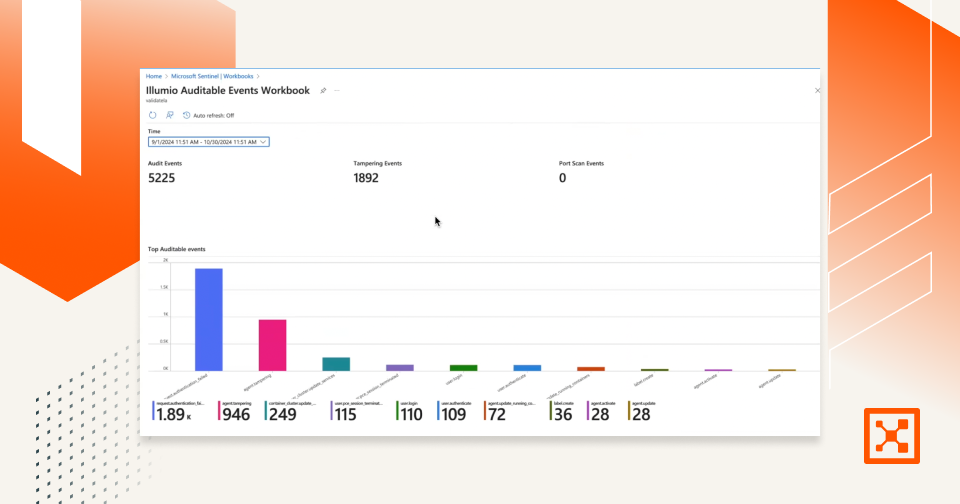

- Illumio Insights: oferece às equipes de segurança o contexto em tempo real de que elas precisam para ver, priorizar e agir sobre os riscos com mais rapidez.

- Segmentação Illumio: impede a propagação de ataques isolando cargas de trabalho em seu ambiente híbrido de várias nuvens.

Segurança de contêineres com Illumio

Os contêineres são ótimos para escalar rapidamente, mas são difíceis de proteger. O Illumio facilita as coisas:

- Segmentação da carga de trabalho: aplica as regras Zero Trust no Kubernetes para que somente os aplicativos certos conversem entre si.

- Aplicação dinâmica de políticas: atualiza as políticas de segurança automaticamente à medida que seus contêineres mudam.

- Visibilidade em tempo real: mostra o que está acontecendo dentro do tráfego de contêineres para que você possa deter as ameaças o quanto antes.

Impacto positivo para as equipes de segurança corporativa

O uso do modelo de segurança Zero Trust da Illumio oferece:

- Superfície de ataque reduzida: a microsegmentação e os controles rígidos de acesso limitam a propagação de ameaças.

- Resposta mais rápida a incidentes: a visibilidade em tempo real acelera os esforços de detecção e mitigação de ameaças.

- Conformidade simplificada: o Zero Trust ajuda a atender aos requisitos regulatórios, como GDPR, HIPAA e NIST, facilitando as auditorias e reduzindo os riscos de conformidade.

- Eficiência operacional: automatizar as políticas de segurança minimiza a intervenção manual, permitindo que as equipes de segurança se concentrem em tarefas de maior prioridade.

Melhor postura de segurança: ao adotar as soluções Zero Trust da Illumio, as organizações fortalecem sua resiliência de segurança cibernética contra ameaças em evolução.

Perguntas frequentes (FAQs) sobre segurança Zero Trust

Pergunta: 1. Como o Zero Trust difere dos modelos de segurança tradicionais?

Os modelos de segurança tradicionais dependem de defesas perimetrais, enquanto o Zero Trust não pressupõe nenhuma confiança implícita e impõe controles de acesso rígidos. a confiança zero pressupõe nenhuma confiança implícita e impõe controles de acesso rígidos.

Pergunta: 2. A segurança Zero Trust pode impedir ataques de ransomware?

Resposta: Sim, ao implementar o acesso com privilégios mínimos e a microssegmentação, o Zero Trust impede a disseminação do ransomware.

Pergunta: 3. Quais setores se beneficiam mais com o Zero Trust?

Resposta: Serviços financeiros, saúde, governo e qualquer organização que lida com dados confidenciais se beneficiam muito.

Pergunta: 4. A implementação da segurança Zero Trust é cara?

Resposta: Embora a implantação inicial possa ser complexa, a economia de custos a longo prazo com a prevenção de violações faz com que valha a pena investir.

Pergunta: 5. Como o Zero Trust protege os trabalhadores remotos?

Resposta: Asegurança de endpoint Zero Trust garante que os dispositivos remotos estejam em conformidade com as políticas de segurança antes de conceder acesso.

Pergunta: 6. Qual o papel da microssegmentação no Zero Trust?

Resposta: Amicrosegmentação isola as cargas de trabalho, impedindo o movimento lateral dos atacantes.

Pergunta: 7. A segurança Zero Trust pode ser aplicada a ambientes de nuvem?

Resposta: Sim, a segurança de nuvem Zero Trust impõe controles de acesso rígidos em todas as cargas de trabalho na nuvem.

Pergunta: 8. Como o Illumio habilita a segurança Zero Trust?

Resposta: AIllumio fornece segmentação, segurança de terminais e visibilidade em tempo real para aplicar políticas de Zero Trust.

Pergunta: 9. A segurança Zero Trust afeta a experiência do usuário?

Resposta: Quando implementado corretamente, o Zero Trust aprimora a segurança sem causar interrupções significativas.

Conclusão

O Zero Trust ajuda as organizações a criar defesas mais fortes que acompanhem as ameaças em rápida mudança de hoje. Empresas como a Illumio estão liderando o caminho, tornando mais fácil e mais poderoso do que nunca colocar o Zero Trust em ação.

.png)

%20(1).webp)

%20(1).webp)

.webp)