Zero-Trust-Sicherheit: Der ultimative Leitfaden für moderne Cyber-Abwehr

Was ist Zero-Trust-Sicherheit?

Zero-Trust-Sicherheit bedeutet, dass niemand jemals automatischen Zugriff erhält. Nicht Menschen, keine Geräte, keine Apps. Jedes Mal, wenn sie versuchen, eine Verbindung herzustellen, muss jeder beweisen, wer sie sind, auch wenn sie sich bereits im Netzwerk befinden.

Herkömmliche Sicherheit geht davon aus, dass Sie allem in Ihrem System vertrauen können. Aber heute können Bedrohungen von überall her kommen, sogar innerhalb der eigenen Wände. Aus diesem Grund arbeitet Zero Trust mit einer Kernidee: "Niemals vertrauen, immer überprüfen". Lassen Sie uns mehr über diese wichtige Strategie erfahren und wie Illumio dazu beitragen kann, Ihr Unternehmen vor Bedrohungen zu schützen.

Warum traditionelle Sicherheit zu kurz greift

Die bisherige Art der Sicherheit – der Bau von Mauern um Ihr Netzwerk wie eine Burg mit einem Burggraben – funktioniert heute einfach nicht mehr. Es wurde für eine Zeit gemacht, in der alles an einem Ort lebte, wie in einem Büro oder einem Rechenzentrum.

Aber jetzt findet Arbeit überall statt: in der Cloud, zu Hause, unterwegs. Und Cyberangriffe sind viel fortschrittlicher geworden.

Wesentliche Schwächen von Legacy-Sicherheitsmodellen:

- Zu viel Vertrauen innerhalb des Netzwerks. Sobald Hacker eindringen, können sie sich leicht bewegen, Daten stehlen oder Ransomware verbreiten.

- Der Perimeter ist verschwunden. Die Menschen arbeiten in Cafés, Co-Working-Spaces und von zu Hause aus. Es ist schwierig, eine Grenze zu schützen, die es nicht mehr wirklich gibt.

- Insider können Schaden anrichten. Nicht alle Bedrohungen kommen von außen. Manchmal ist es jemand mit echtem Zugriff, der Schaden anrichtet – und alte Tools übersehen ihn oft.

- Die Cloud macht die Dinge komplizierter. Unternehmen verwenden unzählige Cloud-Apps und hybride Setups, was es schwieriger macht, zu sehen und zu kontrollieren, wer was tut.

- VPNs und Firewalls verlangsamen die Arbeit. Wenn Sie den gesamten Datenverkehr über einen Ort leiten, kann dies die Leistung beeinträchtigen und Sie haben einen Single Point of Failure.

- Keine Echtzeit-Augen auf das Netzwerk. Traditionelle Tools schauen hin und wieder vorbei. Das reicht nicht aus, um sich schnell bewegende Bedrohungen abzufangen.

Genau aus diesem Grund ist Zero Trust der bessere Weg. Es beseitigt blindes Vertrauen und überprüft jeden Benutzer, jedes Gerät und jede Anfrage, unabhängig davon, woher sie kommt.

Die Kernprinzipien der Zero-Trust-Sicherheit

Zero Trust basiert auf einigen wichtigen Regeln, die dazu beitragen, Ihre Systeme zu schützen, unabhängig davon, wo sich die Benutzer befinden oder welche Geräte sie verwenden.

1. Überprüfen Sie immer

Man kontrolliert jemanden nicht nur einmal und lässt ihn für immer rein. Jeder Benutzer, jedes Gerät und jeder Workload muss immer wieder beweisen, wer er ist, indem er Dinge wie Multi-Faktor-Authentifizierung (MFA), Biometrie und Risikosignale verwendet. Ziel ist es, sicherzustellen, dass derjenige, der auf das Netzwerk zugreift, wirklich derjenige ist, für den er sich ausgibt, und zwar jedes Mal.

2. Erzwingen des Zugriffs mit den geringsten Rechten

Selbst vertrauenswürdige Benutzer sollten nur Zugriff auf das erhalten, was sie benötigen, mehr nicht. Zero Trust verwendet intelligente Tools wie rollenbasierten Zugriff, um sicherzustellen, dass niemand mehr Macht hat, als er benötigt. Sie können bei Bedarf auch temporären Zugriff gewähren und ihn dann wieder entfernen, um Angreifer daran zu hindern, die Kontrolle zu erlangen.

3. Gehen Sie von einer Sicherheitsverletzung aus

Zero Trust wartet nicht auf einen Angriff, sondern plant einen. Das bedeutet, auf seltsames Verhalten zu achten, Bedrohungen frühzeitig zu erkennen und sicherzustellen, dass der Schaden gering ist. Echtzeitüberwachung und KI-Tools helfen dabei, Angriffe zu finden und zu stoppen, bevor sie außer Kontrolle geraten.

4. Mikrosegmentierung

Die Mikrosegmentierung zerlegt Ihr Netzwerk in kleinere Teile. Auf diese Weise kann sich der Angreifer nicht frei bewegen, wenn ein Bereich getroffen wird. Alles bleibt in sich geschlossen, und nur genehmigte Verbindungen sind zwischen Systemen erlaubt. Mikrosegmentierung ist die Grundlage jeder Zero-Trust-Strategie.

5. Kontinuierliche Überwachung und Analyse

Zero Trust nutzt eine kontinuierliche Überwachung, um ungewöhnliche Aktivitäten zu erkennen. Maschinelles Lernen hilft zu verstehen, was "normal" aussieht, sodass alles, was seltsam ist, sofort auffällt. Das bedeutet eine schnellere Erkennung und Reaktion auf Bedrohungen.

6. Setzen Sie Zero-Trust-Richtlinien im gesamten Netzwerk durch

Es geht nicht nur um Ihr Netzwerk. Zero-Trust-Richtlinien müssen über Geräte, Benutzer, Anwendungen und Cloud-Systeme hinweg funktionieren. Automatisierte Tools helfen dabei, überall die gleichen intelligenten Regeln anzuwenden und sich in Echtzeit an sich ändernde Bedrohungen anzupassen.

Zero-Trust-Sicherheit in Aktion

Zero-Trust-Cloud-Sicherheit

Die Cloud macht die Dinge komplex – alles wird gemeinsam genutzt, und die Workloads ändern sich ständig. Zero Trust Cloud-Sicherheit sorgt dafür, dass jeder Workload gesperrt und getrennt ist, unabhängig davon, wo er ausgeführt wird. Das bedeutet, dass Ihre Daten auch in einer geschäftigen, schnelllebigen Cloud sicher bleiben.

Wie Zero Trust die Cloud-Sicherheit stärkt:

- Identitäts- und Zugriffsmanagement (IAM): Jede Zugriffsanfrage wird authentifiziert und autorisiert.

- Segmentierung der Arbeitslast: Verhindert laterale Bewegungen zwischen Cloud-Anwendungen.

- Verschlüsselung und sichere Kommunikation: Stellt sicher, dass alle Datenübertragungen Ende-zu-Ende verschlüsselt werden.

Zero-Trust-Datensicherheit

Ihre Daten sind Ihr wertvollstes Gut, und Zero Trust behandelt sie auch so. Um es sicher zu halten, benötigen Sie starke Schutzmaßnahmen wie:

- Daten klassifizieren: Markieren und verfolgen Sie Ihre sensiblen Daten, damit Sie wissen, wo sie sich befinden.

- Erstellen Sie strenge Zugriffskontrollen: Nur die richtigen Personen sollten Zugang haben – nicht mehr und nicht weniger.

- Automatisieren Sie die Verschlüsselung: Daten werden verschlüsselt, egal ob sie still stehen, gesendet oder verwendet werden, sodass sie immer geschützt sind.

Zero-Trust-Endpunktsicherheit

Da immer mehr Menschen aus der Ferne arbeiten, haben es Hacker auf Laptops und Telefone abgesehen. Zero Trust Endpoint Security hilft dabei, sie zu stoppen, indem sie:

- Überprüfung des Gerätestatus: Sicherstellen, dass nur konforme Geräte auf Ressourcen zugreifen können.

- Verhaltensüberwachung: Erkennen ungewöhnlicher Aktivitäten auf Endpunkten.

- Anwendungs-Whitelisting: Verhindern der nicht autorisierten Ausführung von Software.

Zero-Trust-Sicherheitsrahmen

Ein Zero-Trust-Sicherheitsframework bietet einen strukturierten Ansatz für die Implementierung. Dazu gehören:

- Identitäts- und Zugriffsmanagement (IAM)

- Mikrosegmentierung

- Gerätesicherheit und Compliance

- Bedrohungserkennung in Echtzeit

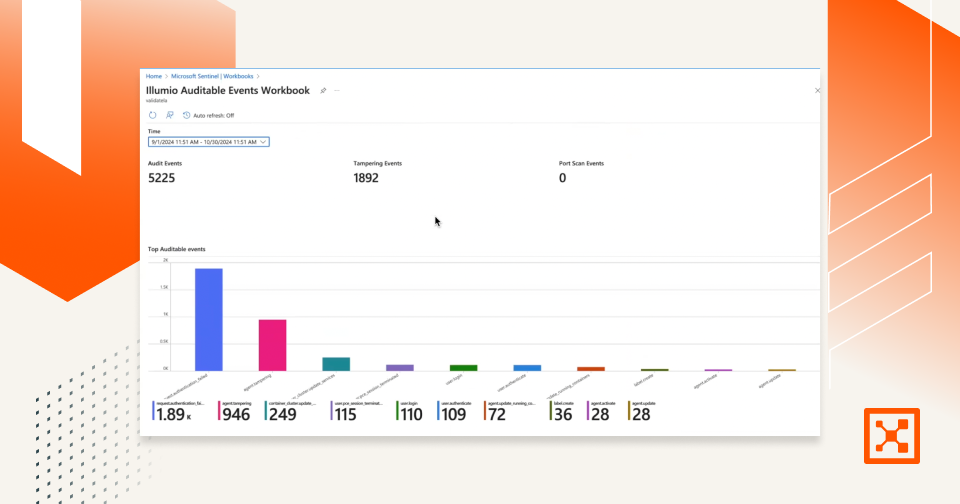

Wie Illumio Zero-Trust-Sicherheit aufbaut

Illumio hilft Unternehmen, ihre Umgebungen mit Mikrosegmentierung zu sperren, ohne die Dinge zu verlangsamen. Als eines der führenden Unternehmen für Zero-Trust-Sicherheit bietet Ihnen Illumio leistungsstarke Tools, mit denen Sie Angriffe stoppen können, bevor sie sich ausbreiten – über Rechenzentren, Clouds, Container und Endpunkte hinweg.

Wichtige Illumio Zero Trust Sicherheitslösungen:

- Illumio Einblicke: Bietet Sicherheitsteams den Echtzeitkontext, den sie benötigen, um Risiken schneller zu erkennen, zu priorisieren und darauf zu reagieren.

- Illumio-Segmentierung: Stoppt die Ausbreitung von Angriffen, indem Workloads in Ihrer hybriden Multi-Cloud-Umgebung isoliert werden.

Containersicherheit mit Illumio

Container eignen sich hervorragend für eine schnelle Skalierung, sind aber schwer zu sichern. Illumio macht es einfacher:

- Segmentierung der Arbeitslast: Wendet Zero-Trust-Regeln in Kubernetes an, sodass nur die richtigen Apps miteinander kommunizieren.

- Dynamische Durchsetzung von Richtlinien: Aktualisiert Sicherheitsrichtlinien automatisch, wenn sich Ihre Container ändern.

- Sichtbarkeit in Echtzeit: Zeigt an, was in Ihrem Container-Traffic passiert, damit Sie Bedrohungen frühzeitig stoppen können.

Positive Auswirkungen auf die Sicherheitsteams in Unternehmen

Der Einsatz des Zero-Trust-Sicherheitsmodells von Illumio bietet:

- Reduzierte Angriffsfläche: Mikrosegmentierung und strenge Zugriffskontrollen begrenzen die Ausbreitung von Bedrohungen.

- Schnellere Reaktion auf Vorfälle: Echtzeit-Transparenz beschleunigt die Erkennung und Abwehr von Bedrohungen.

- Vereinfachte Compliance: Zero Trust hilft bei der Einhaltung gesetzlicher Anforderungen wie DSGVO, HIPAA und NIST, erleichtert Audits und reduziert Compliance-Risiken.

- Effizienz: Die Automatisierung von Sicherheitsrichtlinien minimiert manuelle Eingriffe, sodass sich Sicherheitsteams auf Aufgaben mit höherer Priorität konzentrieren können.

Verbesserte Sicherheitslage: Durch die Einführung der Zero-Trust-Lösungen von Illumio stärken Unternehmen ihre Cybersicherheitsresilienz gegen sich entwickelnde Bedrohungen.

Häufig gestellte Fragen (FAQs) zur Zero-Trust-Sicherheit

Frage: 1. Wie unterscheidet sich Zero Trust von herkömmlichen Sicherheitsmodellen?

Herkömmliche Sicherheitsmodelle stützen sich auf Perimeterschutz, während Zero Trust kein implizites Vertrauen vorausgeht und strenge Zugriffskontrollen durchsetzt. Zero Trust geht davon aus, dass es kein implizites Vertrauen gibt, und erzwingt strenge Zugriffskontrollen.

Frage: 2. Kann Zero-Trust-Sicherheit Ransomware-Angriffe verhindern?

Antwort: Ja, durch die Implementierung von Least-Privilege-Zugriff und Mikrosegmentierung stoppt Zero Trust die Ausbreitung von Ransomware.

Frage: 3. Welche Branchen profitieren am meisten von Zero Trust?

Antwort: Finanzdienstleistungen, das Gesundheitswesen, Behörden und alle Organisationen, die mit sensiblen Daten umgehen, profitieren in hohem Maße.

Frage: 4. Ist die Implementierung von Zero-Trust-Sicherheit teuer?

Antwort: Die anfängliche Bereitstellung kann zwar komplex sein, aber die langfristigen Kosteneinsparungen durch die Verhinderung von Sicherheitsverletzungen machen sie zu einer lohnenden Investition.

Frage: 5. Wie schützt Zero Trust Remote-Mitarbeiter?

Antwort: Zero-Trust-Endpunktsicherheit stellt sicher, dass Remote-Geräte die Sicherheitsrichtlinien einhalten, bevor sie Zugriff gewähren.

Frage: 6. Welche Rolle spielt die Mikrosegmentierung bei Zero Trust?

Antwort: Die Mikrosegmentierung isoliert Arbeitslasten und verhindert so laterale Bewegungen von Angreifern.

Frage: 7. Kann Zero-Trust-Sicherheit auf Cloud-Umgebungen angewendet werden?

Antwort: Ja, Zero Trust Cloud-Sicherheit erzwingt strenge Zugriffskontrollen für Cloud-Workloads.

Frage: 8. Wie ermöglicht Illumio Zero-Trust-Sicherheit?

Antwort: Illumio bietet Segmentierung, Endpunktsicherheit und Echtzeit-Transparenz, um Zero-Trust-Richtlinien durchzusetzen.

Frage: 9. Wirkt sich die Zero-Trust-Sicherheit auf die Benutzererfahrung aus?

Antwort: Bei korrekter Implementierung erhöht Zero Trust die Sicherheit, ohne nennenswerte Unterbrechungen zu verursachen.

Fazit

Zero Trust hilft Unternehmen, eine stärkere Abwehr aufzubauen, die mit den sich schnell ändernden Bedrohungen von heute Schritt hält. Unternehmen wie Illumio sind führend und machen es einfacher und leistungsfähiger als je zuvor, Zero Trust in die Tat umzusetzen.

.png)

%20(1).webp)

%20(1).webp)

.webp)