Seguridad confiable cero: la guía definitiva para la ciberdefensa moderna

¿Qué es la seguridad Zero Trust?

La seguridad Zero Trust significa que nadie tiene acceso automático nunca. Ni personas, ni dispositivos, ni aplicaciones. Todo tiene que demostrar quiénes son cada vez que intentan conectarse, incluso si ya están dentro de la red.

La seguridad tradicional asume que puede confiar en todo lo que hay dentro de su sistema. Pero hoy en día, las amenazas pueden provenir de cualquier lugar, incluso dentro de sus propias paredes. Es por eso que Zero Trust trabaja en una idea central: "Nunca confíes, siempre verifica". Aprendamos sobre esta estrategia esencial y cómo Illumio puede ayudar a proteger su organización de las amenazas.

Por qué la seguridad tradicional se queda corta

La forma heredada de hacer seguridad, construir muros alrededor de su red como un castillo con un foso, simplemente no funciona hoy. Fue hecho para una época en la que todo vivía en un solo lugar, como una oficina o un centro de datos.

Pero ahora, el trabajo ocurre en todas partes: en la nube, en casa, mientras viaja. Y los ataques cibernéticos se volvieron mucho más avanzados.

Principales debilidades de los modelos de seguridad heredados:

- Demasiada confianza dentro de la red. Una vez que los piratas informáticos ingresan, pueden mover fácilmente, robar datos o propagar ransomware.

- El perímetro se fue. La gente trabaja desde cafeterías, espacios de trabajo conjunto y sus hogares. Es difícil proteger un límite que ya no existe realmente.

- Los insiders pueden causar daños. No todas las amenazas provienen del exterior. A veces es alguien con acceso real quien hace daño, y las herramientas viejas a menudo lo pasan por alto.

- La nube complica las cosas. Las compañías emplean toneladas de aplicaciones en la nube y configuraciones híbridas, lo que dificulta ver y controlar quién está haciendo qué.

- Las VPN y los firewall ralentizan las cosas. Enrutar todo el tráfico a través de un punto puede arrastrar el rendimiento y dejarlo con un único punto de falla.

- No hay ojos en tiempo real en la red. Las herramientas tradicionales se registran de vez en cuando. Eso no es suficiente para detectar amenazas que se mueven rápidamente.

Esta es exactamente la razón por la que Zero Trust es la mejor manera. Elimina la confianza ciega y verifica cada usuario, dispositivo y solicitud, sin importar de dónde provengan.

Los principios básicos de la seguridad Zero Trust

Zero Trust se basa en algunas reglas clave que ayudan a mantener sus sistemas seguros, sin importar dónde se encuentren los usuarios o qué dispositivos estén usando.

1. Verifique siempre

No solo revisas a alguien una vez y lo dejas entrar para siempre. Cada usuario, dispositivo y carga de trabajo tiene que demostrar quiénes son una y otra vez empleando cosas como la autenticación multifactor (MFA), la biometría y las señales de riesgo. El objetivo es cerciorar de que lo que sea que acceda a la red sea realmente quien dice ser, en todo momento.

2. Aplicar el acceso con privilegios mínimos

Incluso los usuarios de confianza solo deberían tener acceso a lo que necesitan, nada más. Zero Trust emplea herramientas inteligentes como el acceso basado en roles para cerciorar de que nadie tenga más poder del que necesita. También puede dar acceso temporal cuando sea necesario y luego quitárselo, lo que ayuda a evitar que los atacantes obtengan el control.

3. Asumir incumplimiento

Zero Trust no espera un ataque, sino que lo planea. Eso significa estar atento a comportamientos extraños, detectar amenazas temprano y cerciorar de que cualquier daño sea pequeño. Las herramientas de inteligencia artificial y monitoreo en tiempo real ayudan a encontrar y detener ataques antes de que se salgan de control.

4. Microsegmentación

La microsegmentación divide su red en partes más pequeñas. De esa manera, si se golpea un área, el atacante no puede mover libremente. Todo permanece contenido y solo se permiten conexiones aprobadas entre sistemas. La microsegmentación es fundamental para cualquier estrategia de Zero Trust.

5. Monitoreo y análisis continuos

Zero Trust emplea la supervisión continua para detectar actividades inusuales. El aprendizaje automático ayuda a comprender cómo se ve lo "normal", por lo que cualquier cosa extraña se destaca de inmediato. Eso significa una detección y respuesta de amenazas más rápidas.

6. Aplicar políticas de Confianza cero en toda la red

No se trata solo de su red. Las políticas de Confianza cero deben funcionar en todos los dispositivos, usuarios, aplicaciones y sistemas en la nube. Las herramientas automatizadas ayudan a aplicar las mismas reglas inteligentes en todas partes, ajustar a medida que las amenazas cambian en tiempo real.

Seguridad Zero Trust en acción

Seguridad en la nube Zero Trust

La nube hace que las cosas sean complejas: todo se comparte y las cargas de trabajo siempre cambian. La seguridad en la nube de Confianza cero mantiene cada carga de trabajo bloqueada y separada, sin importar dónde se esté ejecutando. Eso significa que incluso en una nube ocupada y de rápido movimiento, sus datos permanecen seguros.

Cómo Zero Trust fortalece la seguridad en la nube:

- Gestión de identidades y accesos (IAM): Cada solicitud de acceso se autentica y autoriza.

- Segmentación de la carga de trabajo: Evita el movimiento lateral entre aplicaciones en la nube.

- Cifrado y comunicaciones seguras: Garantiza que todas las transferencias de datos estén cifradas de extremo a extremo.

Seguridad de datos Zero Trust

Sus datos son su activo más valioso y Zero Trust los trata de esa manera. Para mantenerlo seguro, necesita protecciones estables como:

- Clasificar datos: Etiquete y rastree sus datos confidenciales para saber dónde residen.

- Cree controles de acceso estrictos: Solo las personas adecuadas deberían tener acceso, ni más ni menos.

- Automatizar el cifrado: Los datos se cifran ya sea que estén quietos, enviados o en uso, por lo que siempre están protegidos.

Seguridad de endpoints de confianza cero

Con más personas trabajando de forma remota, los piratas informáticos están persiguiendo computadoras portátiles y teléfonos. La seguridad de endpoints de confianza cero ayuda a detenerlos al:

- Comprobaciones de la posición del dispositivo: Garantizar que solo los dispositivos compatibles puedan acceder a los recursos.

- Monitoreo del comportamiento: Detección de actividad inusual en los endpoints.

- Lista blanca de aplicaciones: Evitar la ejecución de software no autorizado.

Marco de seguridad confiable cero

Un marco de seguridad confiable cero proporciona un enfoque estructurado para la implementación. Esto incluye:

- Gestión de identidades y accesos (IAM)

- microsegmentación

- Seguridad y cumplimiento de dispositivos

- Detección de amenazas en tiempo real

Cómo Illumio crea seguridad Zero Trust

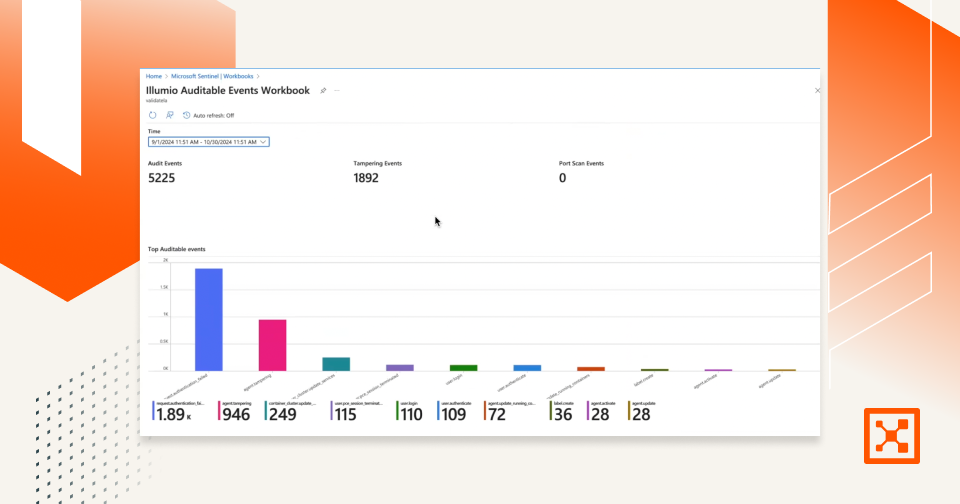

Illumio ayuda a las organizaciones a bloquear sus entornos con microsegmentación sin ralentizar las cosas. Como una de las principales compañías de seguridad Zero Trust, Illumio le brinda herramientas poderosas para detener los ataques antes de que se propaguen, a través de centros de datos, nubes, contenedores y puntos finales.

Soluciones clave de seguridad Illumio Zero Trust:

- Ideas de Illumio: Brinda a los equipos de seguridad el contexto en tiempo real que necesitan para ver, priorizar y actuar sobre el riesgo más rápido.

- Segmentación de Illumio: Detiene la propagación de ataques aislando las cargas de trabajo en su entorno híbrido y multinube.

Seguridad de contenedores con Illumio

Los contenedores son excelentes para escalar rápidamente, pero son difíciles de proteger. Illumio lo hace más fácil:

- Segmentación de la carga de trabajo: Aplica reglas de Zero Trust dentro de Kubernetes para que solo las aplicaciones correctas se comuniquen entre sí.

- Aplicación dinámica de directivas: Actualiza las políticas de seguridad automáticamente a medida que cambian los contenedores.

- Visibilidad en tiempo real: Muestra lo que sucede dentro de su tráfico de contenedores para que pueda detener las amenazas temprano.

Impacto positivo para los equipos de seguridad empresarial

El uso del modelo de seguridad Zero Trust de Illumio ofrece:

- Superficie de ataque reducida: La microsegmentación y los estrictos controles de acceso limitan la propagación de amenazas.

- Respuesta más rápida a incidentes: La visibilidad en tiempo real acelera los esfuerzos de detección y mitigación de amenazas.

- Cumplimiento simplificado: Zero Trust ayuda a cumplir con los requisitos normativos como GDPR, HIPAA y NIST, lo que facilita las auditorías y reduce los riesgos de cumplimiento.

- Eficiencia operativa: La automatización de las políticas de seguridad minimiza la intervención manual, lo que permite a los equipos de seguridad centrar en tareas de mayor prioridad.

Postura de seguridad mejorada: Al adoptar las soluciones Zero Trust de Illumio, las organizaciones fortalecen su resiliencia de ciberseguridad contra las amenazas en evolución.

Preguntas más frecuentes sobre seguridad confiable cero

Pregunta: 1. ¿En qué se diferencia Zero Trust de los modelos de seguridad tradicionales?

Los modelos de seguridad tradicionales se basan en defensas perimetrales, mientras que Zero Trust no asume ninguna confianza implícita y aplica estrictos controles de acceso. Zero Trust asume que no hay confianza implícita y aplica estrictos controles de acceso.

Pregunta: 2. ¿Puede la seguridad Zero Trust prevenir los ataques de ransomware?

Respuesta: Sí, al implementar el acceso con privilegios mínimos y la microsegmentación, Zero Trust detiene la propagación del ransomware.

Pregunta: 3. ¿Qué industrias se benefician más de Zero Trust?

Respuesta: Los servicios financieros, la atención médica, el gobierno y cualquier organización que maneje datos confidenciales se benefician enormemente.

Pregunta: 4. ¿Es costoso implementar la seguridad Zero Trust?

Respuesta: Si bien la implementación inicial puede ser compleja, los ahorros de costos a largo plazo de la prevención de infracciones la convierten en una inversión que vale la pena.

Pregunta: 5. ¿Cómo protege Zero Trust a los trabajadores remotos?

Respuesta: La seguridad de endpoints de confianza cero garantiza que los dispositivos remotos cumplan con las políticas de seguridad antes de otorgar acceso.

Pregunta: 6. ¿Qué papel juega la microsegmentación en Zero Trust?

Respuesta: La microsegmentación aísla las cargas de trabajo, evitando el movimiento lateral de los atacantes.

Pregunta: 7. ¿Se puede aplicar la seguridad Zero Trust a los entornos de nube?

Respuesta: Sí, la seguridad en la nube de Confianza cero aplica estrictos controles de acceso en todas las cargas de trabajo en la nube.

Pregunta: 8. ¿Cómo habilita Illumio la seguridad Zero Trust?

Respuesta: Illumio proporciona segmentación, seguridad de endpoints y visibilidad en tiempo real para hacer cumplir las políticas de Zero Trust.

Pregunta: 9. ¿La seguridad de Zero Trust afecta la experiencia del usuario?

Respuesta: Cuando se implementa correctamente, Zero Trust mejora la seguridad sin causar interrupciones significativas.

Conclusión

Zero Trust ayuda a las organizaciones a crear defensas más estables que se mantienen al día con las amenazas que cambian rápidamente. Compañías como Illumio están liderando el camino, haciendo que sea más fácil y poderoso que nunca poner en práctica Zero Trust.

.png)

%20(1).webp)

%20(1).webp)

.webp)